Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Используйте группу безопасности сети Azure (NSG) для фильтрации сетевого трафика в ресурсы Azure и из нее в виртуальной сети Azure. Группы безопасности сети предоставляют основные возможности фильтрации трафика, которые помогают защитить облачную инфраструктуру, контролируя поток трафика между ресурсами. Группа безопасности сети содержит правила безопасности, разрешающие или запрещающие входящий сетевой трафик или исходящий сетевой трафик из нескольких типов ресурсов Azure. Для каждого правила можно указать сведения о источнике и назначении, порте и протоколе.

В виртуальную сеть Azure можно развернуть ресурсы из нескольких сервисов Azure. Полный список см. в разделе "Службы", которые можно развернуть в виртуальной сети. При необходимости можно связать группу безопасности сети с каждой подсетью виртуальной сети и сетевым интерфейсом в виртуальной машине. Та же группа безопасности сети может быть связана с большим количеством подсетей и сетевых интерфейсов.

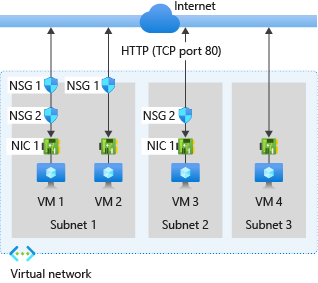

На следующей схеме показаны разные сценарии развертывания сетевых групп безопасности для разрешения сетевого трафика из и в Интернет через TCP-порт 80.

Ознакомьтесь с приведенной выше схемой, чтобы понять, как Azure обрабатывает правила для входящего и исходящего трафика. На схеме показано, как группы безопасности сети обрабатывают фильтрацию трафика.

Inbound traffic

Для входящего трафика Azure сначала обрабатывает правила в группе безопасности сети, связанной с подсетью, если она существует. Затем Azure обрабатывает правила в группе безопасности сети, связанной с сетевым интерфейсом, если он существует. Этот же порядок оценки применяется к трафику внутри подсети.

VM1: правила безопасности в NSG1 обрабатываются, так как NSG1 связана с Подсетью1, а VM1 находится в подсети1. Правило безопасности DenyAllInbound по умолчанию блокирует трафик, если не создается настраиваемое правило, которое явно разрешает входящий порт 80. NSG2, связанная с сетевым интерфейсом NIC1, не оценивает заблокированный трафик. Однако если NSG1 разрешает порт 80 в правиле безопасности, NSG2 оценивает трафик. Чтобы разрешить порт 80 виртуальной машине, NSG1 и NSG2 должны включать правило, разрешающее порт 80 из Интернета.

VM2: правила безопасности в NSG1 обрабатываются, так как VM2 также находится в подсети1. Так как vm2 не имеет группы безопасности сети, связанной с сетевым интерфейсом, он получает весь трафик, разрешенный через NSG1 , и запрещает весь трафик, заблокированный NSG1. Если группа безопасности сети связана с подсетью, трафик разрешен или запрещен для всех ресурсов в одной и той же подсети.

VM3: так как нет группы безопасности сети, связанной с подсетью2, трафик разрешен в подсеть и обрабатывается NSG2, так как NSG2 связан с сетевым интерфейсом NIC1, подключенным к VM3.

VM4: трафик блокируется на VM4 , так как группа безопасности сети не связана с подсетью3 или сетевым интерфейсом в виртуальной машине. Весь сетевой трафик блокируется на уровне подсети и сетевого интерфейса, если с ними не связана группа безопасности сети. Виртуальная машина со стандартным общедоступным IP-адресом по умолчанию безопасна. Для передачи трафика из Интернета группа безопасности сети должна быть связана с подсетью или сетевым интерфейсом виртуальной машины. Дополнительные сведения см. в версии IP-адреса.

Outbound traffic

Для исходящего трафика Azure обрабатывает правила группы безопасности сети в определенном порядке. Azure оценивает правила в любой группе безопасности сети, связанной с сетевым интерфейсом. Затем Azure обрабатывает правила в любой группе безопасности сети, связанной с подсетью. Этот же порядок обработки применяется к трафику внутри подсети.

VM1: обрабатываются правила безопасности в NSG2 . Правило безопасности AllowInternetOutbound по умолчанию в NSG1 и NSG2 разрешает трафик, если только вы не создадите правило безопасности, которое явно запрещает исходящий порт 80 в Интернет. Если NSG2 запрещает порт 80 в правиле безопасности, он запрещает трафик, а NSG1 никогда не получает трафик и не может его оценить. Чтобы запретить порт 80 из виртуальной машины, одна из групп безопасности сети или обе группы безопасности сети должны иметь правило, которое запрещает порт 80 в Интернет.

VM2: весь трафик отправляется через сетевой интерфейс в подсеть, так как у сетевого интерфейса, подключенного к VM2, нет связанной с ним группы безопасности сети. Правила в NSG1 обрабатываются.

VM3: если NSG2 запрещает порт 80 в правиле безопасности, он блокирует трафик. Если NSG2 не запрещает порт 80, правило безопасности AllowInternetOutbound по умолчанию в NSG2 разрешает трафик, так как нет группы безопасности сети, связанной с Subnet2.

VM4: потоки трафика свободно передаются из VM4 , так как группа безопасности сети не связана с сетевым интерфейсом виртуальной машины или подсетью3.

Intra-subnet traffic

Важно отметить, что правила безопасности в группе безопасности сети, связанной с подсетью, могут повлиять на подключение между виртуальными машинами в ней. По умолчанию виртуальные машины в одной подсети могут взаимодействовать на основе правила группы безопасности сети по умолчанию, разрешающего трафик внутри подсети. Если добавить правило в NSG1 , которое запрещает весь входящий и исходящий трафик, vm1 и VM2 не могут взаимодействовать друг с другом.

Вы можете легко просматривать статистические правила, применяемые к сетевому интерфейсу, просматривая действующие правила безопасности сетевого интерфейса. Функция проверки IP-потока в наблюдателе за сетями Azure помогает определить, разрешено ли подключение к сетевому интерфейсу или из нее. Проверка IP-потока определяет, разрешено ли или запрещено подключение. Он также определяет, какое правило безопасности сети отвечает за разрешение или отклонение трафика.

Средство проверки сети Диспетчера виртуальных сетей Azure также может помочь устранить неполадки с доступностью между виртуальными машинами и Интернетом или другими ресурсами Azure. Средство проверки сети предоставляет аналитические сведения о правилах группы безопасности сети и других правилах и политиках Azure, которые могут повлиять на подключение.

Tip

Для оптимальной настройки безопасности избегайте связывания групп безопасности сети как с подсетью, так и с сетевыми интерфейсами одновременно. Выберите, чтобы связать группу безопасности сети с подсетью или сетевым интерфейсом, но не с обоими. При применении групп безопасности сети на нескольких уровнях правила могут конфликтовать друг с другом. Это перекрытие правил безопасности часто приводит к непредвиденным проблемам фильтрации трафика, которые трудно устранить.

Next steps

Узнайте, какие ресурсы Azure можно развернуть в виртуальной сети. Ознакомьтесь с интеграцией виртуальной сети для служб Azure, чтобы найти ресурсы, поддерживающие группы безопасности сети.

Пройдите быстрый учебник, чтобы получить опыт в создании группы безопасности сети.

Если вы знакомы с группами безопасности сети и хотите управлять ими, см. статью "Управление группой безопасности сети".

Если у вас возникли проблемы с взаимодействием и необходимо устранить неполадки с группами безопасности сети, см. статью "Диагностика проблемы с фильтром сетевого трафика виртуальной машины".

Узнайте, как включить журналы потоков виртуальной сети для анализа трафика в виртуальную сеть и из нее, которые могут проходить через связанные группы безопасности сети.