Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Important

Журналы потоков группы безопасности сети (NSG) будут прекращены 30 сентября 2027 г. После 30 июня 2025 г. вы больше не сможете создавать новые журналы потоков NSG. Мы рекомендуем перенестижурналы потоков виртуальной сети, которые устраняют ограничения журналов потоков NSG. После даты выхода на пенсию аналитика трафика, включенная для журналов потоков NSG, больше не будет поддерживаться, а существующие ресурсы журнала потоков NSG в подписках будут удалены. Однако существующие записи журнала потоков NSG не будут удалены из службы хранилища Azure и будут продолжать следовать их настроенным политикам хранения. Дополнительные сведения см. в официальном объявлении.

Ведение журнала потоков группы безопасности сети (NSG) — это функция Network Watcher Azure, которая позволяет записывать сведения о IP-трафике, проходящем через группу безопасности сети. Данные потока отправляются в служба хранилища Azure, откуда вы можете получить доступ к нему и экспортировать их в любое средство визуализации, решение для управления сведениями о безопасности и событиями (SIEM) или систему обнаружения вторжений (IDS) по вашему усмотрению.

Зачем использовать журналы потоков?

Важно отслеживать, управлять и знать собственную сеть, чтобы вы могли защитить и оптимизировать ее. Необходимо знать текущее состояние сети, кто подключается и откуда подключаются пользователи. Кроме того, необходимо знать, какие порты открыты в Интернете, какое поведение сети ожидается, что такое нерегулярное поведение сети, а также при внезапном росте трафика.

Журналы потоков — это источник достоверных сведений обо всей сетевой активности в вашей облачной среде. Независимо от того, работаете ли вы в стартапе, который стремится оптимизировать ресурсы, или в крупном предприятии, пытающемся обнаружить вторжение, журналы потоков могут помочь. Их можно использовать для оптимизации сетевых потоков, мониторинга пропускной способности, проверки соответствия, обнаружения вторжений и многого другого.

Распространенные варианты использования

Мониторинг сетей

- Определение неизвестного или нежелательного трафика.

- Мониторинг уровней трафика и потребления пропускной способности.

- Фильтрация журналов потоков по IP-адресу и порту для анализа поведения приложений.

- Экспорт журналов потоков в средства аналитики и визуализации для настройки панелей мониторинга.

Мониторинг использования и оптимизация

- Определите ключевых участников трафика в вашей сети.

- Соотнесение с данными о географическом расположении по IP-адресу для определения межрегионального трафика.

- Анализ роста трафика для прогнозирования потребности в мощностях.

- Используйте данные для удаления чрезмерно строгих правил трафика.

Compliance

- Используйте потоковые данные для проверки изоляции сети и соответствия корпоративным правилам доступа.

Аналитика сети и анализ безопасности

- Анализируйте сетевые потоки от взломанных IP-адресов и сетевых интерфейсов.

- Экспорт журналов потоков в любую SIEM-систему или систему обнаружения вторжений.

Как работают журналы потоков NSG

К ключевым свойствам журналов потоков NSG относятся:

- Журналы потоков работают на уровне 4 модели взаимодействия с открытыми системами (OSI) и записывают все потоки IP-адресов, поступающие в группу безопасности сети и из нее.

- Журналы собираются с интервалом в 1 минуту через платформу Azure. Они не влияют на ресурсы Azure или производительность сети каким-либо образом.

- Журналы записываются в формате JSON и отображают исходящие и входящие потоки для каждого правила группы безопасности сети.

- Каждая запись журнала содержит сетевой интерфейс (NIC), к которому применяется поток, информацию о 5-кортеже, решение по трафику, а также (только для версии 2) информацию о пропускной способности.

- Журналы потоков NSG имеют функцию хранения, которая позволяет автоматически удалять журналы до года после их создания.

Note

Хранение доступно только в том случае, если вы используете хранилища общего назначения версии 2.

Основные понятия для журналов потоков включают:

- Программные сети организованы вокруг виртуальных сетей и подсетей. Вы можете управлять безопасностью этих виртуальных сетей и подсетей с помощью групп безопасности сети.

- Группа безопасности сети содержит правила безопасности, которые разрешают или запрещают сетевой трафик к ресурсам Azure, к которым подключена группа безопасности сети. Группу безопасности сети можно связать с подсетью или сетевым интерфейсом виртуальной машины. Дополнительные сведения см. в статье Безопасность сети.

- Все потоки трафика в сети оцениваются с помощью правил в соответствующей группе безопасности сети. Результатом этих оценок является журнал потоков NSG.

- Журналы потоков NSG собираются с помощью платформы Azure и не требуют каких-либо изменений в ресурсах Azure.

- Существует два типа правил группы безопасности сети: завершающие и незавершающие. У каждого различное поведение журналирования.

- Правила запрета завершаются. Группа безопасности сети, которая блокирует трафик, регистрирует это в журналах потоков. Обработка в этом случае останавливается после того, как любой из NSG запрещает трафик.

- Правила разрешения не являются завершающими. Если группа безопасности сети разрешает трафик, обработка продолжается в следующей группе безопасности сети. Последняя группа безопасности сети, которая разрешает трафик, записывает его в журналы потоков.

- Журналы потоков NSG записываются в учетные записи для хранения данных. Вы можете экспортировать, обрабатывать, анализировать и визуализировать журналы потоков NSG с помощью таких средств, как аналитика трафика Наблюдатель за сетями, Splunk, Grafana и Stealthwatch.

Формат журнала

Журналы потоков NSG включают следующие свойства:

-

time: время в формате UTC при регистрации события. -

systemId: системный идентификатор группы безопасности сети. -

category: категория события. Категория всегдаNetworkSecurityGroupFlowEvent. -

resourceid: идентификатор ресурса группы безопасности сети. -

operationName: ВсегдаNetworkSecurityGroupFlowEvents. -

properties: коллекция свойств потока:-

Version: номер версии схемы событий журнала потоков. -

flows: коллекция потоков. Это свойство содержит несколько записей для разных правил.-

rule: правило, к которому относятся перечисленные потоки. -

flows: коллекция потоков.-

mac: MAC-адрес сетевой карты для виртуальной машины, где был собран поток. -

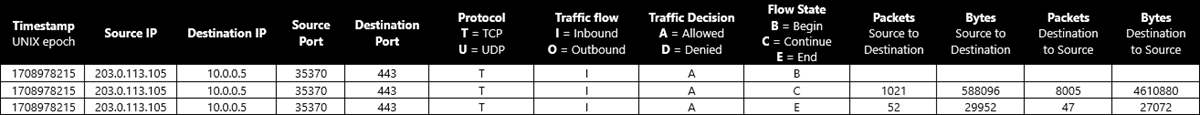

flowTuples: строка, содержащая несколько свойств кортежа потока в формате, разделенном запятыми:-

Time stamp: метка времени возникновения потока в формате эпохи UNIX. -

Source IP: исходный IP-адрес. -

Destination IP: конечный IP-адрес. -

Source port: исходный порт. -

Destination port: порт назначения. -

Protocol: протокол потока. Допустимые значения —Tдля TCP иUдля UDP. -

Traffic flow: направление потока трафика. Допустимые значения:Iдля входящих иOдля исходящих. -

Traffic decision: разрешен или запрещен трафик. Допустимые значения:Aдля разрешенных иDдля запрещенных. -

Flow State - Version 2 Only: состояние потока. Возможные состояния:-

B: начинается, когда поток создается. Статистика не предоставляется. -

C: продолжение текущего потока. Статистика предоставляется с интервалом в 5 минут. -

E: Завершение, когда поток прекращается. Статистика предоставляется.

-

-

Packets sent - Version 2 Only: общее количество пакетов TCP, отправляемых из источника в место назначения с момента последнего обновления. -

Bytes sent - Version 2 Only: общее количество байтов TCP-пакетов, отправленных из источника в место назначения с момента последнего обновления. Байты пакетов включают заголовок пакета и полезные данные. -

Packets received - Version 2 Only: общее количество tcp-пакетов, отправленных из назначения в источник с момента последнего обновления. -

Bytes received - Version 2 Only: общее количество байтов TCP-пакетов, отправленных из назначения в источник с момента последнего обновления. Байты пакетов включают в себя заголовок пакета и полезные данные.

-

-

-

-

Версия 2 журналов потоков NSG представляет концепцию состояния потока. Вы можете настроить, какую версию журналов потоков вы будете получать.

Состояние B потока записывается при инициировании потока. Состояние C потока и состояние E потока — это состояния, которые помечают продолжение потока и завершения потока соответственно. Оба C состояния E содержат сведения о пропускной способности трафика.

Примеры записей журнала

В следующих примерах журнала потоков NSG несколько записей следуют описанному ранее списку свойств.

Note

Значения в свойстве flowTuples — это разделенный запятыми список.

версия 1

Ниже приведен пример формата журнала потоков NSG версии 1:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,203.0.113.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,192.0.2.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,192.0.2.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Версия 2

Ниже приведен пример формата журнала потоков NSG версии 2:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,192.0.2.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,203.0.113.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,198.51.100.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,203.0.113.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,203.0.113.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,203.0.113.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,198.51.100.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

Вычисление кортежей журналов и пропускной способности

Вот пример вычисления пропускной способности кортежей потоков из сеанса TCP между 203.0.113.105:35370 и 10.0.0.5:443:

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,B,,,,

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,C,1021,588096,8005,4610880

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,E,52,29952,47,27072

Для состояний потока продолжения (C) и конечных (E) число байтов и пакетов являются статистическими подсчетами с момента записи кортежа предыдущего потока. В примере беседы общее количество передаваемых пакетов — 1021+52+8005+47 = 9125. Общее число переданных байтов: 588096+29952+4610880+27072 = 5256000.

Работа с журналами потоков

Чтение и экспорт журналов потоков

Сведения о чтении и экспорте журналов потоков NSG см. в одном из следующих руководств:

- Скачивание и просмотр журналов потока

- Чтение журналов потока с помощью функций PowerShell

- Экспорт журналов потоков NSG в Splunk

Файлы журнала потоков NSG хранятся в учетной записи хранения по следующему пути:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Визуализация журналов потоков

Чтобы узнать, как визуализировать журналы потоков NSG, см. одно из следующих руководств:

- Визуализируйте журналы потоков NSG с помощью аналитики трафика Network Watcher

- Визуализация журналов потоков NSG с помощью Power BI

- Визуализация журналов потоков NSG с помощью эластичного стека

- Управление и анализ журналов потоков NSG с помощью Grafana

- Управление и анализ журналов потоков NSG с помощью Graylog

Рекомендации по журналам потоков NSG

учетная запись хранения

- Расположение. Учетная запись хранения должна находиться в том же регионе, что и группа безопасности сети.

- Подписка: Аккаунт хранения должен находиться в той же подписке, что и группа безопасности сети, или в подписке, связанной с тем же клиентом Microsoft Entra, что и подписка группы безопасности сети.

- Уровень производительности. Учетная запись хранения должна быть стандартной. Учетные записи хранения класса Premium не поддерживаются.

- Самостоятельное управление ротацией ключей: если изменить или ротировать ключи доступа к аккаунту хранения, журналы потоков NSG перестают работать. Чтобы устранить эту проблему, необходимо отключить и заново включить журналы потоков NSG.

Cost

Плата за ведение журнала потоков NSG взимается по объему созданных журналов. Большой объем трафика может привести к большому объему журнала потоков, что увеличивает связанные затраты.

Цены на журнал потоков NSG не включают базовые затраты на хранение. Сохранение данных журналов потоков NSG навсегда или использование функции политики хранения означает, что вы будете нести затраты на хранение на длительный период времени.

Правила входящего TCP-трафика, отличные от стандартных

Группы безопасности сети реализуются как брандмауэр с отслеживанием состояния. Но из-за текущих ограничений платформы нестандартные правила безопасности группы безопасности сети, влияющие на входящие потоки TCP, реализуются без отслеживания состояния.

Потоки, затронутые не являющимися стандартными правилами входящего трафика, становятся непрекращающимися. Кроме того, счетчики байтов и пакетов не записываются для этих потоков. Из-за этих факторов количество байтов и пакетов, сообщаемых в журналах потока NSG (и аналитике трафика Network Watcher), может отличаться от фактических чисел.

Чтобы устранить это различие, задайте для свойства FlowTimeoutInMinutes на связанных виртуальных сетях значение, отличное от null. Поведение по умолчанию с отслеживанием состояния можно достичь, установив значение FlowTimeoutInMinutes на 4 минуты. Для длительных подключений, где вы не хотите, чтобы потоки отключались от службы или пункта назначения, можно задать значение FlowTimeoutInMinutes до 30 минут. Используйте Set-AzVirtualNetwork для задания FlowTimeoutInMinutes свойства:

$virtualNetwork = @{

Name = 'myVNet'

ResourceGroupName = 'myResourceGroup'

}

$virtualNetworkConfig = Get-AzVirtualNetwork @virtualNetwork

$virtualNetworkConfig.FlowTimeoutInMinutes = 4

$virtualNetworkConfig | Set-AzVirtualNetwork

Время ожидания потока также можно задать с помощью портала Azure:

Входящий трафик, зафиксированный с интернет IP-адресов на виртуальные машины без публичных IP-адресов

Виртуальные машины, у которых нет общедоступного IP-адреса, связанного с сетевым адаптером в качестве IP-адреса уровня экземпляра, или которые являются частью базового пула балансировщика нагрузки, используют SNAT по умолчанию. Azure назначает IP-адрес этим виртуальным машинам для упрощения исходящего подключения. В результате вы можете увидеть записи журнала потоков для потоков из IP-адресов Интернета, если поток предназначен для порта в диапазоне портов, назначенных для SNAT.

Хотя Azure не разрешает эти потоки к виртуальной машине, попытка регистрируется и отображается в журнале потоков NSG Сетевого наблюдателя по задумке. Рекомендуется явно блокировать нежелательный входящий интернет-трафик с помощью группы безопасности сети.

Группа безопасности сети в подсети шлюза ExpressRoute

Не рекомендуется записывать потоки в подсети шлюза Azure ExpressRoute, так как трафик может обходить этот тип шлюза (например, FastPath). Если группа безопасности сети связана с подсетью шлюза ExpressRoute и включены журналы потоков NSG, то исходящие потоки к виртуальным машинам могут не фиксироваться. Такие потоки нужно сканировать в подсети или сетевом адаптере виртуальной машины.

Трафик к частной конечной точке

Трафик к частным конечным точкам можно записать только на исходной виртуальной машине. Трафик записывается с исходным IP-адресом виртуальной машины и IP-адресом назначения частной конечной точки. Трафик не может быть записан в частной конечной точке из-за ограничений платформы.

Поддержка групп безопасности сети, связанных с подсетью Шлюз приложений версии 2

Журналы потоков NSG для групп безопасности сети, связанных с подсетью Шлюз приложений Azure версии 2, в настоящее время не поддерживаются. Обеспечивается поддержка журналов потоков NSG для групп безопасности сети, связанных с подсетью версии 1 Шлюза приложений.

Несовместимые службы

В настоящее время эти службы Azure не поддерживают журналы потоков NSG:

- Экземпляры контейнеров Azure

- Приложения контейнеров Azure

- Приложения логики Azure

- Функции Azure

- Частный резолвер DNS Azure

- Служба приложений

- База данных Azure для MariaDB

- База данных Azure для MySQL

- База данных Azure для PostgreSQL

- Управляемый экземпляр Azure SQL

- Файлы Azure NetApp

- Microsoft Power Platform

Note

Службы приложений, развернутые в рамках плана службы приложение Azure, не поддерживают журналы потоков NSG. Дополнительные сведения см. в статье о том, как работает интеграция виртуальной сети.

Несовместимые виртуальные машины

Журналы потоков NSG не поддерживаются в следующих размерах виртуальных машин:

Мы рекомендуем использовать журналы потоков виртуальной сети для этих размеров виртуальных машин.

Note

Виртуальные машины, выполняющие тяжелый сетевой трафик, могут столкнуться с ошибками ведения журнала потоков. Рекомендуется перенести журналы потоков NSG в журналы потоков виртуальной сети для этого типа рабочих нагрузок.

Лучшие практики

Включите журналы потоков NSG в критически важных подсетях: журналы потоков должны быть включены во всех критически важных подсетях в подписке в качестве рекомендации по аудиту и безопасности.

Включите журналы потоков NSG во всех группах безопасности сети, подключенных к ресурсу: журналы потоков NSG настраиваются в группах безопасности сети. Поток связан с только одним правилом группы безопасности сети. В сценариях, где используется несколько групп безопасности сети, рекомендуется включить журналы потоков NSG во всех группах безопасности сети, применяемых в подсети ресурса и сетевом интерфейсе , чтобы обеспечить запись всего трафика. Дополнительные сведения см. в статье "Как группы безопасности сети фильтруют сетевой трафик".

Ниже приведено несколько распространенных сценариев.

- Несколько сетевых адаптеров на виртуальной машине: если несколько сетевых адаптеров подключены к виртуальной машине, необходимо включить журналы потоков на всех из них.

- Группа безопасности сети на уровнях сетевого адаптера и подсети: если группа безопасности сети настроена на уровне сетевого адаптера и подсети, необходимо включить журналы потоков в обеих группах безопасности сети. Точная последовательность обработки правил группами безопасности сети на уровнях сетевого адаптера и подсети зависит от платформы и может различаться в зависимости от случая. Потоки трафика регистрируются в группе безопасности сети, которая обрабатывается последней. Состояние платформы изменяет порядок обработки. Необходимо проверить оба журнала потока.

- подсеть кластера Azure Kubernetes Service (AKS): AKS добавляет в подсеть кластера группу сетевой безопасности по умолчанию. Вам необходимо включить журналы потоков NSG в этой группе безопасности сети.

Подготовка хранилища: Произведите настройку хранилища в соответствии с ожидаемым объемом журналов потоков.

Именование: имя группы безопасности сети должно быть не более 80 символов, а имя правила группы безопасности сети должно составлять до 65 символов. Если имена превышают их ограничения символов, они могут быть усечены при записи в журнал.

Устранение распространенных проблем

Я не могу включить журналы потоков NSG

Вы можете получить ошибку AuthorizationFailed или GatewayAuthenticationFailed, если вы не включите поставщик ресурсов Microsoft.Insights в подписке, прежде чем пытаться включить журналы потоков NSG. Дополнительные сведения см. в разделе Register Insights Provider.

Я включил журналы потоков NSG, но данные не отображаются в моей учетной записи хранения.

Эта проблема может быть связана с:

Время установки: журналы потоков NSG могут занять до 5 минут, чтобы отображаться в учетной записи хранения (если они настроены правильно). Появится файл PT1H.json. Для получения дополнительной информации см. журнал трафика.

Отсутствие трафика в группах безопасности вашей сети: Иногда журналы не отображаются, так как виртуальные машины не активны, или так как вышестоящие фильтры на Шлюзе приложений или других устройствах блокируют трафик к вашим группам безопасности сети.

Pricing

Журналы потоков NSG взимаются за гигабайт собранных журналов потока в сети и предусмотрен бесплатный уровень - 5 ГБ в месяц для каждой подписки.

Если аналитика трафика включена с журналами потоков NSG, платные услуги аналитики трафика применяются по тарифам за обработку данных за гигабайт. Аналитика трафика не предлагается с бесплатной ценовой категорией. Дополнительные сведения см. в ценах на Network Watcher.

Хранение журналов взимается отдельно. Дополнительные сведения см. в ценах на хранилище BLOB-объектов Azure и следующих рекомендациях.

- Рабочий процесс журнала потоков NSG периодически делает вызовы для создания контейнера и напрямую пропорционален количеству связанных MAC, за которые взимается плата за операции записи в хранилище.

- В случае любых изменений конфигурации или политики подписки, приводящих к неудачной попытке отправки, плата по-прежнему взимается в соответствии с политикой выставления счетов за использование хранилища.

Availability

В следующих таблицах перечислены поддерживаемые регионы, в которых можно включить журналы потоков NSG.

- Северная Америка / Южная Америка

- Europe

- Австралия / Азия / Тихоокеанский регион

- Ближний Восток / Африка

- Azure для государственных организаций

| Region | Журналы потоков группы безопасности сети | Журналы потоков виртуальной сети | Аналитика трафика | Рабочая область Log Analytics |

|---|---|---|---|---|

| Brazil South | ✓ | ✓ | ✓ | ✓ |

| Brazil Southeast | ✓ | ✓ | ✓ | ✓ |

| Canada Central | ✓ | ✓ | ✓ | ✓ |

| Canada East | ✓ | ✓ | ✓ | ✓ |

| Central US | ✓ | ✓ | ✓ | ✓ |

| East US | ✓ | ✓ | ✓ | ✓ |

| Восток США 2 | ✓ | ✓ | ✓ | ✓ |

| Mexico Central | ✓ | ✓ | ✓ | |

| северо-центральная часть США | ✓ | ✓ | ✓ | ✓ |

| Южно-Центральная часть США | ✓ | ✓ | ✓ | ✓ |

| Центрально-западная часть США | ✓ | ✓ | ✓ | ✓ |

| West US | ✓ | ✓ | ✓ | ✓ |

| Западная часть США 2 | ✓ | ✓ | ✓ | ✓ |

| Западная часть США 3 | ✓ | ✓ | ✓ | ✓ |

Связанный контент

- Сведения об управлении журналами потоков NSG см. в статье Создание, изменение, отключение или удаление журналов потоков NSG.

- Чтобы найти ответы на некоторые из наиболее часто задаваемых вопросов о журналах потоков NSG, ознакомьтесь с часто задаваемыми вопросами о журналах потоков.

- Дополнительные сведения об аналитике трафика см. в обзоре аналитики трафика.