Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Идеи решения

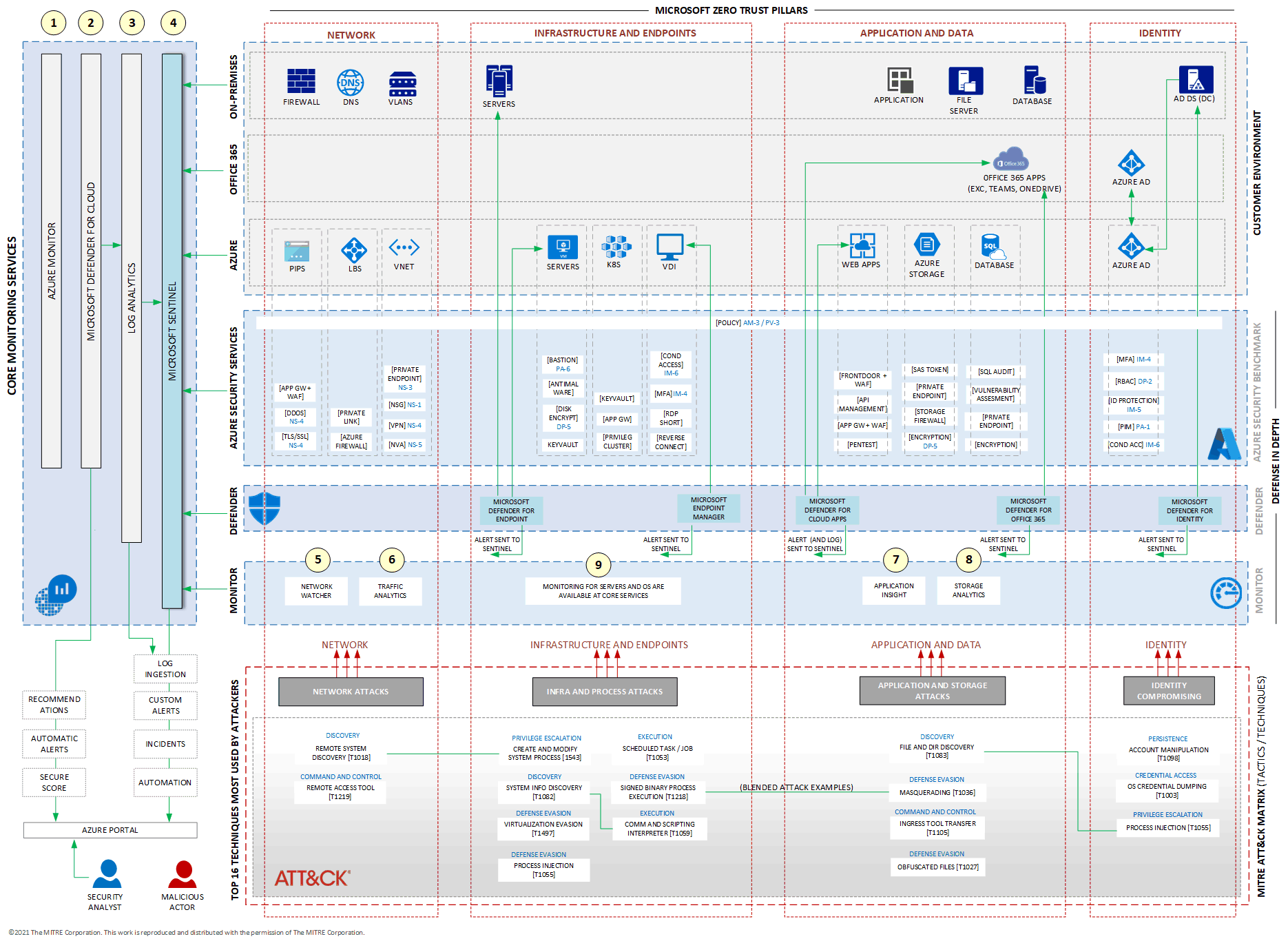

В этой статье описывается идея решения. Ваш архитектор облака может использовать это руководство, чтобы визуализировать основные компоненты для типичной реализации этой архитектуры. Используйте эту статью в качестве отправной точки для разработки хорошо спроектированного решения, которое соответствует конкретным требованиям рабочей нагрузки.

Вы можете укрепить ит-безопасность вашей организации с помощью функций безопасности, доступных в Microsoft 365 и Azure. В этой пятой и последней статье серии объясняется, как интегрировать эти возможности безопасности с помощью служб мониторинга Microsoft Defender XDR и Azure.

Эта статья основана на предыдущих статьях в серии:

Сопоставление угроз с ИТ-средой описывает методы сопоставления примеров распространенных угроз, тактики и методов с примером гибридной ИТ-среды, которая использует как локальные, так и облачные службы Майкрософт.

Создание первого уровня защиты с помощью служб безопасности Azure сопоставляет пример некоторых служб безопасности Azure, которые создают первый уровень защиты для защиты среды Azure в соответствии с Azure Security Benchmark версии 3.

Создание второго уровня защиты с помощью служб безопасности XDR в Microsoft Defender описывает пример серии атак на ИТ-среду и добавление другого уровня защиты с помощью XDR в Microsoft Defender.

Архитектура

Скачайте файл Visio для этой архитектуры.

©2021 г. Корпорация MITRE. Эта работа воспроизводится и распространяется с разрешением корпорации MITRE.

На этой схеме показана полная ссылка на архитектуру. Он содержит пример ИТ-среды, набор примеров угроз, которые описаны в соответствии с их тактикой (синим цветом) и их методами (в текстовом поле) в соответствии с матрицой MITRE ATT&CK. Матрица MITRE ATT&CK рассматривается в схеме угроз ит-среды.

На схеме выделено несколько важных служб. Некоторые, такие как Azure Наблюдатель за сетями и Application Insights, сосредоточены на сборе данных из определенных служб. Другие, такие как Log Analytics (также известные как журналы Azure Monitor) и Microsoft Sentinel, служат основными службами, так как они могут собирать, хранить и анализировать данные из широкого спектра служб, независимо от сетей, вычислений или приложений.

В центре схемы находятся два уровня служб безопасности и уровень, выделенный для определенных служб мониторинга Azure, все интегрированные через Azure Monitor (показанные слева на схеме). Ключевым компонентом этой интеграции является Microsoft Sentinel.

На схеме показаны следующие службы в основных службах мониторинга и на уровне монитора:

- Azure Monitor

- Служба Log Analytics

- Microsoft Defender для облака

- Microsoft Sentinel

- Наблюдатель за сетями

- Аналитика трафика (часть Наблюдатель за сетями)

- Application Insights

- Аналитика службы хранилища

Рабочий процесс

Azure Monitor — это зонтик для многих служб мониторинга Azure. Она включает управление журналами, метрики и Application Insights, а также другие. Он также предоставляет коллекцию панелей мониторинга, готовых к использованию и управлению оповещениями. Дополнительные сведения см. в обзоре Azure Monitor.

Microsoft Defender для облака предоставляет рекомендации по виртуальным машинам , хранилищу, приложениям и другим ресурсам, которые помогают ИТ-среде соответствовать различным нормативным стандартам, таким как ISO и PCI. В то же время Defender для облака предлагает оценку состояния безопасности систем, которые помогают отслеживать безопасность вашей среды. Defender для облака также предлагает автоматические оповещения, основанные на журналах, которые он собирает и анализирует. Defender для облака ранее был известен как Центр безопасности Azure. Дополнительные сведения см. в Microsoft Defender для облака.

Log Analytics — это одна из самых важных служб. Она отвечает за хранение всех журналов и оповещений, которые используются для создания оповещений, аналитических сведений и инцидентов. Microsoft Sentinel работает на основе Log Analytics. В основном, все данные, которые ingests Log Analytics, доступны автоматически в Microsoft Sentinel. Log Analytics также называется журналами Azure Monitor. Дополнительные сведения см. в статье Обзор Log Analytics в Azure Monitor.

Microsoft Sentinel работает как фасад для Log Analytics. Хотя Log Analytics хранит журналы и оповещения из различных источников, Microsoft Sentinel предлагает API,которые помогают приему журналов из различных источников. Эти источники включают локальные виртуальные машины, виртуальные машины Azure, оповещения от XDR в Microsoft Defender и других службах. Microsoft Sentinel сопоставляет журналы, чтобы предоставить аналитические сведения о том, что происходит в ИТ-среде, избегая ложных срабатываний. Microsoft Sentinel является основой безопасности и мониторинга для облачных служб Майкрософт. Дополнительные сведения о Microsoft Sentinel см. в статье "Что такое Microsoft Sentinel?".

Приведенные выше службы в этом списке являются основными службами, работающими в Azure, Office 365 и локальных средах. Следующие службы сосредоточены на определенных ресурсах:

Наблюдатель за сетями предоставляет средства для мониторинга, диагностики, просмотра метрик и включения или отключения журналов для ресурсов в виртуальной сети Azure. Дополнительные сведения см. в статье "Что такое Azure Наблюдатель за сетями?".

Аналитика трафика является частью Наблюдатель за сетями и работает над журналами из групп безопасности сети (NSG). Аналитика трафика предлагает множество панелей мониторинга, которые могут агрегировать метрики из исходящего и входящего подключения в Azure виртуальная сеть. Дополнительные сведения см. в разделе "Аналитика трафика".

Application Insights фокусируется на приложениях и обеспечивает расширяемое управление производительностью и мониторинг динамических веб-приложений, включая поддержку широкого спектра платформ, таких как .NET, Node.js, Java и Python. Application Insights — это компонент Azure Monitor. Дополнительные сведения см. в обзоре Application Insights.

служба хранилища Azure Аналитика выполняет ведение журнала и предоставляет метрики для учетной записи хранения. Данные можно использовать для трассировки запросов, анализа тенденций использования и диагностики проблем с учетной записью хранения. Дополнительные сведения см. в статье "Использование аналитики служба хранилища Azure для сбора журналов и данных метрик".

Так как эта ссылка на архитектуру основана на microsoft Zero Trust, службы и компоненты в разделе "Инфраструктура и конечная точка" не имеют конкретных служб мониторинга. Журналы Azure Monitor и Defender для облака — это основные службы, которые собирают, хранят и анализируют журналы из виртуальных машин и других вычислительных служб.

Центральным компонентом этой архитектуры является Microsoft Sentinel. Он объединяет все журналы и оповещения, созданные службами безопасности Azure, XDR Microsoft Defender и Azure Monitor. После реализации и получения журналов и оповещений microsoft Sentinel из источников, описанных в этой статье, необходимо сопоставить запросы с этими журналами для сбора аналитических сведений и обнаружения индикаторов компрометации (IOCs). Когда Microsoft Sentinel захватывает эти сведения, вы можете исследовать их вручную или активировать автоматические ответы, настроенные для устранения или устранения инцидентов. Автоматические действия могут включать блокировку пользователя в идентификаторе Записи Майкрософт или блокировку IP-адреса с помощью брандмауэра.

Дополнительные сведения о Microsoft Sentinel см . в документации по Microsoft Sentinel.

Как получить доступ к службам безопасности и мониторинга

В следующем списке содержатся сведения о том, как получить доступ к каждой из служб, представленных в этой статье:

Службы безопасности Azure. Вы можете получить доступ ко всем службам безопасности Azure, упомянутым на схемах в этой серии статей, с помощью портал Azure. На портале используйте функцию поиска, чтобы найти интересующие вас службы и получить к ним доступ.

Azure Monitor. Azure Monitor доступен во всех подписках Azure. Вы можете получить доступ к нему из поиска мониторав портал Azure.

Defender для облака. Defender для облака доступен всем, кто обращается к портал Azure. На портале найдите Defender для облака.

Log Analytics. Чтобы получить доступ к Log Analytics, необходимо сначала создать службу на портале, так как она не существует по умолчанию. В портал Azure найдите рабочую область Log Analytics и нажмите кнопку "Создать". После создания вы сможете получить доступ к службе.

Microsoft Sentinel. Так как Microsoft Sentinel работает над Log Analytics, необходимо сначала создать рабочую область Log Analytics. Затем найдите sentinel в портал Azure. Затем создайте службу, выбрав рабочую область, которую вы хотите использовать в Microsoft Sentinel.

Microsoft Defender для конечной точки . Defender для конечной точки является частью XDR в Microsoft Defender. Доступ к службе через https://security.microsoft.com. Это изменение предыдущего URL-адреса

securitycenter.windows.com.Microsoft Defender для облачных приложений. Defender для облака Приложения являются частью Microsoft 365. Доступ к службе через https://portal.cloudappsecurity.com.

Microsoft Defender для Office 365. Defender для Office 365 входит в состав Microsoft 365. Доступ к службе через https://security.microsoft.comтот же портал, который использовался для Defender для конечной точки. (Это изменение предыдущего URL-адреса,

protection.office.com.)Microsoft Defender для удостоверений. Defender для удостоверений является частью Microsoft 365. Доступ к службе выполняется через https://portal.atp.azure.com. Хотя это облачная служба, Defender для удостоверений отвечает за защиту удостоверения в локальных системах.

Microsoft Endpoint Manager. Endpoint Manager — это новое имя Для Intune, Configuration Manager и других служб. Доступ к нему через https://endpoint.microsoft.com. Дополнительные сведения о доступе к службам, предоставляемым XDR в Microsoft Defender, и о том, как связан каждый портал, см. в статье "Создание второго уровня защиты с помощью служб безопасности XDR в Microsoft Defender".

Azure Наблюдатель за сетями. Чтобы получить доступ к Azure Наблюдатель за сетями, найдите наблюдателя в портал Azure.

Аналитика трафика. Аналитика трафика является частью Наблюдатель за сетями. Вы можете получить доступ к нему из меню слева в Наблюдатель за сетями. Это мощный сетевой монитор, который работает на основе групп безопасности сети, реализованных в отдельных сетевых интерфейсах и подсетях. Наблюдатель за сетями требует сбора сведений из групп безопасности сети. Инструкции по сбору этой информации см. в руководстве по журналу сетевого трафика на виртуальную машину и из нее с помощью портал Azure.

Application Insights. Application Insights является частью Azure Monitor. Однако сначала необходимо создать его для приложения, которое требуется отслеживать. Для некоторых приложений, созданных в Azure, например веб-приложения, можно создать Application Insights непосредственно из подготовки веб-приложения. Чтобы получить доступ к нему, найдите монитор в портал Azure. На странице "Монитор" выберите "Приложения" в меню слева.

Аналитика Службы хранилища. служба хранилища Azure предлагает различные типы хранилища в рамках одной технологии учетной записи хранения. Большие двоичные объекты, файлы, таблицы и очереди можно найти на основе учетных записей хранения. Аналитика хранилища предлагает широкий спектр метрик для использования с этими службами хранилища. Откройте Аналитика Службы хранилища из учетной записи хранения в портал Azure, а затем выберите параметры диагностики в меню слева. Выберите одну рабочую область log analytics для отправки этой информации. Затем вы можете получить доступ к панели мониторинга из Insights. Все в отслеживаемой учетной записи хранения представлено в меню.

Компоненты

В примере архитектуры в этой статье используются следующие компоненты Azure:

Идентификатор Microsoft Entra — это облачная служба управления удостоверениями и доступом, которая помогает пользователям получать доступ к внешним и внутренним ресурсам. В этой архитектуре он проверяет подлинность пользователей, обращаюющихся к приложениям Microsoft 365, Azure и программному обеспечению как услуга (SaaS), и поддерживает обнаружение угроз на основе удостоверений и реагирование.

Виртуальная сеть Azure — это сетевая служба в Azure, которая обеспечивает безопасный обмен данными между ресурсами Azure, Интернетом и локальными сетями. В этой архитектуре она предоставляет инфраструктуру частной сети для размещения рабочих нагрузок и сбора данных телеметрии уровня сети.

Azure Load Balancer — это высокопроизводительная служба балансировки нагрузки уровня 4 для протокола управления передачей (TCP) и трафика протокола UDP. В этой архитектуре он распределяет трафик между виртуальными машинами и службами для обеспечения высокой доступности и устойчивости.

Виртуальные машины Azure — это инфраструктура как услуга (IaaS), которая предоставляет масштабируемые вычислительные ресурсы. В этой архитектуре виртуальные машины выполняют рабочие нагрузки и приложения, требующие полного контроля над операционной системой и средой.

Служба Azure Kubernetes (AKS) — это управляемая служба Kubernetes для развертывания контейнерных приложений и управления ими. В этой архитектуре AKS оркеструет развертывание контейнеров и масштабирование, которое поддерживает микрослужбы и конвейеры непрерывной интеграции и непрерывной доставки (CI/CD).

Виртуальный рабочий стол Azure — это служба виртуализации рабочих столов и приложений. В этой архитектуре он обеспечивает безопасный удаленный доступ к рабочим столам и приложениям для распределенных пользователей.

Функция веб-приложений службы приложений Azure содержит веб-приложения , REST API и мобильные серверные части. Вы можете развиваться на выбранном языке. Приложения без затруднений работают и масштабируются в средах на основе Windows и Linux. В этой архитектуре веб-приложения обеспечивают масштабируемое и гибкое развертывание веб-служб.

Хранилище Azure — это масштабируемое и безопасное хранилище для различных объектов данных в облаке, включая объект, большой двоичный объект, файл, диск, очередь и хранилище таблиц. В этой архитектуре хранятся данные приложения, журналы и резервные копии с помощью шифрования и управления доступом.

База данных SQL Azure — это управляемый реляционный ядро СУБД, автоматизирующий обновление, исправление, резервное копирование и мониторинг. В этой архитектуре она обеспечивает безопасное, масштабируемое и совместимое хранилище данных для структурированных данных приложения.

Описание решения

Сначала решения мониторинга в Azure могут показаться запутанными, так как Azure предлагает несколько служб мониторинга. Однако каждая служба мониторинга Azure важна в стратегии безопасности и мониторинга, описанной в этой серии. В статьях этой серии описываются различные службы и способы планирования эффективной безопасности для ИТ-среды.

- Сопоставление угроз с ИТ-средой

- Создание первого уровня защиты с помощью служб безопасности Azure

- Создание второго уровня защиты с помощью служб безопасности XDR в Microsoft Defender

Потенциальные варианты использования

Эта эталонная архитектура предоставляет комплексное представление служб Microsoft Cloud Security и демонстрирует, как интегрировать их для достижения оптимальной системы безопасности.

Хотя вам не нужно реализовать каждую показанную службу безопасности, этот пример и карта угроз, показанная на схеме архитектуры, поможет вам создать собственную карту угроз и спланировать стратегию безопасности. Выберите службы безопасности Azure и службы XDR в Microsoft Defender, которые лучше всего подходят для ваших потребностей.

Оптимизация затрат

Цены на службы Azure, представленные в этой серии статей, вычисляются различными способами. Некоторые службы бесплатны, некоторые из них имеют плату за каждое использование, и некоторые имеют плату, которая основана на лицензировании. Лучший способ оценить цены для любой из служб безопасности Azure — использовать калькулятор цен. В калькуляторе найдите интересующую вас службу, а затем выберите ее, чтобы получить все переменные, определяющие цену службы.

Службы безопасности XDR в Microsoft Defender работают с лицензиями. Сведения о требованиях к лицензированию см . в предварительных требованиях XDR в Microsoft Defender.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участниками.

Автор субъекта:

- Руднеи Оливейра | Старший инженер по безопасности Azure

Другие участники:

- Гэри Мур | Программист или писатель

- Эндрю Натан | Старший менеджер по проектированию клиентов

Следующие шаги

- Защита от угроз с помощью Microsoft 365

- Обнаружение и реагирование на кибератаки с помощью XDR в Microsoft Defender

- Начало работы с XDR в Microsoft Defender

- Управление безопасностью с помощью Microsoft 365

- Защита от вредоносных угроз с помощью Microsoft Defender для Office 365

- Защита локальных удостоверений с помощью Microsoft Defender для облака для удостоверений

Связанные ресурсы

Дополнительные сведения об этой эталонной архитектуре см. в других статьях этой серии:

- Часть 1. Сопоставлять угрозы с ИТ-средой

- Часть 2. создание первого уровня защиты с помощью служб безопасности Azure

- Часть 3. создание второго уровня защиты с помощью служб безопасности XDR в Microsoft Defender

Связанные архитектуры в Центре архитектуры Azure см. в следующей статье: