Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a: ✔️ Macchine virtuali Linux ✔️ Macchine virtuali Windows ✔️ Set di scalabilità flessibili ✔️ Set di scalabilità uniformi

Azure offre l'avvio attendibile come modo semplice per migliorare la sicurezza delle macchine virtuali di seconda generazione . L'avvio attendibile protegge da tecniche di attacco avanzate e persistenti. L'avvio attendibile è costituito da diverse tecnologie di infrastruttura coordinate che possono essere abilitate in modo indipendente. Ogni tecnologia offre un altro livello di difesa contro minacce sofisticate.

Importante

- L'Avvio attendibile è lo stato predefinito per le macchine virtuali e i set di scalabilità di Azure Gen2 appena creati. Vedere le domande frequenti sull'avvio attendibile se la nuova macchina virtuale richiede funzionalità non supportate con l'avvio attendibile.

- La macchina virtuale esistente può avere avvio attendibile abilitato dopo la creazione. Per altre informazioni, vedere Abilitare l'avvio attendibile nelle macchine virtuali esistenti.

- Dopo la creazione del set di scalabilità di macchine virtuali esistente, è possibile abilitare Avvio attendibile. Per ulteriori informazioni, vedere Abilitare l'avvio attendibile nell'ambito del set di scalabilità esistente.

Vantaggi

- Distribuire in modo sicuro le macchine virtuali con caricatori di avvio, kernel del sistema operativo e driver verificati.

- Proteggere in modo sicuro chiavi, certificati e segreti nelle macchine virtuali.

- Ottenere informazioni dettagliate e attendibilità dell'integrità dell'intera catena di avvio.

- Assicurarsi che i carichi di lavoro siano attendibili e verificabili.

Dimensioni delle macchine virtuali

| TIPO | Famiglie di dimensioni supportate | Attualmente non sono supportate le famiglie di dimensioni | Famiglie di dimensioni non supportate |

|---|---|---|---|

| Utilizzo generico | Famiglia B, famiglia D | Dpsv5-series, Dpdsv5-series, Dplsv5-series, Dpldsv5-series | A-family, Dv2-series, Dv3-series, DC-Confidential-family |

| Ottimizzato per il calcolo | F-family, Fx-family | Tutte le dimensioni supportate. | |

| Memoria ottimizzata | E-family, Eb-family | Famiglia M | EC-Confidential-family |

| Archiviazione ottimizzata | Famiglia L | Tutte le dimensioni supportate. | |

| GPU | Famiglia NC, famiglia ND, famiglia NV | serie NDasrA100_v4, serie NDm_A100_v4 | Serie NC, serie NV, serie NP |

| High Performance Compute | Serie HBv2, serie HBv3, serie HBv4, serie HC, serie HX | Tutte le dimensioni supportate. |

Nota

- L'installazione dei driver CUDA & GRID nelle macchine virtuali Windows abilitate per l'avvio protetto non richiede passaggi aggiuntivi.

- L'installazione del driver CUDA nelle macchine virtuali Ubuntu abilitate per l'avvio protetto richiede passaggi aggiuntivi. Per altre informazioni, vedere Installare i driver GPU NVIDIA nelle macchine virtuali serie N che eseguono Linux. L'avvio sicuro deve essere disabilitato per l'installazione dei driver CUDA in altre macchine virtuali Linux.

- Per l'installazione del driver GRID è necessario disabilitare l'avvio protetto per le macchine virtuali Linux.

- Le famiglie di dimensioni non supportate non supportano le macchine virtuali di seconda generazione. Modificare le dimensioni della macchina virtuale in famiglie di dimensioni supportate equivalenti per l'abilitazione dell'avvio attendibile.

Sistemi operativi supportati

| Sistema operativo | Versione |

|---|---|

| Alma Linux | 8.7, 8.8, 9.0 |

| Azure Linux | 1.0, 2.0 |

| Debian | 11, 12 |

| Oracle Linux | 8.3, 8.4, 8.5, 8.6, 8.7, 8.8 LVM, 9.0, 9.1 LVM |

| RedHat Enterprise Linux | 8.4, 8.5, 8.6, 8.7, 8.8, 8.9, 8.10, 9.0, 9.1, 9.2, 9.3, 9.4, 9.5 |

| SUSE Enterprise Linux | 15SP3, 15SP4, 15SP5 |

| Ubuntu Server | 18.04 LTS, 20.04 LTS, 22.04 LTS, 23.04, 23.10 |

| Windows 10 | Pro, Enterprise, Enterprise Multi-Session * |

| Windows 11 | Pro, Enterprise, Enterprise Multi-Session * |

| Windows Server | 2016, 2019, 2022, 2022-Azure-Edition, 2025, 2025-Azure-Edition * |

* Le varianti di questo sistema operativo sono supportate.

Ulteriori informazioni

Regioni:

- Tutte le aree pubbliche

- Tutte le aree di Azure per enti pubblici

- Tutte le aree di Azure Cina

Prezzi: Il lancio attendibile non aumenta i costi delle macchine virtuali esistenti.

Funzionalità non supportate

Attualmente le seguenti funzionalità delle macchine virtuali non sono supportate con Avvio attendibile:

- Azure Site Recovery (disponibile a livello generale per Windows, anteprima pubblica per Linux).

- Immagine gestita (si consiglia ai clienti di utilizzare Azure Compute Gallery).

- Ibernazione di macchine virtuali Linux

Avvio protetto

Nella radice dell'avvio attendibile si trova l’avvio sicuro per la macchina virtuale. L'avvio sicuro, implementato nel firmware della piattaforma, protegge dall'installazione di kit avvio e rootkit basati su malware. L'avvio sicuro funziona per garantire che solo i sistemi operativi e i driver firmati possano essere avviati. Stabilisce una "radice di attendibilità" per lo stack software nella macchina virtuale.

Con l'avvio sicuro abilitato, tutti i componenti di avvio del sistema operativo (driver kernel, kernel, caricatore avvio) richiedono la firma di autori attendibili. Sia Windows che alcune distribuzioni Linux supportano l'avvio sicuro. Se l'avvio protetto non riesce a autenticare che l'immagine è firmata con un autore attendibile, l'avvio della macchina virtuale non riesce. Per altre informazioni, vedere Avvio protetto.

vTPM

Avvio attendibile introduce anche virtual Trusted Platform Module (vTPM) per le macchine virtuali di Azure. Questa versione virtualizzata di un Modulo Piattaforma Sicura hardware è conforme alla specifica TPM2.0. Funziona come un archivio sicuro dedicato per chiavi e misurazioni.

L'avvio attendibile fornisce alla macchina virtuale una propria istanza dedicata del modulo TPM, che viene eseguita in un ambiente sicuro al di fuori della portata di altre macchine virtuali. VTPM abilita l'attestazione misurando l'intera catena di avvio della macchina virtuale (UEFI, sistema operativo, sistema e driver).

L'avvio attendibile usa vTPM per eseguire l'attestazione remota tramite il cloud. Le attestazioni abilitano i controlli integrità della piattaforma e vengono usate per prendere decisioni basate sull'attendibilità. Come controllo integrità, l'avvio attendibile può certificare tramite crittografia che la macchina virtuale è stata avviata correttamente.

Se il processo ha esito negativo, probabilmente perché la macchina virtuale esegue un componente non autorizzato, Microsoft Defender per il cloud genera avvisi di integrità. Gli avvisi includono i dettagli sui componenti che non sono riusciti a superare i controlli di integrità.

Sicurezza basata sulla virtualizzazione

La sicurezza basata su virtualizzazione usa l'hypervisor per creare un'area di memoria sicura e isolata. Windows usa queste aree per eseguire varie soluzioni di sicurezza con maggiore protezione da vulnerabilità ed exploit dannosi. L'avvio attendibile consente di abilitare l'integrità del codice hypervisor (HVCI) e Windows Defender Credential Guard.

HVCI è una potente mitigazione del sistema che protegge i processi in modalità kernel di Windows dall'inserimento e dall'esecuzione di codice dannoso o non verificato. Controlla i driver e i file binari in modalità kernel prima dell'esecuzione, impedendo il caricamento dei file non firmati in memoria. Verifica che il codice eseguibile non possa essere modificato dopo il caricamento consentito da HVCI. Per ulteriori informazioni sulla sicurezza basata su virtualizzazione e HVCI, vedere Sicurezza basata su virtualizzazione e integrità del codice applicata dall'hypervisor.

Con l'avvio attendibile e la sicurezza basata su virtualizzazione è possibile abilitare Windows Defender Credential Guard. Credential Guard isola e protegge i segreti in modo che solo il software di sistema con privilegi possa accedervi. Consente di impedire l'accesso non autorizzato ai segreti, oltre a impedire attacchi di furto di credenziali, ad esempio attacchi Pass-the-Hash. Per altre informazioni, vedere Credential Guard.

Integrazione di Microsoft Defender per il cloud

L'avvio attendibile è integrato con Microsoft Defender per il cloud al fine di garantire la corretta configurazione delle macchine virtuali. Microsoft Defender per il cloud valuta continuamente le macchine virtuali compatibili e genera raccomandazioni pertinenti.

Raccomandazione per abilitare l'avvio protetto: la raccomandazione di avvio protetto si applica solo per le macchine virtuali che supportano l'avvio attendibile. Defender for Cloud identifica le macchine virtuali con avvio protetto disabilitato. Genera una raccomandazione di gravità bassa al fine di abilitarlo.

Raccomandazione per abilitare vTPM: se vTPM è abilitato per la macchina virtuale, Defender for Cloud può usarlo per eseguire l'attestazione guest e identificare i modelli di minaccia avanzati. Se Defender for Cloud identifica le macchine virtuali che supportano l'avvio attendibile con vTPM disabilitato, invia una raccomandazione di gravità bassa per abilitarla.

Raccomandazione per installare l'estensione di attestazione guest: Se la tua macchina virtuale ha il Secure Boot e il vTPM abilitati, ma non ha installato l'estensione Guest Attestation, Defender for Cloud emette raccomandazioni di bassa gravità per installare l'estensione Guest Attestation. Questa estensione consente a Defender per il cloud di attestare e monitorare in modo proattivo l'integrità dell'avvio delle macchine virtuali. L'integrità dell'avvio viene attestata tramite attestazione remota.

Valutazione della salute del sistema o monitoraggio dell'integrità dell'avvio: se la macchina virtuale ha abilitato Secure Boot e vTPM e l'estensione Attestazione è installata, Defender for Cloud può convalidare in remoto che l'avvio della macchina virtuale sia avvenuto correttamente. Questa procedura è nota come monitoraggio dell'integrità dell'avvio. Defender per Cloud genera una valutazione che indica lo stato dell'attestazione remota.

Se le macchine virtuali sono configurate correttamente con l'avvio attendibile, Defender per il cloud può rilevare e segnalare problemi di integrità delle macchine virtuali.

Avviso per l'errore di attestazione della macchina virtuale: Defender for Cloud esegue periodicamente l'attestazione nelle macchine virtuali. L'attestazione si verifica anche dopo gli avvii della macchina virtuale. Se l'attestazione ha esito negativo, viene generato un avviso di gravità media. L'attestazione della macchina virtuale può avere esito negativo per i motivi seguenti:

Le informazioni attestate, che includono un log di avvio, deviano da una baseline attendibile. Qualsiasi deviazione può indicare che i moduli non attendibili vengono caricati e che il sistema operativo potrebbe essere compromesso.

Non è stato possibile verificare che l'offerta di attestazione abbia origine dal vTPM della macchina virtuale con attestazione. Un'origine non verificata può indicare che il malware è presente e potrebbe intercettare il traffico verso vTPM.

Nota

Gli avvisi sono disponibili per le macchine virtuali con vTPM abilitato e l'estensione Attestazione installata. L'avvio sicuro deve essere abilitato per il passaggio dell'attestazione. L'attestazione ha esito negativo se l'avvio sicuro è disabilitato. Se è necessario disabilitare l'avvio sicuro, è possibile eliminare questo avviso per evitare falsi positivi.

Avviso per il modulo kernel Linux non attendibile: Con l'avvio attendibile e Secure Boot abilitato, è possibile che una macchina virtuale si avvii anche se un driver del kernel non supera la convalida e viene proibito dal caricamento. Se si verifica un errore di convalida del driver del kernel, Defender for Cloud genera avvisi con gravità bassa. Comunque, poiché il driver non attendibile non è stato caricato, non c'è alcuna minaccia immediata, ma questi eventi devono essere esaminati. Chiediti:

- Quale driver del kernel non è riuscito? Sono familiare con il driver kernel non riuscito e mi aspetto che venga caricato?

- La versione esatta del driver è uguale a quella prevista? I file binari del driver sono intatti? Se il driver non riuscito è un driver partner, il partner ha superato i test di conformità dell'OS per ottenere la firma?

(Anteprima) Avvio attendibile impostato di default

Importante

L'impostazione predefinita dell'Avvio attendibile è attualmente in anteprima. Questa anteprima è destinata solo a scopi di test, valutazione e feedback. I carichi di lavoro di produzione non sono consigliati. Quando si esegue la registrazione all'anteprima, si accettano le condizioni supplementari per l'utilizzo. Alcuni aspetti di questa funzionalità potrebbero cambiare con la disponibilità generale (GA).

L'avvio attendibile come predefinito (TLaD) è disponibile in anteprima per le nuove macchine virtuali Gen2 e set di scalabilità di macchine virtuali.

TLaD è un metodo rapido e a interazione zero per migliorare la posizione di sicurezza delle nuove distribuzioni di macchine virtuali e dei set di scalabilità di macchine virtuali basati su Gen2. Con Avvio attendibile come impostazione predefinita, tutte le nuove macchine virtuali Gen2 o i nuovi set di scalabilità creati tramite qualsiasi strumento client (ad esempio il modello ARM, Bicep) vengono impostati su macchine virtuali con Avvio attendibile con avvio protetto e vTPM abilitato.

La versione di anteprima pubblica consente di convalidare queste modifiche nel rispettivo ambiente per tutte le nuove macchine virtuali di Azure Gen2, il set di scalabilità e prepararsi a questa modifica imminente.

Nota

Tutte le nuove macchine virtuali Gen2, set di scalabilità e distribuzioni che usano qualsiasi strumento client (modello ARM, Bicep, Terraform e così via) per impostazione predefinita sono Avvio attendibile dopo l'onboarding per l'anteprima. Questa modifica non esegue l'override degli input forniti come parte del codice di distribuzione.

Abilitare l'anteprima di TLaD

Registrare la funzionalità TrustedLaunchByDefaultPreview di anteprima nello Microsoft.Compute spazio dei nomi nella sottoscrizione della macchina virtuale. Per altre informazioni, vedere Configurare le funzionalità di anteprima nella sottoscrizione di Azure

Per creare una nuova Gen2 VM o un nuovo set di scalabilità con l'impostazione predefinita di Trusted launch, eseguire lo script di distribuzione esistente così come avviato tramite Azure SDK, Terraform o un altro metodo che non sia il portale di Azure, l'interfaccia della riga di comando o PowerShell. La nuova macchina virtuale o il nuovo set di scalabilità creato nella sottoscrizione registrata genera una macchina virtuale di avvio attendibile o un set di scalabilità di macchine virtuali.

Distribuzioni di macchine virtuali (VM) e set di scalabilità con l'anteprima di TLaD

Comportamento esistente

Per creare una macchina virtuale di avvio attendibile e un set di scalabilità, è necessario aggiungere l'elemento securityProfile seguente nella distribuzione:

"securityProfile": {

"securityType": "TrustedLaunch",

"uefiSettings": {

"secureBootEnabled": true,

"vTpmEnabled": true,

}

}

L'assenza dell'elemento securityProfile nel codice di distribuzione distribuisce vm e set di scalabilità senza abilitare l'avvio attendibile.

Esempi

- vm-windows-admincenter : il modello di Azure Resource Manager distribuisce la macchina virtuale Gen2 senza abilitare l'avvio attendibile.

-

vm-simple-windows : il modello di Resource Manager distribuisce la macchina virtuale di avvio attendibile (senza impostazione predefinita, perché

securityProfileviene aggiunta in modo esplicito al modello di Resource Manager)

Nuovo comportamento

Utilizzando la versione 2021-11-01 o successiva dell'API e aggiungendosi all'anteprima, l'assenza dell'elemento securityProfile dalla distribuzione abiliterà l'avvio attendibile per impostazione predefinita per le nuove macchine virtuali e i set di scalabilità distribuiti, se vengono soddisfatte le seguenti condizioni:

- L'immagine del sistema operativo del Marketplace originale supporta l'avvio sicuro.

- L'immagine del sistema operativo ACG di origine supporta ed è convalidata per Trusted Launch.

- Il disco di origine supporta l'avvio attendibile.

- La dimensione VM supporta il Trusted Launch.

Per impostazione predefinita, la distribuzione non utilizzerà il lancio attendibile se una o più delle condizioni elencate non vengono soddisfatte e completate con successo per creare una nuova macchina virtuale Gen2 e un set di scalabilità Gen2 senza lancio attendibile.

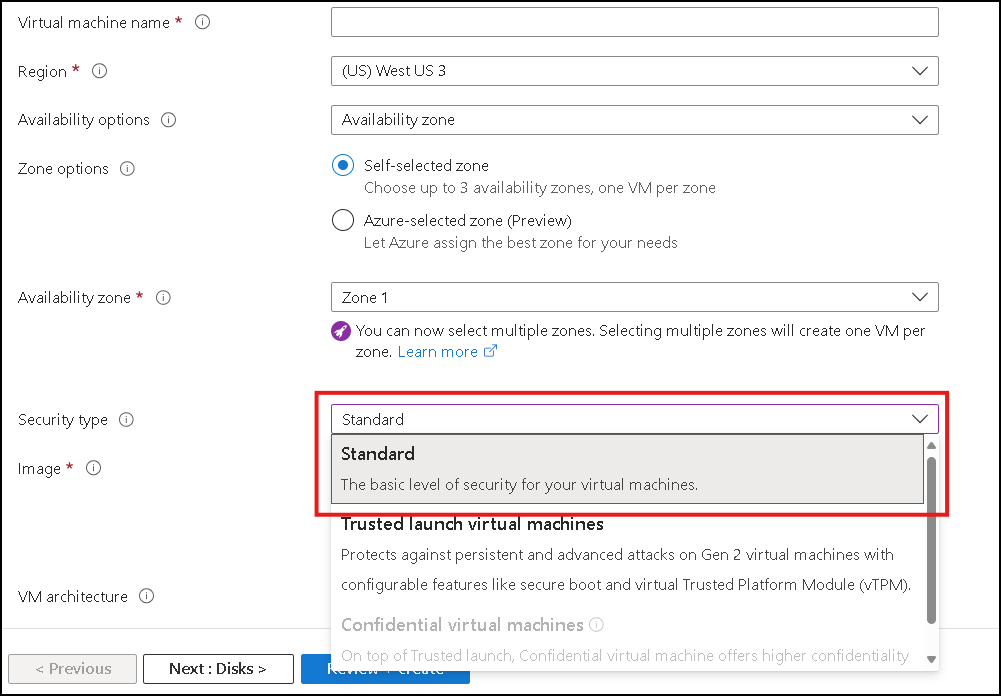

È possibile scegliere di ignorare in modo esplicito il valore predefinito per la distribuzione di macchine virtuali e set di scalabilità impostando Standard come valore del parametro securityType. Per altre informazioni, vedere È possibile disabilitare l'avvio attendibile per una nuova distribuzione di macchine virtuali.

Limitazioni note

Non è possibile ignorare l'impostazione predefinita di avvio attendibile e creare una macchina virtuale Gen2 (avvio non attendibile) usando il portale di Azure dopo la registrazione in anteprima.

Dopo la registrazione in anteprima della sottoscrizione, l'impostazione del tipo di sicurezza su Standard nel portale di Azure distribuirà la macchina virtuale o il set di scalabilità Trusted launch. Questa limitazione verrà affrontata prima della disponibilità generale predefinita del lancio protetto.

Per attenuare questa limitazione, è possibile annullare la registrazione della funzionalità di anteprima rimuovendo il flag TrustedLaunchByDefaultPreview di funzionalità nello Microsoft.Compute spazio dei nomi nella sottoscrizione specificata.

Non è possibile ridimensionare la macchina virtuale o il VMSS a una famiglia di dimensioni di macchine virtuali non supportata per l'avvio attendibile (come la serie M) dopo l'impostazione predefinita Avvio attendibile.

Il ridimensionamento delle macchine virtuali con Trusted launch verso una famiglia di dimensioni di macchine virtuali non supportata con Trusted launch non sarà supportato.

Per mitigare, registrare il flag di funzionalità UseStandardSecurityType nello spazio dei nomi Microsoft.Compute E eseguire il rollback della macchina virtuale dall'avvio attendibile a Gen2-only (non avvio attendibile) impostando securityType = Standard utilizzando gli strumenti client disponibili (ad eccezione del portale di Azure).

Feedback dell'anteprima di TLaD

Contattaci con qualsiasi feedback, domande o dubbi relativi a questa modifica imminente attraverso il sondaggio di feedback dell'anteprima predefinita dell'avvio attendibile.

Disabilitare l'anteprima TLaD

Per disabilitare l'anteprima di TLaD, annullare la registrazione della funzionalità di anteprima TrustedLaunchByDefaultPreview nello spazio dei nomi Microsoft.Compute nella sottoscrizione della macchina virtuale. Per altre informazioni, vedere Annullare la registrazione della funzionalità di anteprima

Contenuto correlato

Distribuire una macchina virtuale di avvio attendibile.