Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Существуют различные средства и параметры для управления BitLocker.

- Модуль PowerShell BitLocker

- средства шифрования дисков BitLocker

- Панель управления

Средства шифрования дисков BitLocker и модуль BitLocker PowerShell можно использовать для выполнения любых задач, которые можно выполнить с помощью панель управления BitLocker. Они подходят для автоматического развертывания и других сценариев сценариев.

Апплет BitLocker панель управления позволяет пользователям выполнять основные задачи, такие как включение BitLocker на диске и указание методов разблокировки и методов проверки подлинности. Панель управления апплет BitLocker подходит для базовых задач BitLocker.

В этой статье описаны средства управления BitLocker и способы их использования, а также приведены практические примеры.

Модуль PowerShell BitLocker

Модуль BitLocker PowerShell позволяет администраторам легко интегрировать параметры BitLocker в существующие скрипты. Список командлетов, включенных в модуль, их описание и синтаксис, проверка в справочной статье BitLocker PowerShell.

Средства шифрования дисков BitLocker

Средства шифрования дисков BitLocker включают два средства командной строки:

-

Средство настройки (

manage-bde.exe) можно использовать для сценариев операций BitLocker, предлагая параметры, которые отсутствуют в панель управления апплете BitLocker. Полный список параметров см. в справочникеmanage-bde.exeпо Manage-bde. -

Средство восстановления (

repair-bde.exe) полезно для сценариев аварийного восстановления, в которых диск, защищенный BitLocker, не может быть разблокирован обычным образом или с помощью консоли восстановления.

BitLocker панель управления апплет

Шифрование томов с помощью панель управления BitLocker (выберите Пуск, введите BitLocker, выберите Управление BitLocker) — это количество пользователей, которые будут использовать BitLocker. Имя панель управления апплета BitLocker — Шифрование диска BitLocker. Апплет поддерживает шифрование операционной системы, фиксированных данных и съемных томов данных. BitLocker панель управления упорядочивает доступные диски в соответствующей категории в зависимости от того, как устройство сообщает о себе в Windows. В апплете BitLocker панель управления правильно отображаются только отформатированные тома с назначенными буквами диска.

Использование BitLocker в Windows Обозреватель

Windows Обозреватель позволяет пользователям запускать мастер шифрования дисков BitLocker, щелкнув правой кнопкой мыши том и выбрав Включить BitLocker. Этот параметр доступен на клиентских компьютерах по умолчанию. На серверах необходимо сначала установить компонент BitLocker и компонент Desktop-Experience, чтобы этот параметр был доступен. После выбора параметра Включить BitLocker мастер работает точно так же, как и при запуске с помощью панель управления BitLocker.

Проверка состояния BitLocker

Чтобы проверка состояние BitLocker определенного тома, администраторы могут просматривать состояние диска в апплете BitLocker панель управления, Обозреватель Windows, manage-bde.exe средстве командной строки или командлетах Windows PowerShell. Каждый вариант предлагает различные уровни детализации и простоты использования.

Следуйте приведенным ниже инструкциям, чтобы проверить состояние BitLocker, выбрав выбранное средство.

Чтобы определить текущее состояние тома, можно использовать Get-BitLockerVolume командлет, который предоставляет сведения о типе тома, предохранителях, состоянии защиты и других сведениях. Пример

PS C:\> Get-BitLockerVolume C: | fl

ComputerName : DESKTOP

MountPoint : C:

EncryptionMethod : XtsAes128

AutoUnlockEnabled :

AutoUnlockKeyStored : False

MetadataVersion : 2

VolumeStatus : FullyEncrypted

ProtectionStatus : On

LockStatus : Unlocked

EncryptionPercentage : 100

WipePercentage : 0

VolumeType : OperatingSystem

CapacityGB : 1000

KeyProtector : {Tpm, RecoveryPassword}

Включение BitLocker

Диск ОС с защитой доверенного платформенного модуля

В следующем примере показано, как включить BitLocker на диске операционной системы с помощью только предохранителя доверенного платформенного модуля и без ключа восстановления.

Enable-BitLocker C: -TpmProtector

Диск ОС с предохранителем доверенного платформенного модуля и ключом запуска

В следующем примере показано, как включить BitLocker на диске операционной системы с помощью предохранителей TPM и ключей запуска .

При условии, что буква диска ОС —, C: а USB-устройство флэш-памяти — буква E:диска, вот команда:

Если вы решили пропустить тест оборудования BitLocker, шифрование запускается немедленно без необходимости перезагрузки.

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath E: -SkipHardwareTest

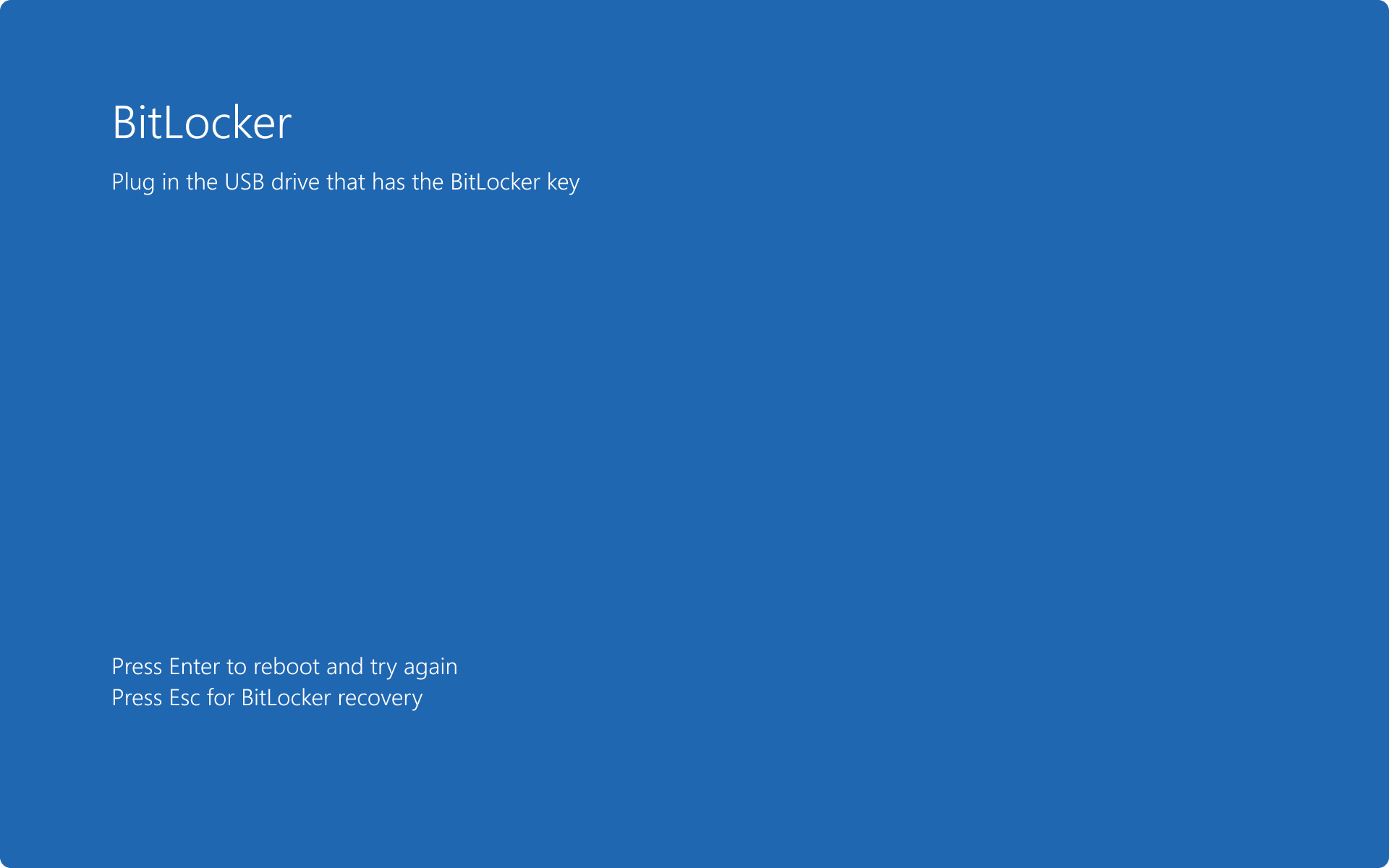

После перезагрузки перед запуском операционной системы отобразится экран предварительной загрузки BitLocker и вставьте usb-ключ запуска:

Тома данных

Для шифрования томов данных используется аналогичный процесс, как для томов операционной системы, но для завершения операции не требуются средства защиты.

Добавьте необходимые предохранители перед шифрованием тома. В следующем примере в том добавляется средство защиты паролем E: , используя переменную $pw в качестве пароля. Переменная $pw хранится как значение SecureString для хранения определяемого пользователем пароля:

$pw = Read-Host -AsSecureString

<user inputs password>

Add-BitLockerKeyProtector E: -PasswordProtector -Password $pw

Примечание.

Для выполнения командлета BitLocker требуется GUID предохранителя ключа, заключенный в кавычки. Убедитесь, что в команду включен весь GUID с фигурными скобками.

Пример. Использование PowerShell для включения BitLocker с защитой доверенного платформенного модуля

Enable-BitLocker D: -EncryptionMethod XtsAes256 -UsedSpaceOnly -TpmProtector

Пример. Используйте PowerShell для включения BitLocker с предохранителем TPM+PIN, в данном случае с ПИН-кодом, для 123456:

$SecureString = ConvertTo-SecureString "123456" -AsPlainText -Force

Enable-BitLocker C: -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

Управление предохранителями BitLocker

Управление защитами BitLocker заключается в добавлении, удалении и резервном копировании средств защиты.

Управляемые средства защиты BitLocker с помощью следующих инструкций, чтобы выбрать вариант, который лучше всего соответствует вашим потребностям.

Перечисление предохранителей

Список средств защиты, доступных для тома (C: в примере), можно получить, выполнив следующую команду:

(Get-BitLockerVolume -mountpoint C).KeyProtector

Добавление предохранителей

Добавление предохранителя паролем восстановления

Add-BitLockerKeyProtector -MountPoint C -RecoveryPasswordProtector

Добавление предохранителя паролем

Общей защитой для тома данных является защита паролем. В следующем примере в том добавляется предохранитель паролем.

Add-BitLockerKeyProtector -MountPoint D -PasswordProtector

Добавление предохранителя Active Directory

Предохранитель Active Directory — это средство защиты на основе sid, которое можно добавить как в тома операционной системы, так и в тома данных, хотя он не разблокирует тома операционной системы в предварительной среде. Для защиты требуется идентификатор безопасности для учетной записи домена или группы, чтобы связаться с предохранителем. BitLocker может защитить диск с поддержкой кластера путем добавления предохранителя на основе sid для объекта имени кластера (CNO), который позволяет диску правильно отработки отказа и разблокировки на любом компьютере-члене кластера.

Важно.

Для защиты на основе sid требуется использовать дополнительный предохранитель, например TPM, ПИН-код, ключ восстановления и т. д., при использовании на томах операционной системы.

Примечание.

Этот параметр недоступен для Microsoft Entra присоединенных устройств.

В этом примере в ранее зашифрованный том добавляется защита на основе идентификатора безопасности домена. Пользователь знает идентификатор безопасности для учетной записи пользователя или группы, которую он хочет добавить, и использует следующую команду:

Add-BitLockerKeyProtector C: -ADAccountOrGroupProtector -ADAccountOrGroup "<SID>"

Чтобы добавить предохранитель в том, требуется идентификатор безопасности домена или имя группы, перед которыми стоит домен и обратная косая черта. В следующем примере учетная запись CONTOSO\Administrator добавляется в качестве предохранителя в том данных G.

Enable-BitLocker G: -AdAccountOrGroupProtector -AdAccountOrGroup CONTOSO\Administrator

Чтобы использовать идентификатор безопасности для учетной записи или группы, сначала необходимо определить идентификатор безопасности, связанный с субъектом безопасности. Чтобы получить определенный идентификатор безопасности для учетной записи пользователя в Windows PowerShell, используйте следующую команду:

Get-ADUser -filter {samaccountname -eq "administrator"}

Примечание.

Для использования этой команды требуется функция RSAT-AD-PowerShell.

Совет

Сведения о локальном входе пользователя и членства в группах можно найти с помощью: whoami.exe /all.

Удаление предохранителей

Чтобы удалить существующие предохранители на томе, используйте Remove-BitLockerKeyProtector командлет . Необходимо указать ИДЕНТИФИКАТОР GUID, связанный с удаляемой защитой.

Следующие команды возвращают список основных средств защиты и GUID:

$vol = Get-BitLockerVolume C

$keyprotectors = $vol.KeyProtector

$keyprotectors

Используя эти сведения, можно удалить предохранитель ключа для определенного тома с помощью команды :

Remove-BitLockerKeyProtector <volume> -KeyProtectorID "{GUID}"

Примечание.

Для выполнения командлета BitLocker требуется GUID предохранителя ключа, заключенный в кавычки. Убедитесь, что в команду включен весь GUID с фигурными скобками.

Примечание.

Для любых дисков с шифрованием BitLocker необходимо использовать по крайней мере один метод разблокировки.

Приостановка и возобновление

Для некоторых изменений конфигурации может потребоваться приостановить BitLocker, а затем возобновить его после применения изменения.

Приостановите и возобновите BitLocker, выполнив следующие инструкции, выбрав наиболее подходящий вариант.

Приостановка BitLocker

Suspend-BitLocker -MountPoint D

Возобновление работы BitLocker

Примечание.

Возобновление защиты работает только на устройствах, которые приняли лицензионное соглашение Windows.

Resume-BitLocker -MountPoint D

Сброс и резервное копирование пароля восстановления

Рекомендуется сделать недействительным пароль восстановления после его использования. В этом примере средство защиты паролем восстановления удаляется с диска ОС, добавляется новый предохранитель и создается резервная копия Microsoft Entra ID или Active Directory.

Удалите все пароли восстановления из тома ОС:

(Get-BitLockerVolume -MountPoint $env:SystemDrive).KeyProtector | `

where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | `

Remove-BitLockerKeyProtector -MountPoint $env:SystemDrive

Добавьте предохранитель пароля восстановления BitLocker для тома ОС:

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -RecoveryPasswordProtector

Получите идентификатор нового пароля восстановления:

(Get-BitLockerVolume -mountpoint $env:SystemDrive).KeyProtector | where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | ft KeyProtectorId,RecoveryPassword

Примечание.

Эти дальнейшие действия не требуются, если для параметра политики Выбрать, как можно восстановить диски операционной системы, защищенные BitLocker , настроено значение Требовать резервное копирование BitLocker в AD DS.

Скопируйте идентификатор пароля восстановления из выходных данных.

Используя GUID из предыдущего шага, замените {ID} в следующей команде и используйте следующую команду, чтобы создать резервную копию пароля восстановления для Microsoft Entra ID:

BackuptoAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

Или используйте следующую команду, чтобы создать резервную копию пароля восстановления в Active Directory:

Backup-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

Примечание.

Фигурные скобки {} должны быть включены в строку идентификатора.

Отключение BitLocker

Отключение BitLocker расшифровывает и удаляет все связанные с ними предохранители из томов. Расшифровка должна происходить, когда защита больше не требуется, а не в качестве шага по устранению неполадок.

Отключите BitLocker, выполнив следующие инструкции, выбрав вариант, который лучше всего соответствует вашим потребностям.

Windows PowerShell предлагает возможность расшифровки нескольких дисков за один проход. В следующем примере у пользователя есть три зашифрованных тома, которые он хочет расшифровать.

С помощью команды Disable-BitLocker можно одновременно удалить все средства защиты и шифрования без необходимости в дополнительных командах. Пример этой команды:

Disable-BitLocker

Чтобы не указывать каждую точку подключения по отдельности, используйте -MountPoint параметр в массиве для последовательности одной и той же команды в одну строку без необходимости ввода дополнительных данных пользователем. Пример.

Disable-BitLocker -MountPoint C,D

Разблокировка диска

Если вы подключаете диск в качестве дополнительного диска к устройству и у вас есть ключ восстановления BitLocker, вы можете разблокировать диск с поддержкой BitLocker, выполнив следующие инструкции.

В следующем примере диск является диском, D который необходимо разблокировать. Выберите вариант, который лучше всего соответствует вашим потребностям.

Unlock-BitLocker -MountPoint D -RecoveryPassword xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

Дополнительные сведения см. в разделе Unlock-BitLocker.