Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Технологии конечной точки Майкрософт используют Microsoft Windows HTTP (WinHTTP) для передачи данных и взаимодействия с облачной службой конечной точки Майкрософт. Внедренная служба работает в контексте системы работает с учетной записью LocalSystem.

Совет

В организациях, в которых прокси-серверы переадресации используются в качестве шлюза в Интернет, можно использовать защиту сети для изучения прокси-сервера. Дополнительные сведения см. в статье Исследование событий подключения, происходящих за прокси-серверами переадресации.

Параметр конфигурации WinHTTP не зависит от параметров прокси-сервера Интернет-браузера Windows (WinINet) и может обнаруживать прокси-сервер только с использованием следующих методов автоматического обнаружения:

Прозрачный прокси

Протокол автоматического обнаружения веб-прокси (WPAD)

Примечание.

При использовании прозрачного прокси или WPAD в топологии сети, не нужно использовать специальные параметры конфигурации. Дополнительные сведения об исключениях URL-адресов Защитника для конечных точек в прокси-сервере см. в статье Разрешение доступа к URL-адресам облачной службы Endpoint DLP на прокси-сервере.

Конфигурация статического прокси вручную:

- Конфигурация на основе реестра

- WinHTTP, настроенный с помощью команды netsh, подходит только для настольных компьютеров в стабильной топологии (например: настольный компьютер в корпоративной сети за тем же прокси-сервером)

Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра

Для устройств конечных точек, которым не разрешено подключаться к Интернету, необходимо настроить статический прокси на основе реестра. Необходимо настроить этот параметр, чтобы разрешить только Microsoft Endpoint DLP создавать отчеты о диагностических данных и обмениваться сообщениями с облачной службой конечных точек Microsoft.

Статический прокси-сервер можно настроить с помощью групповой политики (GP). Групповые политики можно найти в следующих статьях:

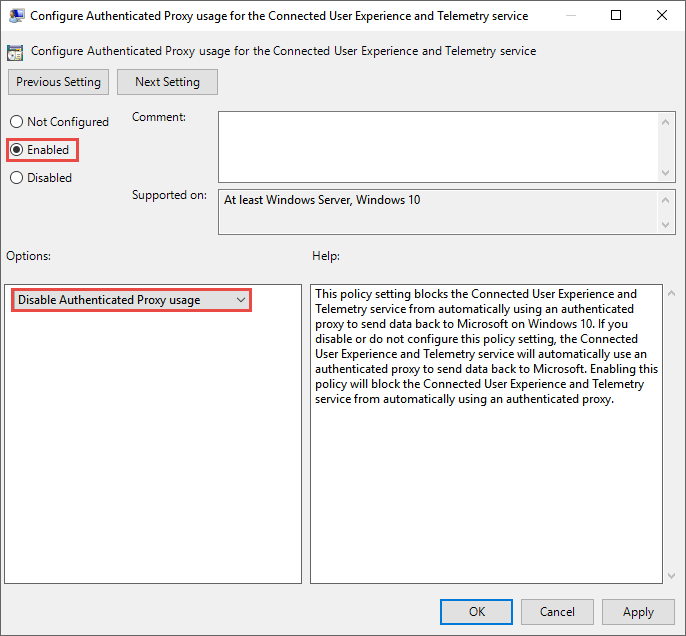

Открытие административных > шаблонов > Сбор данных компонентов Windows и предварительные сборки > Настройка использования прокси-сервера с проверкой подлинности для подключенной службы взаимодействия с пользователем и телеметрии

Установите для этого параметра значение Включено и выберите пункт Отключить использование прокси с проверкой подлинности:

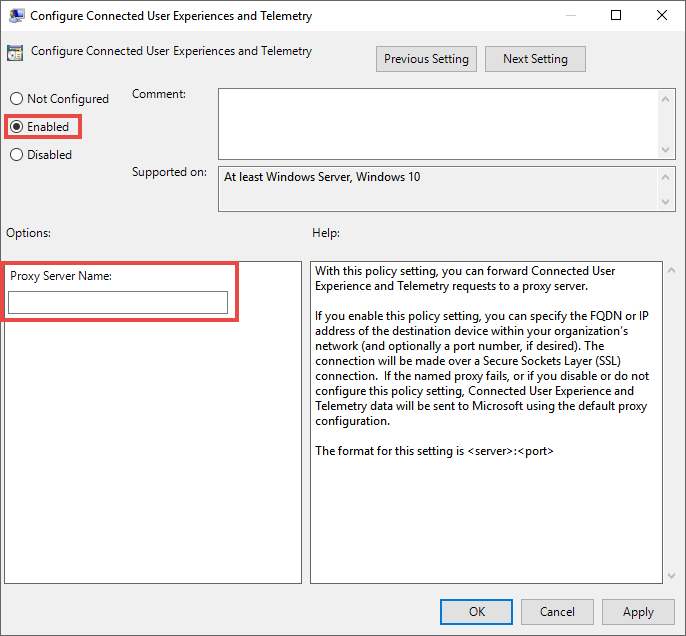

Открытые административные шаблоны > Сбор > данных компонентов Windows и предварительные сборки > Настройка подключенных пользовательских возможностей и телеметрии:

Настройка прокси-сервера

Политика устанавливает два значения реестра:

TelemetryProxyServerкак REG_SZ иDisableEnterpriseAuthProxyкак REG_DWORD в разделе реестраHKLM\Software\Policies\Microsoft\Windows\DataCollection.Значение реестра TelemetryProxyServer имеет в этом формате <имя сервера или ip>:<port>. Например, 10.0.0.6:8080

Следует назначить значение реестра

DisableEnterpriseAuthProxy— 1.

Настройка прокси-сервера вручную с помощью команды "netsh"

Используйте команду netsh для настройки статического прокси на уровне системы.

Примечание.

Это повлияет на все приложения, в том числе службы Windows, которые используют WinHTTP с прокси по умолчанию. — Ноутбуки, которые изменяют топологию (например, с офисной на домашнюю), не будут работать при использовании команды netsh. Используйте настройку статических прокси-серверов на основе реестра.

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

netsh winhttp set proxy <proxy>:<port>Например, netsh winhttp set proxy 10.0.0.6:8080

Чтобы сбросить прокси winhttp, введите следующую команду и нажмите клавишу ВВОД:

netsh winhttp reset proxy

Дополнительные сведения см. в статье Синтаксис команд, контексты и форматирование Netsh.

Разрешение доступа к URL-адресам облачной службы Endpoint DLP на прокси-сервере

Если прокси-сервер или брандмауэр блокирует весь трафик по умолчанию и пропускает только определенные домены, добавьте домены, перечисленные в загружаемой электронной таблице, в список разрешенных доменов.

Эта загружаемая электронная таблица содержит список служб и связанных с ними URL-адресов, которые должны быть доступны вашей сети. Убедитесь, что правила брандмауэра или сетевой фильтрации, которые запрещали бы доступ к этим URL-адресам, отсутствуют, или вам может потребоваться создать разрешающее правило специально для них.

Если на прокси-сервере или брандмауэре включено сканирование HTTPS (проверка SSL), исключите домены, перечисленные в приведенной выше таблице, из сканирования HTTPS. Если прокси-сервер или брандмауэр блокирует анонимный трафик, поскольку DLP конечной точки подключается из системного контекста, убедитесь, что анонимный трафик разрешен в ранее перечисленных URL-адресах.

Проверка подключения клиента к URL-адресам облачных служб Майкрософт

Убедитесь в том, что настройка прокси-сервера выполнена успешно, служба WinHTTP может обнаружить и передать данные через прокси-сервер в вашей среде, а прокси-сервер разрешает трафик на URL-адреса службы Защитника для конечных точек.

Скачайте средство MDATP Client Analyzer на компьютер, на котором запущена защита от потери данных в конечной точке.

Извлеките содержимое MDATPClientAnalyzer.zip на устройство.

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

HardDrivePath\MDATPClientAnalyzer.cmdЗамените HardDrivePath на путь, по которому был загружен инструмент MDATPClientAnalyzer, например

C:\Work\tools\MDATPClientAnalyzer\MDATPClientAnalyzer.cmd

Извлеките файлMDATPClientAnalyzerResult.zip*, созданный средством, в папку, используемую в HardDrivePath.

Откройте MDATPClientAnalyzerResult.txt и убедитесь в том, что вы выполнили действия по настройке прокси-сервера, чтобы включить обнаружение сервера и доступ к URL-адресам службы. Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом. Затем результаты выводятся в файл MDATPClientAnalyzerResult.txt для каждого URL-адреса, который потенциально можно использоваться для общения с Защитником для служб конечных точек. Пример:

Testing URL: https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command-line proxy: Doesn't exist

Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения.

Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP). Затем вы можете использовать URL-адреса в таблице, приведенной в статья Разрешение доступа к URL-адресам облачной службы Endpoint DLP на прокси-сервере. Используемые URL будут зависеть от региона, выбранного во время процедуры подключения.

Примечание.

Анализатор подключений несовместим с правилом сокращения направлений атак Блокировать создание процессов из команд PSExec и WMI. Необходимо временно отключить это правило, чтобы запустить средство подключения.

Если задано значение TelemetryProxyServer, в реестре или с помощью групповой политики, Защитник для конечной точки вернется, если не сможет получить доступ к определенному прокси. Связанные разделы:

- Подключение устройств Windows 10

- Устранение неполадок с подключением к DLP в конечной точке (Майкрософт)

См. также

- Сведения о защите от потери данных в конечной точке

- Использование защиты от потери данных в конечной точке

- Сведения о защите от потери данных

- Создание и развертывание политик защиты от потери данных

- Начало работы с обозревателем действий

- Microsoft Defender для конечной точки

- Средства и методы подключения для компьютеров с Windows 10

- Подписка на Microsoft 365

- Устройства, которые присоединились к Microsoft Entra

- Загрузка нового браузера Microsoft Edge на основе Chromium