Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Чтобы помочь вам ознакомиться с функциями защиты от потери данных и их возможностями, мы составили для вас несколько сценариев.

Важно!

Эти сценарии защиты от потери данных — не официальные процедуры для создания и настройки политик защиты. Если вам нужно использовать политики защиты от потери данных в общих ситуациях, прочитайте эти статьи:

Совет

Приступая к работе с Microsoft Security Copilot изучить новые способы интеллектуальной и быстрой работы с использованием возможностей ИИ. Дополнительные сведения о Microsoft Security Copilot в Microsoft Purview.

Прежде чем начать

Лицензирование SKU/подписки

Сведения о лицензировании см. в разделе

Для использования этого сценария необходимо, чтобы ваши устройства были подключены и доступны в обозревателе действий. Если вы еще не настроили устройства, прочитайте статью Начало работы с функцией защиты от потери данных.

Важно!

Перед началом работы убедитесь, что вы понимаете разницу между неограниченным администратором и администратором с ограниченным доступом к административной единице .

Сценарий 1. Создание политики на основе шаблона, только аудит

Этот сценарий предназначен для неограниченного администратора, создающего политику полного каталога.

Войдите на портал Microsoft Purview. > Защита от> потери данныхПолитики.

Выберите + Создать политику.

Выберите Данные, хранящиеся в подключенных источниках.

Для этого сценария в разделе Категории выберите Конфиденциальность.

В разделе Правила выберите Расширенные данные личных сведений (PII) США, а затем нажмите кнопку Далее.

Присвойте новой политике имя и описание, а затем нажмите кнопку Далее.

Оставьте полный каталог по умолчанию в разделе Администратор единиц. Нажмите кнопку Далее.

Выберите Расположение устройств , снимите флажок все остальные расположения, а затем нажмите кнопку Далее.

На странице Определение параметров политики нажмите кнопку Далее.

На странице Сведения для защиты нажмите кнопку Далее.

На странице Действия защиты снова нажмите кнопку Далее .

На странице Настройка параметров доступа и переопределения выберите Аудит или ограничение действий на устройствах , а затем нажмите кнопку Далее.

На странице Режим политики примите значение по умолчанию Запуск политики в режиме имитации и выберите Показать советы политики в режиме имитации.

Нажмите кнопку Далее.

Choose Submit.

После создания новой политики нажмите кнопку Готово.

Теперь пришло время протестировать политику:

На домашней странице Защита от потери данных откройте обозреватель действий.

Попробуйте предоставить общий доступ к тестовому элементу с устройства защиты от потери данных конечной точки, который содержит содержимое, которое активирует условие данных личных сведений (PII) США . Это активирует политику.

В обозревателе действий проверка список действий для этого события.

Сценарий 2. Изменение существующей политики, настройка оповещения

Этот сценарий предназначен для неограниченного администратора, изменяющего политику с полной областью каталога.

Войдите на портал >Microsoft PurviewПолитики защиты от> потери данных.

Выберите расширенную политику личных сведений (PII) США , созданную в сценарии 1.

Выберите Изменить политику.

Перейдите на страницу Настройка расширенных правил защиты от потери данных и измените небольшой объем содержимого, обнаруженных сценариями, расширенными данными личных данных США.

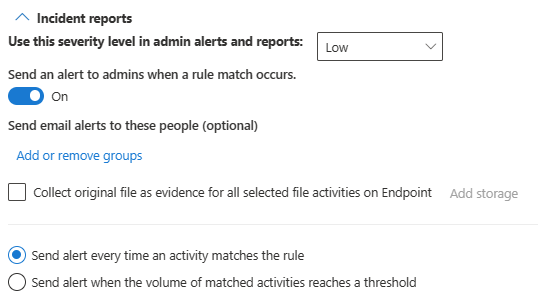

Прокрутите вниз до раздела Отчеты об инцидентах и выберите пункт Отправить предупреждение администраторам при совпадении правила в значение Вкл. Email оповещения автоматически отправляются администратору и всем другим пользователям, добавленным в список получателей.

В этом случае выберите Отправлять оповещения каждый раз, когда действие будет соответствовать правилу.

Выберите Сохранить.

Сохраните все предыдущие параметры, выбрав Далее в оставшейся части мастера, а затем отправьте изменения в политику.

Попробуйте поделиться тестовым элементом, содержащим содержимое, которое активирует условие данных личных сведений (PII) США. Это активирует политику.

Проверьте обозреватель действий для события.

Сценарий 3. Изменение существующей политики, блокировка действия, разрешающая переопределение

Этот сценарий предназначен для неограниченного администратора, изменяющего политику полного каталога.

Войдите на портал >Microsoft PurviewПолитики защиты от> потери данных.

Выберите политику личных данных (PII) США , созданную в сценарии 1.

Выберите Изменить политику.

Перейдите на страницу Настройка расширенных правил защиты от потери данных и измените небольшой объем содержимого, обнаруженных сценариями, расширенными данными личных данных США.

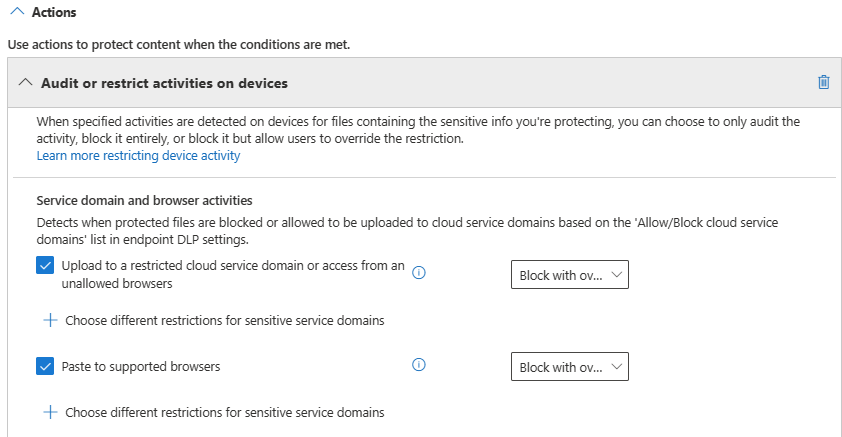

Прокрутите вниз до раздела Действия>Аудит или ограничение действий на устройстве Windows и задайте для обоих параметров в разделе Действия домена службы и браузеразначение Блокировать с переопределением.

Выберите Сохранить.

Повторите шаги 4–6 для большого объема содержимого, обнаруженного сценариями, расширенными данными личных данных США.

Сохраните все предыдущие параметры, выбрав Далее в остальной части мастера, а затем отправьте изменения политики.

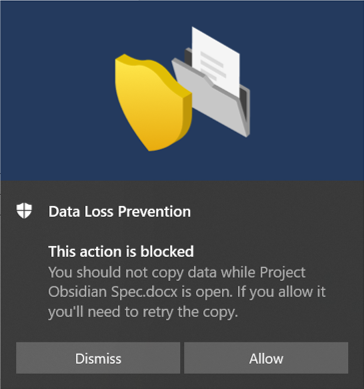

Попытайтесь предоставить общий доступ к тестовому элементу, который содержит содержимое, которое активирует условие данных личных сведений (PII) США, с кем-то за пределами вашей организации. Это активирует политику.

На клиентском устройстве появится следующее всплывающее окно:

Проверьте обозреватель действий для события.

Сценарий 4. Избегайте циклов уведомлений защиты от потери данных из приложений облачной синхронизации с автокварантиной

Этот сценарий предназначен для неограниченного администратора, создающего политику полного каталога.

Перед началом сценария 4

В этом сценарии синхронизация файлов с меткой конфиденциальности Строго конфиденциально с OneDrive блокируется. Это сложный сценарий с несколькими компонентами и процедурами. Тебе нужно:

- Учетная запись пользователя Microsoft Entra и подключенный компьютер Windows 10/11 или macOS, который уже синхронизирует локальную папку OneDrive с облачным хранилищем OneDrive.

- Метки конфиденциальности настроены и опубликованы. См. разделы Начало работы с метками конфиденциальности и Создание и настройка меток конфиденциальности и соответствующих политик.

Необходимо выполнить три процедуры.

- Настройте параметры автокварантины конечной точки защиты от потери данных.

- Создание политики, которая блокирует конфиденциальные элементы с меткой конфиденциальности Строго конфиденциально.

- Создайте документ Word на устройстве Windows 10/11 или macOS, к которому предназначена политика, примените метку и скопируйте ее в локальную папку OneDrive для учетных записей пользователей, которая синхронизируется.

Настройка параметров приложения для защиты от потери данных в конечной точке и параметров автокварантины

Войдите на портал >Microsoft PurviewПараметры защиты от> потери данных (шестеренка в левом верхнем углу) >Параметры конечных точекзащиты от> потери данных.

Разверните узел Ограниченные приложения и группы приложений.

В разделе Ограниченные группы приложений выберите Добавить ограниченную группу приложений. Введите приложения облачной синхронизации в качестве имени группы.

Выберите поле Автоматический карантин .

В поле Имя приложения введите OneDrive. В поле Имя исполняемого файла Windows введите onedrive.exe, а затем нажмите кнопку + . В поле Имя исполняемого файла macOS введите /Applications/OneDrive.app/Contents/MacOS/OneDrive, а затем нажмите кнопку + . Это запрещает приложению onedrive на устройствах доступ к элементам с меткой "Строго конфиденциальный".

Примечание.

Чтобы ограничить другие распространенные приложения облачной синхронизации на устройствах macOS, добавьте приведенный ниже путь.

- Коробка:

/Applications/Box Sync.app/Contents/MacOS/Box Sync - Dropbox:

/Applications/Dropbox.app/Contents/MacOS/Dropbox - Google Диск:

/Applications/Google Drive.app/Contents/MacOS/Google Drive - iCloud:

System/Library/PrivateFrameworks/CloudDocsDaemon.framework/Versions/A/Support/bird

- Коробка:

Выберите Сохранить.

В разделе Параметры автоматического карантина выберите Изменить параметры автоматического карантина.

Включите параметр Автоматический карантин для запрещенных приложений.

Введите путь к папке на локальных компьютерах, куда должны быть перемещены исходные конфиденциальные файлы. Например.

%homedrive%%homepath%\Microsoft DLP\QuarantineДля имени пользователя Isaiah Langer поместит перемещенные элементы в папку с именем:C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive

Требуется отдельный путь для устройства macOS, например

/System/Applications/Microsoft DLP/Quarantine

Добавьте метку даты и времени к исходному имени файла.

Примечание.

Автоматический карантин защиты от потери данных создаст вложенные папки для файлов для каждого не разрешенного приложения. Поэтому если в списке запрещенных приложений есть Блокнот и OneDrive, будет создана вложенная папка для \OneDrive и еще одна вложенная папка для \Блокнота.

Выберите Заменить файлы файлом .txt, содержащим следующий текст, и введите нужный текст в файл заполнителя. Например, для файла с именем auto quar 1.docxможно ввести:

%%FileName%% содержит конфиденциальную информацию, которую ваша организация защищает с помощью политики защиты от потери данных (DLP) %%PolicyName%%. Он был перемещен в папку карантина: %%QuarantinePath%%

оставляет текстовый файл, содержащий такое сообщение:

auto quar 1.docx содержит конфиденциальную информацию, которую ваша организация защищает с помощью политики защиты от потери данных (DLP). Он был перемещен в папку карантина: C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive\auto quar 1.docx.

Выберите Сохранить.

Настройка политики для блокировки синхронизации файлов в OneDrive с меткой конфиденциальности "Строго конфиденциальный"

Войдите на портал >Microsoft PurviewПолитики защиты от> потери данных.

Нажмите Создать политику.

Данные, хранящиеся в подключенных источниках.

В этом сценарии выберите Пользовательский, а затем — Настраиваемая политика. Нажмите кнопку Далее.

Заполните поля Имя и Описание и выберите Далее.

Выберите Полный каталогв разделе Администратор единиц.

Переключите поле Статус в режим "Выкл." для всех расположений кроме Устройства. Если у вас есть определенная учетная запись конечного пользователя, с которую вы хотите проверить это, выберите ее в области. Нажмите кнопку Далее.

Примите значение по умолчанию Создать или настроить расширенные правила защиты от потери данных и выберите Далее.

Создайте правило с этими значениями:

- Имя>Сценарий 4 Автокурантин.

- В разделе Условия выберите Добавить условие , а затем — Содержимое содержит.

- Введите имя группы, например метки конфиденциальности , а затем нажмите кнопку Добавить.

- Выберите Метки конфиденциальности , а затем — Строго конфиденциально и нажмите кнопку Добавить.

- В разделе Действия выберите Добавить действие.

- Выберите Аудит или ограничение действий на устройствах>Действия файлов для приложений в группах ограниченных приложений.

- Выберите Добавить ограниченную группу приложений , а затем выберите созданную ранее группу Приложений облачной синхронизации .

- Выберите Применить ограничение ко всем блоку действий>. Для целей этого сценария удалите все остальные действия.

- В разделе Уведомления пользователей установите переключатель Уведомления пользователей в значение Вкл ., а в разделе Устройства конечных точек выберите Показывать пользователям уведомление с подсказкой политики, если действие еще не включено.

Выберите Сохранить и Далее.

Выберите Включить его прямо сейчас. Нажмите кнопку Далее.

Проверьте параметры и выберите Отправить.

Примечание.

По крайней мере в течение часа новая политика будет реплицирована и применена к целевому компьютеру с Windows 10.

Новая политика защиты от потери данных появится в списке политик.

Проверка автокурантины на устройстве Windows 10/11

Войдите на компьютер Windows 10/11, используя учетную запись пользователя, указанную в разделе Настройка политики для блокировки синхронизации файлов в OneDrive с меткой конфиденциальности, шаг 5.

Создайте папку, содержимое которой не будет синхронизироваться с OneDrive. Например.

Исходная папка C:\auto-quarantine

Откройте Microsoft Word и создайте файл в исходной папке autoquarantine. Примените метку конфиденциальности Строго конфиденциально. См. раздел Применение меток конфиденциальности к файлам и сообщениям электронной почты в Office.

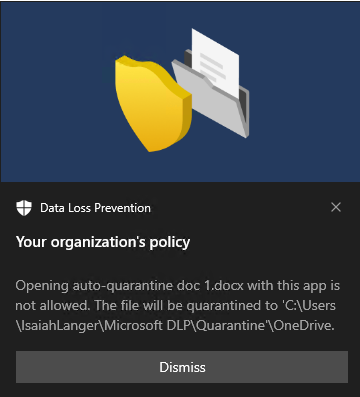

Скопируйте созданный файл в папку синхронизации OneDrive. Появится всплывающее уведомление пользователя о том, что действие запрещено и что файл будет помещен в карантин. Например, для имени пользователя Isaiah Langer и документа с именем autoquarantine doc 1.docx вы увидите следующее сообщение:

Сообщение гласит:

Открытие 1.docx документации по автоматическому карантину с помощью этого приложения не допускается. Файл будет помещен в карантин в папку C:\Users\IsaiahLanger\Microsoft DLP\OneDrive.

Выберите Закрыть.

Откройте текстовый файл заполнителя. Он называется автоматический карантин doc 1.docx_date_time.txt.

Откройте папку карантина и подтвердите наличие исходного файла.

Проверьте, есть ли в обозревателе активности данные из наблюдаемых конечных точек. Задайте фильтр расположения для устройств и добавьте политику, а затем отфильтруйте по имени политики, чтобы увидеть эффект этой политики. Сведения об использовании обозревателя действий см. в статье Начало работы с обозревателем действий.

Проверьте, отображается ли действие в обозревателе.

Сценарий 5. Ограничение непреднамеренного предоставления общего доступа неразрешенным облачным приложениям и службам

Этот сценарий предназначен для неограниченного администратора, создающего политику полного каталога.

С помощью конечной точки защиты от потери данных и поддерживаемого веб-браузера вы можете ограничить непреднамеренный общий доступ к конфиденциальным элементам не разрешенными облачными приложениями и службами. Microsoft Edge понимает, когда элемент ограничен политикой защиты от потери данных конечной точки, и применяет ограничения доступа.

Примечание.

Поддерживаются следующие веб-браузеры:

- Microsoft Edge

- Chrome (с установленным расширением Microsoft Purview для Chrome)

- Firefox (с установленным расширением Microsoft Purview для Firefox)

Если вы выберете Устройства в качестве расположения в правильно настроенной политике защиты от потери данных и используете поддерживаемый веб-браузер, доступ к конфиденциальным элементам, соответствующим элементам управления политики защиты от потери данных, будет запрещен. Вместо этого пользователи перенаправляются на использование Microsoft Edge, который с пониманием введенных ограничений защиты от потери данных может блокировать или ограничивать действия при соблюдении условий политики защиты от потери данных.

Чтобы использовать это ограничение, необходимо настроить три важных элемента:

Укажите места расположения (сервисы, домены, IP-адреса), которым вы хотите запретить доступ к конфиденциальным элементам.

Добавьте браузеры, которым не разрешено получать доступ к определенным конфиденциальным элементам при совпадении с политикой защиты от потери данных.

Настройте политики защиты от потери данных, чтобы определить типы конфиденциальных элементов, которые нельзя загружать, включив параметры Загрузка в облачные службы и Доступ из запрещенного браузера.

Вы можете продолжить добавление новых служб, приложений и политик, расширив свои ограничения, чтобы они соответствовали вашим потребностям и защищали конфиденциальные данные.

Эта конфигурация помогает обеспечить безопасность данных, а также избежать ненужных ограничений, которые препятствуют доступу пользователей к нечувствительным элементам и совместному доступу к ним.

Вы также можете выполнять аудит, блокировать с переопределением или блокировать передачу пользователем конфиденциальных элементов в облачные приложения и службы через домены конфиденциальных служб.

Войдите на портал >Microsoft PurviewПараметры защиты> от потери данных (значок шестеренки в левом верхнем углу) > Параметры защиты от потери> данныхконечная точка защиты от потери данных Параметры>браузера и ограничения домена для групп доменов конфиденциальных данных>Конфиденциальные службы.

Выберите Создать группу доменов конфиденциальной службы.

Укажите имя этой группы.

Введите домен конфиденциальной службы для группы. Можно добавить несколько веб-сайтов в группу и использовать подстановочные знаки для включения поддоменов. Например,

www.contoso.comдля веб-сайта верхнего уровня или *.contoso.com для corp.contoso.com, hr.contoso.com, fin.contoso.com.Выберите нужный тип совпадения. Можно выбрать URL-адрес, IP-адрес или диапазон IP-адресов.

Выберите Сохранить.

В области навигации слева выберите Политики защиты от> потери данных.

Данные, хранящиеся в подключенных источниках.

Создайте и область политику, которая применяется только к расположению устройства. Дополнительные сведения о создании политики см. в статье Создание и развертывание политик защиты от потери данных. Не забудьте область Администратор единицы вполный каталог.

На странице Определение параметров политики выберите Создать или настроить расширенные правила защиты от потери данных и нажмите кнопку Далее.

Создайте правило следующим образом:

- В разделе Условия выберите + Добавить условие и выберите Содержимое содержит в раскрывающемся меню.

- Присвойте группе имя.

- Нажмите кнопку Добавить , а затем выберите Типы конфиденциальной информации.

- Выберите тип Конфиденциальные сведения во всплывающей области, а затем нажмите кнопку Добавить.

- Добавьте действие Аудит или ограничение действий на устройствах.

- В разделе Действия домена службы и браузера выберите Отправить в ограниченный домен облачной службы или доступ из не разрешенного браузера и задайте для действия только аудит.

- Выберите + Выберите различные ограничения для доменов конфиденциальных служб , а затем нажмите добавить группу.

- Во всплывающем окне Выбор групп доменов конфиденциальных служб выберите нужные группы доменов конфиденциальных служб, нажмите кнопку Добавить , а затем нажмите кнопку Сохранить.

- В разделе Действия файлов для всех приложений выберите действия пользователей, которые нужно отслеживать или ограничить, а также действия для защиты от потери данных в ответ на эти действия.

- Завершите создание правила и нажмите кнопку Сохранить , а затем — Далее.

- На странице подтверждения нажмите кнопку Готово.

- На странице Режим политики нажмите кнопку Включить сразу. Нажмите кнопку Далее , а затем — Отправить.

Сценарий 6. Мониторинг или ограничение действий пользователей в конфиденциальных доменах служб

Этот сценарий предназначен для неограниченного администратора, создающего политику полного каталога.

Используйте этот сценарий, если вы хотите выполнить аудит или заблокировать следующие действия пользователей на веб-сайте.

- печать с веб-сайта

- копирование данных с веб-сайта;

- сохранение веб-сайта в виде локальных файлов

Примечание.

Поддерживаются следующие веб-браузеры:

- Microsoft Edge

- Chrome (с установленным расширением Microsoft Purview для Chrome)

- Firefox (с установленным расширением Microsoft Purview для Firefox)

Настройка доменов конфиденциальных служб

Войдите на портал >Microsoft PurviewПараметры защиты> от потери данных (значок шестеренки в левом верхнем углу) >Параметры конечной точкизащиты от> потери данныхПараметры браузера и доменных ограничений для доменов службы конфиденциальных данных>.>

Задайте для доменов служб значение Блокировать.

Чтобы определить, можно ли отправлять конфиденциальные файлы в определенные домены, выберите Добавить домен облачной службы.

Введите домен, который нужно выполнить аудит или заблокировать, и нажмите кнопку + . Повторите для всех дополнительных доменов. Выберите Сохранить.

В разделе Группы доменов конфиденциальных служб выберите Создать группу доменов конфиденциальной службы.

Присвойте группе имя, выберите нужный тип соответствия (можно выбрать url-адрес, IP-адрес, диапазон IP-адресов) и введите URL-адрес, IP-адрес или диапазон IP-адресов для аудита или блокировки. При сопоставлении URL-адреса можно добавить в группу несколько веб-сайтов и использовать подстановочные знаки для охвата поддоменов. Например,

www.contoso.comтолько для веб-сайта верхнего уровня или *.contoso.com для corp.contoso.com, hr.contoso.com, fin.contoso.com.Выберите Сохранить.

В области навигации слева выберите Политики защиты от> потери данных.

Данные, хранящиеся в подключенных источниках.

Создайте и область политику, которая применяется только к расположению устройства. Дополнительные сведения о создании политики см. в статье Создание и развертывание политик защиты от потери данных . Не забудьте область Администратор единицы вполный каталог.

Создайте правило, которое использует условие доступа пользователя к конфиденциальному сайту из Edge и действие Аудит или ограничение действий при доступе пользователей к конфиденциальным сайтам в браузере Microsoft Edge на устройствах Windows.

В действии в разделе Ограничения конфиденциального сайта выберите Добавить или удалить группы конфиденциальных сайтов.

Создайте и (или) выберите нужные группы конфиденциальных сайтов . Любой веб-сайт в группах, которые вы выбрали здесь, будет перенаправлен в Microsoft Edge при открытии в Chrome или Firefox (при условии, что установлено расширение Microsoft Purview).

Нажмите Добавить.

Выберите действия пользователей, которые вы хотите отслеживать или ограничить, а также действия, которые microsoft Purview будет выполнять в ответ на эти действия.

Завершите настройку правила и политики и нажмите кнопку Отправить , а затем — Готово.

Сценарий 7. Ограничение вставки конфиденциального содержимого в браузер

Этот сценарий предназначен для запрета пользователям вставки конфиденциального содержимого в веб-форму или поле браузера в браузерах, включая Microsoft Edge, Google Chrome (с расширением Microsoft Purview) и Mozilla Firefox (с расширением Microsoft Purview).

Важно!

Если вы настроили сбор доказательств для действий с файлами на устройствах , а версия клиента антивредоносного ПО на устройстве старше 4.18.23110, при реализации этого сценария ограничить вставку конфиденциального содержимого в браузер вы увидите случайные символы при попытке просмотреть исходный файл в разделе Сведения об оповещении. Чтобы просмотреть фактический текст исходного файла, необходимо скачать файл.

Создание политики защиты от потери данных

Вы можете настроить различные уровни принудительного применения, когда дело доходит до блокировки вставки данных в браузер. Для этого создайте разные группы URL-адресов. Например, можно создать политику, которая предостерегает пользователей от публикации номеров социального страхования США (SSN) на любом веб-сайте и активирует действие аудита для веб-сайтов в группе А. Вы можете создать другую политику, которая полностью блокирует действие вставки без предупреждения для всех веб-сайтов в группе B.

Создание группы URL-адресов

Войдите на портал >Microsoft PurviewПараметры защиты > отпотери данных(значок шестеренки в левом верхнем углу) >Параметры конечной точки защиты > от потери данныхи прокрутите вниз до раздела Браузер и ограничения домена для конфиденциальных данных. Разверните раздел.

Прокрутите вниз до пункта Группы доменов конфиденциальных служб.

Выберите Создать группу доменов конфиденциальной службы.

- Введите имя группы.

- В поле Домен конфиденциальной службы введите URL-адрес первого веб-сайта, который вы хотите отслеживать, а затем выберите Добавить сайт.

- Продолжайте добавлять URL-адреса для остальных веб-сайтов, которые вы хотите отслеживать в этой группе.

- Завершив добавление всех URL-адресов в группу, нажмите кнопку Сохранить.

Создайте столько отдельных групп URL-адресов, сколько вам нужно.

Ограничение вставки содержимого в браузер

Войдите на портал >Microsoft PurviewПолитики защиты от> потери данных.

Данные, хранящиеся в подключенных источниках.

Создайте политику защиты от потери данных, ограниченную устройствами. Сведения о создании политики защиты от потери данных см. в статье Создание и развертывание политик защиты от потери данных.

На странице Определение параметров политики в потоке создания политики защиты от потери данных выберите Создать или настроить расширенные правила защиты от потери данных , а затем нажмите кнопку Далее.

На странице Настройка расширенных правил защиты от потери данных выберите Создать правило.

Введите имя и описание правила.

Разверните узел Условия, выберите Добавить условие, а затем выберите Типы конфиденциальной информации.

В разделе Содержимое содержит прокрутите вниз и выберите новый тип конфиденциальной информации, который вы выбрали или создали ранее.

Прокрутите вниз до раздела Действия и выберите Добавить действие.

Выберите Аудит или ограничение действий на устройствах

В разделе Действия в разделе Домен службы и действия браузера выберите Вставить в поддерживаемые браузеры.

Задайте для ограничения значение Аудит, Блокировать с переопределением или Блокировать, а затем нажмите кнопку Добавить.

Выберите Сохранить.

Нажмите кнопку Далее.

Выберите, нужно ли протестировать политику, включить ее сразу или отключить, а затем нажмите кнопку Далее.

Choose Submit.

Важно!

Может быть кратковременная задержка между попыткой пользователя вставить текст на веб-страницу и тем, когда система завершит классификацию и ответит. Если такая задержка классификации возникает, вы можете увидеть уведомления об оценке политики и проверка завершения в Edge или всплывающее уведомление об оценке политики в Chrome и Firefox. Ниже приведены некоторые советы по минимизации количества уведомлений.

- Уведомления активируются, когда политика для целевого веб-сайта настроена для блокировки или блокировки с переопределением вставки в браузер для этого пользователя. Вы можете настроить для общего действия значение Аудит , а затем вывести список целевых веб-сайтов, использующих исключения, как Блокировать. Кроме того, можно задать для общего действия значение Блокировать , а затем вывести список защищенных веб-сайтов с помощью исключений как Аудит.

- Используйте последнюю версию клиента защиты от вредоносных программ.

- Используйте последнюю версию браузера Edge, особенно Edge 120.

- Установка этих баз знаний Windows

Сценарий 8. Группы авторизации

Этот сценарий предназначен для неограниченного администратора, создающего политику полного каталога.

Для использования этого сценария необходимо, чтобы ваши устройства были подключены и доступны в обозревателе действий. Если вы еще не настроили устройства, прочитайте статью Начало работы с функцией защиты от потери данных.

Группы авторизации в основном используются в качестве списков разрешений. Вы назначили группе действия политики, отличные от действий глобальной политики. В этом сценарии мы определяем группу принтеров, а затем настраиваем политику с действиями блока для всех действий печати, кроме принтеров в группе. Эти процедуры по существу одинаковы для групп устройств хранения с возможностью удаления и групп общих сетевых ресурсов.

В этом сценарии мы определяем группу принтеров, которые юридический отдел использует для печати контрактов. Печать контрактов на любых других принтерах блокируется.

Создание и использование групп принтеров

Войдите на портал >Microsoft PurviewПараметры защиты> от потери данных (шестеренка в левом верхнем углу) >Параметры конечных точекзащиты> от потери данных Группыпринтеров>.

Выберите Создать группу принтеров и введите имя группы. В этом сценарии используется

Legal printers.Выберите Добавить принтер и укажите имя. Принтеры можно определить следующими способами:

- Понятное имя принтера

- Идентификатор продукта USB

- Идентификатор поставщика USB

- Диапазон IP-адресов

- Печать в файл

- Универсальная печать, развернутая на принтере

- Корпоративный принтер

- Печать на локальный

Нажмите Закрыть.

Настройка действий печати политики

Войдите на портал Microsoft Purview.

Перейдите в раздел Политики защиты от> потери данных.

Нажмите Создать политику.

Данные, хранящиеся в подключенных источниках.

Выберите Настраиваемый в разделе Категории , а затем шаблон Настраиваемая политика в разделе Правила.

Присвойте новой политике имя и описание.

Оставьте полный каталог по умолчанию в разделе Администратор единиц.

Окажите расположение только в расположении Устройства .

Создайте правило со следующими значениями:

- Добавление условия: содержимое содержит = обучаемые классификаторы, юридические вопросы

- Действия = Аудит или ограничение действий на устройствах

- Затем выберите Действия с файлом во всех приложениях.

- Выбор применения ограничений к определенному действию

- Выбор блока печати =

Выберите Выбрать другие ограничения печати.

В разделе Ограничения группы принтеров выберите Добавить группу и выберите Юридические принтеры.

Задайте разрешение действия = .

Совет

Параметр Разрешить действие wil записывает событие аудита и события аудита в журнал аудита, но не создает оповещение или уведомление.

Нажмите кнопку Сохранить , а затем — Далее.

Примите значение по умолчанию Запуск политики в режиме имитации и выберите Показать советы политики в режиме симуляции. Нажмите кнопку Далее.

Проверьте параметры и выберите Отправить.

Новая политика защиты от потери данных появится в списке политик.

Сценарий 9. Сетевые исключения

Этот сценарий предназначен для неограниченного администратора, создающего политику полного каталога.

В этих сценариях требуется, чтобы у вас уже были устройства, подключенные и отчеты в обозревателе действий. Если вы еще не настроили устройства, прочитайте статью Начало работы с функцией защиты от потери данных.

В этом сценарии мы определим список VPN, которые гибридные сотрудники используют для доступа к ресурсам организации.

Создание и использование сетевого исключения

Сетевые исключения позволяют настроить действия "Разрешить", "Только аудит", "Блокировать с переопределением" и "Блокировать" для действий с файлами на основе сети, из которых пользователи получают доступ к файлу. Вы можете выбрать из списка параметров VPN , который вы определили, и использовать параметр Корпоративная сеть . Действия могут применяться по отдельности или совместно к следующим действиям пользователей:

- Копирование в буфер обмена

- Копирование на съемные USB-устройства

- Копирование в общую сетевую папку

- Печать

- Копирование или перемещение с использованием запрещенного приложения Bluetooth

- Копирование или перемещение с помощью RDP

Получение адреса сервера или сетевого адреса

На отслеживаемом устройстве Windows с отслеживанием защиты от потери данных откройте окно Windows PowerShell с правами администратора.

Выполните следующий командлет:

Get-VpnConnectionВыполнение этого командлета возвращает несколько полей и значений.

Найдите поле ServerAddress и запишите это значение. Этот параметр используется при создании записи VPN в списке VPN.

Найдите поле Имя и запишите это значение. Поле Имя сопоставляется с полем Сетевой адрес при создании записи VPN в списке VPN.

Определите, подключено ли устройство через корпоративную сеть.

На отслеживаемом устройстве Windows с отслеживанием защиты от потери данных откройте окно Windows PowerShell с правами администратора.

Выполните следующий командлет:

Get-NetConnectionProfileЕсли поле NetworkCategory имеет значение DomainAuthenticated, устройство подключается к корпоративной сети. В противном случае подключение устройства осуществляется не через корпоративную сеть.

Добавление VPN

Войдите на портал Microsoft Purview.

Откройте Параметры Параметры> Защиты отпотери> данныхПараметры параметров VPN конечной> точки.

Выберите Добавить или изменить VPN-адреса.

Укажите адрес сервера или сетевой адрес из запуска Get-VpnConnection.

Выберите Сохранить.

Закройте элемент.

Настройка действий политики

Войдите на портал Microsoft Purview.

Откройтеполитикизащиты от> потери данных.

Выберите Создать политику.

Данные, хранящиеся в подключенных источниках.

Выберите Настраиваемый в разделе Категории , а затем шаблон Настраиваемая политика в разделе Правила.

Назовите новую политику и укажите описание.

Выберите Полный каталогв разделе Администратор единиц.

Окажите расположение только устройствами .

Создайте правило, в котором:

- Содержимое содержит = Обучаемые классификаторы, юридические вопросы

- Действия = Аудит или ограничение действий на устройствах

- Затем выберите Действия с файлом во всех приложениях.

- Выбор применения ограничений к определенному действию

- Выберите действия, для которого требуется настроить исключения сети .

Выберите Копировать в буфер обмена и действие Аудит только

Выберите Выбрать другое копирование в буфер обмена.

Выберите VPN и задайте для действия значение Блокировать с переопределением.

Важно!

Если вы хотите контролировать действия пользователя при подключении через VPN , необходимо выбрать VPN и сделать VPN главным приоритетом в конфигурации сетевых исключений . В противном случае, если выбран параметр Корпоративная сеть , будет применено действие, определенное для записи Корпоративной сети .

Предостережение

Параметр Применить ко всем действиям скопирует сетевые исключения, определенные здесь, и применяет их ко всем другим настроенным конкретным действиям, таким как Печать и Копирование в сетевую папку. Это перезапишет сетевые исключения для других действий Последняя сохраненная конфигурация побеждает.

Сохранить.

Примите значение по умолчанию Запуск политики в режиме имитации и выберите Показать советы политики в режиме имитации. Нажмите кнопку Далее.

Просмотрите параметры и нажмите кнопку Отправить , а затем — Готово.

Новая политика защиты от потери данных появится в списке политик.

См. также

- Сведения о защите от потери данных в конечной точке

- Начало работы с функцией защиты от потери данных в конечной точке

- Сведения о защите от потери данных

- Начало работы с обозревателем действий

- Microsoft Defender для конечной точки

- Обзор подключения устройств с Windows 10 и Windows 11 к Microsoft Purview

- Подписка на Microsoft 365

- Microsoft Entra присоединено

- Загрузка нового браузера Microsoft Edge на основе Chromium

- Создание и развертывание политик защиты от потери данных