Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Антивирусная программа в Microsoft Defender

- Microsoft Defender для бизнеса

- Microsoft 365 бизнес премиум

Платформы

- Windows

Защита от незаконного изменения помогает защитить определенные параметры безопасности, такие как защита от вирусов и угроз, от отключения или изменения. Если вы входите в группу безопасности организации и используете Microsoft Intune, вы можете управлять функцией защиты от незаконного вмешательства в организации в центре администрирования Intune. Вы также можете использовать Configuration Manager. С помощью Intune или Configuration Manager можно выполнять следующие задачи:

- Включите (или выключите) защиту от незаконного изменения для некоторых или всех устройств.

- Защита Microsoft Defender исключений антивирусной программы от незаконного изменения (должны быть выполнены определенные требования).

Важно!

Если вы используете Microsoft Intune для управления параметрами Defender для конечной точки, обязательно установите для параметра DisableLocalAdminMerge значение true на устройствах.

Если защита от незаконного изменения включена, параметры, защищенные от незаконного изменения, изменить невозможно. Чтобы избежать критических проблем с управлением, включая Intune (и Configuration Manager), помните, что изменения защищенных от незаконного изменения параметров могут показаться успешными, но блокируются защитой от незаконного изменения. В зависимости от конкретного сценария у вас есть несколько вариантов:

Если необходимо внести изменения в устройство, а функция защиты от незаконного изменения блокирует эти изменения, рекомендуется использовать режим устранения неполадок , чтобы временно отключить защиту от незаконного изменения на устройстве. После завершения режима устранения неполадок все изменения, внесенные в параметры, защищенные от незаконного изменения, возвращаются в настроенное состояние.

Вы можете использовать Intune или Configuration Manager, чтобы исключить устройства из защиты от незаконного вмешательства.

Если вы управляете защитой от незаконного изменения с помощью Intune, вы можете изменить исключения антивирусной программы, защищенные от незаконного изменения.

Требования к управлению защитой от незаконного вмешательства в Intune

| Требование | Сведения |

|---|---|

| Роли и разрешения | Необходимо иметь соответствующие разрешения, назначенные через роли, такие как администратор безопасности. См. Microsoft Entra роли с доступом Intune. |

| Управление устройствами | Ваша организация использует Configuration Manager или Intune для управления устройствами. Совместно управляемые устройства не поддерживаются для этой функции. |

| Лицензии Intune | Intune требуются лицензии. См. Microsoft Intune лицензирование. |

| Операционная система | Устройства Windows должны работать Windows 10 версии 1709 или более поздней или Windows 11. (Дополнительные сведения о выпусках см. в разделе Сведения о выпуске Windows.) Для Mac см . раздел Защита параметров безопасности macOS с помощью защиты от незаконного изменения. |

| Механизм обнаружения угроз | Необходимо использовать безопасность Windows с аналитикой безопасности , обновленной до версии 1.287.60.0 (или более поздней). |

| Платформа защиты от вредоносных программ | Устройства должны использовать версию 4.18.1906.3 платформы защиты от вредоносных программ (или более позднюю) и версию модуля защиты от вредоносных программ (или более позднюю).1.1.15500.X См. статью Управление обновлениями антивирусной программы Microsoft Defender и применение базовых показателей. |

| Microsoft Entra ID | Клиенты Intune и Defender для конечной точки должны совместно использовать одну и ту же инфраструктуру Microsoft Entra. |

| Defender для конечной точки | Устройства должны быть подключены к Defender для конечной точки. |

Примечание.

Если устройства не зарегистрированы в Microsoft Defender для конечной точки, защита от незаконного изменения отображается как неприменимой до завершения процесса подключения. Защита от незаконного изменения может предотвратить изменение параметров безопасности. Если отображается код ошибки с идентификатором события 5013, см. статью Просмотр журналов событий и кодов ошибок для устранения неполадок с Microsoft Defender антивирусной программой.

Включение (или отключение) защиты от незаконного изменения в Microsoft Intune

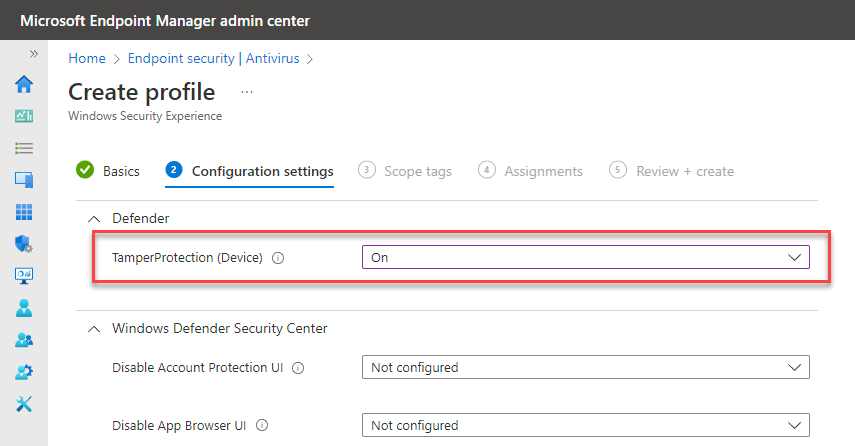

В Центре администрирования Intune перейдите в разделАнтивирусная программадля защиты> конечных точек и выберите + Создать политику.

- В списке Платформа выберите Windows 10, Windows 11 и Windows Server.

- В списке Профиль выберите Безопасность Windows интерфейсе.

Создайте профиль, содержащий следующий параметр:

- TamperProtection (Device): On

Завершите выбор параметров и параметров для политики.

Разверните политику на устройствах.

Защита от незаконного изменения для исключений антивирусной программы

Если в вашей организации определены исключения для Microsoft Defender антивирусной программы, защита от незаконного изменения защищает эти исключения при условии выполнения всех следующих условий:

| Условие | Критерии |

|---|---|

| платформа Microsoft Defender | Устройства работают Microsoft Defender платформе 4.18.2211.5 или более поздней версии. Дополнительные сведения см. в статье Версии ежемесячной платформы и подсистемы. |

DisableLocalAdminMerge оправа |

Этот параметр также называется предотвращением локального слияния списков.

DisableLocalAdminMergeНеобходимо включить, чтобы параметры, настроенные на устройстве, не объединялись с политиками организации, такими как параметры в Intune. Дополнительные сведения см. в разделе DisableLocalAdminMerge. |

| Управление устройствами | Управление устройствами осуществляется только в Intune или только с помощью Configuration Manager. Необходимо включить функцию sense. |

| Исключения антивирусной программы | Microsoft Defender исключения антивирусной программы управляются в Microsoft Intune или Configuration Manager. Дополнительные сведения см. в разделе Параметры политики антивирусной Microsoft Defender в Microsoft Intune для устройств Windows. На устройствах включена функция защиты Microsoft Defender исключений антивирусной программы. Дополнительные сведения см. в разделе Как определить, защищены ли исключения антивирусной программы на устройстве с Windows. |

Примечание.

Например, если Configuration Manager используется исключительно для управления исключениями и выполняются необходимые условия, исключения из Configuration Manager защищены. В этом случае нет необходимости отправлять исключения антивирусной программы с помощью Microsoft Intune.

Дополнительные сведения об исключениях антивирусной программы Microsoft Defender см. в разделе Исключения для Microsoft Defender для конечной точки и антивирусной Microsoft Defender.

Как определить, защищены ли исключения антивирусной программы на устройстве с Windows

Вы можете использовать раздел реестра, чтобы определить, включена ли функция защиты Microsoft Defender исключений антивирусной программы. В следующей процедуре описывается просмотр состояния защиты от незаконного изменения, но не изменение.

На устройстве с Windows откройте Редактор реестра. (Режим только для чтения в порядке; раздел реестра не редактируется.)

Чтобы убедиться, что устройство управляется только Intune или только Configuration Manager с включенным sense, проверка следующие значения разделов реестра:

-

ManagedDefenderProductType(находится по адресуComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows DefenderилиHKLM\SOFTWARE\Microsoft\Windows Defender) -

EnrollmentStatus(находится по адресуComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SenseCMилиHKLM\SOFTWARE\Microsoft\SenseCM)

В следующей таблице приведены значения разделов реестра.

значение ManagedDefenderProductTypeзначение EnrollmentStatusЧто означает значение 6(любое значение) Управление устройством осуществляется только с помощью Intune.

(Соответствует требованию для защиты исключений, которые должны быть несанкционированными.)74Управление устройством осуществляется с помощью Configuration Manager.

(Соответствует требованию для защиты исключений, которые должны быть несанкционированными.)73Устройство управляется совместно с Configuration Manager и Intune.

(Это не поддерживается для защиты исключений от незаконного изменения.)Значение, отличное от 6или7(любое значение) Устройство не управляется только Intune или только Configuration Manager.

(Исключения не защищены.)-

Чтобы убедиться, что защита от незаконного изменения развернута и что исключения защищены от незаконного

TPExclusionsизменения, проверка раздел реестра (расположенный по адресуComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\FeaturesилиHKLM\SOFTWARE\Microsoft\Windows Defender\Features).TPExclusionsЧто означает значение 1Выполняются необходимые условия, а на устройстве включается новая функция защиты исключений.

(Исключения защищены от незаконного изменения.)0Защита от незаконного изменения в настоящее время не защищает исключения на устройстве.

(Если выполнены все требования и это состояние кажется неправильным, обратитесь в службу поддержки.)

Предостережение

Не изменяйте значение разделов реестра. Используйте приведенную выше процедуру только для получения сведений. Изменение ключей не влияет на то, применяется ли защита от незаконного изменения к исключениям.

См. также

- Часто задаваемые вопросы о защите от незаконного изменения

- Устранение неполадок с защитой от незаконного изменения

- Управление Microsoft Defender для конечной точки на устройствах с Microsoft Intune

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.