Блокировка с учетом поведения и автономность

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Обзор

Сегодняшняя среда угроз переполнена безлифайловыми вредоносными программами , которые живут вне земли, высоко полиморфными угрозами, которые мутируют быстрее, чем традиционные решения могут идти в ногу с, и управляемых человеком атак, которые адаптируются к тому, что злоумышленники находят на скомпрометированных устройствах. Традиционных решений безопасности недостаточно для того, чтобы остановить такие атаки; вам нужны возможности искусственного интеллекта (ИИ) и обучения устройств (ML), такие как блокировка поведения и сдерживание, включенные в Defender для конечной точки.

Возможности поведенческой блокировки и сдерживания могут помочь выявить и остановить угрозы на основе их поведения и деревьев процессов, даже если угроза запущена. Компоненты и функции защиты следующего поколения, EDR и Defender для конечной точки работают вместе в возможностях блокировки поведения и сдерживания.

Возможности поведенческой блокировки и сдерживания работают с несколькими компонентами и функциями Defender для конечной точки, чтобы немедленно остановить атаки и предотвратить атаки.

Защита следующего поколения (которая включает Microsoft Defender антивирусную программу) может обнаруживать угрозы путем анализа поведения и останавливать запущенные угрозы.

Обнаружение и ответ конечной точки (EDR) получает сигналы безопасности в сети, устройствах и по поведении ядра. При обнаружении угроз создаются оповещения. Несколько оповещений одного типа объединяются в инциденты, что упрощает анализ и реагирование команды по обеспечению безопасности.

Defender для конечной точки имеет широкий спектр возможностей для удостоверений, электронной почты, данных и приложений, а также сигналов о поведении сети, конечной точки и ядра, получаемых через EDR. Компонент Microsoft Defender XDR, Defender для конечной точки обрабатывает и сопоставляет эти сигналы, создает оповещения об обнаружении и подключает связанные оповещения в инцидентах.

С помощью этих возможностей можно предотвратить или заблокировать больше угроз, даже если они запускаются. При обнаружении подозрительного поведения угроза сдерживается, оповещения создаются, а угрозы останавливаются в их отслеживании.

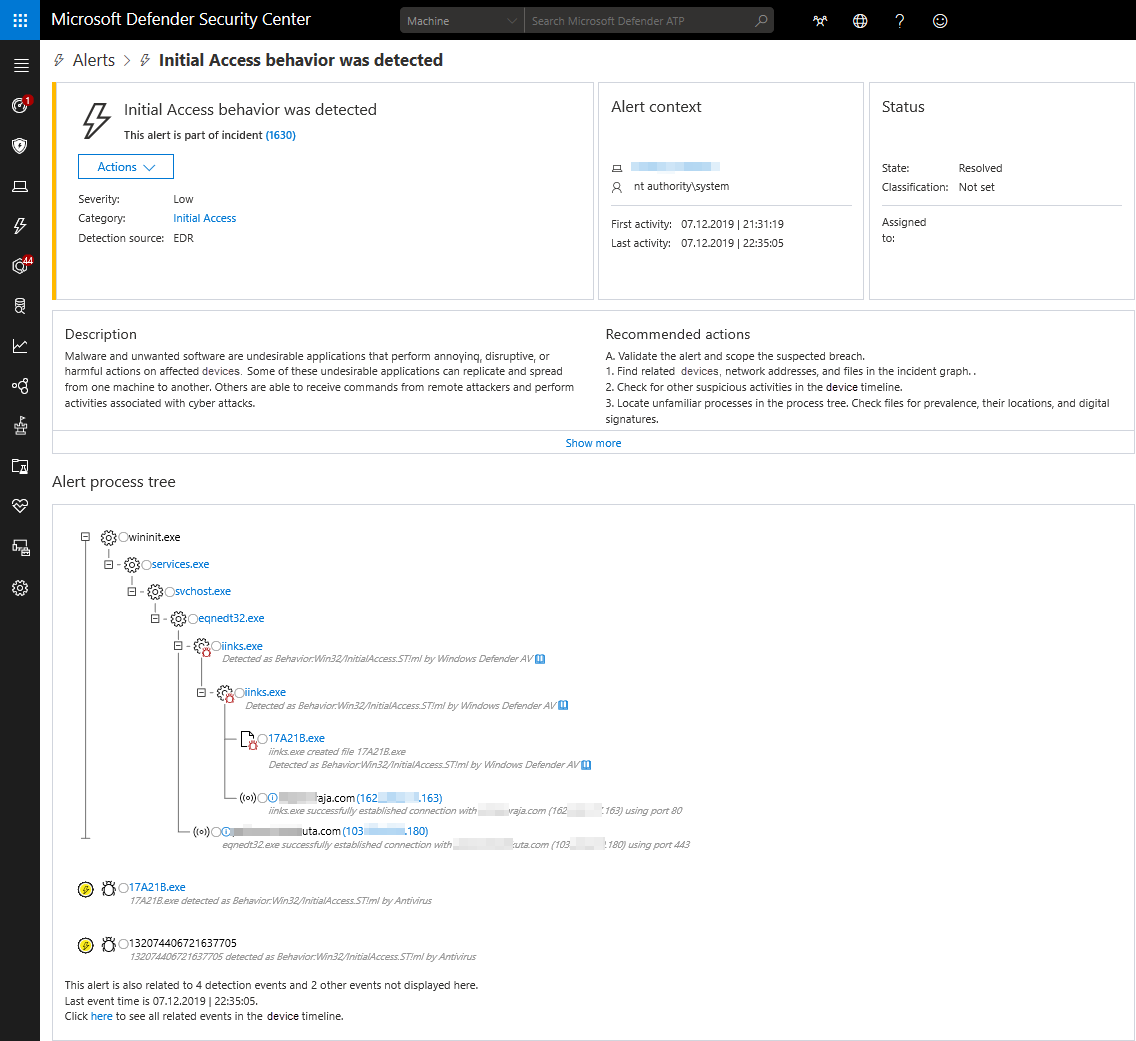

На следующем рисунке показан пример оповещения, которое было вызвано возможностями блокировки поведения и сдерживания:

Компоненты поведенческой блокировки и сдерживания

Правила сокращения направлений атак на основе политики на основе клиента Предопределенные распространенные действия атак запрещены в соответствии с правилами сокращения направлений атак. Когда такое поведение пытается выполнить, они могут рассматриваться в Microsoft Defender XDR как информационные оповещения. Правила сокращения направлений атаки не включены по умолчанию; вы настраиваете политики на портале Microsoft Defender.

Блокировка поведения клиента Угрозы в конечных точках обнаруживаются с помощью машинного обучения, а затем блокируются и устраняются автоматически. (Блокировка поведения клиента включена по умолчанию.)

Блокировка цикла обратной связи (также называется быстрой защитой). Обнаружение угроз наблюдается с помощью аналитики поведения. Угрозы останавливаются и не запускаются на других конечных точках. (Блокировка цикла обратной связи включена по умолчанию.)

Обнаружение и ответ конечной точки (EDR) в режиме блокировки Вредоносные артефакты или поведение, наблюдаемые с помощью защиты после нарушения безопасности, блокируются и содержатся. EDR в режиме блокировки работает, даже если антивирусная программа Microsoft Defender не является основным антивирусным решением. (EDR в блочном режиме не включен по умолчанию; вы включаете его в Microsoft Defender XDR.)

Ожидается, что больше будет в области поведенческих блокировок и сдерживания, так как Корпорация Майкрософт продолжает совершенствовать функции и возможности защиты от угроз. Чтобы узнать, что планируется и развернуть сейчас, ознакомьтесь с дорожной картой Microsoft 365.

Примеры блокировки поведения и сдерживания в действии

Возможности поведенческой блокировки и сдерживания блокируют следующие методы злоумышленника:

- Дамп учетных данных из LSASS

- Внедрение между процессами

- Обработка выпадения

- Обход контроля учетных записей пользователей

- Незаконное изменение антивирусной программы (например, отключение или добавление вредоносной программы в качестве исключения)

- Обращение к команде и управлению (C&C) для скачивания полезных данных

- Добыча монет

- Изменение загрузочной записи

- Сквозные хэш-атаки

- Установка корневого сертификата

- Попытка эксплуатации для различных уязвимостей

Ниже приведены два реальных примера блокировки поведения и сдерживания в действии.

Пример 1. Атака на кражу учетных данных против 100 организаций

Как описано в разделе Горячий поиск неуловимых угроз: блокировка на основе поведения на основе ИИ останавливает атаки по их путям, атака на кражу учетных данных против 100 организаций по всему миру была остановлена возможностями блокировки поведения и сдерживания. В целевые организации были отправлены сообщения электронной почты с фишингом с использованием spear-фишинга, содержащие документ приманки. Если получатель открыл вложение, связанный удаленный документ смог выполнить код на устройстве пользователя и загрузить вредоносную программу Lokibot, которая похитила учетные данные, выдала украденные данные и ждала дальнейших инструкций с сервера команд и управления.

Модели обучения устройств на основе поведения в Defender для конечной точки перехватили и остановили методы злоумышленника в двух точках цепочки атак:

- Первый уровень защиты обнаружил поведение эксплойтов. Классификаторы обучения устройств в облаке правильно определили угрозу и сразу же поручили клиентскому устройству заблокировать атаку.

- Второй уровень защиты, который помог остановить случаи, когда атака прошла мимо первого слоя, обнаружила поломку процесса, остановила этот процесс и удалила соответствующие файлы (например, Lokibot).

Во время обнаружения и остановки атаки на портале Microsoft Defender активировались такие оповещения, как "первоначальное оповещение о доступе".

В этом примере показано, как модели обучения устройств на основе поведения в облаке добавляют новые уровни защиты от атак даже после запуска.

Пример 2. Ретранслятор NTLM — вариант вредоносной программы Juicy Potato

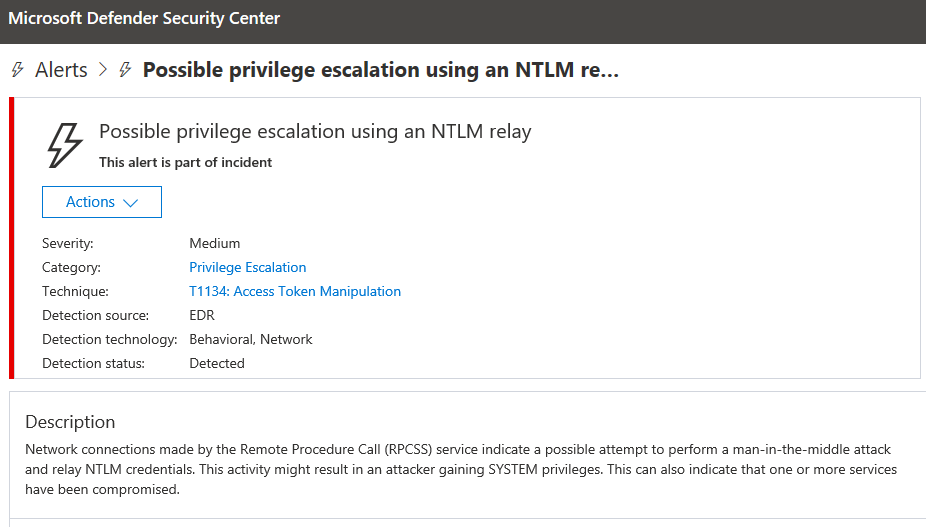

Как описано в недавней записи блога "Поведенческая блокировка и сдерживание: преобразование оптической системы в защиту", в январе 2020 г. Defender для конечной точки обнаружил действие повышения привилегий на устройстве в организации. Было активировано оповещение с именем "Возможная эскалация привилегий с помощью ретранслятора NTLM".

Угроза оказалась вредоносной программой; это был новый, невидимый ранее вариант пресловутого хакерского инструмента под названием Juicy Potato, который используется злоумышленниками для получения повышения привилегий на устройстве.

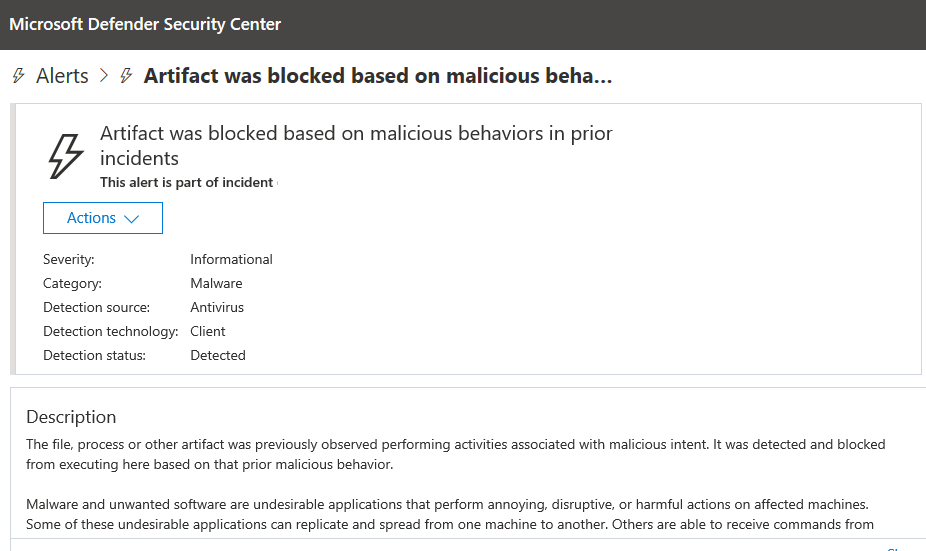

Через несколько минут после активации оповещения файл был проанализирован и подтвержден как вредоносный. Его процесс был остановлен и заблокирован, как показано на следующем рисунке:

Через несколько минут после блокировки артефакта несколько экземпляров одного и того же файла были заблокированы на одном устройстве, что предотвратило развертывание на устройстве большего числа злоумышленников или других вредоносных программ.

В этом примере показано, что при использовании возможностей блокировки поведения и сдерживания угрозы обнаруживаются, содержатся и блокируются автоматически.

Совет

Если вам нужны сведения об антивирусной программе для других платформ, см.:

- Установка параметров Microsoft Defender для конечной точки в macOS

- Microsoft Defender для конечной точки на Mac

- Параметры антивирусной политики macOS для антивирусной программы Microsoft Defender для Intune

- Установите параметры Microsoft Defender для конечной точки в Linux.

- Microsoft Defender для конечной точки в Linux

- Настройка функций Defender для конечной точки на Android

- Настройка защитника Майкрософт для конечной точки на функциях iOS

Дальнейшие действия

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.