Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

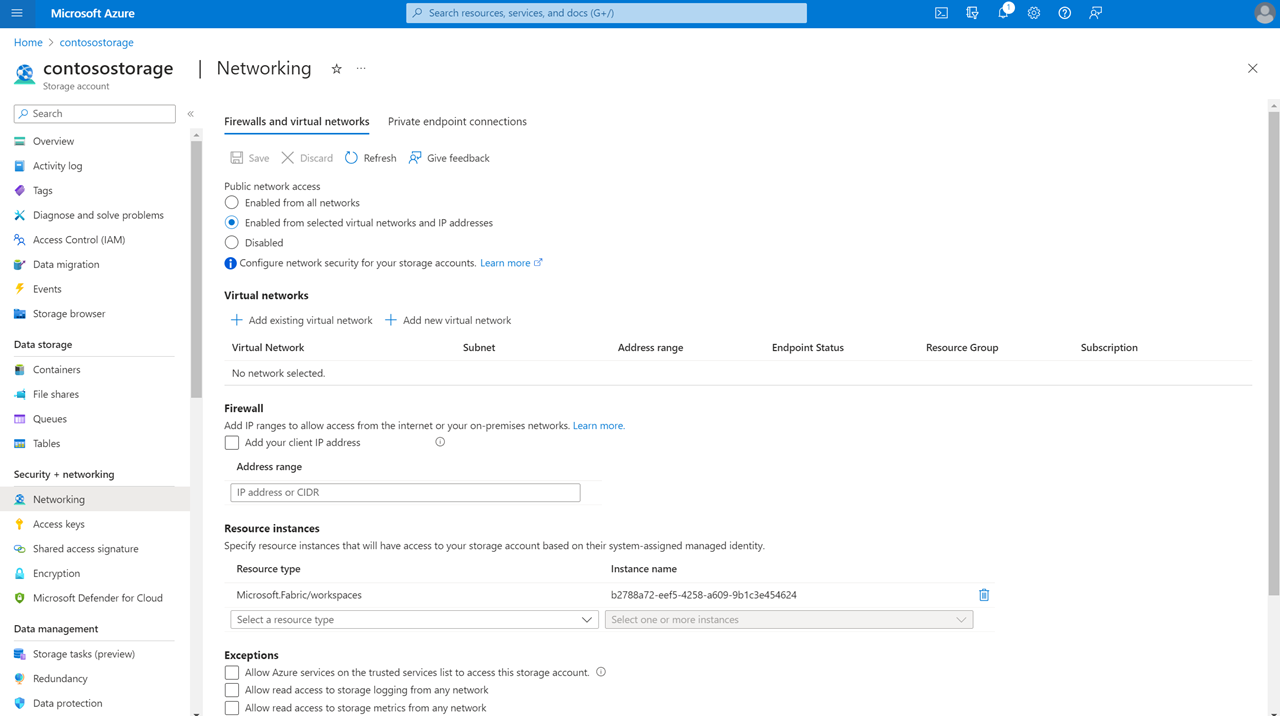

Fabric позволяет получить доступ к учетным записям Azure Data Lake Storage (ADLS) 2-го поколения с поддержкой брандмауэра. Рабочие области Fabric с удостоверением рабочей области могут безопасно обращаться к учетным записям ADLS 2-го поколения с включенным доступом к общедоступной сети из выбранных виртуальных сетей и IP-адресов или с отключенным доступом к общедоступной сети. Вы можете ограничить доступ ADLS 2-го поколения к определенным рабочим областям Fabric.

Рабочие области Fabric, которые обращаются к учетной записи хранения с доверенным доступом к рабочей области, требуют надлежащей авторизации для запроса. Авторизация поддерживается учетными данными системы Microsoft Entra для учетных записей организации или служебных принципалов. Дополнительные сведения о правилах экземпляров ресурсов см. в статье «Предоставление доступа из экземпляров ресурсов Azure».

Чтобы ограничить и защитить доступ к учетным записям хранения с поддержкой брандмауэра из определенных рабочих областей Fabric, можно настроить правила экземпляра ресурсов, чтобы разрешить доступ из определенных рабочих областей Fabric.

Note

Доступ к доверенной рабочей области общедоступен, но может использоваться только в емкостях SKU F. Сведения о покупке подписки Fabric см. в статье "Приобретение подписки Microsoft Fabric". Доступ к защищенной рабочей области не поддерживается в пробных емкостях.

Из этой статьи вы узнаете, как выполнять следующие задачи:

Настройте доверенный доступ к рабочей области в учетной записи хранения ADLS 2-го поколения.

Создайте ссылку OneLake в Fabric Lakehouse, которая подключается к учетной записи хранения ADLS Gen2 с включенной поддержкой доступа к доверенной рабочей области.

Создайте конвейер для подключения непосредственно к учетной записи ADLS с поддержкой брандмауэра 2-го поколения, в которой включен доступ к доверенной рабочей области.

Используйте инструкцию T-SQL COPY для приема данных в хранилище из учетной записи ADLS с поддержкой брандмауэра 2-го поколения, в которой включен доступ к доверенной рабочей области.

Создайте семантику модели в режиме импорта для подключения к учетной записи ADLS с поддержкой брандмауэра 2-го поколения с включенным доступом к доверенной рабочей области.

Загрузите данные с помощью AzCopy из учетной записи хранения Azure с поддержкой брандмауэра в OneLake.

Настройка доступа к доверенной рабочей области в ADLS 2-го поколения

Prerequisites

- Рабочая область Fabric, связанная с ресурсом Fabric.

- Создайте идентификатор рабочей области, связанный с рабочей областью Fabric. Смотрите идентификацию рабочей области. Убедитесь, что идентификатор рабочей области имеет доступ участника к рабочей области, перейдя в Управление доступом (рядом с Параметры рабочей области) и добавив идентификатор рабочей области в список в качестве роль участника.

- Субъект, используемый для проверки подлинности в ярлыке, должен иметь роли Azure RBAC в учетной записи хранения. Принципал должен иметь роль "Участник данных BLOB-объектов хранилища", "Владелец данных BLOB-объектов хранилища" или "Читатель данных BLOB-объектов хранилища" в контексте учетной записи хранилища или роль "Делегатор данных BLOB-объектов хранилища" в контексте учетной записи хранилища вместе с доступом на уровне папки внутри контейнера. Доступ на уровне папки можно предоставить с помощью роли RBAC на уровне контейнера или через доступ на уровне определенной папки.

- Настройте правило для экземпляра ресурса учетной записи хранилища.

Правило экземпляра ресурса с помощью шаблона ARM

Вы можете настроить определенные рабочие области Fabric для доступа к вашей учетной записи хранения, используя их идентификатор рабочей области. Правило экземпляра ресурса можно создать, развернув шаблон ARM с помощью правила экземпляра ресурса. Чтобы создать правило экземпляра ресурса, выполните следующие действия.

Войдите в портал Azure и перейдите к пользовательскому развертыванию.

Выберите Создать собственный шаблон в редакторе. Пример шаблона ARM, создающего правило экземпляра ресурса, см. в разделе Пример шаблона ARM.

Создайте правило экземпляра ресурса в редакторе. По завершении нажмите кнопку "Рецензирование и создание".

На появившемся вкладке "Основные сведения" укажите необходимые сведения о проекте и экземпляре. По завершении нажмите кнопку "Рецензирование и создание".

На появившемся вкладке "Просмотр и создание " просмотрите сводку и нажмите кнопку "Создать". Правило отправляется для развертывания.

После завершения развертывания вы сможете перейти к ресурсу.

Note

- Правила экземпляра ресурсов для рабочих областей Fabric можно создавать только с помощью шаблонов ARM или PowerShell. Создание с помощью портал Azure не поддерживается.

- Идентификатор подписки "0000000000-0000-0000-0000-000000000000" должен использоваться для ресурса рабочей области Fabric.

- Идентификатор рабочей области для рабочей области Fabric можно получить по URL-адресу адресной строки.

Ниже приведен пример правила экземпляра ресурса, которое можно создать с помощью шаблона ARM. Посмотрите полный пример в образце шаблона ARM.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

Правило экземпляра ресурса с помощью скрипта PowerShell

Правило экземпляра ресурса можно создать с помощью PowerShell, используя следующий сценарий.

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

Исключение доверенной службы

Если выбрать исключение для доверенной службы для учетной записи ADLS Gen2, в которой включен доступ к общедоступной сети из выбранных виртуальных сетей и IP-адресов, рабочие области Fabric с идентификацией рабочей области могут получить доступ к учетной записи хранения. Когда установлен флажок "исключение доверенной службы", любые рабочие области в ёмкостях Fabric вашего клиента, обладающие удостоверением рабочей области, могут получить доступ к данным, хранящимся в учетной записи хранения.

Эта конфигурация не рекомендуется, а поддержка может быть прекращена в будущем. Рекомендуется использовать правила экземпляра ресурсов для предоставления доступа к определенным ресурсам.

Кто может настроить учетные записи хранения для доступа к доверенным службам?

Вкладчик учетной записи хранения (роль Azure RBAC) может настроить правила для экземпляров ресурсов или исключение для доверенных служб.

Использование доступа к доверенной рабочей области в Fabric

Существует несколько способов безопасно получить доступ к данным из Fabric, используя доверенный доступ к рабочей области.

Вы можете создать ярлык ADLS в Fabric Lakehouse, чтобы начать анализ данных с помощью Spark, SQL и Power BI.

Вы можете создать конвейер , использующий доступ к доверенной рабочей области для прямого доступа к учетной записи ADLS с поддержкой брандмауэра 2-го поколения.

Вы можете использовать инструкцию копирования T-SQL, которая использует доверенный доступ к рабочей области для приема данных в хранилище Fabric.

Семантическая модель (режим импорта) позволяет использовать доверенный доступ к рабочей области и создавать модели и отчеты о данных.

Вы можете использовать AzCopy для эффективной загрузки данных из учетной записи хранения Azure с поддержкой брандмауэра в OneLake.

В следующих разделах показано, как использовать эти методы.

Создание ярлыка OneLake для учетной записи хранения с доступом к доверенной рабочей области

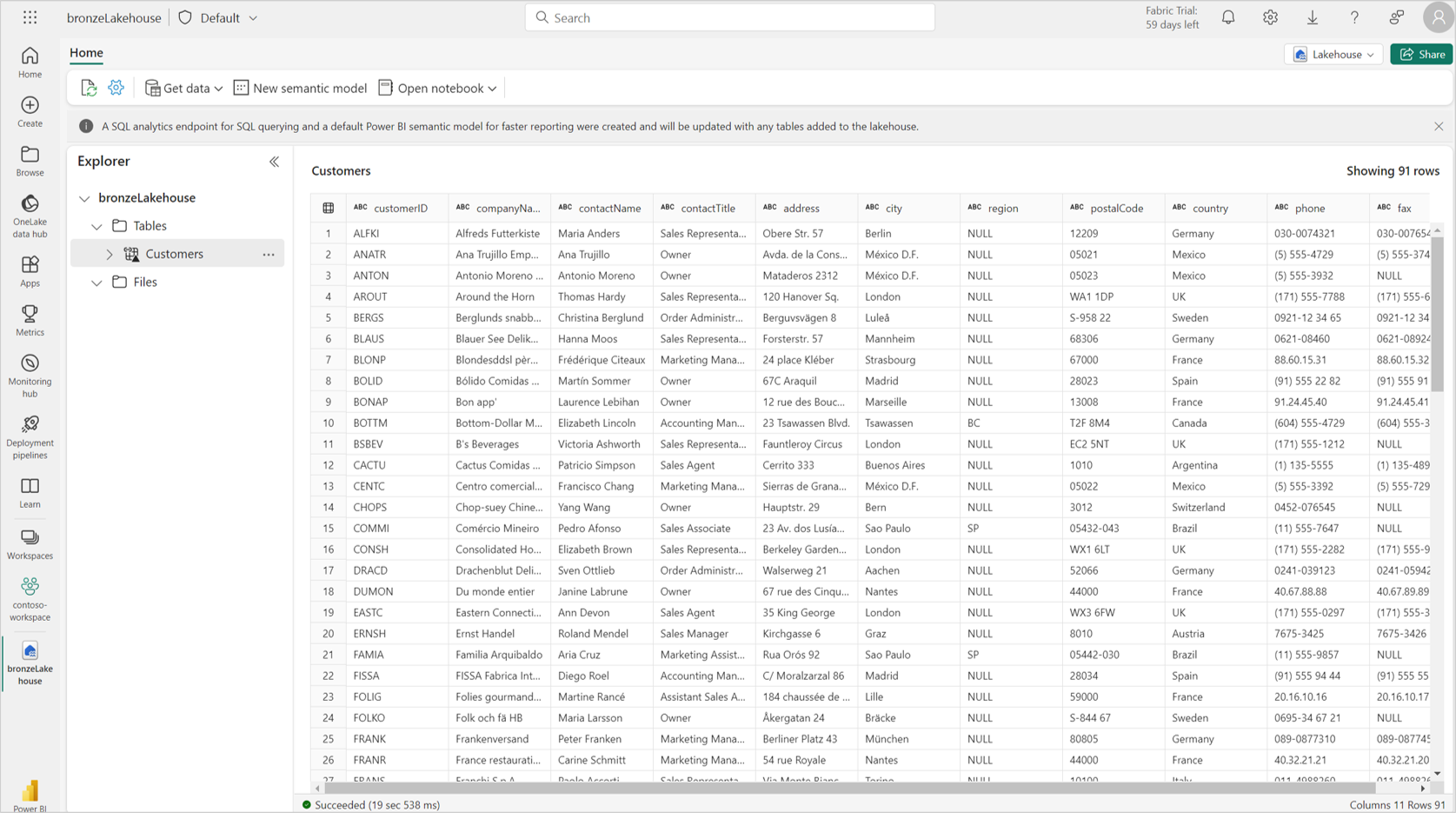

Используя удостоверение рабочей области, настроенное в Fabric, и доступ к доверенной рабочей области, включенный в учетной записи хранения ADLS 2-го поколения, можно создать ярлыки OneLake для доступа к данным из Fabric. Вы только что создали ярлык ADLS в Fabric Lakehouse, и теперь можете начать анализировать данные с помощью Spark, SQL и Power BI.

Note

- Предустановленные сочетания клавиш в рабочем пространстве, соответствующем требуемым условиям, автоматически начинают поддерживать доверенный доступ к службам.

- Необходимо использовать идентификатор URL-адреса DFS для учетной записи хранения. Приведем пример:

https://StorageAccountName.dfs.core.windows.net - Субъекты-службы также могут создавать ярлыки для учетных записей хранения с доверенным доступом.

Steps

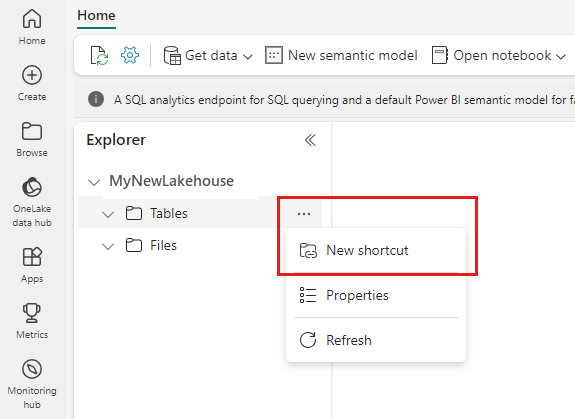

Начните с создания нового ярлыка в Lakehouse.

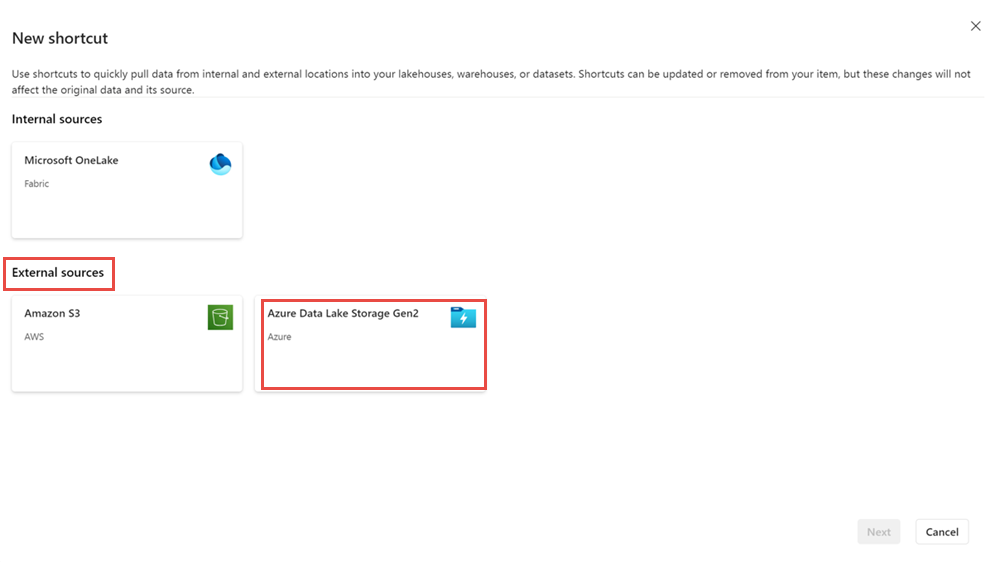

Откроется мастер создания нового ярлыка.

В разделе "Внешние источники" выберите Azure Data Lake Storage 2-го поколения.

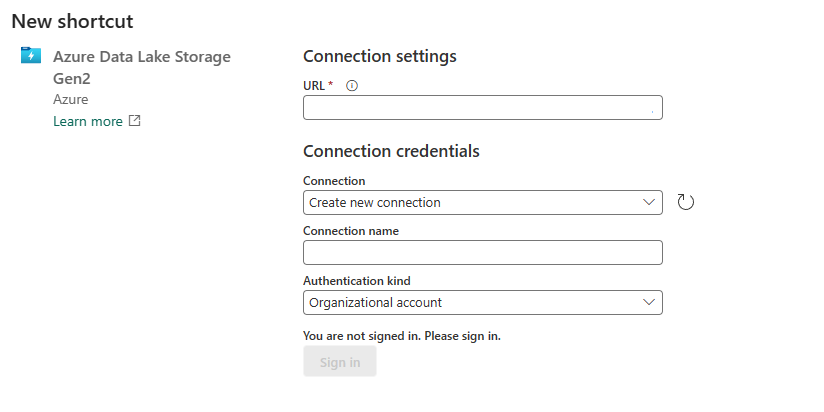

Укажите URL-адрес учетной записи хранения, настроенной с доступом к доверенной рабочей области, и выберите имя подключения. Для типа проверки подлинности выберите учетную запись организации или служебный принципал.

По завершении нажмите Далее.

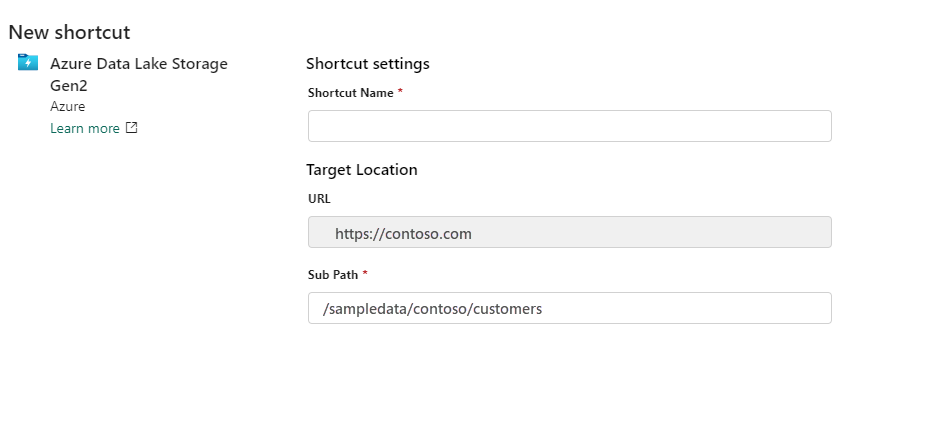

Укажите имя ярлыка и субпуть.

Затем выберите Создать.

Ярлык Lakehouse создан, и вы сможете просмотреть данные хранилища через ярлык.

Использование ярлыка OneLake для учетной записи хранения с доступом к доверенной рабочей области в элементах Fabric

С помощью OneCopy в Fabric вы можете получить доступ к ярлыкам OneLake с доверенным доступом из всех рабочих нагрузок Fabric.

Spark: Вы можете использовать Spark для доступа к данным из сочетаний клавиш OneLake. Если сочетания клавиш используются в Spark, они отображаются как папки в OneLake. Чтобы получить доступ к данным, вам просто нужно ссылаться на имя папки. Ярлык OneLake можно использовать для учетных записей хранения с доверенным доступом к рабочей области в записных книжках Spark.

Конечная точка аналитики SQL: ярлыки, созданные в разделе "Таблицы" вашего lakehouse, также доступны в конечной точке аналитики SQL. Вы можете открыть конечную точку аналитики SQL и запросить данные так же, как и любую другую таблицу.

Пайплайны: пайплайны могут получить доступ к управляемым ярлыкам учетных записей хранения с доверенным доступом к рабочей области. Конвейеры можно использовать для чтения или записи в учетные записи хранения с помощью сочетаний клавиш OneLake.

Потоки данных версии 2: Потоки данных 2-го поколения можно использовать для доступа к управляемым ярлыкам, связанным с учетными записями хранения, с доверенным доступом к рабочей области. Потоки данных 2-го поколения могут считывать или записывать данные в учетные записи хранения с помощью сочетаний клавиш OneLake.

Семантические модели и отчеты: Семантическая модель по умолчанию, связанная с конечной точкой аналитики SQL в Lakehouse, может читать управляемые ссылки на учетные записи хранения с доступом к доверенной рабочей области. Чтобы просмотреть управляемые таблицы в семантической модели по умолчанию, перейдите к элементу конечной точки аналитики SQL, выберите "Отчеты" и выберите "Автоматически обновить семантику модели".

Кроме того, вы можете создавать новые семантические модели, которые ссылаются на ярлыки таблиц в учетных записях хранения с доступом из доверенных рабочих областей. Перейдите в конечную точку аналитики SQL, выберите Отчетность, и выберите Новую семантическую модель.

Вы можете создавать отчеты на основе семантических моделей по умолчанию и пользовательских семантических моделей.

База данных KQL: Вы также можете создать ярлыки OneLake к ADLS Gen2 в базе данных KQL. Действия по созданию управляемого ярлыка с доступом к доверенной рабочей области остаются неизменными.

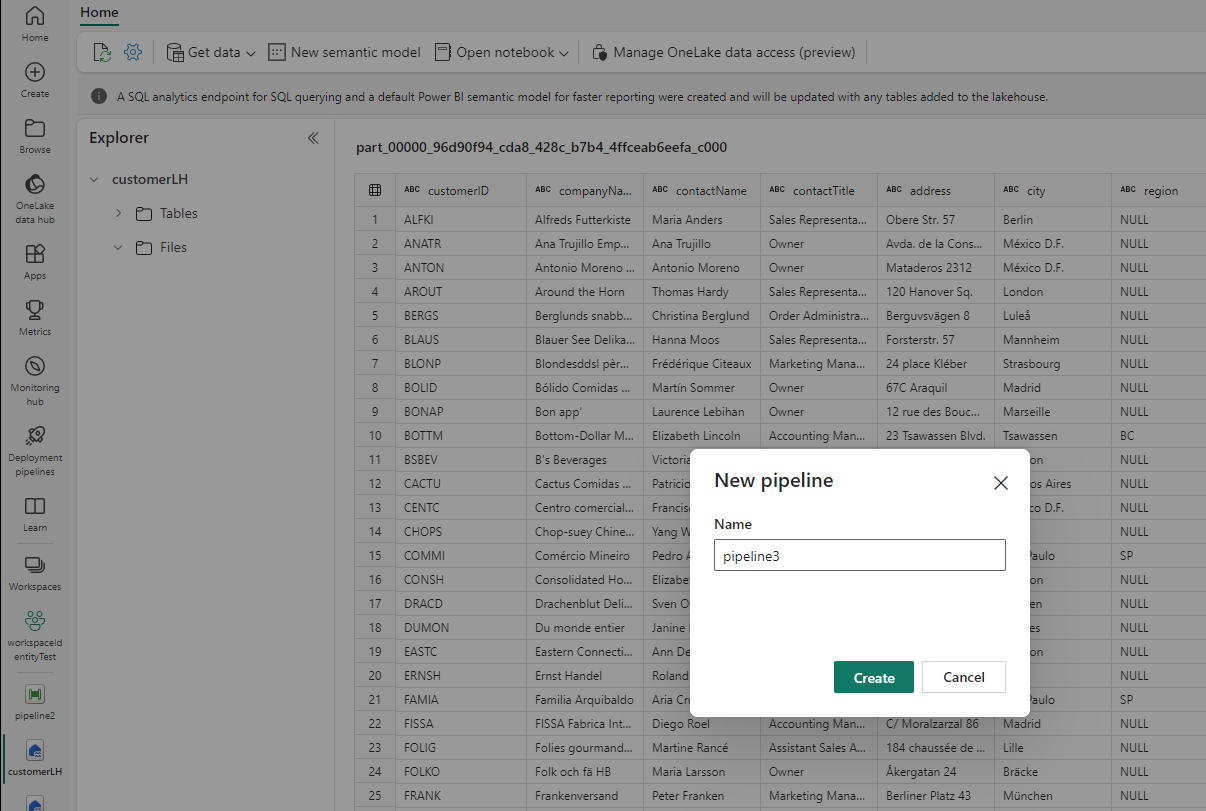

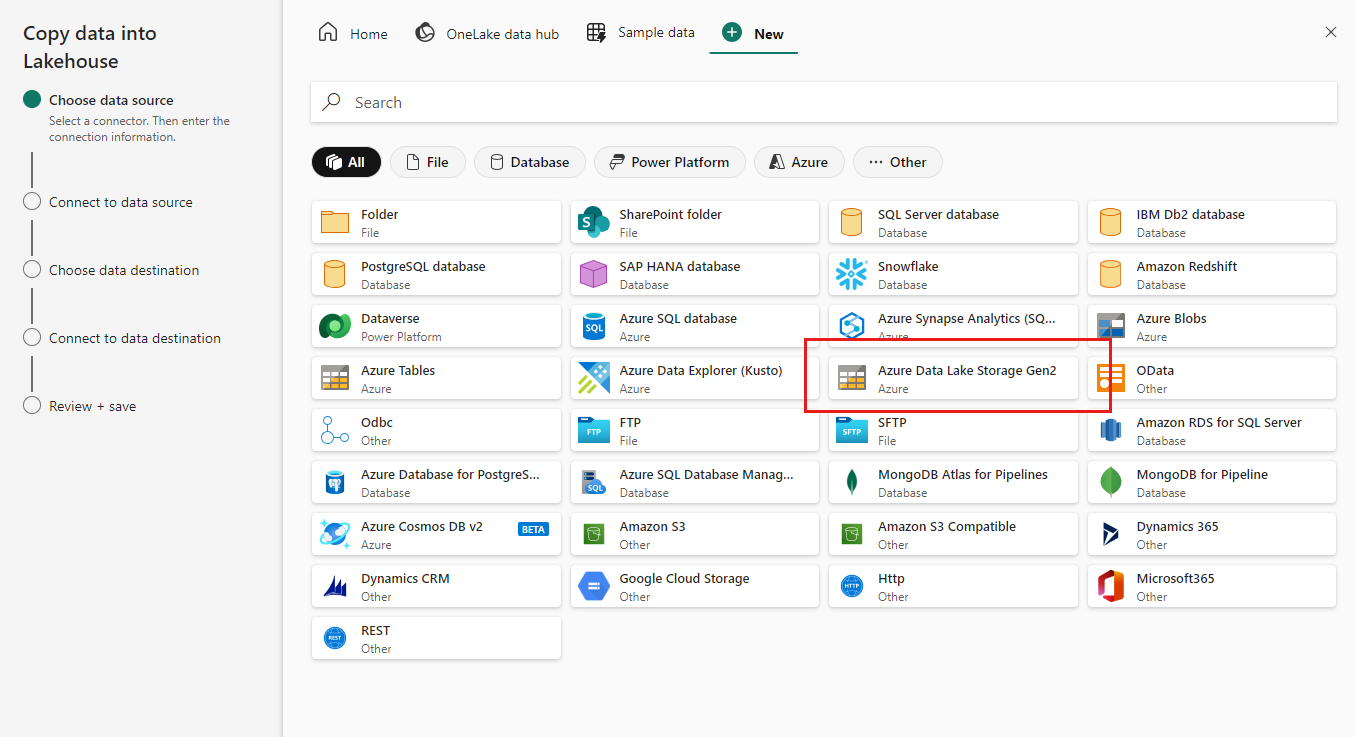

Создать конвейер в учетной записи хранения с доступом к доверенной рабочей области

С помощью идентификации рабочей области, настроенной в Fabric, и доверенного доступа в учетной записи хранилища ADLS Gen2, можно создавать конвейеры для доступа к данным в Fabric. Вы можете создать новый конвейер для копирования данных в Lakehouse Fabric, а затем начать анализ данных с помощью Spark, SQL и Power BI.

Prerequisites

- Рабочая область Fabric, связанная с ресурсом Fabric. Смотрите идентификацию рабочей области.

- Создайте идентификатор рабочей области, связанный с рабочей областью Fabric.

- Субъект, используемый для проверки подлинности в конвейере, должен иметь роли Azure RBAC в учетной записи хранения. Главный должен иметь роль участника данных Blob-хранилища, владельца данных Blob-хранилища или читателя данных Blob-хранилища в контексте учетной записи хранилища.

- Настройте правило для экземпляра ресурса учетной записи хранилища.

Steps

Начните с выбора получения данных в озерном доме.

Выберите новый конвейер. Укажите имя конвейера и нажмите кнопку "Создать".

Выберите Azure Data Lake 2-го поколения в качестве источника данных.

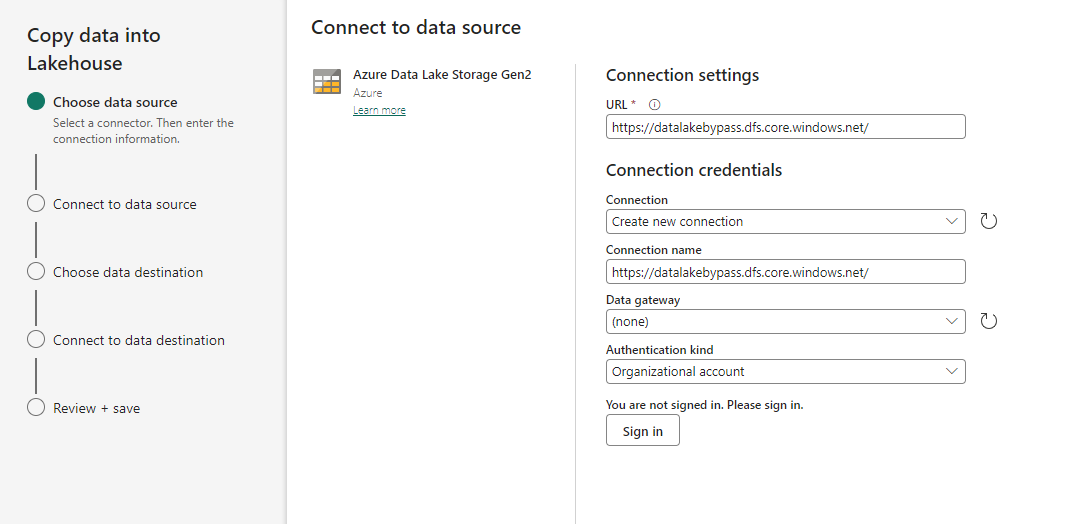

Укажите URL-адрес учетной записи хранения, настроенной с доступом к доверенной рабочей области, и выберите имя подключения. Для типа аутентификации выберите организационную учетную запись или учетную запись службы.

По завершении нажмите Далее.

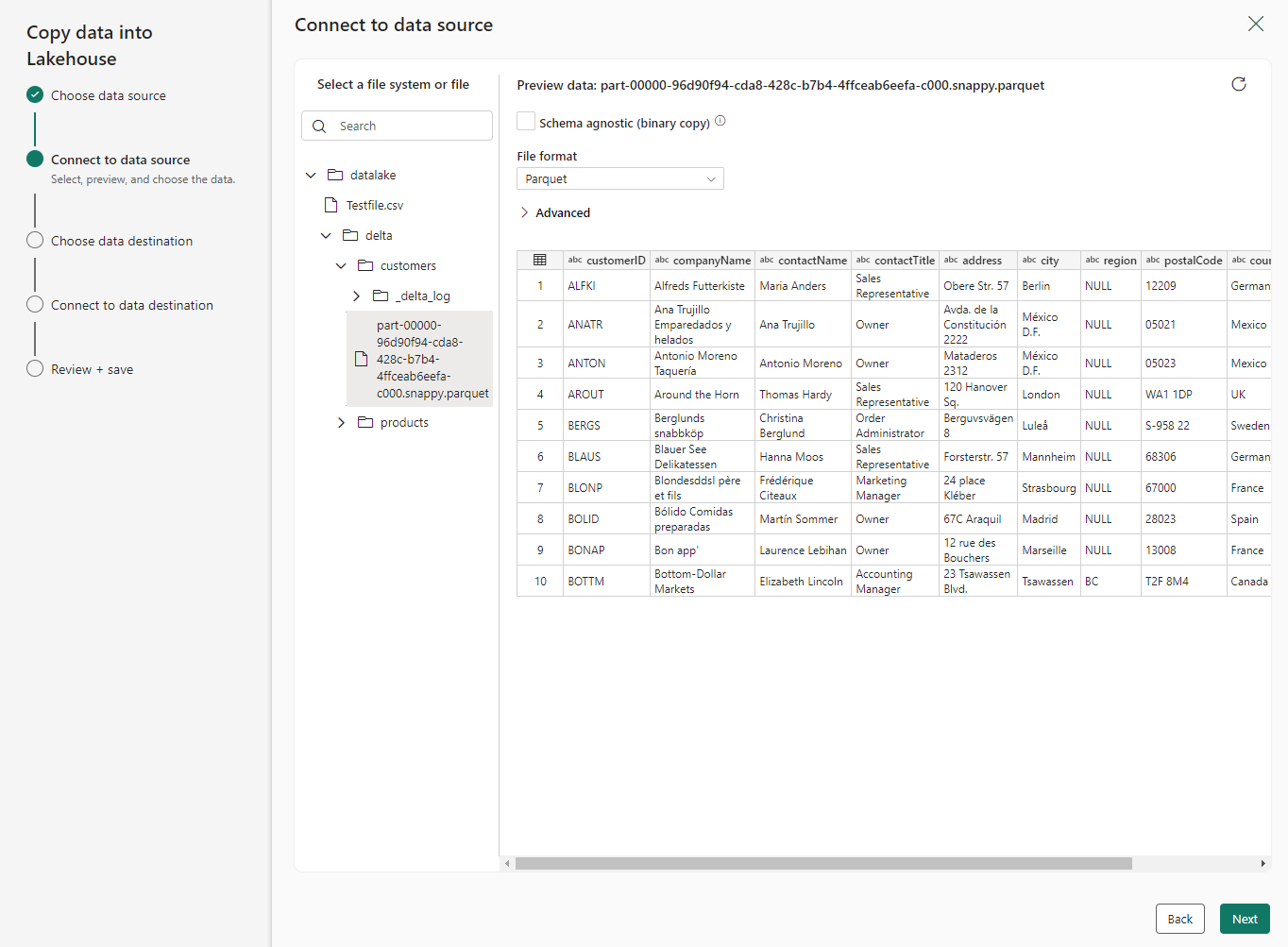

Выберите файл, который необходимо скопировать в lakehouse.

По завершении нажмите Далее.

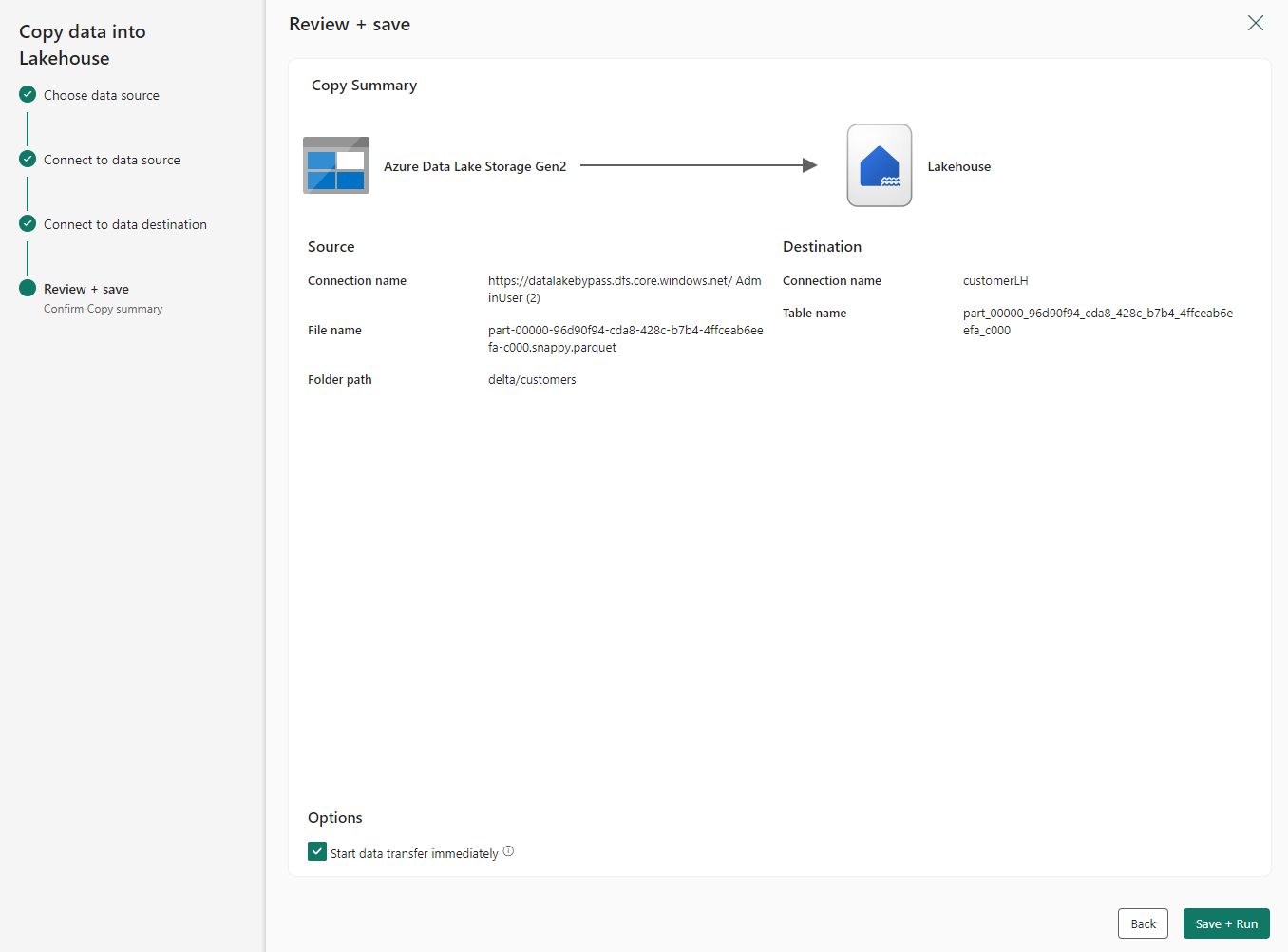

На экране "Просмотр и сохранение" нажмите кнопку "Начать передачу данных" немедленно. По завершении нажмите кнопку "Сохранить и запустить".

Когда состояние конвейера изменится с Queued на Succeeded, перейдите в Лейкхаус и убедитесь, что таблицы данных были созданы.

Использование инструкции T-SQL COPY для приема данных в хранилище

С помощью удостоверения рабочей области, настроенного в Fabric и доверенном доступе в учетной записи хранения ADLS 2-го поколения, можно использовать инструкцию COPY T-SQL для приема данных в хранилище Fabric. После приема данных в хранилище можно начать анализ данных с помощью SQL и Power BI. Пользователи с рабочими ролями администратора, участника, вкладчика, просматривающего или правами на чтение в хранилище могут использовать доверенный доступ и команду T-SQL COPY.

Создание семантической модели с доступом к доверенной рабочей области

Семантические модели в режиме импорта поддерживают доверенный доступ к учетным записям хранения. Эту функцию можно использовать для создания моделей и отчетов для данных в учетных записях хранения ADLS с поддержкой брандмауэра 2-го поколения.

Prerequisites

- Рабочая область Fabric, связанная с ресурсом Fabric. Смотрите идентификацию рабочей области.

- Создайте идентификатор рабочей области, связанный с рабочей областью Fabric.

- Подключение к учетной записи хранения ADLS 2-го поколения. Субъект, используемый для проверки подлинности в соединении, привязанном к семантической модели, должен иметь роли Azure RBAC в учетной записи хранения. Главный должен иметь роль участника данных Blob-хранилища, владельца данных Blob-хранилища или читателя данных Blob-хранилища в контексте учетной записи хранилища.

- Настройте правило для экземпляра ресурса учетной записи хранилища.

Steps

- Создайте семантику модели в Power BI Desktop, которая подключается к учетной записи хранения ADLS 2-го поколения, выполнив действия, перечисленные в статье "Анализ данных в Azure Data Lake Storage 2-го поколения" с помощью Power BI. Вы можете использовать учетную запись организации для подключения к Azure Data Lake Storage 2-го поколения в desktop.

- Импортируйте модель в рабочую область, настроенную с идентификацией рабочей области.

- Перейдите к параметрам модели и разверните раздел шлюза и облачных подключений.

- В меню облачных подключений выберите подключение к данным для учетной записи хранения ADLS Gen2 (это подключение может использовать удостоверение рабочей области, субъект-службу и организационную учетную запись в качестве метода проверки подлинности).

- Нажмите кнопку "Применить ", а затем обновите модель, чтобы завершить настройку.

Загрузка данных с помощью AzCopy и доступа к доверенной рабочей области

С настроенным доступом к доверенной рабочей области задания копирования AzCopy могут получить доступ к данным, хранящимся в учетной записи хранения Azure с поддержкой брандмауэра, что позволяет выполнять загрузку данных из службы хранилища Azure в OneLake.

Prerequisites

- Рабочая область Fabric, связанная с ресурсом Fabric. Смотрите идентификацию рабочей области.

- Установите AzCopy и войдите с помощью учетной записи, используемой для аутентификации. См. статью "Начало работы с AzCopy".

- Создайте идентификатор рабочей области, связанный с рабочей областью Fabric.

- Субъект, используемый для проверки подлинности в ярлыке, должен иметь роли Azure RBAC в учетной записи хранения. Принципал должен иметь роль "Участник данных BLOB-объектов хранилища", "Владелец данных BLOB-объектов хранилища" или "Читатель данных BLOB-объектов хранилища" в контексте учетной записи хранилища или роль "Делегатор данных BLOB-объектов хранилища" в контексте учетной записи хранилища вместе с доступом на уровне папки внутри контейнера. Доступ на уровне папки можно предоставить с помощью роли RBAC на уровне контейнера или через доступ на уровне определенной папки.

- Настройте правило для экземпляра ресурса учетной записи хранилища.

Steps

- Войдите в AzCopy с помощью субъекта, имеющего доступ к учетной записи хранения Azure и элементу Fabric. Выберите подписку, содержащую учетную запись хранения Azure с поддержкой брандмауэра.

azcopy login

- Создайте команду AzCopy. Требуется источник копирования, назначение и по крайней мере один параметр.

- исходный путь: файл или каталог в учетной записи хранения Azure с поддержкой брандмауэра.

- путь назначения: зона посадки в OneLake для ваших данных. Например, папка /Files в lakehouse.

- --trusted-microsoft-suffixes: должно содержать "fabric.microsoft.com".

azcopy copy "https://<source-account-name>.blob.core.windows.net/<source-container>/<source-path>" "https://onelake.dfs.fabric.microsoft.com/<destination-workspace>/<destination-path>" --trusted-microsoft-suffixes "fabric.microsoft.com"

- Выполните команду копирования. AzCopy использует удостоверение, с которым вы вошли в систему, для доступа к OneLake и Azure Storage. Операция копирования синхронна, поэтому при возврате команды все файлы копируются. Дополнительные сведения об использовании AzCopy с OneLake см. в статье AzCopy.

Ограничения и рекомендации

Поддерживаемые сценарии и ограничения

- Доступ к доверенной рабочей области поддерживается для рабочих областей в любой емкости SKU Fabric F.

- Доступ к доверенной рабочей области можно использовать только в сочетаниях клавиш OneLake, конвейерах, семантических моделях, инструкции T-SQL COPY и AzCopy. Сведения о безопасном доступе к учетным записям хранения из Fabric Spark см. в статье "Управляемые частные конечные точки для Fabric".

- Конвейеры не могут записывать данные в ярлыки таблиц OneLake, находящиеся на учетных записях хранения с доверенным доступом к рабочей области. Это временное ограничение.

- Если вы повторно используете подключения, поддерживающие доступ к доверенным рабочим областям в элементах Fabric, отличных от сочетаний клавиш, конвейеров и семантических моделей или в других рабочих областях, они могут не работать.

- Доступ к доверенной рабочей области несовместим с запросами между клиентами.

Методы проверки подлинности и управление подключениями

- Подключения для доступа к доверенной рабочей области можно создавать в разделе "Управление подключениями и шлюзами"; Однако удостоверение рабочей области является единственным поддерживаемым методом проверки подлинности. Тест соединения завершается ошибкой, если используются способы аутентификации учетной записи организации или учетной записи субъекта-службы.

- Использовать методы проверки подлинности, такие как учетная запись организации, сервисный принципал и удостоверение рабочей области, можно только для аутентификации учетных записей хранения, чтобы обеспечить доверенный доступ к рабочей области в ярлыках, конвейерах и сокращениях.

- Если вы хотите использовать субъект-службу или учетные записи организации в качестве метода проверки подлинности в подключениях к учетной записи хранения с поддержкой брандмауэра, вы можете использовать сочетания клавиш или возможности создания конвейера или быстрые отчеты Power BI для создания подключения. Позже эту связь можно привязать к семантической модели и другим сочетаниям клавиш и конвейерам.

- Если семантическая модель использует личные облачные подключения, можно использовать только удостоверение рабочей области в качестве метода проверки подлинности для надежного доступа к хранилищу. Рекомендуется заменить личные облачные подключения общими облачными подключениями.

- Подключения к учетным записям хранения с поддержкой брандмауэра имеют состояние "Автономный " в разделе "Управление подключениями и шлюзами".

Миграция и существующие ярлыки

- Если рабочая область с удостоверением рабочей области переносится в емкость, не относящуюся к Fabric, или в емкость с SKU, не относящимся к Fabric, доступ к доверенной рабочей области перестанет функционировать через час.

- Предварительные сочетания клавиш, созданные до 10 октября 2023 г., не поддерживают доступ к доверенной рабочей области.

- Существующие сочетания клавиш в рабочем пространстве, которое соответствует предварительным требованиям, автоматически начнут поддерживать доверенный доступ к службе.

Настройка безопасности, сети и ресурсов

- Доступ к доверенной рабочей области работает только в том случае, если общедоступный доступ включен из выбранных виртуальных сетей и IP-адресов или при отключении общедоступного доступа.

- Правила экземпляра ресурсов для рабочих областей Fabric должны создаваться с помощью шаблонов ARM. Правила экземпляра ресурсов, созданные с помощью пользовательского интерфейса портала Azure, не поддерживаются.

- Можно настроить не более 200 правил экземпляра ресурсов. Дополнительные сведения см. в разделе об ограничениях и квотах подписки Azure — Azure Resource Manager.

- Если у вашей организации есть политика условного доступа Microsoft Entra для идентификаторов рабочей нагрузки, которая включает все служебные главные субъекты, то доступ к доверенной рабочей области не будет функционировать. В таких случаях необходимо исключить определенные идентификаторы пространства Fabric из политики условного доступа для идентификаторов рабочих нагрузок.

Пример шаблона ARM

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}