Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Zscaler Private Access (ZPA) с идентификатором Microsoft Entra. При интеграции Zscaler Private Access (ZPA) с Microsoft Entra ID вы можете:

- Контроль в Microsoft Entra ID над тем, кто имеет доступ к Zscaler Private Access (ZPA).

- Включите автоматический вход пользователей в Zscaler Private Access (ZPA) с помощью учетных записей Microsoft Entra.

- Управляйте учетными записями в одном месте.

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка на Zscaler Private Access (ZPA) с поддержкой функции единого входа (SSO).

Примечание

Эта интеграция также доступна для использования из облачной среды Microsoft Entra для государственных организаций США. Это приложение можно найти в коллекции облачных приложений Microsoft Entra для государственных организаций США и настроить его так же, как и в общедоступном облаке.

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Zscaler Private Access (ZPA) поддерживает единый вход, инициированный SP.

- Zscaler Private Access (ZPA) поддерживает автоматизированное предоставление доступа пользователям.

Примечание

Идентификатор этого приложения является фиксированным строковым значением, поэтому в одном клиенте можно настроить только один экземпляр.

Чтобы настроить интеграцию Zscaler Private Access (ZPA) с идентификатором Microsoft Entra, необходимо добавить Zscaler Private Access (ZPA) из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум в роли администратора облачных приложений.

- Перейдите к Идентификация>Приложения>Корпоративные приложения>Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Zscaler Private Access (ZPA).

- Выберите Zscaler Private Access (ZPA) на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение добавляется в ваш тенант.

Кроме того, можно использовать мастер настройки корпоративных приложений . В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Дополнительные сведения о мастерах Microsoft 365.

Настройте и проверьте единый вход Microsoft Entra в Zscaler Private Access (ZPA) с помощью тестового пользователя B.Simon. Для функционирования единого входа в систему необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Zscaler Private Access (ZPA).

Чтобы настроить и протестировать одноэтапную аутентификацию Microsoft Entra с Zscaler Private Access (ZPA), выполните следующие действия:

-

Настройте единую регистрацию Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создание тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначить тестового пользователя Microsoft Entra, чтобы B.Simon мог использовать единый вход Microsoft Entra.

-

Настройка Zscaler Private Access (ZPA) SSO - для настройки параметров единого входа на стороне приложения.

- Создайте тестового пользователя в Zscaler Private Access (ZPA), чтобы установить связь с пользователем B.Simon, который соответствует представлению пользователя Microsoft Entra.

- Тест SSO, чтобы узнать, работает ли конфигурация.

Выполните следующие пошаговые действия, чтобы включить единый вход в систему Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra в качестве по крайней мере администратора облачных приложений.

Перейдите на страницу интеграции с приложением идентификации >приложений>корпоративных приложений>Zscaler Private Access (Частный доступ) (ZPA), найдите раздел Управление и выберите одноэтапную аутентификацию.

На странице Выбор метода единого входа выберите SAML.

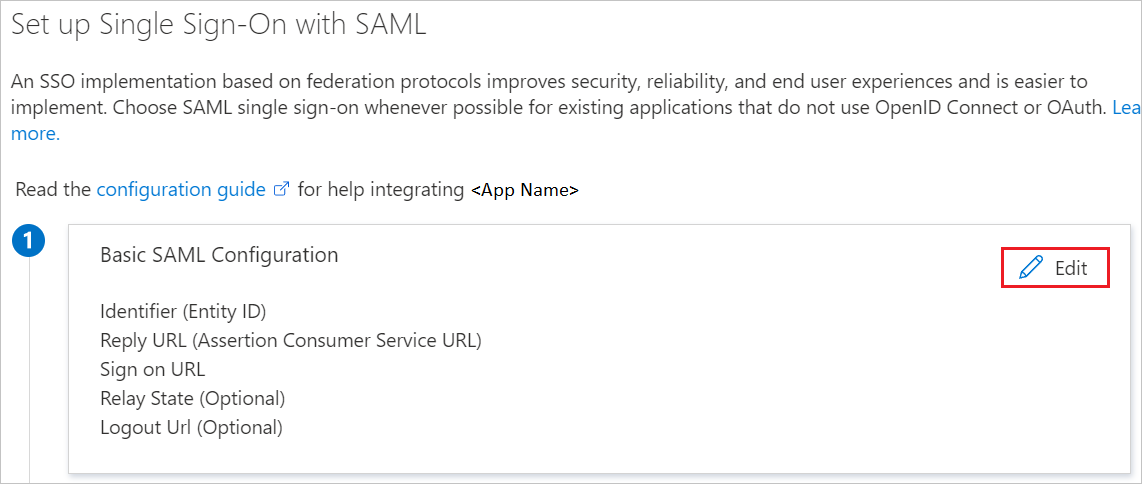

На странице Настройка одиночного Sign-On с использованием SAML щелкните значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

На странице базовой конфигурации SAML выполните следующие действия.

В идентификаторе (идентификатор сущности) текстовом поле введите URL-адрес:

https://samlsp.private.zscaler.com/auth/metadataВ текстовом поле URL-адрес входа введите URL-адрес, используя следующий шаблон:

https://samlsp.private.zscaler.com/auth/login?domain=<DOMAIN_NAME>

Примечание

Знак на URL не является реальным. Обновите значение, используя фактический URL-адрес входа. Чтобы получить это значение, обратитесь к группе поддержки клиентов Zscaler Private Access (ZPA Client support team) . Вы также можете ссылаться на шаблоны, показанные в разделе Базовая конфигурация SAML.

На странице Настройка единого входа Sign-On с помощью SAML, в разделе сертификат подписи SAML, найдите XML метаданных федерации и выберите Скачать, чтобы скачать сертификат и сохранить его на своем компьютере.

В разделе Настройка Zscaler Private Access (ZPA) скопируйте нужный URL-адрес в соответствии с вашим требованием.

Следуйте инструкциям из краткого руководства «Создание и назначение учетной записи пользователя», чтобы создать тестовую учетную запись пользователя с именем B.Simon.

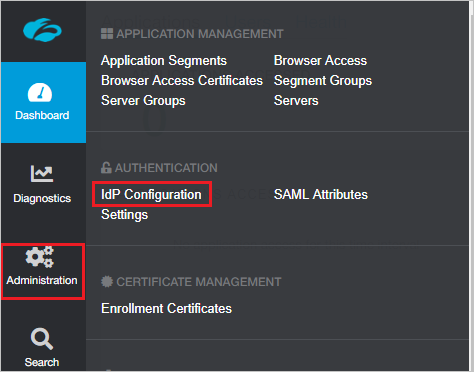

В другом окне веб-браузера войдите на корпоративный сайт Zscaler Private Access (ZPA) в качестве администратора.

В левой части меню щелкните Администрирование и перейдите к разделу AUTHENTICATION, щелкните Конфигурация поставщика удостоверений.

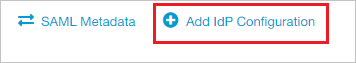

В правом верхнем углу щелкните Добавить IdP конфигурацию.

На странице Добавление конфигурации IdP выполните следующие действия:

a. Щелкните Выбрать файл, чтобы отправить скачанный файл метаданных из Microsoft Entra ID в поле Загрузка файла метаданных IdP.

b. Он считывает метаданные поставщика удостоверений из Microsoft Entra ID и заполняет информацию обо всех полях, как показано ниже.

с. Выберите домен из поля Domains.

д. Нажмите кнопку Сохранить.

В этом разделе описано, как создать пользователя Britta Simon в Zscaler Private Access (ZPA). Пожалуйста, работайте с группой поддержки Zscaler Private Access (ZPA), чтобы добавить пользователей в платформу Zscaler Private Access (ZPA).

Zscaler Private Access (ZPA) также поддерживает автоматическое предоставление пользователям доступа, дополнительные сведения здесь о настройке автоматического предоставления доступа пользователям.

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra с использованием следующих параметров.

Щелкните на Тестировать это приложение— вы будете перенаправлены на URL-адрес для входа в Zscaler Private Access (ZPA), где сможете инициировать процесс входа в систему.

Перейдите напрямую по URL-адресу входа в Zscaler Private Access (ZPA) и инициируйте процесс входа.

Вы можете использовать Microsoft My Apps. Щелкнув плитку Zscaler Private Access (ZPA) в разделе "Мои приложения", вы перейдете по URL-адресу для входа в Zscaler Private Access (ZPA). Дополнительные сведения о My Apps см. в разделе Введение в My Apps.

После настройки Zscaler Private Access (ZPA) вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Контроль сессии является частью условного доступа. Узнайте, как применить управление сеансами с помощью Microsoft Defender для облачных приложений.