Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Центр удостоверений AWS IAM (преемник AWS Single Sign-On) с идентификатором Microsoft Entra. При интеграции Центра управления доступом AWS IAM с Microsoft Entra ID, вы можете:

- Контроль в Microsoft Entra ID за тем, кто имеет доступ к Центру удостоверений AWS IAM.

- Включите автоматический вход пользователей в Центр удостоверений AWS IAM с помощью учетных записей Microsoft Entra.

- Управляйте своими учетными записями в одном центре.

Заметка: При использовании AWS Organizations важно делегировать другую учетную запись в качестве учетной записи администрирования Центра удостоверений, включить в ней IAM Identity Center и настроить единый вход Entra ID с этой учетной записью, а не с корневой учетной записью управления. Это обеспечивает более безопасную и управляемую настройку.

Предварительные условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете бесплатно создать учетную запись.

- Одна из следующих ролей:

- Настройка AWS Organizations с другой учетной записью, назначенной в качестве учетной записи администрирования Identity Center.

- Центр удостоверений AWS IAM активирован в делегированной учетной записи администратора Центра удостоверений.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Заметка: Убедитесь, что вы делегировали другую учетную запись в качестве административной учетной записи Центра удостоверений и включили IAM Identity Center, прежде чем продолжить следующие действия.

Центр удостоверений AWS IAM поддерживает инициированный SP и IDP SSO.

Центр удостоверений AWS IAM поддерживает автоматическую подготовку пользователей.

Добавьте AWS IAM Identity Center из галереи

Чтобы настроить интеграцию AWS IAM Identity Center с Microsoft Entra ID, необходимо добавить AWS IAM Identity Center из галереи в вашу коллекцию управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к Entra ID>Приложения для предприятия>Новое приложение.

- В разделе "Добавление из галереи" введите Центр удостоверений AWS IAM в поле поиска.

- Выберите Центр удостоверений AWS IAM на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш тенант.

Кроме того, можно использовать мастер настройки корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли и просмотреть конфигурацию единого входа. Дополнительные сведения о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для AWS IAM Identity Center

Настройте и проверьте единый вход Microsoft Entra в AWS IAM Identity Center с помощью тестового пользователя B.Simon. Для работы SSO необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в AWS IAM Identity Center (Центре удостоверений AWS IAM).

Чтобы настроить и проверить единый вход Microsoft Entra в AWS IAM Identity Center, выполните следующие действия.

-

Настройте единый вход Microsoft Entra , чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra , чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

-

Настройка AWS IAM Identity Center SSO – для настройки параметров единого входа на стороне приложения.

- Создать тестового пользователя AWS IAM Identity Center — для того чтобы соответствующий пользователь B.Simon в AWS IAM Identity Center был связан с представлением пользователя в Microsoft Entra.

- Тестирование SSO — чтобы убедиться, работает ли конфигурация.

Настройка SSO Microsoft Entra

Выполните следующие действия, чтобы включить единый вход в систему Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к Entra ID>Enterprise приложения>AWS IAM Identity Center>Единый вход.

На странице "Выбор метода единого входа" выберите SAML.

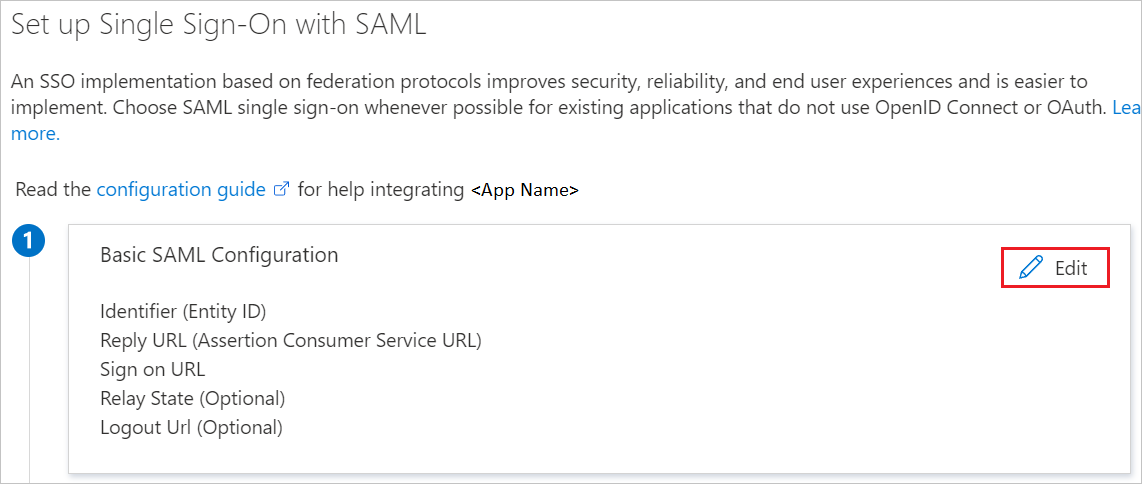

На странице "Настройка единого входа" на странице SAML выберите значок карандаша для базовой конфигурации SAML , чтобы изменить параметры.

Если у вас есть файл метаданных поставщика услуг, в разделе "Базовая конфигурация SAML " выполните следующие действия:

a. Выберите "Отправить файл метаданных".

б. Выберите значок папки, чтобы выбрать файл метаданных, который описан для скачивания в разделе Настройка единого входа в Центр удостоверений AWS IAM, и выберите Добавить.

с. После успешной отправки файла метаданных значения идентификатора и URL-адреса ответа автоматически заполняются в разделе "Базовая конфигурация SAML".

Примечание.

Если значения идентификатора и URL-адреса ответа не заполняются автоматически, введите их вручную в соответствии с вашими потребностями.

Примечание.

При изменении поставщика удостоверений в AWS (то есть от AD к внешнему поставщику, например Microsoft Entra ID), метаданные AWS изменяются, и их необходимо повторно загрузить в Azure, чтобы функция единого входа работала правильно.

Если у вас нет файла метаданных поставщика услуг, выполните следующие шаги в разделе «Базовая конфигурация SAML». Если вы хотите настроить приложение в режиме инициирования со стороны поставщика удостоверений, выполните следующие шаги.

a. В текстовом поле "Идентификатор" введите URL-адрес, используя следующий шаблон:

https://<REGION>.signin.aws.amazon.com/platform/saml/<ID>б. В текстовом поле "URL-адрес ответа" введите URL-адрес, используя следующий шаблон:

https://<REGION>.signin.aws.amazon.com/platform/saml/acs/<ID>Выберите "Задать дополнительные URL-адреса " и выполните следующий шаг, если вы хотите настроить приложение в режиме, инициированном поставщиком служб :

В текстовом поле URL-адреса входа введите URL-адрес, используя следующий шаблон:

https://portal.sso.<REGION>.amazonaws.com/saml/assertion/<ID>Примечание.

Эти значения не являются реальными. Замените их фактическими значениями идентификатора, URL-адреса ответа и URL-адреса входа. Чтобы получить эти значения, обратитесь в службу поддержки клиентов ЦЕНТРА удостоверений AWS IAM . Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML ".

Приложение AWS IAM Identity Center ожидает утверждения SAML в определенном формате, который требует добавить настраиваемые сопоставления атрибутов в конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию.

Примечание.

Если в AWS IAM Identity Center включен механизм ABAC, дополнительные атрибуты могут передаваться как теги сеанса непосредственно в учетные записи AWS.

На странице "Настройка единого входа" на странице SAML в разделе "Сертификат подписи SAML " найдите XML метаданных федерации и выберите "Скачать ", чтобы скачать сертификат и сохранить его на компьютере.

В разделе "Настройка центра удостоверений AWS IAM " скопируйте соответствующие URL-адреса в соответствии с вашим требованием.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям в руководстве создание и назначение учетной записи пользователя, чтобы создать тестовую учетную запись B.Simon.

Настройка единой авторизации в AWS IAM Identity Center

В другом окне веб-браузера войдите на корпоративный сайт Центра удостоверений AWS IAM в качестве администратора.

Перейдите в Службы -> безопасность, удостоверение и соответствие -> центр удостоверений AWS IAM.

В области навигации слева выберите "Параметры".

На странице "Параметры" найдите источник удостоверений, выберите в раскрывающемся меню "Действия", а затем выберите "Изменить источник удостоверений".

На странице "Изменение источника удостоверений" выберите внешний поставщик удостоверений.

Выполните следующие действия в разделе "Настройка внешнего поставщика удостоверений ".

a. В разделе метаданных поставщика услуг найдите метаданные AWS SSO SAML, выберите "Скачать файл метаданных" для загрузки и сохранения файла метаданных на вашем компьютере и используйте этот файл для загрузки на портале Azure.

б. Скопируйте значение URL-адреса входа на портале AWS , вставьте это значение в текстовое поле URL-адреса входа в разделе "Базовая конфигурация SAML".

с. В разделе метаданных поставщика удостоверений выберите Выбрать файл, чтобы загрузить скачанный файл метаданных.

д. Нажмите кнопку "Далее": проверка.

В текстовом поле введите ACCEPT, чтобы изменить источник идентификации.

Выберите Изменить источник идентификации.

Создание тестового пользователя AWS IAM Identity Center

Откройте консоль Центра удостоверений AWS IAM.

В области навигации слева выберите "Пользователи".

На странице "Пользователи" нажмите кнопку "Добавить пользователя".

На странице Add user (Добавление пользователя) выполните следующие действия:

a. В поле "Имя пользователя" введите B.Simon.

б. В поле "Адрес электронной почты" введите

[email protected]. Например,[email protected].с. В поле "Подтвержденный адрес электронной почты " повторно войдите на адрес электронной почты из предыдущего шага.

д. В поле First name (Имя) введите

Britta.д) В поле Last name (Фамилия) введите

Simon.ф. В поле Display name (Отображаемое имя) введите

B.Simon.ж. Нажмите кнопку "Далее", а затем еще раз.

Примечание.

Убедитесь, что имя пользователя и адрес электронной почты, введенные в Центре удостоверений AWS IAM, совпадают с именем входа в Microsoft Entra. Это помогает избежать проблем с проверкой подлинности.

Нажмите кнопку "Добавить пользователя".

Затем вы назначаете пользователя к вашему аккаунту AWS. Для этого в левой области навигации консоли Центра удостоверений AWS IAM выберите учетные записи AWS.

На странице AWS Accounts (Учетные записи AWS) выберите вкладку AWS organization (Организация AWS). Затем установите флажок рядом с учетной записью AWS, которую хотите назначить этому пользователю. Затем выберите "Назначить пользователей".

На странице "Назначение пользователей" найдите и установите флажок рядом с пользователем B.Simon. Затем нажмите кнопку Далее: наборы разрешений.

В разделе выбора наборов разрешений установите флажок рядом с набором разрешений, который хотите назначить пользователю B.Simon. Если у вас нет существующего набора разрешений, выберите "Создать новый набор разрешений".

Примечание.

Наборы разрешений определяют уровень доступа к учетной записи AWS, который получают пользователи и группы. Дополнительные сведения о наборах разрешений см. на странице AWS IAM Identity Center Multi Account Permissions.

Нажмите кнопку "Готово".

Примечание.

Центр удостоверений AWS IAM также поддерживает автоматическую подготовку пользователей, см. дополнительные сведения о настройке автоматической подготовки пользователей.

Тестирование единого входа

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra с использованием следующих параметров.

Запуск SP:

Выберите "Проверить это приложение", эта опция перенаправит вас на URL-адрес входа в Центр удостоверений AWS IAM, где вы можете инициировать поток входа.

Перейдите напрямую по URL-адресу для входа в AWS IAM Identity Center и начните процесс авторизации оттуда.

Инициировано ПУ

- Выберите "Проверить это приложение", и вы будете автоматически авторизованы в центре идентификации AWS IAM, в котором вы настроили единый вход.

Вы можете также использовать портал "Мои приложения" корпорации Майкрософт для тестирования приложения в любом режиме. При выборе плитки AWS IAM Identity Center в разделе "Мои приложения", если настроено в режиме сервис-провайдера, вы будете перенаправлены на страницу входа в приложение для начала процесса аутентификации. Если настроено в режиме поставщика удостоверений, то вы автоматически войдете в AWS IAM Identity Center, для которого вы настроили единый вход. Дополнительные сведения о моих приложениях см. в разделе "Общие сведения о моих приложениях".

Связанное содержимое

После настройки AWS IAM Identity Center вы можете применить функцию управления сеансами, которая в реальном времени защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применить управление сеансом с помощью Microsoft Defender для облачных приложений.