Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Из этой статьи вы узнаете, как интегрировать AWS ClientVPN с идентификатором Microsoft Entra. Когда вы интегрируете AWS ClientVPN с Microsoft Entra ID, вы можете:

- Контролируйте с помощью Microsoft Entra ID, кто имеет доступ к AWS ClientVPN.

- Включите автоматический вход пользователей в AWS ClientVPN с помощью учетных записей Microsoft Entra.

- Управляйте учетными записями в одном месте.

Предварительные условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка AWS ClientVPN с включённой функцией единого входа.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Приложение AWS ClientVPN поддерживает инициируемый SP SSO.

AWS ClientVPN поддерживает подготовку пользователей в режиме Just In Time.

Примечание.

Идентификатор этого приложения — фиксированное строковое значение, поэтому в одном клиенте можно настроить только один экземпляр.

Добавить AWS ClientVPN из коллекции

Чтобы настроить интеграцию AWS ClientVPN с идентификатором Microsoft Entra ID, необходимо добавить AWS ClientVPN из коллекции в список управляемых приложений SaaS.

- Войдите в систему в центр администрирования Microsoft Entra как минимум в качестве Администратора облачного приложения.

- Перейдите к разделу Entra ID>корпоративные приложения>Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите AWS ClientVPN.

- Выберите AWS ClientVPN на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение добавляется в ваш тенант.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для AWS ClientVPN

Настройте и проверьте SSO Microsoft Entra в AWS ClientVPN с помощью тестового пользователя B.Simon. Для работы SSO необходимо установить связь между пользователем Microsoft Entra ID и соответствующим пользователем в AWS ClientVPN.

Чтобы настроить и проверить единый вход Microsoft Entra в AWS ClientVPN, выполните следующие действия.

-

Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создание тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы B.Simon мог использовать единый вход Microsoft Entra.

-

Настройка единого входа в AWS ClientVPN нужна для конфигурации параметров на стороне приложения.

- Создать тестового пользователя AWS ClientVPN, чтобы в AWS ClientVPN имелся аналог пользователя B.Simon, связанного с Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа в систему Microsoft Entra

Выполните следующие действия, чтобы включить Microsoft Entra SSO.

Войдите в систему в центр администрирования Microsoft Entra как минимум в качестве Администратора облачного приложения.

Перейдите к приложениям Entra ID>Enterprise>AWS ClientVPN>с единым входом.

На странице Выбрать метод единого входа выберите SAML.

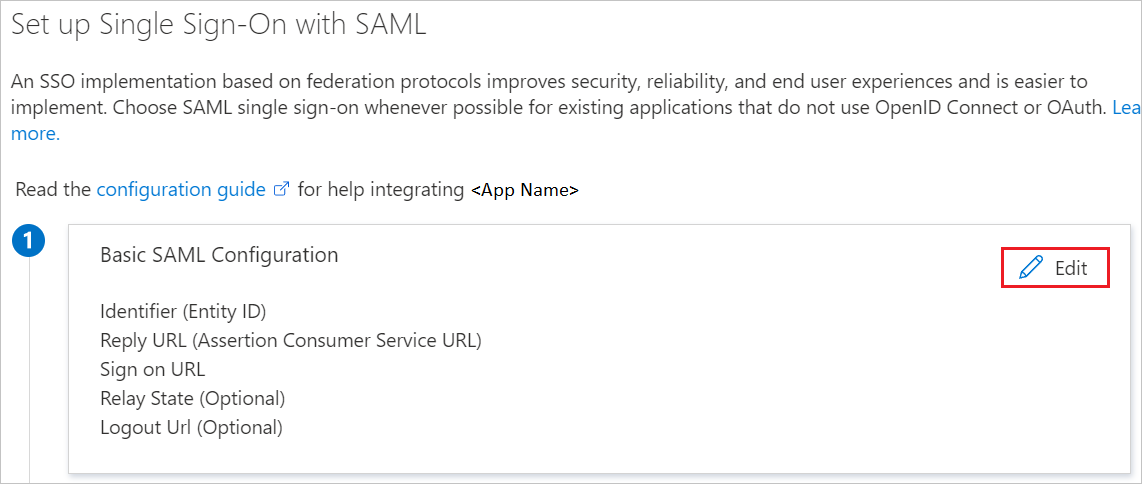

На странице Настройка единого входа с помощью SAML выберите значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате:

https://<LOCALHOST>б. В текстовом поле URL-адрес ответа введите URL-адрес в одном из таких форматов:

URL-адрес ответа http://<LOCALHOST>https://self-service.clientvpn.amazonaws.com/api/auth/sso/samlПримечание.

Эти значения не являются реальными. Замените их фактическими значениями URL-адреса входа и URL-адреса ответа. URL-адрес входа и URL-адрес ответа могут иметь одно значение (

http://127.0.0.1:35001). Ознакомьтесь с документацией по AWS Client VPN. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML". Для устранения любых проблем с конфигурацией обратитесь в службу поддержки AWS ClientVPN.Приложение AWS ClientVPN ожидает утверждения SAML в определенном формате, поэтому необходимо добавить пользовательские сопоставления атрибутов в конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию.

Помимо вышесказанного, приложение AWS ClientVPN ожидает передачи в ответе SAML еще нескольких атрибутов, показанных ниже. Эти атрибуты также заранее заполнены, но вы можете изменить их в соответствии со своими требованиями.

Имя. Атрибут источника член/участник группы.пользователя Имя имя_пользователя Фамилия пользователь.фамилия На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент XML метаданных федерации и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

В разделе сертификата подписи SAML выберите значок редактирования и измените параметр подписывания , чтобы подписать ответ SAML и утверждение. Выберите Сохранить.

Скопируйте требуемый URL-адрес из раздела Настройка AWS ClientVPN.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям из краткого руководства «Создание и назначение учетной записи пользователя», чтобы создать тестовую учетную запись пользователя с именем B.Simon.

Настройка SSO для AWS ClientVPN

С помощью инструкций по этой ссылке настройте единый вход на стороне AWS ClientVPN.

Создание тестового пользователя в AWS ClientVPN

В этом разделе в AWS ClientVPN создаётся пользователь Britta Simon. AWS ClientVPN поддерживает подготовку пользователей в режиме реального времени, которая включена по умолчанию. В этом разделе для вас нет пункта действий. Если пользователь еще не существует в AWS ClientVPN, он создается после проверки подлинности.

Проверка единого входа

В этом разделе вы проверяете конфигурацию единого входа Microsoft Entra с помощью следующих параметров.

Выберите «Протестировать это приложение», и вы будете перенаправлены на URL-адрес входа AWS ClientVPN, где можно инициировать процесс входа.

Перейдите непосредственно по URL-адресу для авторизации в AWS ClientVPN и инициируйте поток входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. При выборе плитки AWS ClientVPN в разделе "Мои приложения" этот параметр перенаправляется по URL-адресу для входа в AWS ClientVPN. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Связанное содержимое

После настройки AWS ClientVPN вы сможете применить функцию управления сеансом, которая защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа в режиме реального времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.