Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Используйте действие пользователя условного доступа для принудительного применения политики при регистрации или присоединении устройств к идентификатору Microsoft Entra. Этот элемент управления обеспечивает детализацию при настройке многофакторной проверки подлинности для регистрации или присоединения устройств вместо политики на уровне клиента, которая в настоящее время существует. Администраторы могут настроить эту политику в соответствии с потребностями безопасности организации.

Пользовательские исключения

Политики условного доступа являются мощными средствами, мы рекомендуем исключить следующие учетные записи из политик:

-

Аварийный доступ или учетные записи для экстренного входа, чтобы предотвратить блокировку из-за неправильной настройки политики. В маловероятном сценарии, когда все администраторы заблокированы, ваша учетная запись администратора для аварийного доступа может использоваться для входа и выполнения действий по восстановлению доступа.

- Дополнительные сведения см. в статье Управление учетными записями аварийного доступа в Microsoft Entra ID.

-

Учетные записи служб и служебные аккаунты, например учетная запись синхронизации Microsoft Entra Connect. Учетные записи служб представляют собой автономные учетные записи, которые не привязаны к какому-либо конкретному пользователю. Они обычно используются службами сервера для предоставления программного доступа к приложениям, но также могут применяться для входа в системы в целях администрирования. Вызовы, сделанные служебными принципалами, не будут блокироваться политиками условного доступа, применяемыми к пользователям. Используйте условный доступ для идентификаторов рабочих нагрузок, чтобы определить политики, нацеленные на основные службы.

- Если в вашей организации используются эти учетные записи в сценариях или коде, попробуйте заменить их управляемыми удостоверениями.

Создание политики условного доступа

Предупреждение

Если вы используете внешние методы проверки подлинности, эти методы в настоящее время несовместимы с силой проверки подлинности и следует использовать элемент управления " Требовать многофакторную проверку подлинности ".

- Войдите в Центр администрирования Microsoft Entra как минимум администратор условного доступа.

- Перейдите к Entra ID>условного доступа>политикам.

- Выберите новую политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе "Назначения" выберите "Пользователи" или "учетные записи рабочих нагрузок".

- В разделе "Включить" выберите "Все пользователи".

- В разделе Исключить выберите пользователей и группы и выберите учетные записи аварийного доступа вашей организации или учетные записи break-glass.

- В разделе " Действия пользователей целевых ресурсов>" выберите "Регистрация или присоединение устройств".

- В разделе "Контроль доступа>Предоставление", выберите "Предоставить доступ".

- Выберите "Требовать силу проверки подлинности", а затем выберите встроенную силу многофакторной проверки подлинности из списка.

- Нажмите кнопку "Выбрать".

- Подтвердите параметры и установите Политику включения в режим только отчет.

- Нажмите кнопку "Создать", чтобы включить политику.

После того как администраторы оценивают параметры политики с помощью режимов воздействия политики или только отчетов, они могут переместить переключатель "Включить политику" из "только отчет" в "Вкл".

Предупреждение

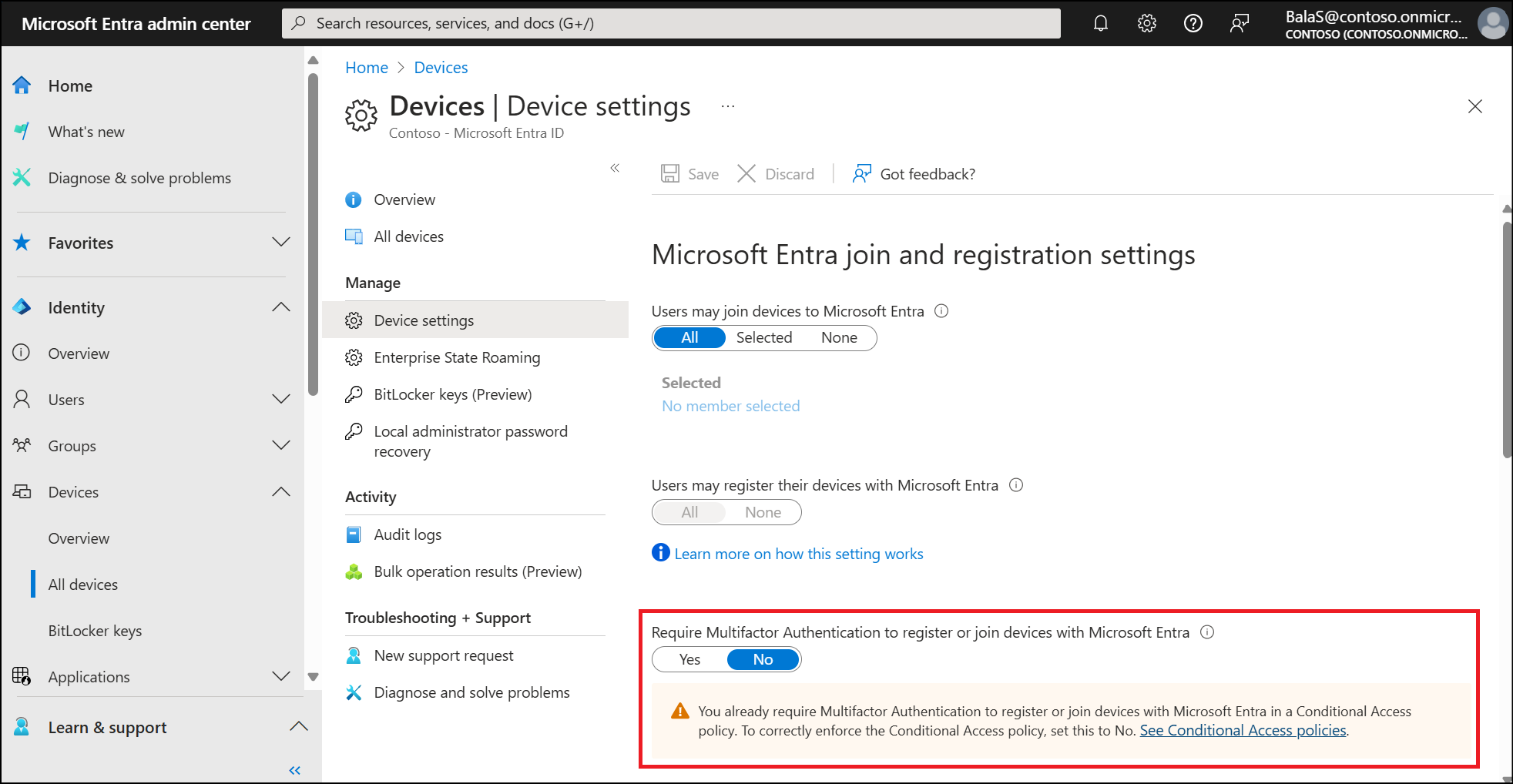

Если политика условного доступа настроена с помощью действия пользователя "Регистрация или присоединение устройств", необходимо задать Entra ID>устройства>Обзор>Параметры устройств - Require Multifactor Authentication to register or join devices with Microsoft Entra на "Нет". В противном случае политики условного доступа с этим действием пользователя не применяются должным образом. Дополнительные сведения об этом параметре устройства см. в разделе "Настройка параметров устройства".

Связанный контент

- Прочность аутентификации условного доступа

- Определите эффект, используя режим условного доступа только для отчетов

- Используйте режим только отчетов для Условного Доступа, чтобы определить результаты новых политик.

- Управление идентичностями устройств с помощью административного центра Microsoft Entra