Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Внешний метод проверки подлинности (EAM) позволяет пользователям выбирать внешнего поставщика для соответствия требованиям многофакторной проверки подлинности (MFA) при входе в идентификатор Microsoft Entra ID.

Внимание

Внешний поставщик проверки подлинности в настоящее время находится в общедоступной предварительной версии. Дополнительные сведения о предварительных версиях см. в разделе "Условия универсальной лицензии для веб-служб". С помощью этой предварительной версии мы предоставляем возможность для внешнего поставщика проверки подлинности интегрироваться с клиентами Идентификатора Microsoft Entra в качестве внешнего метода проверки подлинности (EAM). EAM может удовлетворить требования многократной аутентификации (MFA) из политик условного доступа, политик условного доступа Microsoft Entra ID Protection основанных на рисках, активации управления привилегиями пользователей (PIM) и когда само приложение требует MFA. EAMs отличаются от федерации в том, что удостоверение пользователя создается и управляется в Microsoft Entra ID. В федерации идентификация управляется внешним поставщиком идентификационных данных. Для EAM (Enterprise Asset Management) требуется по крайней мере лицензия Microsoft Entra ID P1.

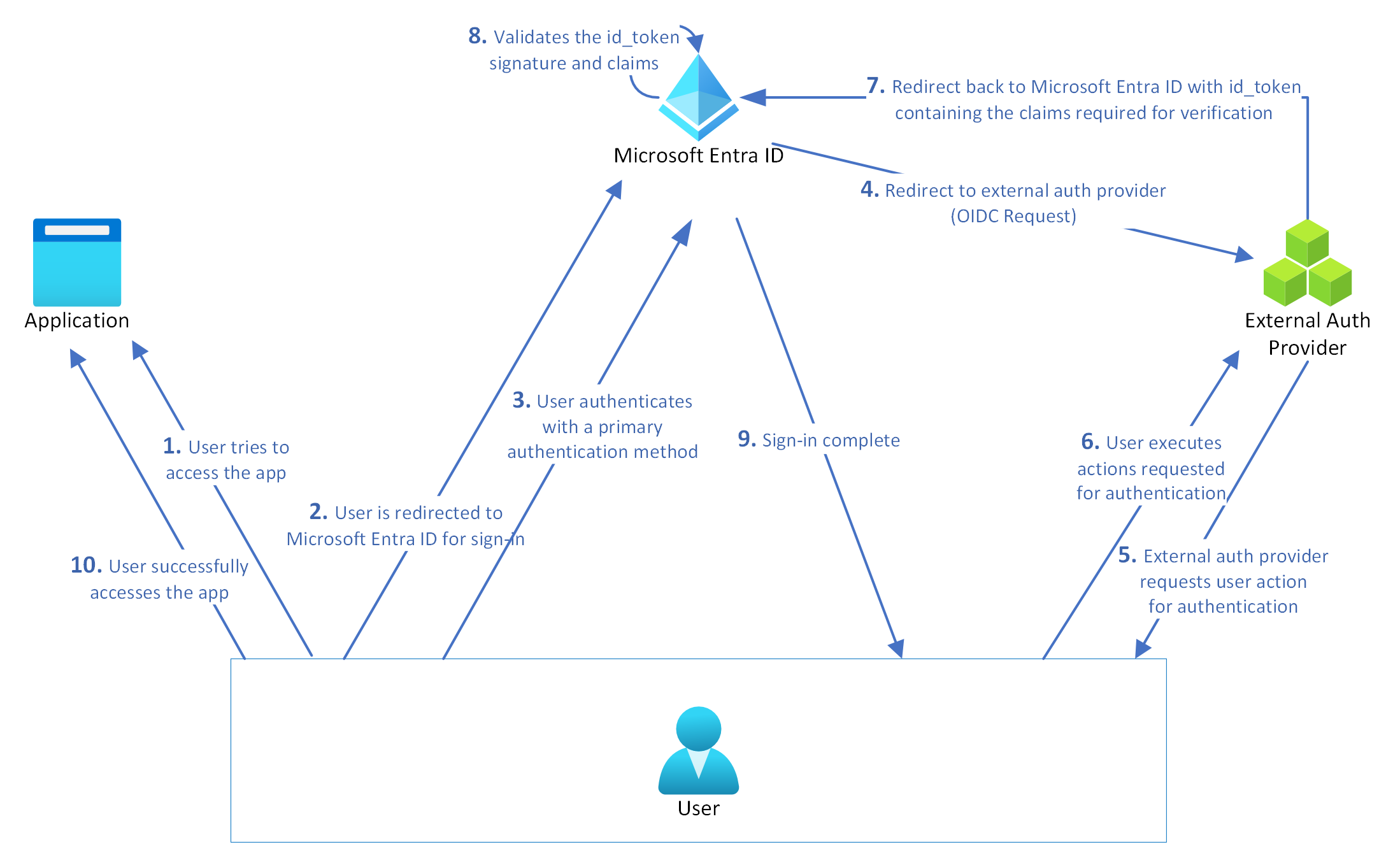

Ниже приведена схема работы внешнего метода проверки подлинности.

Внимание

Мы обновляем предварительную версию EAM для поддержки улучшений. В рамках улучшений мы будем выполнять серверную миграцию, которая может повлиять на некоторых пользователей, которые входят в систему с помощью EAM. Дополнительные сведения см. в разделе "Регистрация методов проверки подлинности" для EAMs. Мы развертываем улучшения в течение сентября 2025 года.

Необходимые метаданные для настройки EAM

Чтобы создать EAM, вам потребуется следующая информация от внешнего поставщика проверки подлинности:

Идентификатор приложения обычно является мультитенантным приложением от поставщика, которое используется в рамках интеграции. Необходимо предоставить согласие администратора для этого приложения в вашей организации.

Идентификатор клиента — это идентификатор поставщика, используемый в рамках интеграции проверки подлинности для идентификации идентификатора Microsoft Entra ID, запрашивающего проверку подлинности.

URL обнаружения — это точка доступа OpenID Connect (OIDC) для внешнего поставщика аутентификации.

Дополнительные сведения о настройке регистрации приложения см. в статье "Настройка нового внешнего поставщика проверки подлинности с помощью идентификатора Microsoft Entra".

Внимание

Убедитесь, что свойство kid (Key ID) закодировано в кодировке Base64 в заголовке веб-маркера JSON (JWT) id_token и в наборе веб-ключей JSON (JWKS), полученном из jwks_uri поставщика. Это выравнивание кодирования важно для беспрепятственной проверки подписей токенов в процессе аутентификации. Несоответствие может привести к проблемам с сопоставлением ключей или проверкой подписи.

Управление EAM в Центре администрирования Microsoft Entra

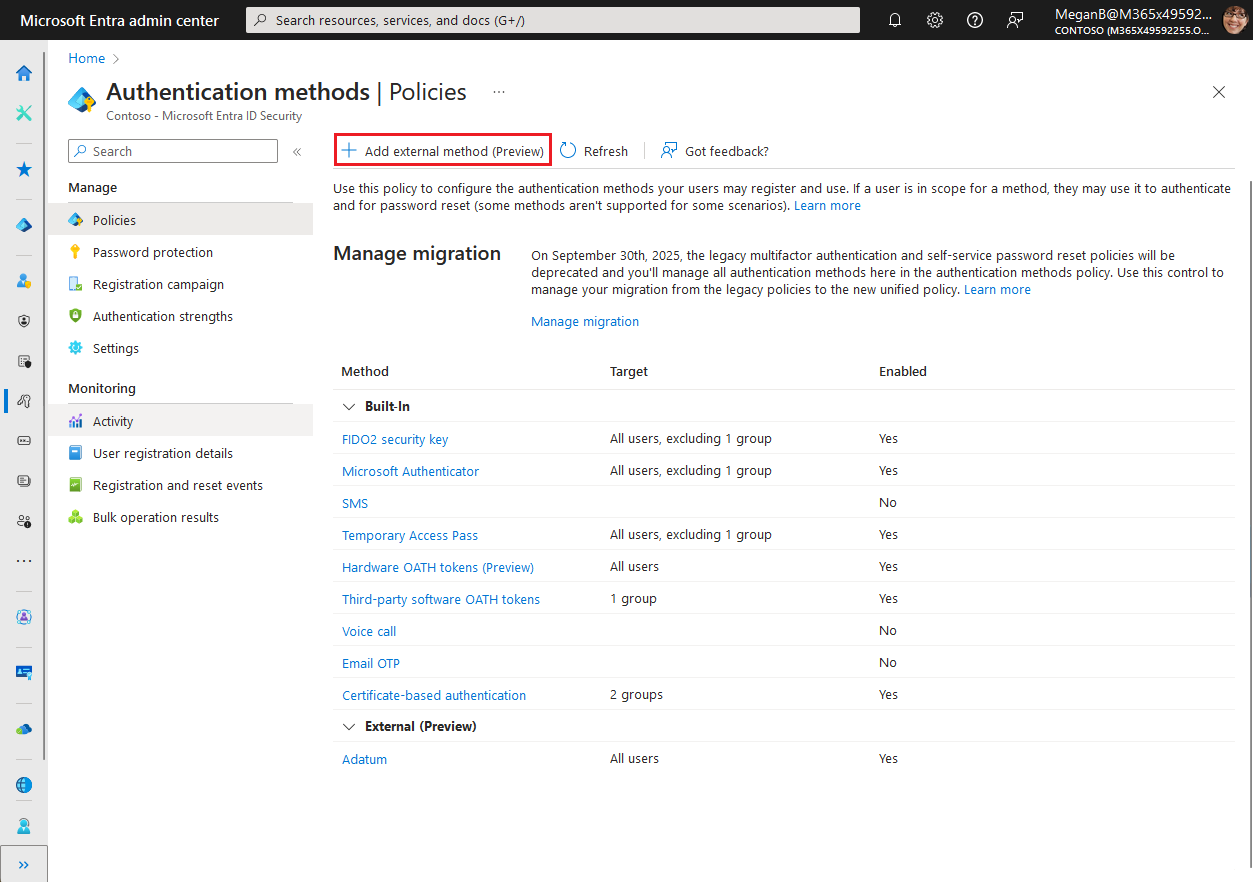

Методы EAM управляются политикой методов аутентификации Microsoft Entra ID, аналогично встроенным методам.

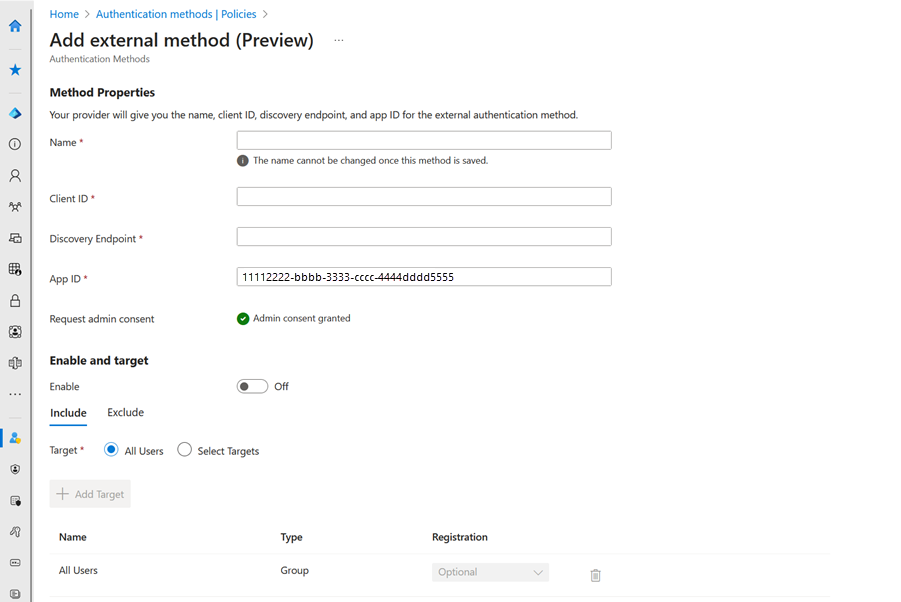

Создание EAM в Центре администрирования

Перед созданием EAM в Центре администрирования убедитесь, что у вас есть метаданные для настройки EAM.

Войдите в Центр администрирования Microsoft Entra как минимум в качестве Администратора привилегированных ролей.

Перейдите к Entra ID>методам проверки подлинности>добавить внешний метод (предварительная версия).

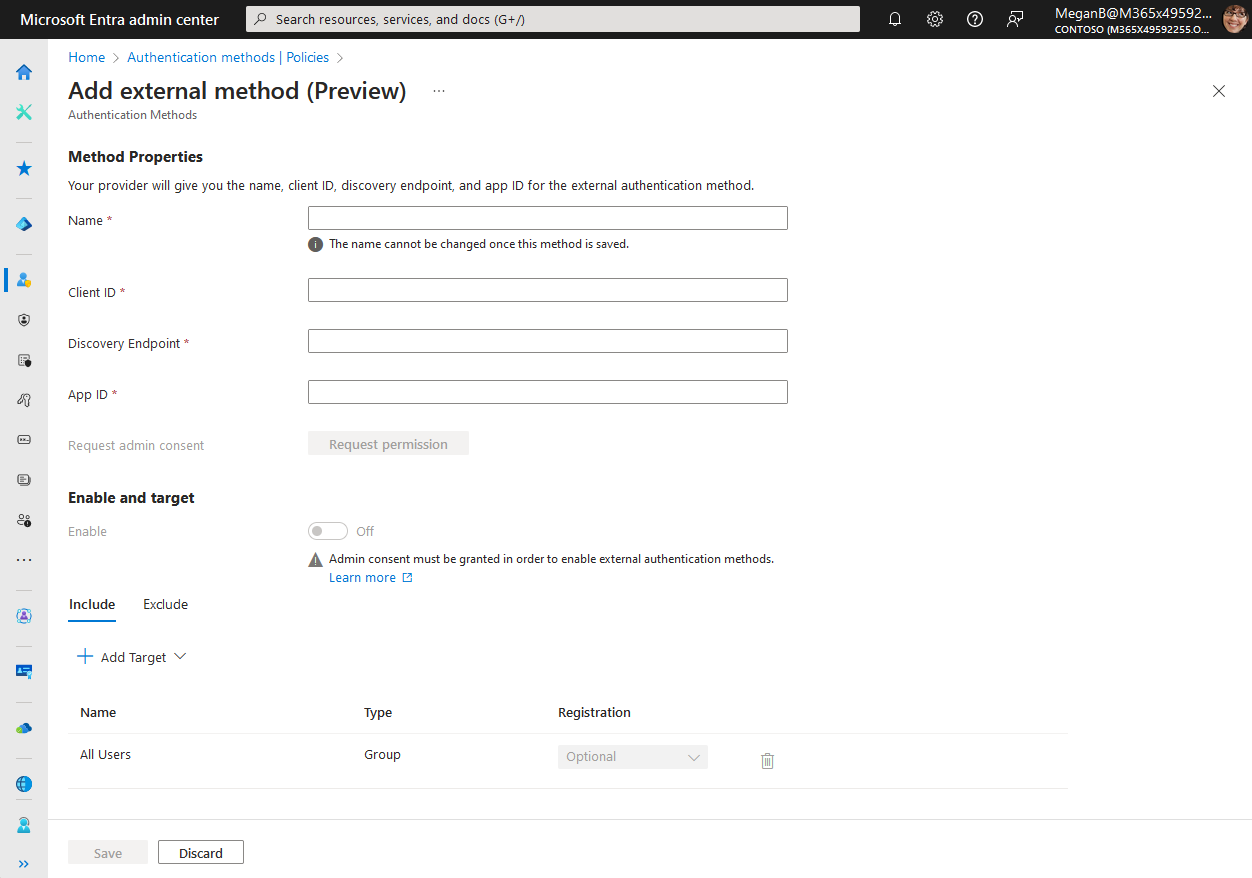

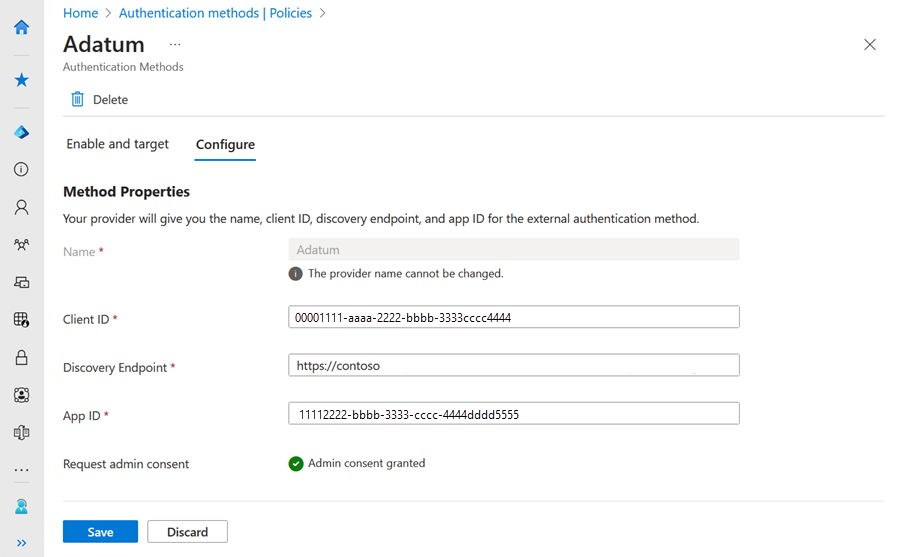

Добавьте свойства метода на основе сведений о конфигурации от поставщика. Например:

- Имя: Adatum

- Идентификатор клиента: 0000111-aaaa-2222-bbbb-3333cccc4444

- Конечная точка обнаружения:

https://adatum.com/.well-known/openid-configuration - Идентификатор приложения: 11112222-bbbb-3333-cccc-4444ddd5555

Внимание

Пользователь видит отображаемое имя в средство выбора методов. Невозможно изменить имя после создания метода. Отображаемое имя должно быть уникальным.

Для предоставления согласия администратора привилегированных ролей для приложения поставщика требуется по крайней мере роль администратора . Если у вас нет роли, необходимой для предоставления согласия, вы по-прежнему можете сохранить метод проверки подлинности, но его нельзя включить, пока не будет предоставлено согласие.

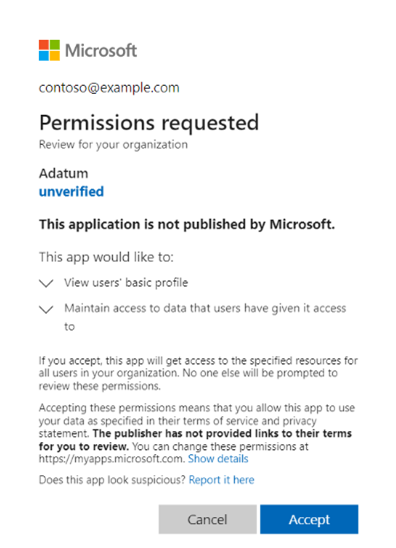

После ввода значений от поставщика нажмите кнопку, чтобы запросить предоставление приложению согласия администратора, чтобы он смог считывать необходимые сведения от пользователя для правильной проверки подлинности. Вам будет предложено войти с учетной записью с разрешениями администратора и предоставить приложению поставщика необходимые разрешения.

После входа нажмите кнопку "Принять ", чтобы предоставить согласие администратора:

Перед предоставлением согласия вы увидите разрешения, запрашиваемые приложением поставщика. После предоставления согласия администратора и отражения изменений, страница обновляется, чтобы показать, что согласие администратора было предоставлено.

Если у приложения есть разрешения, можно также включить метод перед сохранением. В противном случае необходимо сохранить метод в отключенном состоянии и включить после предоставления приложения согласия.

После включения метода все пользователи в области могут выбрать метод для любых запросов MFA. Если у приложения от поставщика не утверждено согласие, то любой вход с использованием данного метода завершится неудачей.

Если приложение удалено или больше не имеет разрешений, пользователи видят ошибку и при попытке входа возникает сбой. Метод нельзя использовать.

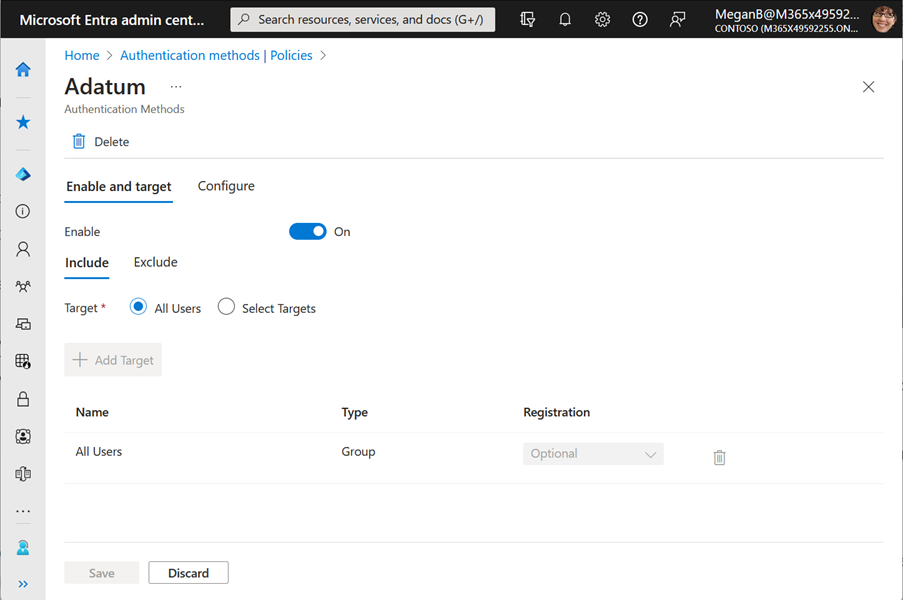

Настройка EAM в Центре администрирования

Чтобы управлять EAM в административном центре Microsoft Entra, откройте политику аутентификации. Выберите имя метода, чтобы открыть параметры конфигурации. Вы можете выбрать, какие пользователи включены и исключены из этого метода.

Удалите EAM в Центре администрирования

Если вы больше не хотите, чтобы пользователи могли использовать EAM, можно либо:

- Установите Включение в Выключено, чтобы сохранить конфигурацию метода.

- Выберите "Удалить", чтобы удалить метод

Управление EAM с помощью Microsoft Graph

Чтобы управлять политикой методов проверки подлинности с помощью Microsoft Graph, вам потребуется Policy.ReadWrite.AuthenticationMethod разрешение. Дополнительные сведения см. в разделе Update authenticationMethodsPolicy.

Взаимодействие с пользователем

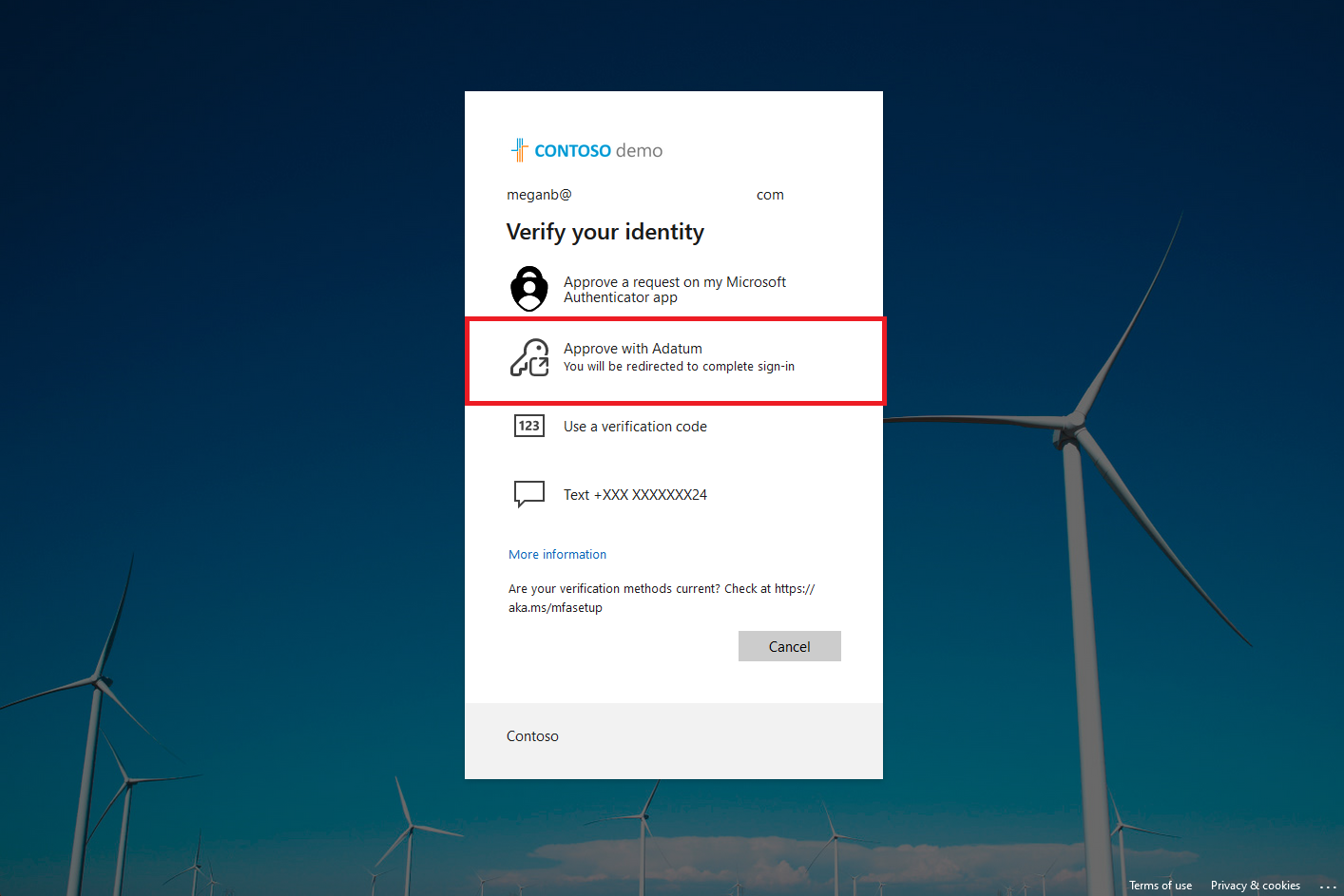

Пользователи, которые активированы для EAM, могут использовать его при входе и многофакторной проверке подлинности.

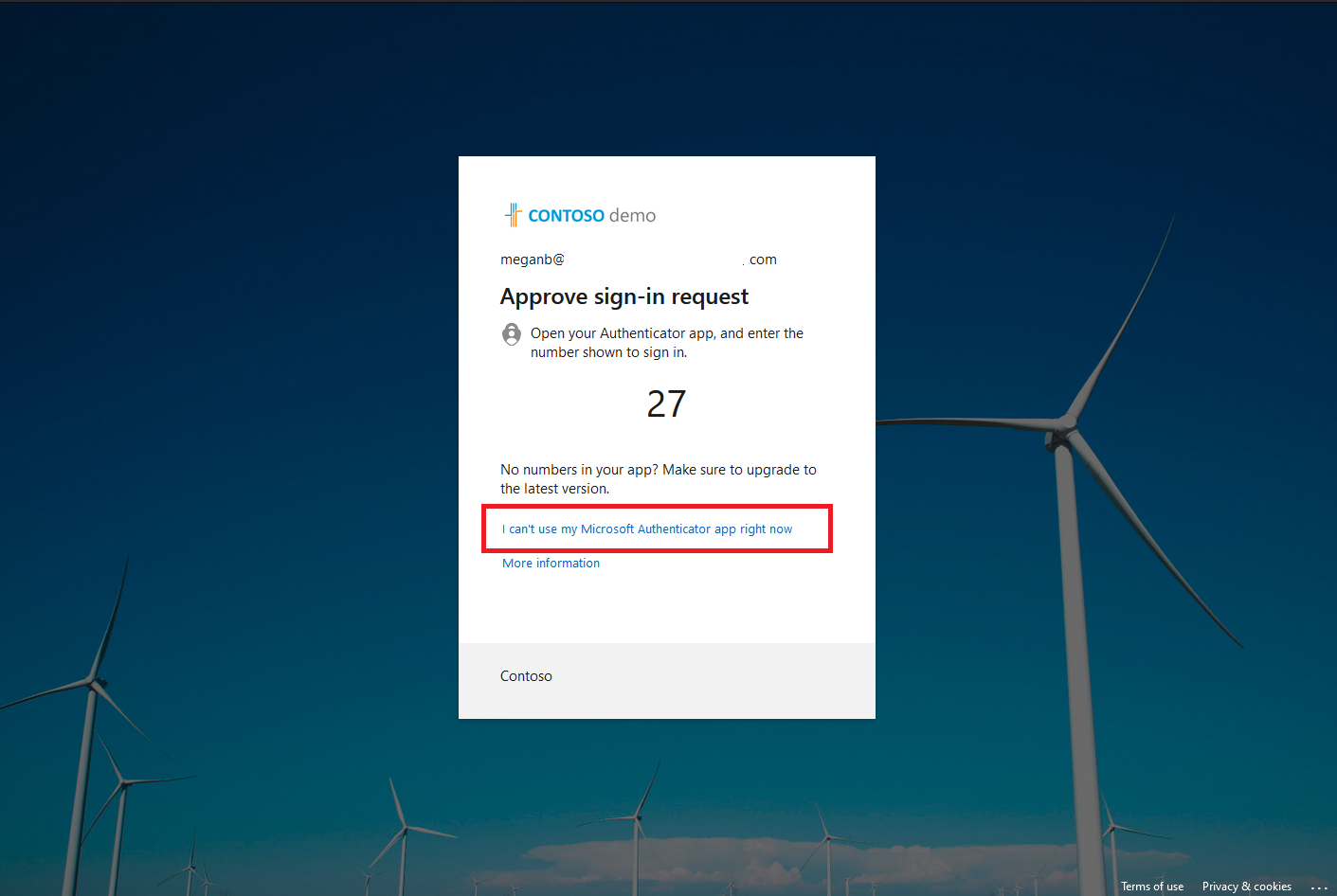

Если у пользователя есть другие способы входа и включена системная MFA , другие методы отображаются по умолчанию. Пользователь может выбрать другой метод, а затем выбрать EAM. Например, если пользователь включил Authenticator в качестве другого метода, он получает запрос на сопоставление чисел.

Если у пользователя нет других методов, он может просто выбрать EAM. Они перенаправляются внешнему поставщику проверки подлинности для завершения проверки подлинности.

Регистрация метода проверки подлинности для EAMs

В предварительной версии EAM пользователи, являющиеся членами групп, которые включены для EAM, могут использовать EAM для удовлетворения MFA. Эти пользователи не включаются в отчеты о регистрации метода проверки подлинности.

Выполняется развертывание регистрации EAM в идентификаторе Microsoft Entra ID. После завершения развертывания пользователям необходимо зарегистрировать EAM с идентификатором Microsoft Entra ID, прежде чем использовать его для удовлетворения MFA. В рамках этого развертывания идентификатор Microsoft Entra автоматически регистрирует последних пользователей EAM, выполнивших вход с помощью EAM за последние 28 дней.

Пользователи, которые не выполнили вход с помощью EAM в течение 28 дней после развертывания функции регистрации, должны зарегистрировать EAM, прежде чем они смогут использовать его снова. Эти пользователи могут увидеть изменение при следующем входе в систему в зависимости от текущей настройки проверки подлинности:

- Если они включены только для EAM, они должны завершить JIT-регистрацию EAM, прежде чем продолжить.

- Если они включены для EAM и других методов проверки подлинности, они могут потерять доступ к EAM для проверки подлинности. Существует два способа восстановления доступа:

- Они могут зарегистрировать свой EAM в сведениях о безопасности.

- Администратор может использовать Центр администрирования Microsoft Entra или Microsoft Graph для регистрации EAM от их имени.

В следующих разделах рассматриваются шаги для каждого варианта.

Как пользователи регистрируют свой EAM в сведениях о безопасности

Пользователи могут выполнить следующие действия, чтобы зарегистрировать EAM в сведениях о безопасности:

- Войдите в сведения о безопасности.

- Выберите и добавьте метод входа.

- При появлении запроса на выбор метода входа из списка доступных параметров выберите методы внешней проверки подлинности.

- Нажмите кнопку "Далее" на экране подтверждения.

- Выполните вторую задачу с внешним поставщиком. В случае успешного выполнения пользователи могут просмотреть EAM, указанный в методах входа.

Как пользователи регистрируют EAM с помощью мастера регистрации

Когда пользователь войдет в систему, мастер регистрации помогает зарегистрировать виртуальные машины EA, которые они включены для использования. Если они включены для других методов проверки подлинности, им может потребоваться выбрать другой метод>внешней проверки подлинности. Они должны пройти проверку подлинности с помощью поставщика EAM, чтобы зарегистрировать EAM в идентификаторе Microsoft Entra.

Если проверка подлинности выполнена, сообщение подтверждает завершение регистрации и регистрация EAM. Пользователь перенаправляется на ресурс, к который он хочет получить доступ.

Если проверка подлинности завершается ошибкой, пользователь перенаправляется обратно в мастер регистрации, а на странице регистрации отображается сообщение об ошибке. Пользователь может повторить попытку или выбрать другой способ входа, если он включен для других методов.

Как администраторы регистрируют EAM для пользователя

Администраторы могут зарегистрировать пользователя для EAM. Если он регистрирует пользователя для EAM, пользователь не должен зарегистрировать свой EAM в сведениях о безопасности или с помощью мастера регистрации.

Администраторы также могут удалить регистрацию от имени пользователя. Они могут удалить регистрацию, чтобы помочь пользователям в сценариях восстановления, так как следующий знак активирует новую регистрацию. Они могут удалить регистрацию EAM в Центре администрирования Microsoft Entra или с помощью Microsoft Graph. Администраторы могут создать скрипт PowerShell для обновления состояния регистрации нескольких пользователей одновременно.

В Центре администрирования Microsoft Entra:

- Выберите Пользователи>Все пользователи.

- Выберите пользователя, который должен быть зарегистрирован для EAM.

- В меню "Пользователь" выберите методы проверки подлинности и нажмите кнопку "Добавить метод проверки подлинности".

- Выберите внешний метод проверки подлинности.

- Выберите один или несколько EAM и нажмите кнопку "Сохранить".

- Появится сообщение об успешном выполнении, а выбранные ранее методы перечислены в методах проверки подлинности Usable.

Использование пользовательского управления EAM и условного доступа одновременно

EAMs и пользовательские элементы управления могут работать параллельно. Корпорация Майкрософт рекомендует администраторам настроить две политики условного доступа:

- Одна политика для обеспечения соблюдения пользовательских настроек управления

- Другая политика с обязательным предоставлением MFA

Включите тестовую группу пользователей для каждой политики, но не оба. Если пользователь включен в обе политики или любая политика с обоими условиями, пользователь должен удовлетворить MFA во время входа. Они также должны удовлетворять настройкам контроля, в результате чего их перенаправляют на внешнего поставщика во второй раз.

Часто задаваемые вопросы

1. Почему внешние методы проверки подлинности (EAM) не работают в Windows 10 во время установки устройства?

Ответ:

Если вы настраиваете устройство под управлением Windows 10 с помощью идентификатора, предназначенного исключительно для EAM, может возникнуть проблема, при которой настройка Out-of-Box (OOB) не удается, что мешает продолжить процесс входа в систему.

Это происходит, так как Windows 10 изначально не поддерживает EAM во время OOBE (интерфейс out-of-Box).

Корпорация Майкрософт больше не поддерживает Windows 10 (https://www.microsoft.com/en-us/windows/end-of-support?msockid=26a3312b6b246f501ec624846a4f6e11), и к ней не планируется расширить поддержку EAM .

Чтобы использовать методы внешней проверки подлинности для входа, выполните обновление до Windows 11

Следующие шаги

Дополнительные сведения об управлении методами проверки подлинности см. в разделе "Управление методами проверки подлинности" для идентификатора Microsoft Entra.

Для справки по поставщику EAM см. справочник поставщика внешних методов многофакторной аутентификации Microsoft Entra (предварительная версия).