Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

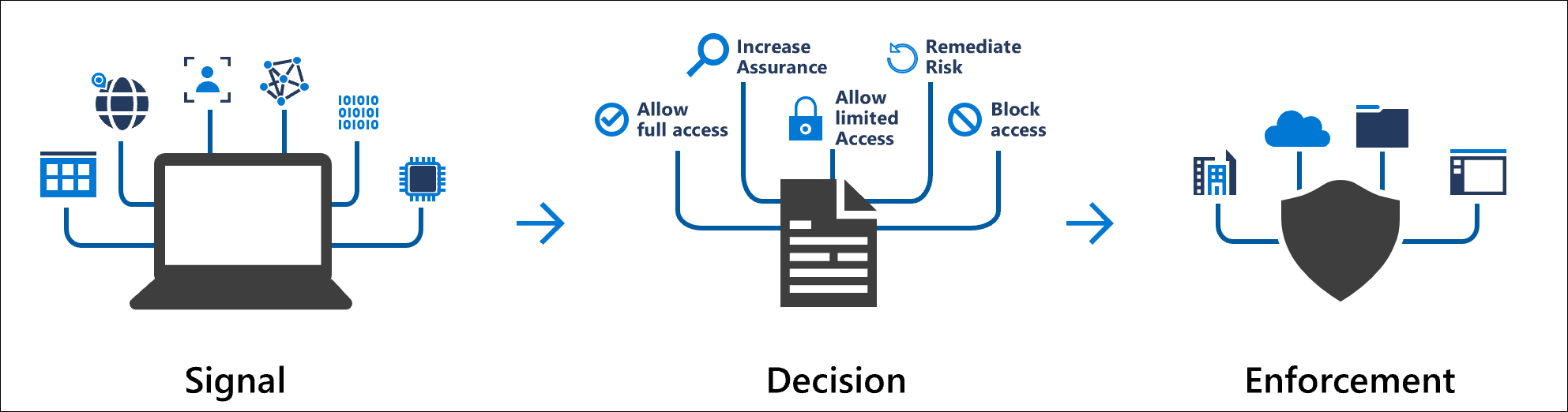

Администраторы могут создавать политики, ориентированные на определенные сетевые местоположения в качестве одного из сигналов наряду с другими условиями в процессе принятия решения. Они могут включать или исключать эти сетевые расположения в рамках конфигурации политики. Эти сетевые расположения могут включать информацию об общедоступных сетях IPv4 или IPv6, страны или регионы, неизвестные области, которые не принадлежат конкретным странам или регионам, или сети, соответствующие стандартам Global Secure Access.

Примечание.

Политики условного доступа применяются после завершения проверки подлинности первого фактора. Условный доступ не предназначен для защиты организации для таких сценариев, как атаки типа "отказ в обслуживании" (DoS), но он может использовать сигналы от этих событий для определения доступа.

Организации могут использовать эти расположения для распространенных задач, таких как:

- требование многофакторной проверки подлинности для пользователей, которые пытаются получить доступ к службе, но пока отключены от корпоративной сети;

- Блокировка доступа из определенных стран, из которых ваша организация никогда не работает.

Расположение пользователя определяется с помощью общедоступного IP-адреса или координат GPS, предоставляемых приложением Microsoft Authenticator. Политики условного доступа применяются ко всем расположениям по умолчанию.

Совет

Условие расположения перемещено и переименовано в сеть. Изначально это условие отображается как на уровне назначения, так и под Условиями.

Обновления и изменения отображаются в обоих местах. Функциональные возможности остаются неизменными, и существующие политики, использующие расположение , продолжают работать без изменений.

При настройке в политике

При настройке условия расположения вы можете выбрать:

- Любая сеть или расположение

- Все доверенные сети и местоположения

- Все узлы сети, соответствующие стандартам

- Выбранные сети и расположения

Любая сеть или расположение

Выбор любого расположения применяет политику ко всем IP-адресам, включая любой адрес в Интернете. Этот параметр не ограничивается IP-адресами, настроенными в качестве именованных расположений. При выборе любого расположения можно исключить определенные расположения из политики. Например, примените политику ко всем расположениям, кроме доверенных расположений, чтобы ограничить область расположения за пределами корпоративной сети.

Все доверенные сети и местоположения

Этот параметр применяется:

- Все местоположения помечены как надежные.

- Многофакторная проверка подлинности доверенных IP-адресов, если настроена.

Многофакторная проверка подлинности доверенных IP-адресов

Использование раздела доверенных IP-адресов параметров службы многофакторной проверки подлинности не рекомендуется. Этот элемент управления принимает только IPv4-адреса и предназначен для конкретных сценариев, описанных в статье "Настройка параметров многофакторной проверки подлинности Microsoft Entra".

Если у вас настроены эти доверенные IP-адреса, они будут отображаться в списке расположений для условия расположения как доверенные IP-адреса MFA.

Все узлы сети, соответствующие стандартам

Организации с доступом к функциям глобального безопасного доступа видят ещё одну локацию, где пользователи и устройства соответствуют политикам безопасности вашей организации. Дополнительные сведения см. в разделе "Включение сигнала глобального безопасного доступа" для условного доступа. Используйте его с политиками условного доступа для проверки доступа к ресурсам, соответствующим требованиям.

Выбранные сети и расположения

С помощью этого параметра выберите одно или несколько указанных местоположений. Для применения политики с этим параметром пользователь должен подключиться из одного из выбранных расположений. При нажатии кнопки "Выбрать" откроется список определенных расположений. В этом списке показано имя, тип и указание на то, помечено ли сетевое расположение как доверенное.

Как определены эти расположения?

Расположения находятся в Центре администрирования Microsoft Entra в разделе Entra ID>Условный доступ>Назначенные расположения. Администраторы с ролью Администратора условного доступа могут создавать и обновлять именованные местоположения.

Именованные расположения могут включать диапазоны сети штаб-квартиры организации, диапазоны VPN-сети или диапазоны, которые необходимо заблокировать. Названные места содержат диапазоны адресов IPv4 и IPv6 или страны.

Диапазоны адресов IPv4 и IPv6

Чтобы определить именованное расположение по общедоступным диапазонам адресов IPv4 или IPv6, укажите следующее:

- Имя для местоположения.

- Один или несколько диапазонов общедоступных IP-адресов.

- По желанию отметить как надежное расположение.

Именованные расположения, определенные диапазонами адресов IPv4 или IPv6, имеют следующие ограничения:

- Не более 195 именованных мест.

- Не более 2000 диапазонов IP-адресов на именованное расположение.

- При определении диапазона IP-адресов разрешены только маски CIDR длиной больше /8.

Для устройств в частной сети IP-адрес не является IP-адресом клиента устройства пользователя в интрасети (например, 10.55.99.3), это адрес, используемый сетью для подключения к общедоступному Интернету (например, 198.51.100.3).

Надежные расположения

Администраторы могут пометить расположения на основе IP-адресов, такие как диапазоны общедоступных сетей вашей организации, как доверенные. Эта маркировка используется функциями различными способами.

- Политики условного доступа могут включать или исключать эти расположения.

- Входы с доверенных именованных местоположений повышают точность вычисления рисков в защите идентификаций Microsoft Entra.

Расположения, помеченные как доверенные, не могут быть удалены без первого удаления доверенного обозначения.

Страны

Организации могут определить географическое расположение страны или региона по IP-адресу или координатам GPS.

Чтобы определить название местоположения по странам или регионам, сделайте следующее:

- Укажите имя расположения.

- Выберите расположение по IP-адресу или координатам GPS.

- Добавьте один или несколько стран или регионов.

- При необходимости выберите включить неизвестные страны или регионы.

При выборе определения местоположения по IP-адресу Microsoft Entra ID преобразует IPv4-адрес пользователя или IPv6-адрес в страну или регион на основе периодически обновляемой таблицы сопоставлений.

Чтобы использовать определение местоположения по GPS-координатам, пользователям необходимо приложение Microsoft Authenticator, установленное на их мобильном устройстве. Каждый час система связывается с приложением Microsoft Authenticator пользователя, чтобы определить местоположение его мобильного устройства по GPS.

- Впервые, когда пользователь должен предоставить общий доступ к своему местоположению из приложения Microsoft Authenticator, он получает уведомление в приложении. Для этого необходимо открыть приложение и предоставить разрешения на использование данных о местоположении. Если пользователь по-прежнему будет обращаться к ресурсу, предоставив разрешение на выполнение приложения в фоновому режиме, на протяжении следующих 24 часов, данные о расположении устройства будут автоматически передаваться каждый час.

- Спустя 24 часа пользователь должен открыть приложение и подтвердить уведомление.

- Каждый раз, когда пользователь делится своим местоположением GPS, приложение выполняет обнаружение джейлбрейка, используя ту же самую логику, что и SDK Microsoft Intune MAM. Если устройство взломано, расположение не считается допустимым и пользователю не предоставляется доступ.

- Приложение Microsoft Authenticator на Android использует API целостности Google Play для упрощения обнаружения взлома. Если API целостности Google Play недоступен, запрос отклоняется, и пользователь не может получить доступ к запрошенному ресурсу, если политика условного доступа не отключена. Дополнительные сведения о приложении Microsoft Authenticator см. в статье Распространенные вопросы о приложении Microsoft Authenticator.

- Пользователи могут изменять местоположение GPS, передаваемое через устройства iOS и Android. В результате приложение Microsoft Authenticator отклоняет проверку подлинности, когда пользователь может использовать местоположение, отличное от фактического местоположения GPS мобильного устройства, на котором установлено приложение. Пользователи, которые изменяют местоположение своего устройства, получают сообщение об отказе в использовании политик на основе местоположения GPS.

- Возвращаемый код страны зависит от API платформы устройства: например, одна платформа может вернуть код страны "US" для Пуэрто-Рико, а другая - "PR".

Примечание.

Политика условного доступа с именованными местоположениями на основе GPS в режиме только отчетов требует от пользователей делиться своим местоположением GPS, отсутствие предоставления этой информации может привести к невозможности доступа.

Расположение GPS можно использовать при входе без пароля только в том случае, если также включены push-уведомления MFA. Пользователи могут использовать Microsoft Authenticator для входа, но им также нужно утвердить последующие push-уведомления MFA, чтобы поделиться своим расположением GPS.

Расположение GPS не работает, если заданы только методы проверки подлинности без пароля .

До применения всех политик условного доступа, пользователям может быть предложено указать свое местоположение GPS. Из-за того, как применяются политики условного доступа, пользователю может быть отказан доступ, если он проходит проверку расположения, но не проходит другую политику. Дополнительные сведения о применении политик см. в статье "Создание политики условного доступа".

Внимание

Пользователи могут получать запросы каждый час, уведомляя их, что Microsoft Entra ID проверяет их местоположение в приложении Authenticator. Эта функция должна использоваться только для защиты очень конфиденциальных приложений, где это поведение приемлемо или где доступ должен быть ограничен для определенной страны или региона.

Включение неизвестных стран и регионов

Некоторые IP-адреса нельзя сопоставить с определенной страной или регионом. Чтобы записать эти IP-адреса, выберите поле "Включить неизвестные страны или регионы " при определении географического расположения. Этот параметр позволяет указать, следует ли включать эти IP-адреса в указанное местоположение. Используйте данный параметр, когда политика, использующая именованное расположение, должна применяться к неизвестным расположениям.

Восстановление удаленных расположений

Если политику условного доступа или расположение удалены, их можно восстановить в течение 30-дневного периода мягкого удаления. Дополнительные сведения о восстановлении политик условного доступа и именованных расположений см. в статье "Восстановление после удаления".

Часто задаваемые вопросы

Поддерживается ли API Graph

Поддержка Graph API для именованных местоположений доступна. Для получения дополнительной информации смотрите API namedLocation.

Что делать, если я использую облачный прокси-сервер или VPN

При использовании облачного прокси-сервера или VPN-решения IP-адрес, который использует Microsoft Entra ID при оценке политики, — это IP-адрес прокси-сервера. Заголовок X-Forwarded-For (XFF), содержащий общедоступный IP-адрес пользователя, не используется, так как нет проверки того, что он поступает из надежного источника. Это отсутствие проверки может позволить подделку IP-адреса.

При использовании облачного прокси-сервера управление политикой, требующей устройства с гибридным подключением или совместимого устройства Microsoft Entra, может быть проще. Сохранение списка IP-адресов up-to-date, используемых облачным прокси-сервером или VPN-решением, практически невозможно.

Мы рекомендуем организациям использовать глобальный безопасный доступ, чтобы включить восстановление исходного IP-адреса , чтобы избежать этого изменения в адресе и упрощения управления.

Когда оценивается локация

Политики условного доступа оцениваются при следующих случаях:

- Изначально пользователь входит в веб-приложение, мобильное или классическое приложение.

- Мобильное или настольное приложение, в котором применяется современная аутентификация, использует токен обновления для получения нового токена доступа. По умолчанию эта проверка выполняется один раз в час.

Эта проверка означает, что для мобильных и настольных приложений, использующих современную аутентификацию, изменение местоположения обнаруживается в течение часа после изменения сетевого местоположения. Для мобильных и настольных приложений, которые не используют современную проверку подлинности, политика применяется к каждому запросу токена. Частота выполнения запроса зависит от приложения. Аналогичным образом, для веб-приложений политики применяются при первоначальном входе и действительны на протяжении всего времени сеанса в веб-приложении. Из-за различий в времени существования сеансов в приложениях время между оценкой политики варьируется. Каждый раз, когда приложение запрашивает новый маркер входа, применяется политика.

По умолчанию идентификатор Microsoft Entra ID выдает токены почасово. После перехода пользователей из корпоративной сети в течение часа политика применяется для приложений с использованием современной проверки подлинности.

Когда вы можете заблокировать местоположения

Политика, которая использует условие расположения для блокировки доступа, считается ограничивающим и должна выполняться с осторожностью после тщательного тестирования. Некоторые примеры использования условия расположения для блокировки аутентификации могут включать:

- Блокировка стран или регионов, в которых ваша организация никогда не работает.

- Блокировка определенных диапазонов IP-адресов, таких как:

- Известные вредоносные IP-адреса перед изменением политики брандмауэра.

- Высокочувствительные или привилегированные действия и облачные приложения.

- На основе определенного диапазона IP-адресов пользователя, например доступа к приложениям для учета или заработной платы.