Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

С помощью Microsoft Entra Privileged Identity Management (PIM) можно управлять встроенными ролями ресурсов Azure и настраиваемыми ролями, включая (но не ограничиваясь):

- Владелец

- Администратор доступа пользователей

- Вкладчик

- Администратор безопасности

- Диспетчер безопасности

Примечание.

Пользователи или члены группы, назначенные ролям "Владелец" или "Администратор доступа пользователей", а также глобальные администраторы Майкрософт, которые обеспечивают управление подписками в идентификаторе Microsoft Entra, имеют разрешения администратора ресурсов по умолчанию. Эти администраторы могут назначать роли, настраивать параметры ролей и просматривать доступ с помощью управления привилегированными пользователями для ресурсов Azure. Пользователь не может управлять управлением привилегированными идентификаторами для ресурсов без разрешений администратора ресурсов. Просмотрите список встроенных ролей Azure.

Управление привилегированными пользователями поддерживает встроенные и пользовательские роли Azure. Дополнительные сведения о пользовательских ролях Azure см. в статье о пользовательских ролях Azure.

Условия назначения ролей

Управление доступом на основе атрибутов Azure (Azure ABAC) можно использовать для добавления условий для соответствующих назначений ролей с помощью Microsoft Entra PIM для ресурсов Azure. При использовании Microsoft Entra PIM конечные пользователи должны активировать соответствующее назначение ролей, чтобы получить разрешение на выполнение определенных действий. Использование условий в Microsoft Entra PIM позволяет не только ограничить разрешения роли пользователя на ресурс с помощью точных условий, но и использовать Microsoft Entra PIM для защиты назначения ролей с помощью параметра с привязкой времени, рабочего процесса утверждения, аудита и т. д.

Примечание.

При назначении роли происходит следующее:

- не может быть назначено на период менее пяти минут;

- Нельзя удалить в течение пяти минут после назначения.

В настоящее время для следующих встроенных ролей могут быть добавлены условия:

- Контрибьютор хранилища данных Blob

- Владелец данных BLOB-объектов хранилища

- Читатель данных хранилища Blob

Дополнительные сведения см. в статье "Что такое управление доступом на основе атрибутов Azure(Azure ABAC)".

Назначение роли

Выполните следующие действия, чтобы сделать пользователя подходящим для роли ресурса Azure.

Войдите в Центр администрирования Microsoft Entra как минимум администратор доступа пользователей.

Перейдите к ID Governance>Управлению привилегированными удостоверениями>ресурсам Azure.

Выберите тип ресурса , которым требуется управлять. Начните с раскрывающегося списка группы управления или в раскрывающемся списке "Подписки ", а затем выберите группы ресурсов или ресурсы по мере необходимости. Нажмите кнопку "Выбрать" для ресурса, который вы хотите управлять, чтобы открыть страницу обзора.

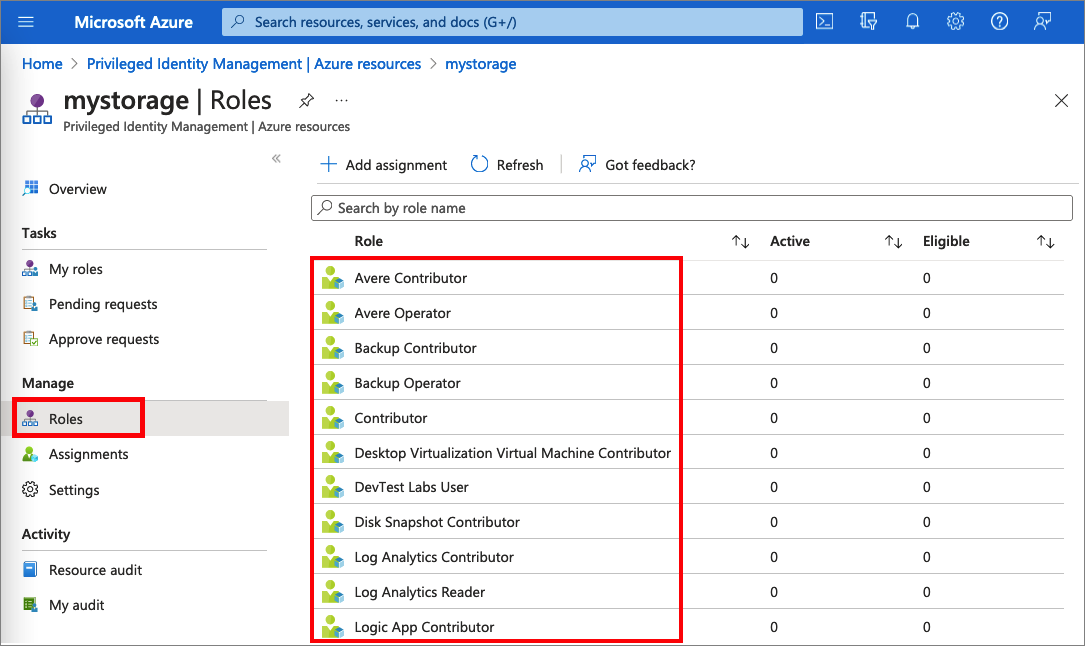

В разделе "Управление" выберите "Роли ", чтобы просмотреть список ролей для ресурсов Azure.

Выберите "Добавить назначения" , чтобы открыть панель "Добавить назначения ".

Выберите роль , которую вы хотите назначить.

Нажмите кнопку "Нет выбранного элемента" , чтобы открыть панель "Выбрать участника" или "Группа ".

Выберите участника или группу, которую вы хотите назначить роли, а затем нажмите кнопку "Выбрать".

На вкладке "Параметры" в списке типов назначения выберите "Допустимый " или "Активный".

Microsoft Entra PIM для ресурсов Azure предоставляет два различных типа назначений:

Допустимые назначения требуют, чтобы член активировал роль перед её использованием. Администратор может потребовать от члена роли выполнить определенные действия перед активацией ролей, которые могут включать проверку многофакторной проверки подлинности (MFA), предоставление бизнес-обоснования или запрос утверждения от назначенных утверждающих.

Активные назначения не требуют активации роли участником перед использованием. Члены, назначенные как активные, имеют права, которые готовы к использованию. Этот тип назначения также доступен клиентам, которые не используют Microsoft Entra PIM.

Чтобы указать определенную длительность назначения, измените даты и время начала и окончания.

Если роль была определена с действиями, разрешающими назначения этой роли с условиями, можно выбрать "Добавить условие ", чтобы добавить условие на основе атрибутов основного пользователя и ресурса, которые являются частью назначения.

Условия можно ввести в построителе выражений.

По завершении нажмите кнопку "Назначить".

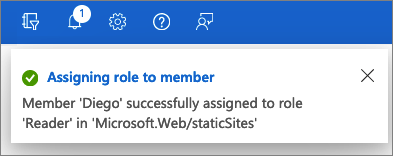

После создания нового назначения роли отображается уведомление о статусе.

Назначение роли с помощью API Azure Resource Manager

Управление привилегированными пользователями поддерживает команды API Azure Resource Manager (ARM) для управления ролями ресурсов Azure, как описано в справочнике по API PIM Azure Resource Manager. Разрешения, необходимые для использования API PIM, см. в разделе "Общие сведения об API управления привилегированными пользователями".

В следующем примере приведен пример HTTP-запроса для создания подходящего назначения для роли Azure.

Просьба

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e?api-version=2020-10-01-preview

Основное содержание запроса

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Ответ

Код состояния: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Обновление или удаление существующего назначения роли

Выполните следующие действия, чтобы обновить или удалить существующее назначение роли.

Откройте Microsoft Entra Privileged Identity Management.

Выберите ресурсы Azure.

Выберите тип ресурса , которым требуется управлять. Начните с раскрывающегося списка группы управления или в раскрывающемся списке "Подписки ", а затем выберите группы ресурсов или ресурсы по мере необходимости. Нажмите кнопку "Выбрать" для ресурса, который вы хотите управлять, чтобы открыть страницу обзора.

В разделе "Управление" выберите "Роли ", чтобы вывести список ролей для ресурсов Azure. На следующем сниме экрана перечислены роли учетной записи хранения Azure. Щелкните роль, которую нужно обновить или удалить.

Найдите назначение ролей на вкладках "Соответствующие роли " или " Активные роли ".

Чтобы добавить или обновить условие для уточнения доступа к ресурсам Azure, выберите "Добавить " или " Просмотреть или изменить " в столбце "Условие " для назначения роли.

Выберите "Добавить выражение " или "Удалить ", чтобы обновить выражение. Вы также можете выбрать "Добавить условие ", чтобы добавить новое условие в роль.

Сведения о расширении назначения ролей см. в статье "Расширение или продление ролей ресурсов Azure" в службе "Управление привилегированными пользователями".