Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этом разделе руководства по операциям Microsoft Entra описаны проверки и действия, которые необходимо предпринять для оптимизации общих операций идентификатора Microsoft Entra.

Замечание

Эти рекомендации актуальны на дату публикации, но со временем могут измениться. Организации должны постоянно оценивать свои операционные методики по мере развития продуктов и служб Майкрософт с течением времени.

Ключевые операционные процессы

Назначьте владельцев на ключевые задачи

Для управления Microsoft Entra ID требуется непрерывное выполнение ключевых операционных задач и процессов, которые могут не быть частью проекта развертывания. Эти задачи по-прежнему важны для оптимизации среды. Ключевые задачи и их рекомендуемые владельцы включают в себя следующее:

| Задача | Владелец |

|---|---|

| Повышение оценки безопасности идентификаций | Команда по информационной безопасности операций |

| Обслуживание серверов Microsoft Entra Connect | Группа операций IAM |

| Регулярное выполнение и сортировка отчетов IdFix | Группа операций IAM |

| Управление оповещениями о работоспособности Microsoft Entra Connect для синхронизации и AD FS | Группа операций IAM |

| Если не используется Microsoft Entra Connect Health, клиент имеет эквивалентный процесс и средства для мониторинга пользовательской инфраструктуры | Группа операций IAM |

| Если служба AD FS не используется, клиент имеет эквивалентный процесс и средства для мониторинга пользовательской инфраструктуры. | Группа операций IAM |

| Гибридные журналы: мониторинг частных сетевых соединителей Microsoft Entra | Группа операций IAM |

| Мониторинг гибридных журналов: агенты сквозной аутентификации | Группа операций IAM |

| Мониторинг гибридных журналов: служба обратной синхронизации паролей | Группа операций IAM |

| Мониторинг гибридных журналов: локальный шлюз защиты паролей | Группа операций IAM |

| Мониторинг гибридных журналов: расширение NPS многофакторной проверки подлинности Microsoft Entra (если применимо) | Группа операций IAM |

При просмотре списка вам может потребоваться назначить владельца для задач, у которых отсутствует владелец, или изменить владельца для задач с владельцами, которые не соответствуют приведённым выше рекомендациям.

Рекомендуется читать владельцам

Управление гибридными средами

Последние версии локальных компонентов

Наличие самых up-to-date версий локальных компонентов предоставляет клиенту все последние обновления системы безопасности, улучшения производительности и функциональные возможности, которые могут помочь в дальнейшем упростить среду. Большинство компонентов имеют параметр автоматического обновления, который автоматизирует процесс обновления.

К этим компонентам относятся:

- Microsoft Entra Connect

- Соединители частной сети Microsoft Entra

- Агенты сквозной проверки подлинности Microsoft Entra

- Агенты мониторинга Microsoft Entra Connect

Если он не установлен, необходимо определить процесс обновления этих компонентов и по возможности использовать функцию автоматического обновления. Если вы обнаружите компоненты, которые устарели на шесть или более месяцев, необходимо обновить их как можно скорее.

Рекомендуемая литература по гибридному управлению

- Microsoft Entra Connect: автоматическое обновление

- Общие сведения о соединителях частной сети Microsoft Entra | Автоматическое обновление

Эталон уведомлений Microsoft Entra Connect Health

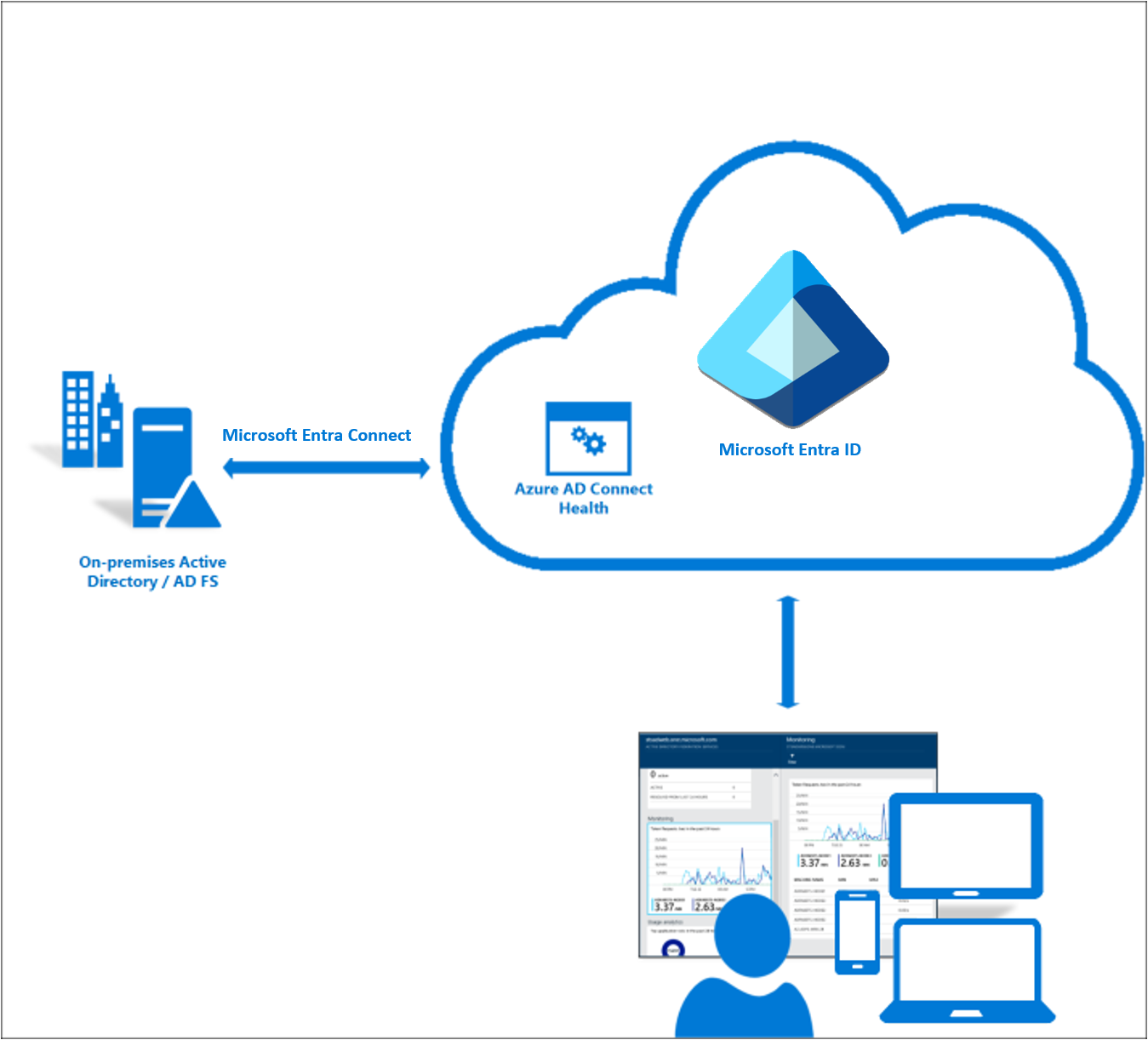

Организации должны развернуть Microsoft Entra Connect Health для мониторинга и отчетности Microsoft Entra Connect и AD FS. Microsoft Entra Connect и AD FS являются критически важными компонентами, которые могут нарушить управление жизненным циклом и проверку подлинности и, следовательно, привести к сбоям. Microsoft Entra Connect Health помогает отслеживать и получать аналитические сведения о локальной инфраструктуре управления удостоверениями, тем самым обеспечивая надежность вашей среды.

При мониторинге состояния вашей среды необходимо немедленно устранять любые оповещения с высокой степенью серьезности, а затем оповещения с более низкой степенью серьезности.

Microsoft Entra Connect Health: Рекомендуемое чтение

Журналы локальных агентов

Для включения гибридных сценариев некоторые службы управления удостоверениями и доступом требуют локальных агентов. Примерами являются сброс пароля, сквозная аутентификация (PTA), прокси-сервер приложений Microsoft Entra и расширение NPS для многофакторной аутентификации Microsoft Entra. Важно, чтобы операционная команда создала базовую линию и отслеживала работоспособность этих компонентов, архивируя и анализируя журналы агентов компонентов с помощью таких решений, как System Center Operations Manager или SIEM. В равной степени важно, чтобы команда infosec Operations или служба технической поддержки понимали, как устранять неполадки.

Рекомендуемое чтение журналов локальных агентов

- Устранение неполадок прокси приложения

- Устранение неполадок при самостоятельном сбросе пароля

- Общие сведения о соединителях частной сети Microsoft Entra

- Microsoft Entra Connect: устранение неполадок сквозной проверки подлинности

- Устранение кодов ошибок для расширения NPS многофакторной аутентификации Microsoft Entra

Управление локальными агентами

Внедрение рекомендаций может помочь оптимальной работе локальных агентов. Учитывайте приведенные ниже рекомендации.

- Для обеспечения простой балансировки нагрузки и высокой доступности рекомендуется обеспечить несколько соединителей частной сети Microsoft Entra для каждой группы соединителей, избегая отдельных точек сбоя при доступе к прокси-приложениям. Если у вас есть только один соединитель в группе соединителей, обрабатывающей приложения в рабочей среде, необходимо развернуть по крайней мере два соединителя для избыточности.

- Создание и использование группы соединителей частной сети для отладки может быть полезно для сценариев устранения неполадок и при подключении новых локальных приложений. Мы также рекомендуем установить сетевые инструменты, такие как Message Analyzer и Fiddler, на компьютеры-коннекторы.

- Для обеспечения простой балансировки нагрузки и высокой доступности рекомендуется использовать несколько агентов сквозной проверки подлинности, избегая единой точки сбоя во время потока проверки подлинности. Не забудьте развернуть по крайней мере два агента сквозной проверки подлинности для обеспечения надежности.

Рекомендуемое чтение для управления локальными агентами

- Общие сведения о соединителях частной сети Microsoft Entra

- Сквозная проверка подлинности Microsoft Entra — краткое руководство

Управление в большом масштабе

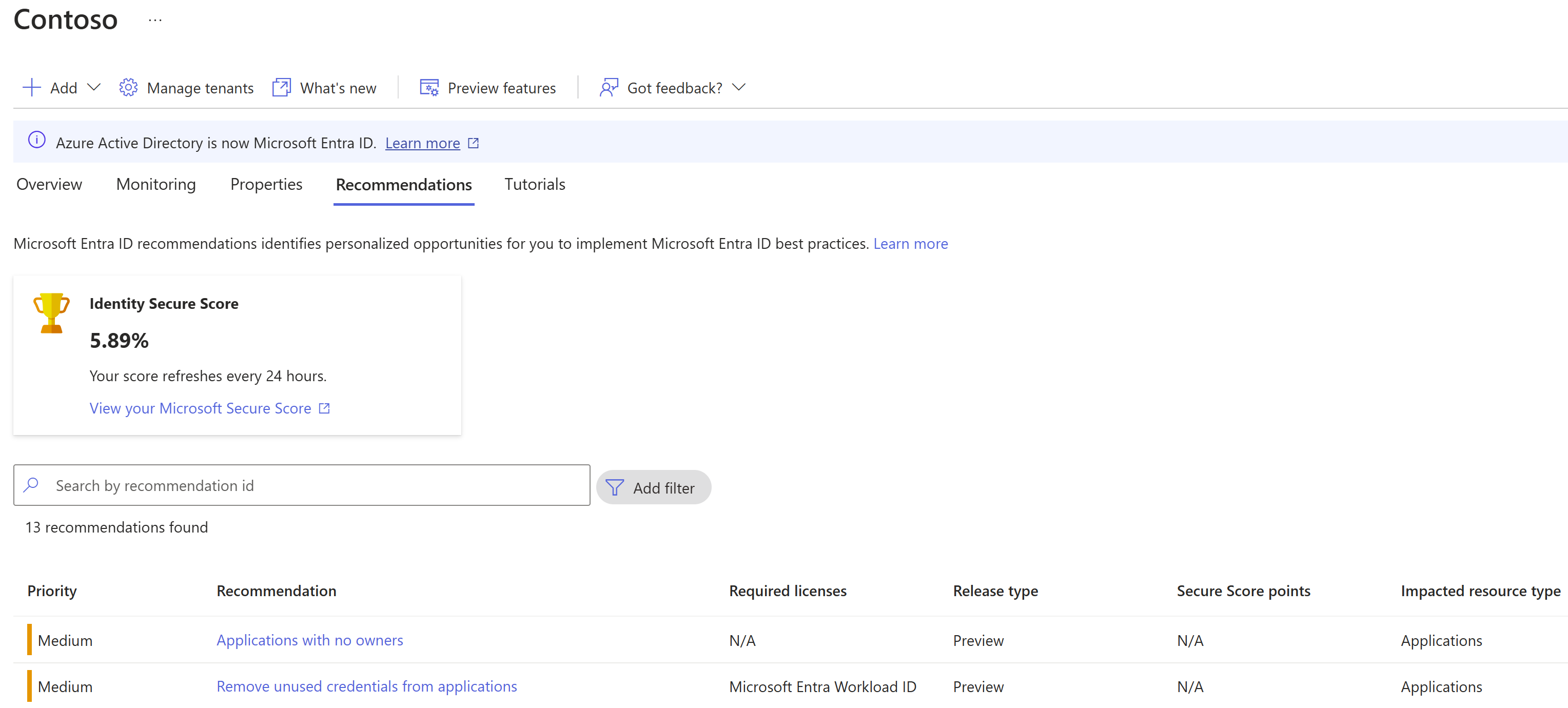

Оценка безопасности идентичности

Оценка безопасности идентификации предоставляет количественную меру уровня безопасности вашей организации. Ключевое значение имеет постоянный просмотр и устранение сообщаемых выводов, а также стремление к достижению максимальной оценки. Оценка поможет вам:

- объективно оценить состояние безопасности идентификации

- Спланировать улучшения безопасности идентификации.

- Проверка успешности улучшений

Если в вашей организации в настоящее время нет программы для мониторинга изменений в оценке безопасности удостоверений (Identity Secure Score), рекомендуется разработать план и назначить ответственных за мониторинг и реализацию действий по улучшению. Организациям следует как можно скорее внести коррективы в действия по улучшению с оценкой выше 30.

Уведомления

Корпорация Майкрософт отправляет сообщения электронной почты администраторам, чтобы уведомить о различных изменениях в службе, обновлениях конфигурации, необходимых и ошибках, требующих вмешательства администратора. Важно, чтобы клиенты устанавливали адреса электронной почты уведомлений, чтобы уведомления отправлялись соответствующим членам команды, которые могут подтвердить и действовать на всех уведомлениях. Мы рекомендуем добавить нескольких получателей в Центр сообщений и запросить отправку уведомлений (включая уведомления о работоспособности Microsoft Entra Connect) в список рассылки или общий почтовый ящик. Если у вас есть только одна учетная запись глобального администратора с адресом электронной почты, обязательно настройте по крайней мере две учетные записи с поддержкой электронной почты.

Существуют два адреса "From", используемые Microsoft Entra ID: [email protected], который отправляет уведомления Центра сообщений, и [email protected], который отправляет уведомления, связанные с:

- Проверки доступа Microsoft Entra

- Microsoft Entra Connect Health

- Защита идентификаторов Microsoft Entra

- Microsoft Entra Privileged Identity Management

- Уведомления сертификатов с истекающим сроком действия корпоративных приложений

- Уведомления службы подготовки корпоративных приложений

Ознакомьтесь со следующей таблицей, чтобы узнать тип отправленных уведомлений и где их проверить:

| Источник уведомлений | Что отправляется | Где проверить |

|---|---|---|

| Технический контакт | Ошибки синхронизации | Портал Azure — колонка свойств |

| Центр сообщений | Уведомления об инцидентах и ухудшении работы служб удостоверений и бэкэнд-служб Microsoft 365 | Портал Office |

| Еженедельный дайджест защиты идентификации | Дайджест защиты идентификации | Панель защиты идентификаторов Microsoft Entra |

| Microsoft Entra Connect Health | Уведомления | Портал Azure — панель Microsoft Entra Connect Health |

| Уведомления корпоративных приложений | Уведомления о истечении срока действия сертификатов и ошибках подготовки | Портал Azure — область корпоративного приложения (каждое приложение имеет собственный параметр адреса электронной почты) |

Рекомендации по чтению уведомлений

Область рабочей поверхности

Блокировка AD FS

Организации, которые настраивают приложения для проверки подлинности непосредственно в Microsoft Entra ID, пользуются смарт-блокировкой Microsoft Entra. При использовании AD FS в Windows Server 2012 R2 реализуйте защиту экстрасети AD FS. Если вы используете AD FS в Windows Server 2016 или более поздней версии, реализуйте смарт-блокировку экстрасети. Как минимум, мы рекомендуем включить блокировку экстрасети, чтобы снизить риск атак подбора на локальных серверах Active Directory. Однако если у вас есть AD FS в Windows 2016 или более поздней версии, следует также включить интеллектуальную блокировку для внешней сети, которая поможет устранить атаки распылением паролей.

Если AD FS используется только для федерации Microsoft Entra, существуют некоторые конечные точки, которые можно отключить, чтобы свести к минимуму область поверхности атаки. Например, если AD FS используется только для Microsoft Entra ID, следует отключить конечные точки WS-Trust, кроме включенных для usernamemixed и windowstransport.

Доступ к машинам с локальными компонентами удостоверений

Организации должны заблокировать доступ к компьютерам с локальными гибридными компонентами так же, как и локальный домен. Например, оператор резервного копирования или администратор Hyper-V не должен иметь возможности войти на сервер Microsoft Entra Connect для изменения правил.

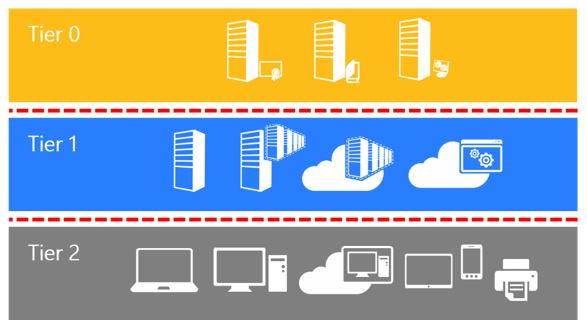

Модель административного уровня Active Directory была разработана для защиты систем управления идентификацией с помощью набора буферных зон между полным контролем над средой (Уровень 0) и рабочими станциями и их активами, подверженными высокому риску, которые злоумышленники часто компрометируют.

Модель уровня состоит из трех уровней и включает только административные учетные записи, а не стандартные учетные записи пользователей.

- Уровень 0 — прямой контроль корпоративных идентификаторов в среде. Уровень 0 включает учетные записи, группы и другие ресурсы, имеющие прямой или косвенный административный контроль над лесом Active Directory, доменами или контроллерами домена, а также всеми ресурсами в нем. Конфиденциальность безопасности всех активов уровня 0 эквивалентна, так как они все эффективно контролируют друг друга.

- Уровень 1 . Управление корпоративными серверами и приложениями. Ресурсы уровня 1 включают операционные системы сервера, облачные службы и корпоративные приложения. Учетные записи администратора уровня 1 имеют административный контроль над значительным объемом бизнес-стоимости, размещенной на этих ресурсах. Распространенная роль — это администраторы серверов, которые поддерживают эти операционные системы с возможностью повлиять на все корпоративные службы.

- Уровень 2 . Управление рабочими станциями пользователей и устройствами. Учетные записи администратора уровня 2 имеют административный контроль над значительным объемом бизнес-ценности, размещенной на рабочих станциях и устройствах пользователей. Примеры включают администраторов поддержки службы технической поддержки и компьютеров, так как они могут повлиять на целостность практически любых пользовательских данных.

Заблокируйте доступ к локальным компонентам удостоверений, таким как Microsoft Entra Connect, AD FS и службы SQL, так же, как и к контроллерам домена.

Сводка

Существует семь аспектов безопасной инфраструктуры удостоверений. Этот список поможет вам найти действия, которые необходимо предпринять для оптимизации операций для идентификатора Microsoft Entra.

- Назначьте владельцев на ключевые задачи.

- Автоматизируйте процесс обновления для локальных гибридных компонентов.

- Разверните Microsoft Entra Connect Health для мониторинга и отчетности работы Microsoft Entra Connect и AD FS.

- Отслеживайте работоспособность локальных гибридных компонентов путем архивации и анализа журналов агента компонентов с помощью System Center Operations Manager или решения SIEM.

- Реализуйте улучшения безопасности, измеряя состояние безопасности с помощью оценки безопасности удостоверений.

- Блокировка AD FS.

- Блокировка доступа к машинам с помощью локальных компонентов удостоверений.

Дальнейшие шаги

Сведения о реализации любых возможностей, которые вы не развернули, см. в планах развертывания Microsoft Entra .