Настройка групп пользователей и пулов IP-адресов для виртуальных сетей пользователей P2S

Виртуальные сети пользователей P2S предоставляют возможность назначать ПОЛЬЗОВАТЕЛЯМ IP-адреса из определенных пулов адресов на основе удостоверений или учетных данных проверки подлинности путем создания групп пользователей. В этой статье показано, как настроить группы пользователей, участников групп и определить приоритеты групп. Дополнительные сведения о работе с группами пользователей см. в разделе "Сведения о группах пользователей".

Необходимые компоненты

Прежде чем начать, убедитесь, что вы настроили виртуальную глобальную сеть, которая использует один или несколько методов проверки подлинности. Инструкции см. в руководстве по созданию подключения Виртуальная глобальная сеть VPN-подключения пользователя P2S.

Рабочий процесс

В этой статье используется следующий рабочий процесс, который поможет вам настроить группы пользователей и пулы IP-адресов для VPN-подключения P2S.

Рассмотрите требования к конфигурации

Выбор механизма проверки подлинности

Создание группы пользователей

Настройка параметров шлюза

Шаг 1. Рассмотрите требования к конфигурации

В этом разделе перечислены требования к конфигурации и ограничения для групп пользователей и пулов IP-адресов.

Максимальные группы: один VPN-шлюз P2S может ссылаться на до 90 групп.

Максимальное число участников: общее количество участников политики или группы во всех группах, назначенных шлюзу, равно 390.

Несколько назначений. Если группа назначена нескольким конфигурациям подключения в одном шлюзе, она и ее члены учитываются несколько раз. Пример. Группа политик с 10 членами, назначенными трем конфигурациям VPN-подключения, считается тремя группами с 30 членами, а не одной группой с 10 членами.

Одновременные пользователи: общее число одновременных пользователей определяется единицей масштабирования шлюза и количеством IP-адресов, выделенных каждой группе пользователей. Оно не определяется числом членов политики или группы, связанных с шлюзом.

После создания группы в рамках конфигурации VPN-сервера невозможно изменить имя и параметр по умолчанию группы.

Имена групп должны отличаться.

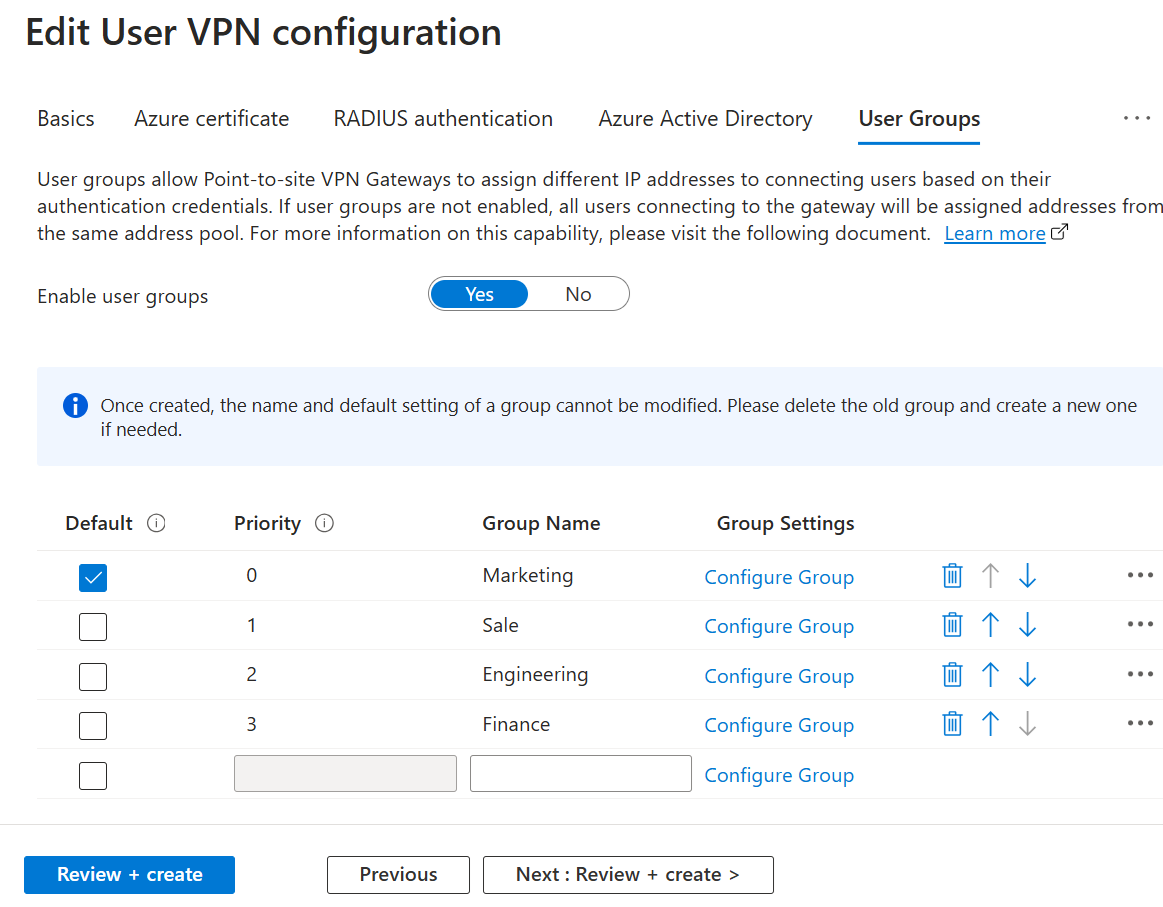

Группы, имеющие более низкий числовый приоритет, обрабатываются до групп с более высоким числовым приоритетом. Если соединительный пользователь является членом нескольких групп, шлюз считает его членом группы с более низким числовым приоритетом для назначения IP-адресов.

Группы, используемые существующими VPN-шлюзами типа "точка — сеть", не могут быть удалены.

Вы можете изменить порядок приоритетов групп, щелкнув кнопки стрелки вверх вниз, соответствующие этой группе.

Пулы адресов не могут перекрываться с пулами адресов, используемыми в других конфигурациях подключений (одни и те же или разные шлюзы) в одной виртуальной глобальной сети.

Пулы адресов также не могут перекрываться с адресными пространствами виртуальной сети, адресными пространствами виртуального концентратора или локальными адресами.

Пулы адресов не могут быть меньше /24. Например, нельзя назначить диапазон /25 или /26.

Шаг 2. Выбор механизма проверки подлинности

В следующих разделах перечислены доступные механизмы проверки подлинности, которые можно использовать при создании групп пользователей.

группы Microsoft Entra

Сведения о создании групп Active Directory и управлении ими см. в статье "Управление группами Microsoft Entra" и членством в группах.

- Идентификатор объекта группы Microsoft Entra (а не имя группы) необходимо указать в рамках конфигурации VPN пользователя типа Виртуальная глобальная сеть "точка — сеть".

- Пользователи Microsoft Entra могут быть частью нескольких групп Active Directory, но Виртуальная глобальная сеть считает пользователей частью группы Виртуальная глобальная сеть пользователей или политик, которая имеет самый низкий числовый приоритет.

RADIUS — атрибуты поставщика NPS

Сведения о конфигурации атрибутов сервера политики сети (NPS) для конкретного поставщика см. в разделе RADIUS. Настройка NPS для атрибутов, относящихся к поставщику.

Сертификаты

Сведения о создании самозаверяющих сертификатов см. в разделе "Создание и экспорт сертификатов" для подключений VPN-подключений пользователей P2S: PowerShell. Чтобы создать сертификат с определенным общим именем, измените параметр Subject на соответствующее значение (например, [email protected]) при выполнении New-SelfSignedCertificate команды PowerShell. Например, можно создать сертификаты с помощью следующей темы:

| Поле цифрового сертификата | значение | описание |

|---|---|---|

| Тема | CN= [email protected] | цифровой сертификат для отдела маркетинга |

| Тема | CN= [email protected] | цифровой сертификат для отдела продажи |

| Тема | CN= [email protected] | цифровой сертификат для отдела инженерии |

| Тема | CN= [email protected] | цифровой сертификат для отдела финансов |

Примечание.

Функция пула адресов с проверкой подлинности цифрового сертификата применяется к определенной группе пользователей на основе поля темы . Критерии выбора не работают с сертификатами альтернативного имени субъекта (SAN).

Шаг 3. Создание группы пользователей

Чтобы создать группу пользователей, выполните следующие действия.

В портал Azure перейдите на страницу конфигураций VPN пользователя Виртуальная глобальная сеть>.

На странице конфигураций VPN пользователя выберите конфигурацию VPN пользователя, которую требуется изменить, а затем выберите "Изменить конфигурацию".

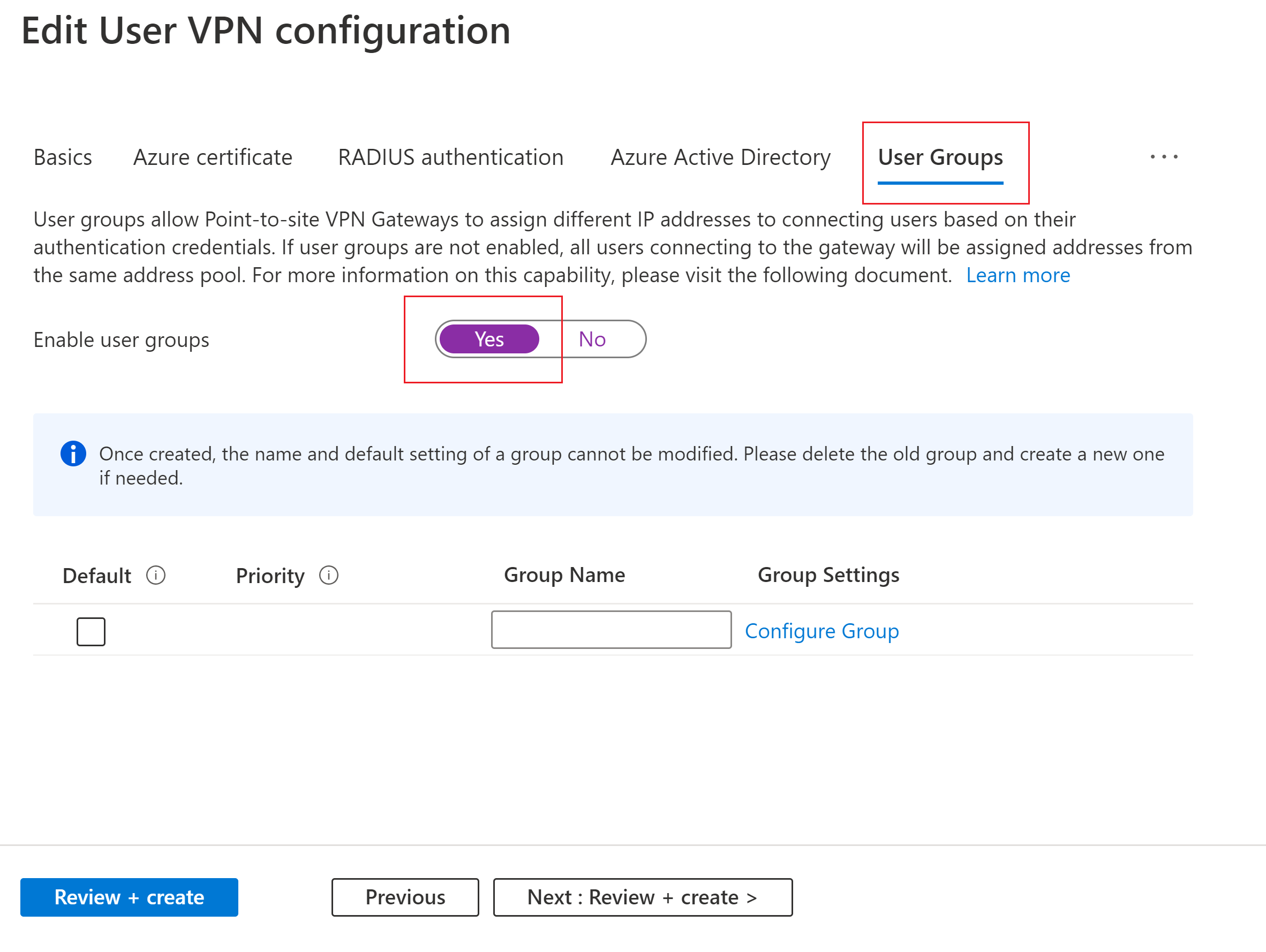

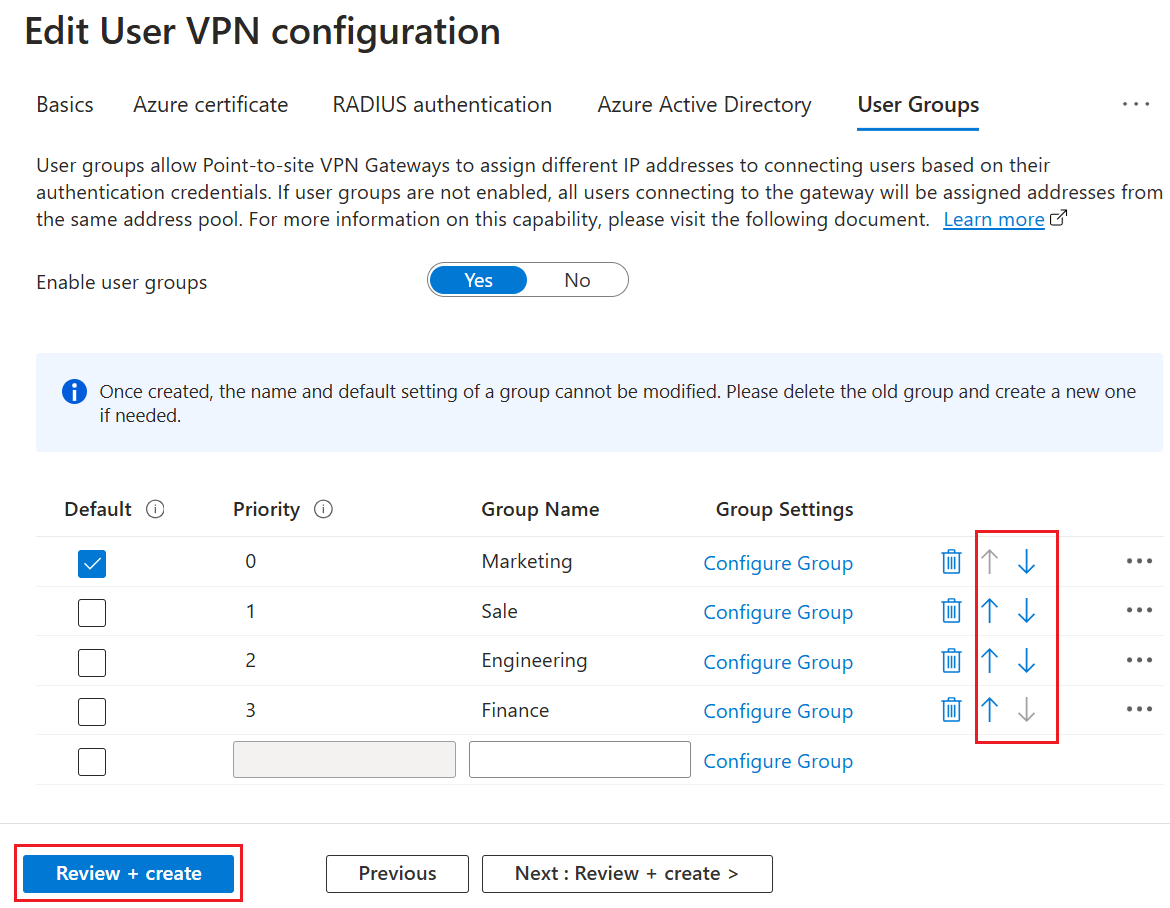

На странице "Изменение конфигурации VPN пользователя" откройте вкладку "Группы пользователей".

Выберите "Да", чтобы включить группы пользователей. Если эта конфигурация сервера назначена VPN-шлюзу P2S, пользователи, которые являются частью одной группы пользователей, назначаются IP-адреса из тех же пулов адресов. Пользователи, которые являются частью разных групп, назначаютСЯ IP-адреса из разных групп. При использовании этой функции необходимо выбрать группу по умолчанию для одной из создаваемых групп.

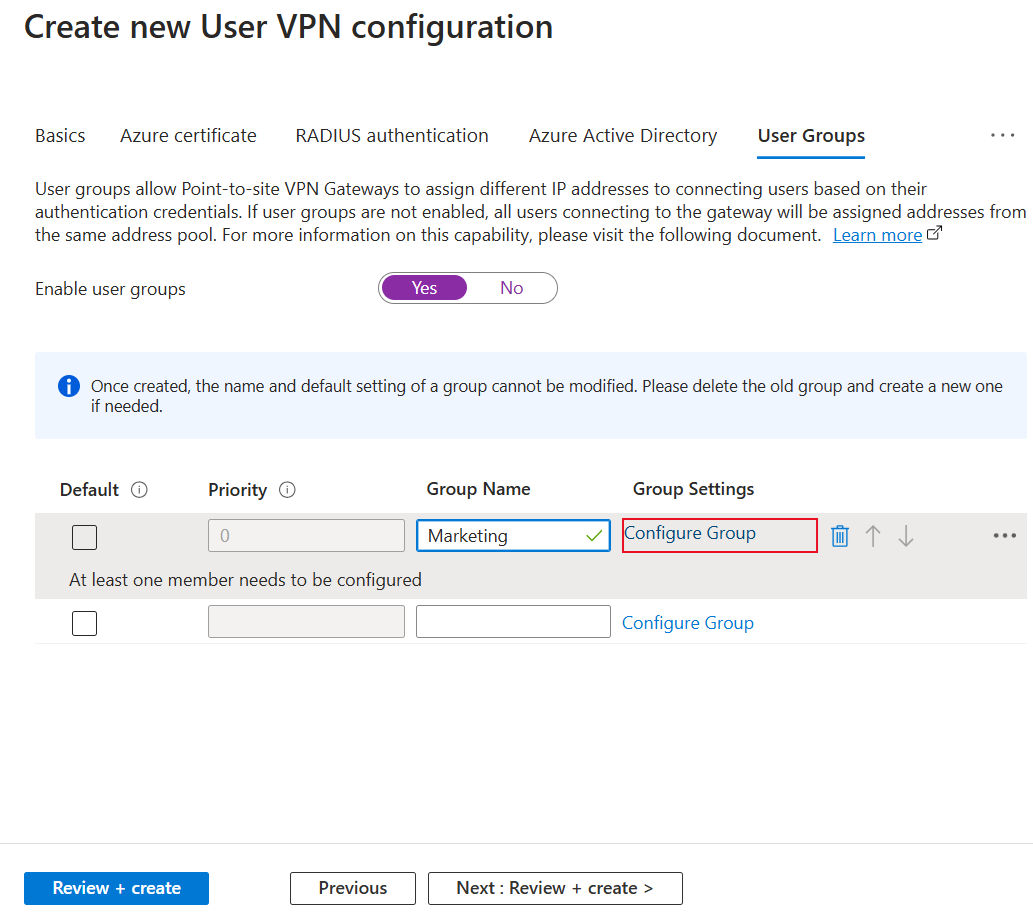

Чтобы приступить к созданию новой группы пользователей, заполните параметр имени первой группы.

Рядом с именем группы выберите "Настроить группу ", чтобы открыть страницу "Настройка параметров группы".

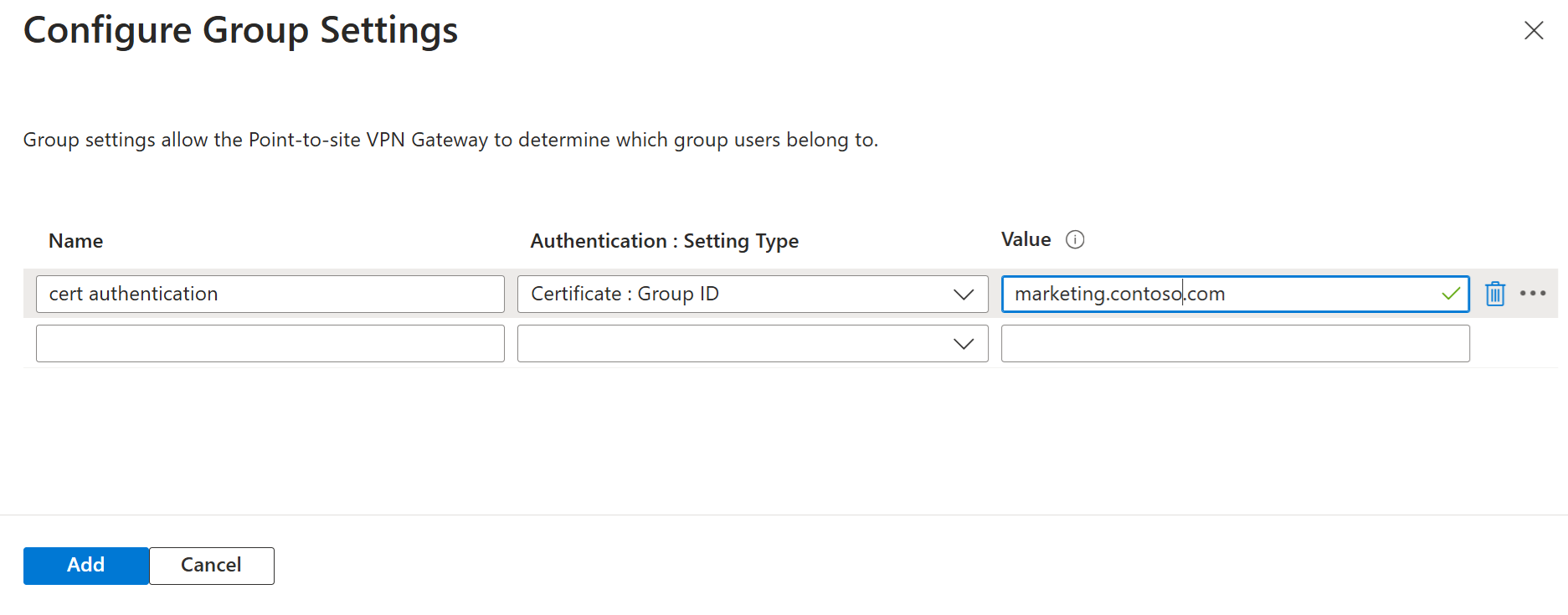

На странице "Настройка параметров группы" введите значения для каждого члена, который требуется включить в эту группу. Группа может содержать несколько членов группы.

Создайте новый элемент, заполнив поле "Имя ".

Выберите проверку подлинности: тип параметра из раскрывающегося списка. Раскрывающийся список автоматически заполняется на основе выбранных методов проверки подлинности для конфигурации VPN пользователя.

Введите значение. Допустимые значения см. в разделе "Сведения о группах пользователей".

Когда вы завершите создание параметров для группы, нажмите кнопку "Добавить" и "Ок".

Создайте дополнительные группы.

Выберите по крайней мере одну группу по умолчанию. Пользователи, не являющиеся частью какой-либо группы, указанной в шлюзе, будут назначены группе по умолчанию в шлюзе. Кроме того, обратите внимание, что после создания группы невозможно изменить состояние "по умолчанию".

Выберите стрелки, чтобы настроить порядок приоритета группы.

Выберите "Просмотр и создание " для создания и настройки. После создания конфигурации VPN-подключения пользователя настройте параметры конфигурации сервера шлюза для использования функции групп пользователей.

Шаг 4. Настройка параметров шлюза

На портале перейдите к виртуальному концентратору и выберите "Пользователь VPN" (точка на сайт).

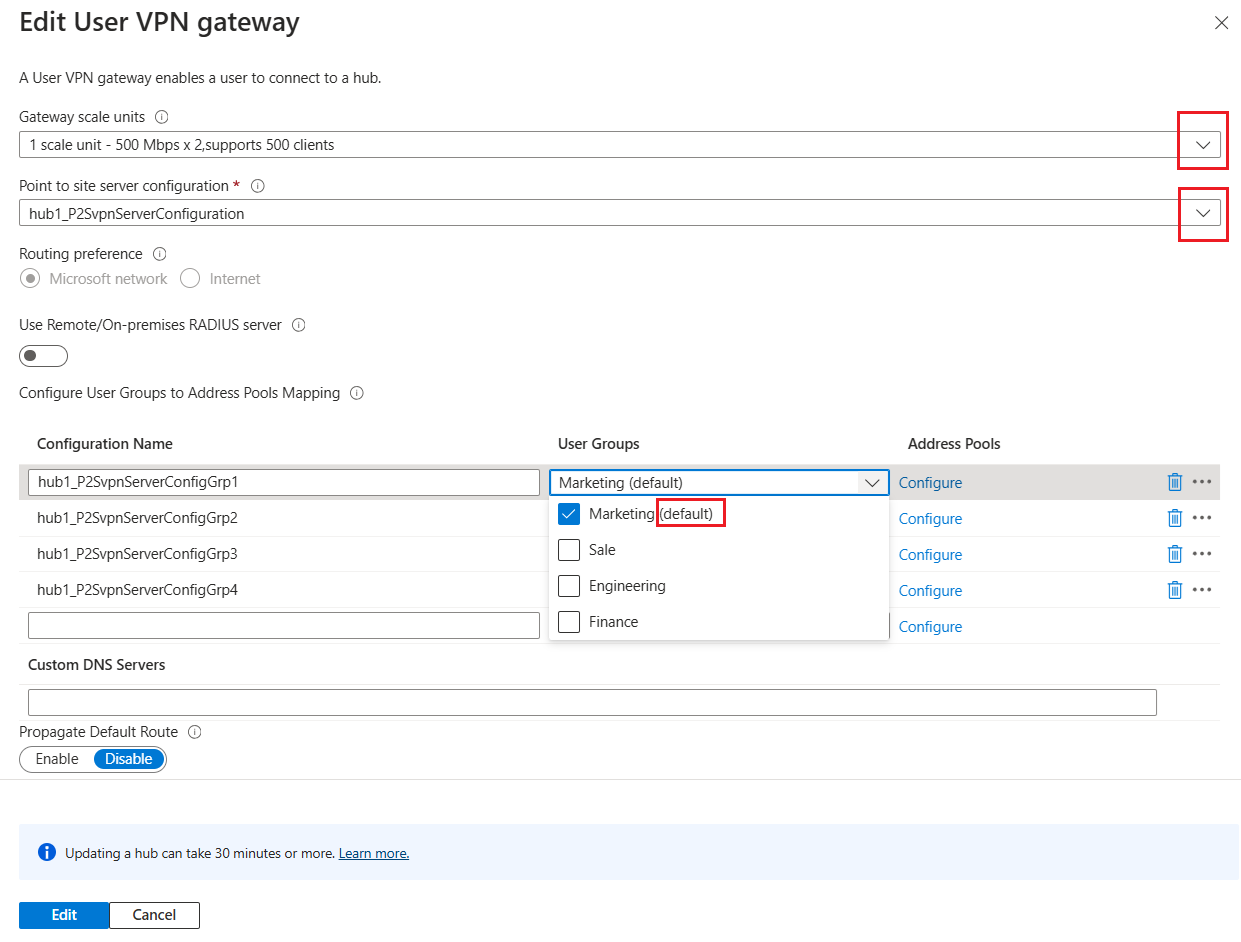

На странице "Точка — сеть" выберите ссылку единиц масштабирования шлюза, чтобы открыть VPN-шлюз правки пользователя. Настройте значение единиц масштабирования шлюза из раскрывающегося списка, чтобы определить пропускную способность шлюза.

Для настройки сервера "Точка — сеть" выберите конфигурацию VPN пользователя, настроенную для групп пользователей. Если вы еще не настроили эти параметры, см. статью "Создание группы пользователей".

Создайте новую точку на конфигурацию сайта, введя новое имя конфигурации.

Выберите одну или несколько групп, которые будут связаны с этой конфигурацией. Всем пользователям, которые являются частью групп, связанных с этой конфигурацией, будут назначены IP-адреса из одного пула IP-адресов.

Во всех конфигурациях для этого шлюза необходимо выбрать ровно одну группу пользователей по умолчанию.

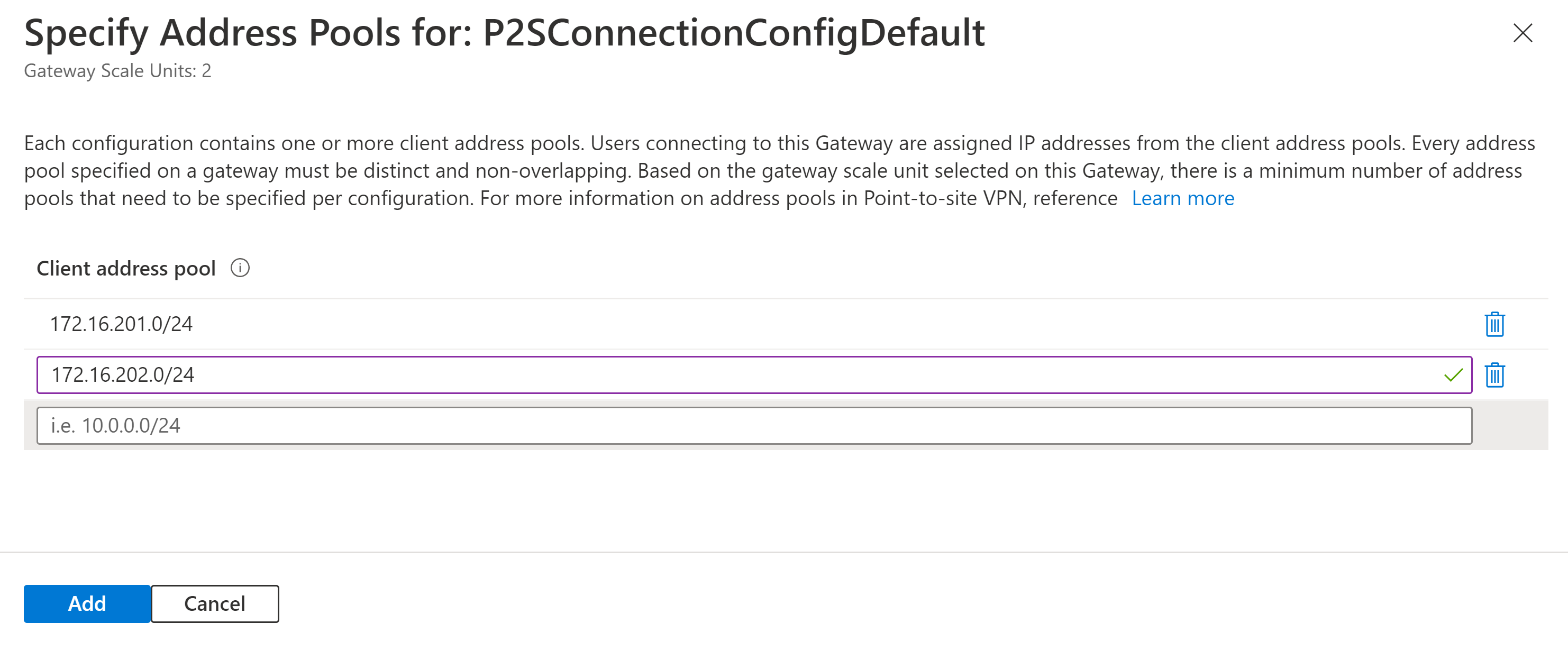

Для пулов адресов выберите "Настроить" , чтобы открыть страницу "Указать пулы адресов". На этой странице свяжите новые пулы адресов с этой конфигурацией. Пользователи, являющиеся членами групп, связанных с этой конфигурацией, будут назначены IP-адреса из указанных пулов. В зависимости от количества единиц масштабирования шлюза, связанных с шлюзом, может потребоваться указать несколько пулов адресов. Пулы адресов не могут быть меньше /24. Например, нельзя назначить диапазон /25 или /26, если для групп пользователей требуется меньший диапазон пула адресов. Минимальный префикс — /24. Нажмите кнопку "Добавить" и "Хорошо", чтобы сохранить пулы адресов.

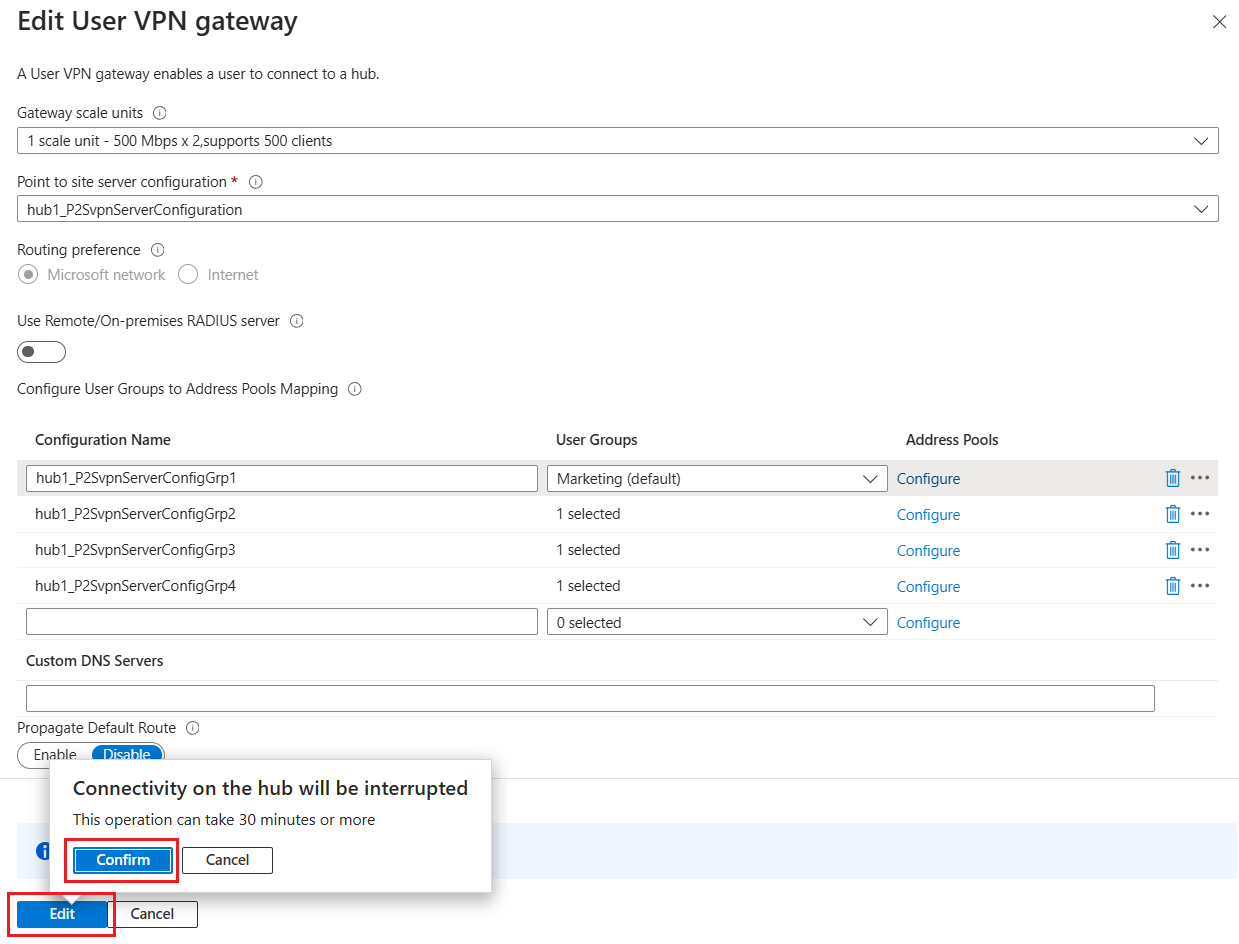

Вам нужна одна конфигурация для каждого набора групп, которые должны быть назначены IP-адресам из разных пулов адресов. Повторите действия, чтобы создать дополнительные конфигурации. См . шаг 1 по требованиям и ограничениям в отношении пулов адресов и групп.

После создания необходимых конфигураций нажмите кнопку "Изменить", а затем подтвердите сохранение параметров.

Устранение неполадок

- Убедитесь, что пакеты имеют правильные атрибуты?: Wireshark или другой захват пакетов можно запускать в режиме NPS и расшифровывать пакеты с помощью общего ключа. Вы можете проверить, что пакеты отправляются с сервера RADIUS на VPN-шлюз типа "точка — сеть" с помощью правильно настроенного VSA RADIUS.

- Получают ли пользователи неправильный IP-адрес? Настройте и проверьте ведение журнала событий NPS для проверки подлинности независимо от того, соответствуют ли пользователи политикам.

- Наличие проблем с пулами адресов? Каждый пул адресов указан в шлюзе. Пулы адресов разделены на два пула адресов и назначаются каждому активному экземпляру в паре VPN-шлюза типа "точка — сеть". Эти разделенные адреса должны отображаться в эффективной таблице маршрутов. Например, если указать "10.0.0.0/24", в таблице эффективных маршрутов должно появиться два маршрута "/25". Если это не так, попробуйте изменить пулы адресов, определенные в шлюзе.

- Клиент P2S не может получать маршруты? Убедитесь, что все конфигурации VPN-подключения типа "точка — сеть" связаны со значением defaultRouteTable и распространяются на один и тот же набор таблиц маршрутов. Это следует настроить автоматически, если вы используете портал, но если вы используете REST, PowerShell или CLI, убедитесь, что все распространения и связи настроены соответствующим образом.

- Не удается включить Multipool с помощью VPN-клиента Azure? Если вы используете VPN-клиент Azure, убедитесь, что VPN-клиент Azure установлен на пользовательских устройствах является последней версией. Чтобы включить эту функцию, необходимо снова скачать клиент.

- Все пользователи, которым назначена группа по умолчанию? Если вы используете проверку подлинности Microsoft Entra, убедитесь, что входные данные URL-адреса клиента в конфигурации

(https://login.microsoftonline.com/<tenant ID>)сервера не заканчиваются\. Если URL-адрес должен заканчиваться\, шлюз не сможет правильно обработать группы пользователей Microsoft Entra, а все пользователи назначены группе по умолчанию. Чтобы устранить эту проблему, измените конфигурацию сервера, чтобы удалить конечный путь\и изменить пулы адресов, настроенные на шлюзе, чтобы применить изменения к шлюзу. Это известная проблема. - Попытка пригласить внешних пользователей использовать функцию Multipool? Если вы используете проверку подлинности Microsoft Entra и планируете пригласить пользователей, которые являются внешними (пользователями, которые не являются частью домена Microsoft Entra, настроенного в VPN-шлюзе), для подключения к VPN-шлюзу Виртуальная глобальная сеть точка — сеть, убедитесь, что тип пользователя внешнего пользователя — "Член" и не "Гостевой". Кроме того, убедитесь, что для имени пользователя задан адрес электронной почты пользователя. Если тип и имя пользователя, подключающегося пользователя, не заданы правильно, как описано выше, или вы не можете задать внешний элемент как "Член" домена Microsoft Entra, подключающийся пользователь назначается группе по умолчанию и назначает IP-адрес из пула IP-адресов по умолчанию.

Следующие шаги

- Дополнительные сведения о группах пользователей см. в разделе "Сведения о группах пользователей" и пулах IP-адресов для виртуальных сетей пользователей P2S.