Сведения о группах пользователей и пулах IP-адресов для виртуальных сетей пользователей P2S

Вы можете настроить виртуальные сети пользователей P2S, чтобы назначить пользователям IP-адреса из определенных пулов адресов на основе учетных данных удостоверения или проверки подлинности, создав группы пользователей. В этой статье описываются различные конфигурации и параметры vpn-шлюза Виртуальная глобальная сеть P2S для определения групп пользователей и назначения IP-адресов. Инструкции по настройке см. в разделе "Настройка групп пользователей и пулов IP-адресов" для виртуальных сетей пользователей P2S.

В этой статье рассматриваются следующие понятия:

- Основные понятия конфигурации сервера

- Группы пользователей

- Члены группы

- Группа политик по умолчанию

- Приоритет группы

- Доступные параметры группы

- Основные понятия шлюза

- Требования к конфигурации и ограничения

- Случаи использования

Основные понятия конфигурации сервера

В следующих разделах описываются общие термины и значения, используемые для конфигурации сервера.

Группы пользователей (группы политик)

Группа пользователей или группа политик — это логическое представление группы пользователей, которым следует назначать IP-адреса из одного пула адресов.

Члены группы (члены политики)

Группы пользователей состоят из членов. Участники не соответствуют отдельным пользователям, а определяют критерии, используемые для определения группы подключающегося пользователя. Одна группа может иметь несколько членов. Если подключение соответствует критериям, указанным для одного из членов группы, пользователь считается частью этой группы и может быть назначен соответствующий IP-адрес. Типы параметров-членов, доступные в зависимости от методов проверки подлинности, указанных в конфигурации VPN-сервера. Полный список доступных условий см. в разделе "Доступные параметры группы" этой статьи.

Группа пользователей и политик по умолчанию

Для каждой конфигурации VPN-сервера P2S необходимо выбрать одну группу по умолчанию. Пользователи, которые представляют учетные данные, которые не соответствуют параметрам группы, считаются частью группы по умолчанию. После создания группы не удается изменить параметр по умолчанию этой группы.

Приоритет группы

Каждая группа также назначается числовым приоритетом. Сначала оцениваются группы с более низким приоритетом. Это означает, что если пользователь представляет учетные данные, соответствующие параметрам нескольких групп, они считаются частью группы с самым низким приоритетом. Например, если пользователь A представляет учетные данные, соответствующие ИТ-группе (приоритет 3) и финансовой группе (приоритет 4), пользователь А считается частью ИТ-группы для назначения IP-адресов.

Доступные параметры группы

В следующем разделе описываются различные параметры, которые можно использовать для определения элементов групп. Доступные параметры зависят от выбранных методов проверки подлинности. В следующей таблице перечислены доступные типы параметров и допустимые значения. Дополнительные сведения о каждом типе значения члена см. в разделе, соответствующем типу проверки подлинности.

| Тип аутентификации | Тип члена | Значения элементов | Пример значения |

|---|---|---|---|

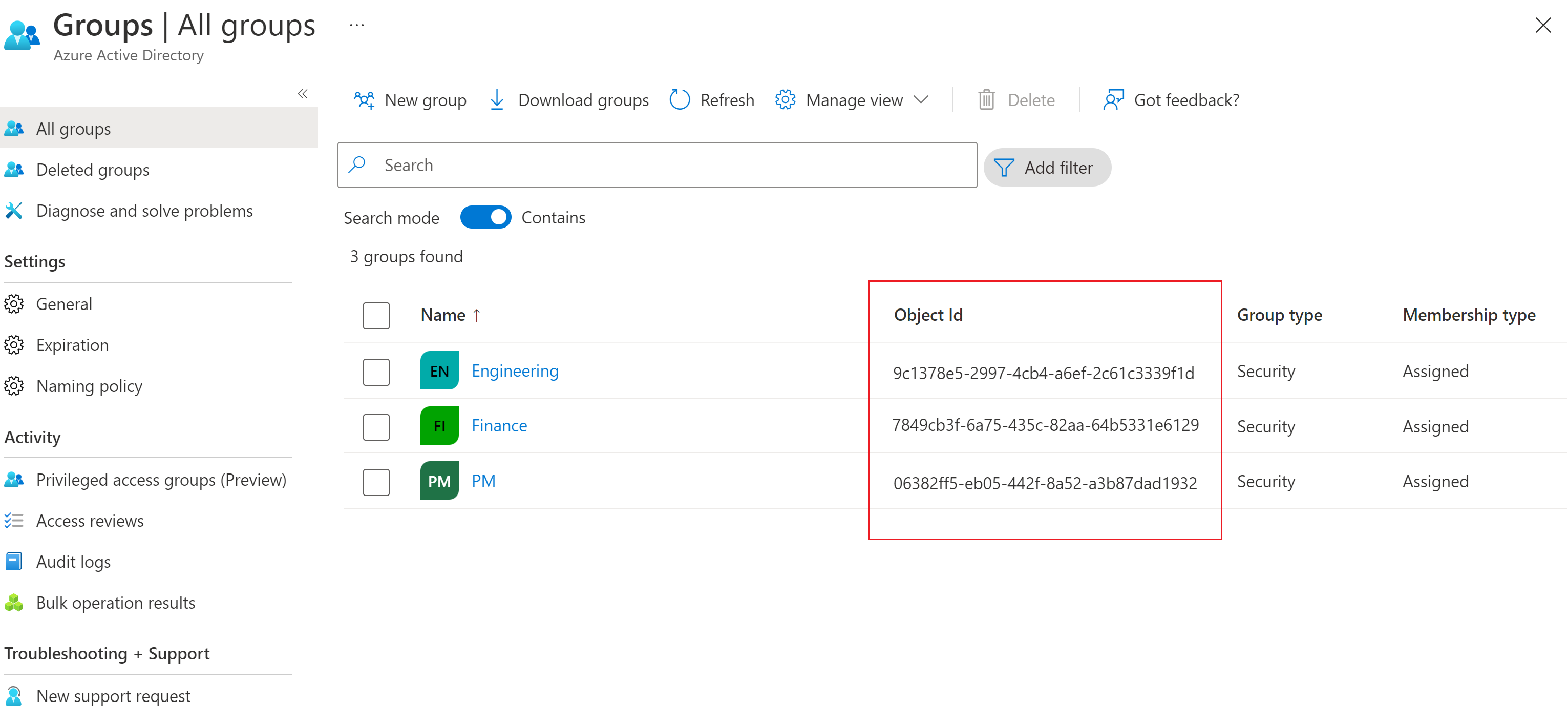

| Microsoft Entra ID | AADGroupID | Идентификатор объекта группы Microsoft Entra | {значение идентификатора объекта} |

| RADIUS | AzureRADIUSGroupID | Значение атрибута для конкретного поставщика (шестнадцатеричное) (должно начинаться с 6ad1bd) | 6ad1bd23 |

| Сертификат | AzureCertificateID | Доменное имя общего имени сертификата ([email protected]) | red |

Проверка подлинности Microsoft Entra (только OpenVPN)

Шлюзы, использующие проверку подлинности Microsoft Entra, могут использовать идентификаторы объектов группы Microsoft Entra, чтобы определить, к какой группе пользователей принадлежит пользователь. Если пользователь является частью нескольких групп Microsoft Entra, они считаются частью группы пользователей VPN P2S, которая имеет самый низкий числовый приоритет.

Однако если вы планируете использовать пользователей, которые являются внешними (пользователи, не являющиеся частью домена Microsoft Entra, настроенного в VPN-шлюзе), подключаются к VPN-шлюзу типа "точка — сеть", убедитесь, что тип пользователя внешнего пользователя — "Член" и не "Гостевой". Кроме того, убедитесь, что для имени пользователя задан адрес электронной почты пользователя. Если тип пользователя и имя подключающегося пользователя не задано правильно, как описано выше, или вы не можете задать для внешнего члена значение "Член" домена Microsoft Entra, что подключение пользователя будет назначено группе по умолчанию и назначен IP-адрес из пула IP-адресов по умолчанию.

Вы также можете определить, является ли пользователь внешним, глядя на имя участника-пользователя. Внешние пользователи #EXT в имени участника-пользователя.

Сертификат Azure (OpenVPN и IKEv2)

Шлюзы, использующие проверку подлинности на основе сертификатов, используют доменное имя общего имени сертификата пользователя (CN), чтобы определить, в какой группе находится подключающийся пользователь. Общие имена должны находиться в одном из следующих форматов:

- домен/имя_пользователя

- [email protected]

Убедитесь, что домен является входным элементом группы.

СЕРВЕР RADIUS (OpenVPN и IKEv2)

Шлюзы, использующие проверку подлинности на основе RADIUS, используют новый атрибут для конкретного поставщика (VSA) для определения групп пользователей VPN. При настройке проверки подлинности на основе RADIUS на шлюзе P2S шлюз служит прокси-сервером политики сети (NPS). Это означает, что VPN-шлюз P2S служит клиентом для проверки подлинности пользователей с помощью протокола RADIUS.

После успешной проверки учетных данных пользователя сервер RADIUS может быть настроен для отправки нового атрибута для конкретного поставщика (VSA) в рамках пакетов Access-Accept. VPN-шлюз P2S обрабатывает VSA в пакетах Access-Accept и назначает определенные IP-адреса пользователям на основе значения VSAs.

Таким образом, серверы RADIUS должны быть настроены для отправки VSA с одинаковым значением для всех пользователей, входящих в одну группу.

Примечание.

Значение VSA должно быть шестнадцатеричной строкой октета на сервере RADIUS и Azure. Эта строка октета должна начинаться с 6ad1bd. Последние две шестнадцатеричные цифры могут быть настроены свободно. Например, 6ad1bd98 является допустимым, но 6ad1233 и 6a1bd2 не будет допустимым.

Новый VSA — MS-Azure-Policy-ID.

VSA MS-Azure-Policy-ID используется сервером RADIUS для отправки идентификатора, используемого VPN-сервером P2S для сопоставления политики пользователя RADIUS, настроенной на стороне Azure. Эта политика используется для выбора конфигурации IP/маршрутизации (назначенный IP-адрес) для пользователя.

Поля MS-Azure-Policy-ID должны быть заданы следующим образом:

- Тип поставщика: 8-разрядное целое число без знака, которое должно иметь значение 0x41 (целое число: 65).

- Длина поставщика: 8-разрядное целое число без знака, которое должно быть установлено на длину строки октета в значении для атрибутов плюс 2.

- Значение конкретного атрибута: строка октета, содержащая идентификатор политики, настроенный на VPN-сервере типа "точка — сеть" Azure.

Сведения о конфигурации см. в разделе RADIUS— настройка NPS для атрибутов, относящихся к поставщику.

Основные понятия шлюза

Если vpn-шлюз P2S Виртуальная глобальная сеть назначен конфигурации VPN-сервера, использующего группы пользователей и политик, можно создать несколько конфигураций VPN-подключений P2S на шлюзе.

Каждая конфигурация подключения может содержать одну или несколько групп пользователей конфигурации VPN-сервера. Затем каждая конфигурация подключения сопоставляется с одним или несколькими пулами IP-адресов. Пользователям, подключающимся к этому шлюзу, назначается IP-адрес на основе их удостоверения, учетных данных, группы по умолчанию и приоритета.

В этом примере конфигурация VPN-сервера имеет следующие группы:

| По умолчанию. | Приоритет | Имя группы | Тип аутентификации | Значение члена |

|---|---|---|---|---|

| Да | 0 | Разработка | Microsoft Entra ID | groupObjectId1 |

| No | 1 | Finance | Microsoft Entra ID | groupObjectId2 |

| No | 2 | PM | Microsoft Entra ID | groupObjectId3 |

Эту конфигурацию VPN-сервера можно назначить VPN-шлюзу P2S в Виртуальная глобальная сеть с помощью:

| Настройка | Группы | Пулы адресов |

|---|---|---|

| Config0 | Инженерия, PM | x.x.x.x/yy |

| Config1 | Finance | a.a.a.a/bb |

Следующий результат:

- Пользователям, подключающимся к этому VPN-шлюзу P2S, будет назначен адрес из x.x.x.x/yy, если они являются частью групп Инженерии или PM Microsoft Entra.

- Пользователям, которые входят в группу Finance Microsoft Entra, назначаются IP-адреса из a.a.a.a/bb.

- Так как инженерия является группой по умолчанию, пользователи, которые не являются частью какой-либо настроенной группы, считаются частью инженерии и назначены IP-адрес из x.x.x.x/yy.

Особенности настройки

В этом разделе перечислены требования к конфигурации и ограничения для групп пользователей и пулов IP-адресов.

Максимальные группы: один VPN-шлюз P2S может ссылаться на до 90 групп.

Максимальное число участников: общее количество участников политики или группы во всех группах, назначенных шлюзу, равно 390.

Несколько назначений. Если группа назначена нескольким конфигурациям подключения в одном шлюзе, она и ее члены учитываются несколько раз. Пример. Группа политик с 10 членами, назначенными трем конфигурациям VPN-подключения, считается тремя группами с 30 членами, а не одной группой с 10 членами.

Одновременные пользователи: общее число одновременных пользователей определяется единицей масштабирования шлюза и количеством IP-адресов, выделенных каждой группе пользователей. Оно не определяется числом членов политики или группы, связанных с шлюзом.

После создания группы в рамках конфигурации VPN-сервера невозможно изменить имя и параметр по умолчанию группы.

Имена групп должны отличаться.

Группы, имеющие более низкий числовый приоритет, обрабатываются до групп с более высоким числовым приоритетом. Если соединительный пользователь является членом нескольких групп, шлюз считает его членом группы с более низким числовым приоритетом для назначения IP-адресов.

Группы, используемые существующими VPN-шлюзами типа "точка — сеть", не могут быть удалены.

Вы можете изменить порядок приоритетов групп, щелкнув кнопки стрелки вверх вниз, соответствующие этой группе.

Пулы адресов не могут перекрываться с пулами адресов, используемыми в других конфигурациях подключений (одни и те же или разные шлюзы) в одной виртуальной глобальной сети.

Пулы адресов также не могут перекрываться с адресными пространствами виртуальной сети, адресными пространствами виртуального концентратора или локальными адресами.

Случаи использования

Корпорация Contoso состоит из нескольких функциональных отделов, таких как финансы, кадровые ресурсы и инженерия. Компания Contoso использует Azure Виртуальная глобальная сеть, чтобы разрешить удаленным работникам (пользователям) подключаться к виртуальной глобальной сети и получать доступ к ресурсам, размещенным локально или в виртуальной сети, подключенной к виртуальной глобальной сети.

Однако компания Contoso имеет внутренние политики безопасности, где пользователи из отдела финансов могут получить доступ только к определенным базам данных и виртуальным машинам, а пользователи из кадров имеют доступ к другим конфиденциальным приложениям.

Компания Contoso может настроить разные группы пользователей для каждого из своих функциональных отделов. Это гарантирует, что пользователям из каждого отдела назначены IP-адреса из предопределенного пула адресов на уровне отдела.

Администратор сети Contoso может настроить правила брандмауэра, группы безопасности сети (NSG) или списки управления доступом (ACL), чтобы разрешить или запретить пользователям доступ к ресурсам на основе IP-адресов.

Следующие шаги

- Сведения о создании групп пользователей см. в статье "Создание групп пользователей" для VPN-подключения пользователей P2S.