Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Клиенты могут развертывать выбранные виртуальные сетевые модули (NVA) непосредственно в концентраторе Виртуальной глобальной сети в решении, которое совместно управляется Microsoft Azure и сторонними поставщиками виртуальных сетевых модулей. Не все виртуальные сетевые модули в Azure Marketplace можно развернуть в концентраторе Виртуальной глобальной сети. Полный список доступных партнеров см. в разделе Партнеры этой статьи.

Ключевые преимущества

Когда NVA развернута в узле Виртуальной WAN, она может служить сторонним шлюзом с различными функциональными возможностями. Он может выступать в качестве шлюза SD-WAN, брандмауэра или их комбинации.

Развертывание модулей NVA в концентраторе Виртуальной глобальной сети обеспечивает следующие преимущества:

- Заранее определенный и предварительно протестированный выбор вариантов инфраструктуры (единицы инфраструктуры NVA): корпорация Майкрософт и партнер совместно проверяют ограничения пропускной способности и полосы пропускания, прежде чем решение станет доступным для клиентов.

- Встроенные возможности обеспечения доступности и устойчивости: развертывания NVA в Виртуальной глобальной сети учитывают зоны доступности и автоматически настраиваются на высокий уровень доступности.

- Без сложностей развертывания и загрузки: управляемое приложение предварительно подготовлено для развертывания и загрузки на платформе виртуальной глобальной сети. Это управляемое приложение доступно через ссылку Azure Marketplace.

- Упрощенная маршрутизация: использование систем интеллектуальной маршрутизации виртуальной глобальной сети. Решения NVA взаимодействуют с маршрутизатором концентратора Виртуальной глобальной сети и участвуют в процессе принятия решения о маршрутизации Виртуальной глобальной сети аналогично шлюзам Майкрософт.

- Интегрированная поддержка: партнеры заключают специальное соглашение о поддержке с виртуальной глобальной сетью Microsoft Azure для быстрой диагностики и решения любых проблем клиентов.

- Необязательное управление жизненным циклом, предоставляемое платформой: обновления и исправления управляются непосредственно вами или в рамках службы Azure Виртуальная глобальная сеть. Для получения наилучших практик, связанных с управлением жизненным циклом программного обеспечения для NVA в Виртуальной глобальной сети, обратитесь к поставщику NVA или документации поставщика.

- Интеграция с функциями платформы: транзитное подключение к шлюзам и виртуальным сетям Майкрософт, шифрование ExpressRoute (наложение SD-WAN, выполняемое через канал ExpressRoute) и таблицы маршрутизации виртуального концентратора взаимодействуют без проблем.

Внимание

Чтобы обеспечить оптимальную поддержку этого интегрированного решения, получите одинаковые уровни прав на поддержку в корпорации Майкрософт и у поставщика сетевых виртуальных устройств.

Участники

В следующих таблицах описаны виртуальные сетевые устройства, которые могут быть развернуты в центре Виртуальная глобальная сеть и соответствующие варианты использования (подключение и/или брандмауэр). Столбец «Идентификатор поставщика NVA» виртуальной сети WAN соответствует поставщику NVA, который отображается в портале Azure при развертывании нового NVA или просмотре существующих NVA, развернутых в виртуальном концентраторе.

Следующие виртуальные сетевые модули подключения SD-WAN можно развернуть в концентраторе виртуальной глобальной сети.

| Участники | Виртуальная глобальная сеть идентификатор поставщика NVA | Руководство и инструкции по настройке и развертыванию | Выделенная модель поддержки |

|---|---|---|---|

| Сеть Barracuda | barracudasdwanrelease | Руководство по развертыванию Barracuda SecureEdge для виртуальной глобальной сети | Да |

| Cisco SD-WAN | ciscosdwan | Интеграция решения Cisco SD-WAN с Виртуальной глобальной сетью Azure улучшает развертывания Cloud OnRamp for Multi-Cloud и позволяет настроить программное обеспечение Cisco Catalyst 8000V Edge (Cisco Catalyst 8000V) как сетевое виртуальное устройство (NVA) в концентраторах Виртуальной глобальной сети Azure. Ознакомьтесь с руководством по настройке Cisco SD-WAN Cloud OnRamp, Cisco IOS XE, выпуск 17.x | Да |

| SD-WAN VMware | vmwaresdwaninvwan | Руководство по развертыванию VMware SD-WAN в концентраторе Виртуальной глобальной сети. Управляемое приложение для развертывания можно найти по этой ссылке на Azure Marketplace. | Да |

| Versa Networks | versanetworks | Если вы уже являетесь клиентом Versa Networks, войдите в свою учетную запись Versa и получите доступ к руководству по развертыванию, используя следующую ссылку: Руководство по развертыванию Versa. Если вы новый клиент Versa, зарегистрируйтесь, используя ссылку для регистрации в предварительной версии Versa. | Да |

| Aruba EdgeConnect | Aruba EdgeConnect Enterprise | Руководство по развертыванию Aruba EdgeConnect SD-WAN. В настоящее время в предварительной версии: ссылка на Azure Marketplace | Нет |

Следующий виртуальный сетевой модуль безопасности можно развернуть в концентраторе виртуальной глобальной сети. Этот виртуальный модуль можно использовать для проверки всего трафика "север — юг", "восток — запад" и интернет-трафика.

| Участники | поставщик NVA Виртуальная глобальная сеть | Руководство и инструкции по настройке и развертыванию | Выделенная модель поддержки |

|---|---|---|---|

| Check Point CloudGuard Network Security для Azure Виртуальная глобальная сеть | контрольный пункт | Руководство по развертыванию Check Point Network Security для виртуальной WAN-сети | Нет |

| Брандмауэр нового поколения (NGFW) Fortinet | fortinet-ngfw. | Руководство по развертыванию Fortinet NGFW . Fortinet NGFW поддерживает до 80 единиц масштабирования и не рекомендуется использовать для завершения туннеля SD-WAN. Для завершения туннеля Fortigate SD-WAN см. документацию Fortinet SD-WAN и NGFW. | Нет |

| Защита от угроз безопасного брандмауэра Cisco для Azure Виртуальная глобальная сеть | cisco-tdv-vwan-nva | Руководство по развертыванию Cisco Secure Firewall Threat Defense для Azure Virtual WAN | Нет |

В концентраторе виртуальной глобальной сети можно развернуть виртуальные сетевые модули с двумя ролями: подключение SD-WAN и безопасность (брандмауэр следующего поколения). Эти виртуальные модули можно использовать для проверки всего трафика "север — юг", "восток — запад" и интернет-трафика.

| Участники | поставщик NVA Виртуальная глобальная сеть | Руководство и инструкции по настройке и развертыванию | Выделенная модель поддержки |

|---|---|---|---|

| Брандмауэр нового поколения (NGFW) Fortinet | Fortinet SD-WAN и NGFW | Руководство по развертыванию Fortinet SD-WAN и NGFW NVA . Fortinet SD-WAN и NGFW NVA поддерживают до 20 масштабных единиц и предоставляют возможности как завершения туннеля SD-WAN, так и брандмауэра следующего поколения. | Нет |

Основные варианты использования

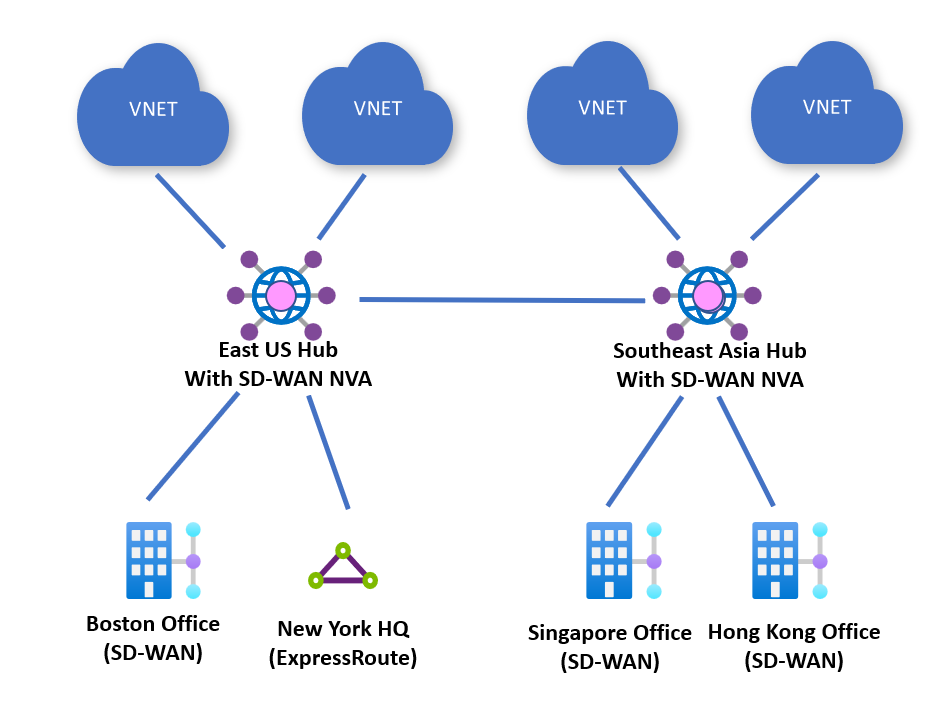

Соединение "Каждый с каждым"

Клиенты могут развертывать NVA в каждом регионе Azure, где они находятся. Сайты филиалов подключаются к Azure через туннели SD-WAN, заканчивающиеся на ближайшем NVA, развернутом в концентраторе Виртуальной глобальной сети Azure.

Затем сайты филиалов могут получать доступ к рабочим нагрузкам в Azure, развернутым в виртуальных сетях в том же регионе или других регионах, через глобальную магистраль Майкрософт. Сайты, подключенные к SD-WAN, также могут взаимодействовать с другими филиалами, подключенными к Azure с помощью подключения ExpressRoute, VPN типа "сеть — сеть" или удаленного подключения пользователей.

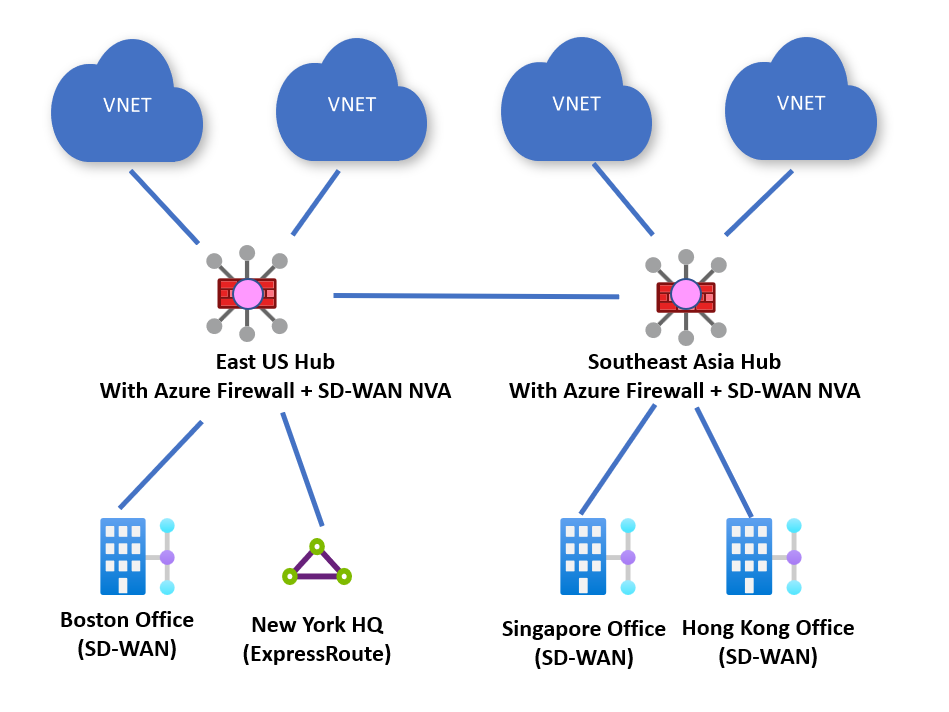

Безопасность, предоставляемая Брандмауэром Azure и NVA подключения

Клиенты могут развернуть Брандмауэр Azure наряду с их модулями виртуальных сетевых приложений (NVA), основанными на подключении. Маршрутизацию виртуальной глобальной сети можно настроить для отправки всего трафика в брандмауэр Azure для проверки. Вы также можете настроить Виртуальная глобальная сеть для отправки всего трафика, привязанного к Интернету, в Брандмауэр Azure для проверки.

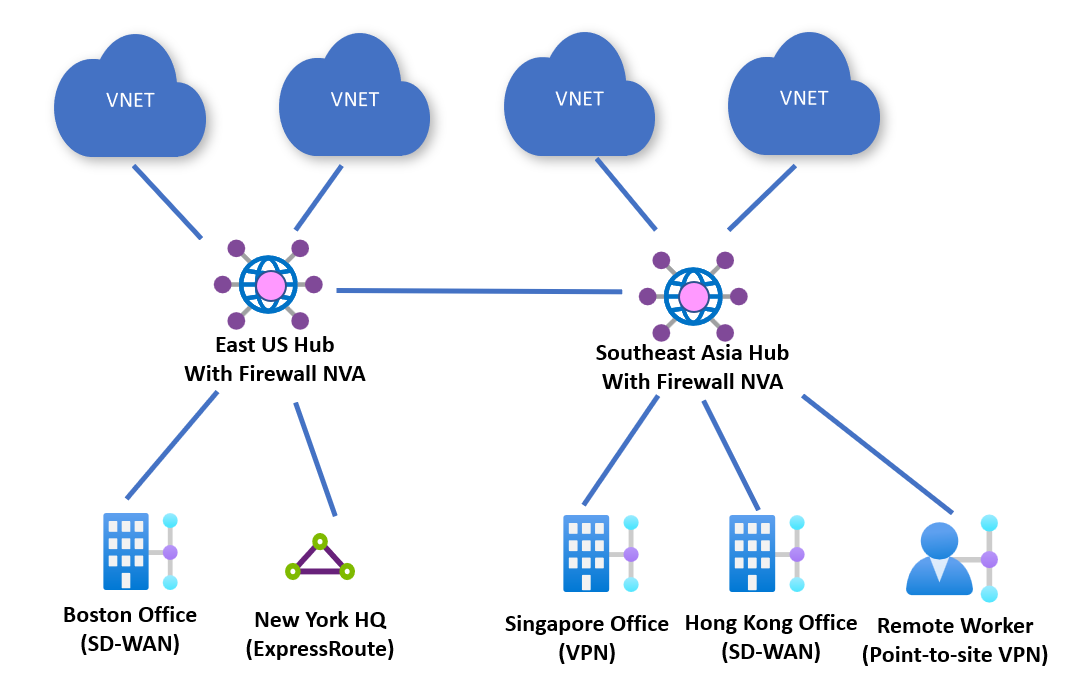

Безопасность, предоставляемая брандмауэрами NVA

Клиенты также могут развертывать NVA в концентраторе виртуальной глобальной сети, который выполняет SD-WAN подключение и функции брандмауэра следующего поколения. Клиенты могут подключать локальные устройства к NVA в концентраторе, а также использовать то же устройство для проверки всего трафика "север — юг", "восток — запад" и интернет-трафика. Маршрутизацию для включения этих сценариев можно настроить с помощью намерения и политик маршрутизации.

Партнеры, которые поддерживают эти потоки трафика, перечислены как виртуальные сетевые модули с двумя ролями: подключение SD-WAN и безопасность (брандмауэр следующего поколения) в разделе Партнеры.

Как это работает?

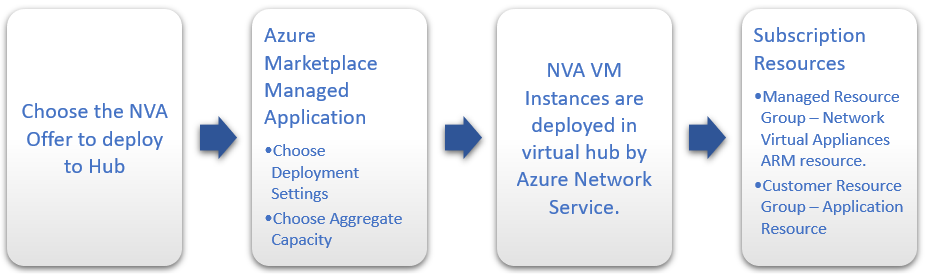

NVA, доступные для развертывания непосредственно в концентраторе Виртуальной глобальной сети Azure, разработаны специально для использования в концентраторе Виртуальной глобальной сети. Предложение NVA публикуется в Azure Marketplace как управляемое приложение, а клиенты могут развернуть это предложение непосредственно из Azure Marketplace.

Предложение NVA для каждого партнера будет иметь немного различающиеся возможности и функции в зависимости от требований к развертыванию.

Управляемое приложение

Все предложения NVA, доступные для развертывания в концентраторе Виртуальной глобальной сети, будут иметь управляемое приложение, доступное в Azure Marketplace. Управляемые приложения позволяют партнерам выполнять следующие действия:

- Создать уникальный опыт развертывания для собственного NVA.

- Предоставить специализированный шаблон Resource Manager, который позволит им создать NVA непосредственно в концентраторе Виртуальной глобальной сети.

- Выставлять счета за лицензирование программного обеспечения напрямую или с помощью Azure Marketplace.

- Демонстрировать пользовательские свойства и индикаторы ресурсов.

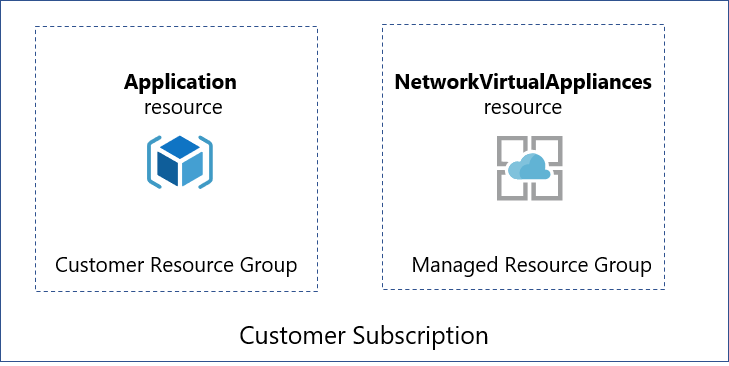

Партнеры NVA могут создавать различные ресурсы в зависимости от требований к развертыванию устройства, лицензированию конфигурации и управлению. Когда клиент создает NVA в концентраторе Виртуальной глобальной сети, как и все управляемые приложения, в подписке будут созданы две группы ресурсов.

- Группа ресурсов клиента — это заполнитель приложения для управляемого приложения. Партнеры могут использовать ее для демонстрации любых свойств клиентов, которые они здесь выбирают.

- Управляемая группа ресурсов — клиенты не могут настраивать или изменять ресурсы в этой группе ресурсов напрямую, так как она управляется издателем управляемого приложения. Эта группа ресурсов содержит ресурс NetworkVirtualAppliances .

Разрешения управляемой группы ресурсов

По умолчанию все управляемые группы ресурсов имеют назначение deny-all Microsoft Entra. Назначения типа "запретить все" не позволяют клиентам вызывать операции записи для любых ресурсов в управляемой группе ресурсов, включая ресурсы сетевого виртуального устройства.

Однако партнеры могут создавать исключения для конкретных действий, которые клиенты могут выполнять над ресурсами, развернутыми в управляемых группах ресурсов.

Разрешения на ресурсы в существующих управляемых группах ресурсов не обновляются динамически, так как новые разрешенные действия добавляются партнерами и требуют обновления вручную.

Чтобы обновить разрешения для управляемых групп ресурсов, клиенты могут использовать REST API обновления разрешений.

Примечание.

Чтобы правильно применить новые разрешения, необходимо вызвать API обновления разрешений с дополнительным параметром запроса targetVersion. Значение targetVersion зависит от поставщика. Обратитесь к документации поставщика по последнему номеру версии.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

Единицы инфраструктуры NVA

При создании NVA в концентраторе Виртуальной глобальной сети необходимо выбрать число единиц инфраструктуры NVA, с которыми его нужно развернуть. Единица инфраструктуры NVA — это единица совокупного объема пропускной способности для NVA в концентраторе Виртуальной глобальной сети. Единица инфраструктуры NVA аналогична единице масштабирования VPN с позиции емкости и размера.

- Единицы инфраструктуры NVA — это руководство по объему агрегированной сетевой пропускной способности инфраструктуры виртуальных машин, на которой развернуты эти устройства. 1 единица инфраструктуры NVA соответствует 500 Мбит/с статистической пропускной способности. Это число 500 Мбит/с не учитывает различия между программным обеспечением, работающим на сетевых виртуальных устройствах. В зависимости от функций, включенных в реализации программного обеспечения NVA или для конкретного партнера, сетевые функции, такие как шифрование/ расшифровка, инкапсуляция или декапсуляция или глубокая проверка пакетов, могут быть более интенсивными. Вы можете заметить, что производительность может быть ниже, чем у единицы инфраструктуры NVA. Чтобы получить соответствие единиц инфраструктуры NVA Виртуальной WAN с их ожидаемой пропускной способностью, обратитесь к поставщику.

- Поддержка Azure охватывает развертывания в диапазоне от 2 до 80 единиц инфраструктуры NVA для указанного развертывания виртуального концентратора NVA, но партнеры могут выбирать, какие единицы масштабирования они поддерживают. Таким образом, возможно, вы не сможете развернуть все возможные конфигурации единиц масштабирования.

NVAs в Виртуальная WAN развертываются, чтобы гарантировать, что вы всегда сможете достичь как минимум специфичных для поставщика показателей пропускной способности для конкретного выбранного элемента масштабирования. Для этого NVAs в Virtual WAN использованы с избыточной емкостью в виде нескольких экземпляров по принципу "n+1". Это означает, что в любой момент вы можете увидеть, что суммарная пропускная способность по экземплярам может быть больше, чем показатели пропускной способности конкретного поставщика. Это гарантирует, что если экземпляр неработоспособен, остальные n экземпляров могут обслуживать клиентский трафик и обеспечивать пропускную способность, специфичную для поставщика, для этой единицы масштабирования.

Если общий объем трафика, проходящий через NVA в определенное время, превышает количество пропускной способности конкретного поставщика для выбранной единицы масштабирования, события, которые могут привести к недоступности экземпляра NVA, включая, но не ограничиваясь обычными действиями обслуживания платформы Azure или обновлениями программного обеспечения, могут привести к нарушению службы или подключения. Чтобы свести к минимуму нарушения работы службы, следует выбрать единицу масштабирования на основе пикового профиля трафика и номеров пропускной способности конкретного поставщика для определенного единицы масштабирования, а не на основе наиболее подходящих номеров пропускной способности, наблюдаемых во время тестирования.

Диапазон адресов концентратора

Каждый концентратор виртуальной глобальной сети развертывается с адресным пространством концентратора. Минимальное рекомендуемое адресное пространство концентратора — /23. Виртуальная глобальная сеть автоматически извлекает подсети в концентраторе для развертывания различных служб в концентраторе виртуальной глобальной сети, таких как брандмауэры Azure, NVAs и службы подключения шлюза.

Существует ограниченное количество IP-адресов, доступных в концентраторе виртуальной глобальной сети, которые можно назначить внутренней или внешней подсети развертываний NVA. Количество IP-адресов, выделенных внутренней или внешней подсети NVAs, является статическим для всех концентраторов виртуальной глобальной сети, развернутых с определенным размером адреса, независимо от того, используют ли клиенты или планируют использовать все службы в концентраторе виртуальной глобальной сети. Невозможно изменить распределение ресурсов на уровне услуги.

В следующей таблице описывается количество IP-адресов, доступных для развертываний NVA для разных размеров адресов концентратора.

| Адресное пространство концентратора | IP-адреса, доступные для внутренней подсети NVA | IP-адреса, доступные для внешней подсети NVA |

|---|---|---|

| /23 или меньше | 11 | 11 |

| /22. | двадцать семь | двадцать семь |

| /21 | 59 | 59 |

| /20 или больше | 123 | 123 |

Используемые IP-адреса

[ПРИМЕЧАНИЕ] Выберите адресное пространство концентратора с учетом масштабируемости, учитывая, что подсети, выделенные для NVAs, нельзя изменить размер. Такие действия, как развертывание нескольких NVA в концентраторе или добавление дополнительных IP-конфигураций в существующие NVAs, требуют достаточно доступных IP-адресов.

Количество IP-адресов, потребляемых одним развертыванием NVA, вычисляется отдельно для внутренних и внешних интерфейсов. NVAs, развернутые в том же концентраторе, используют IP-адреса из той же подсети, что и другие сетевые виртуальные устройства, таким образом все сетевые виртуальные устройства в одном концентраторе вносят вклад в общий лимит концентратора.

В следующей таблице показано количество экземпляров NVA, развернутых для разных единиц масштабирования.

| Единица масштабирования | Случаи |

|---|---|

| 2-20 | 2 |

| 30-40 | 3 |

| шестьдесят | 4 |

| 80 | 5 |

Внутренний интерфейс

- Для развертываний NVA, не совместимых с Интернетом,1 IP-адрес назначается внутренней подсистеме балансировки нагрузки. 2 IP-адреса используются, если развертывание NVA совместимо с входящим интернет-трафиком. Посмотрите документацию по Internet-Inbound, чтобы узнать, как проверить статус совместимости вашего NVA.

- Один IP-адрес используется для каждого экземпляра NVA. Этот IP-адрес назначается каждому сетевому адаптеру NVAs. Во внутренний сетевой адаптер можно добавить дополнительные IP-конфигурации. Одна дополнительная конфигурация IP приводит к одному дополнительному локальному IP-адресу, который используется для каждого экземпляра NVA.

Пример:

- 60 единиц масштабирования NVA (4 экземпляра)

- Совместимость с входящими подключениями к интернету

- 3 IP-конфигурации во внутреннем интерфейсе.

В этом примере в внутренней подсети используются 14 IP-адресов. 12 IP-адресов назначаются внутреннему интерфейсу. 2 дополнительных IP-адреса используются подсистемой балансировки нагрузки.

Внешний интерфейс

Один IP-адрес используется для каждого экземпляра NVA. Этот IP-адрес назначается внешнему сетевому адаптеру в составе кортежа частных и общедоступных IP-адресов. К внешнему сетевому адаптеру можно назначить дополнительные IP-конфигурации, чтобы добавить кортежи частных и общедоступных IP-адресов. Одна дополнительная IP-настройка приводит к тому, что для каждого экземпляра NVA используется один дополнительный IP-адрес.

Пример:

- 60 единиц масштабирования NVA (4 экземпляра)

- 2 IP-конфигурации во внутреннем интерфейсе.

В этом примере в внешней подсети используются 8 IP-адресов. 8 IP-адресов назначаются внутреннему интерфейсу.

Процесс настройки NVA

Партнеры работали над тем, чтобы обеспечить возможность автоматической настройки NVA в рамках процесса развертывания. После подготовки NVA в виртуальный концентратор необходимо выполнить любую дополнительную конфигурацию, которая может потребоваться для NVA через портал партнеров NVA или приложение управления. Прямой доступ к NVA отсутствует.

Ресурсы сайта и подключения с NVA

В отличие от конфигураций шлюзов VPN для подключений "сеть-сеть" в Virtual WAN, вам не нужно создавать ресурсы Site, ресурсы подключения "сеть-сеть" или ресурсы подключения "точка-сеть" для подключения ваших филиалов к NVA в узле Virtual WAN.

Вам по-прежнему необходимо создать подключения "концентратор — виртуальная сеть", чтобы подключить концентратор Виртуальной глобальной сети к виртуальным сетям Azure, а также подключить ExpressRoute, VPN типа "сеть — сеть" или VPN удаленных пользователей.

Поддерживаемые регионы

NVA в виртуальном концентраторе доступна в следующих регионах:

| Геополитический регион | Регионы Azure |

|---|---|

| Северная Америка | Центральная Канада, Восточная Канада, Центральная часть США, Восточная часть США, Восточная часть США 2, Центрально-южная часть США, Центрально-северная часть США, Центрально-западная часть США, Западная часть США, Западная часть США 2 |

| Южная Америка | Южная Бразилия, Юго-Восточная Бразилия |

| Европа | Центральная Франция, Южная Франция, Северная Германия, Западная Германия, Северная Европа, Восточная Норвегия, Западная Норвегия, Северная Швейцария, Северная Швейцария, Западная Швейцария, Южная Великобритания, Западная Великобритания, Западная Европа, Западная Европа, Центральная Италия, Центральная Испания, Центральная Польша |

| Ближний Восток | Северная часть ОАЭ, Центральная Катар, Центральная Израиль |

| Азия | Восточная Азия, Восточная Япония, Западная Япония, Центральная Корея, Южная Корея, Юго-Восточная Азия |

| Австралия | Юго-Восточная Австралия, Восточная Австралия, Центральная Австралия, Центральная Австралия 2, Северная Новая Зеландия |

| Африка | Северная часть ЮАР; |

| Индия | Южная Индия, Западная Индия, Центральная Индия |

Вопросы и ответы по NVA

Я являюсь партнером по виртуальным сетевым устройствам (NVA) и хочу разместить наше NVA в узле. Можно ли присоединиться к этой партнерской программе?

К сожалению, в настоящее время у нас нет возможности принимать новые предложения партнеров. Загляните к нам позже!

Можно ли развернуть любой NVA из Azure Marketplace в виртуальном концентраторе глобальной сети?

В узле хаба Виртуальной глобальной сети можно развернуть только партнеров, перечисленных в разделе Партнеры.

Сколько стоит NVA?

Необходимо приобрести лицензию для NVA от поставщика NVA. В настоящее время поддерживается только лицензионная модель "принеси свою лицензию" (BYOL). Кроме того, Microsoft взимает плату за единицы инфраструктуры NVA, которые вы потребляете, а также за любые другие ресурсы, которые вы используете. Дополнительные сведения см. в статье Основные сведения о ценах.

Можно ли развернуть NVA на базовом концентраторе?

Нет, для развертывания NVA необходимо использовать стандартный концентратор.

Можно ли развернуть NVA на Защищённом концентраторе?

Да. Партнерские сетевые виртуальные модули можно развернуть в хабе с помощью Брандмауэра Azure.

Можно ли подключить любое устройство в моем филиале к моему NVA в узле?

Нет, Barracuda CloudGen WAN совместим только с периферийными устройствами Barracuda. Дополнительные сведения о требованиях к CloudGen WAN см. на странице Barracuda CloudGen WAN. Для Cisco существует несколько устройств SD-WAN, совместимых. Сведения о совместимых устройствах см. в документации по Cisco Cloud OnRamp для нескольких облаков . С вопросами обращайтесь к поставщику.

Какие сценарии маршрутизации поддерживаются с NVA в концентраторе?

Все сценарии маршрутизации, поддерживаемые виртуальной глобальной сетью, поддерживаются с NVA в концентраторе.

Какие регионы поддерживаются?

Список поддерживаемым регионов см. в разделе Поддерживаемые регионы для NVA.

Как удалить NVA в центре управления?

Если ресурс виртуального сетевого модуля был развернут с помощью управляемого приложения, удалите это приложение. При удалении управляемого приложения автоматически удаляется управляемая группа ресурсов и связанный ресурс виртуального сетевого устройства.

Вы не можете удалить NVA, который является ресурсом следующего прыжка для политики маршрутизации. Чтобы удалить такой NVA, сначала удалите политику маршрутизации.

Если ресурс виртуального устройства сети был развернут с помощью программного обеспечения оркестрации партнеров, обратитесь к документации партнера по удалению сетевого виртуального устройства.

Кроме того, можно выполнить следующую команду PowerShell, чтобы удалить сетевое виртуальное устройство.

Найдите группу ресурсов Azure NVA, которую вы хотите удалить. Группа ресурсов Azure обычно отличается от группы ресурсов, в концентраторе виртуальной глобальной сети, где развернута виртуальная WAN-сеть. Убедитесь, что свойство виртуального хаба ресурса NVA соответствует тому NVA, который вы хотите удалить. В следующем примере предполагается, что все NVAs в подписке имеют разные имена. Если имеется несколько NVA с одинаковым именем, убедитесь, что вы собираете информацию, связанную с той NVA, которую вы хотите удалить.

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHubУдалите NVA.

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

Один и тот же ряд шагов можно выполнить из Azure CLI.

- Найдите группу ресурсов Azure NVA, которую вы хотите удалить. Группа ресурсов Azure обычно отличается от группы ресурсов, в концентраторе виртуальной глобальной сети, где развернута виртуальная WAN-сеть. Убедитесь, что свойство виртуального хаба ресурса NVA соответствует тому NVA, который вы хотите удалить.

az network virtual-appliance list - Удалите NVA

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

Следующие шаги

Дополнительные сведения о Виртуальной глобальной сети см. в статье Обзор Виртуальной глобальной сети.