В этом руководстве вы узнаете, как установить пиринг между виртуальными сетями, развернутыми с помощью Resource Manager. Виртуальные сети существуют в разных подписках, которые могут принадлежать разным клиентам Microsoft Entra. Установление пиринга между двумя виртуальными сетями позволяет ресурсам в разных виртуальных сетях взаимодействовать друг с другом с такими же пропускной способностью и задержкой, как если бы эти ресурсы находились в одной виртуальной сети. Узнайте больше о пиринге виртуальных сетей.

В зависимости от того, находятся ли виртуальные сети в одной или разных подписках, действия по созданию пиринга виртуальных сетей отличаются. Действия по одноранговым сетям, созданным с помощью классической модели развертывания, отличаются. Дополнительные сведения о моделях развертывания см. в статье "Модель развертывания Azure".

Узнайте, как создать пиринг виртуальных сетей в других сценариях, выбрав сценарий в следующей таблице.

Создать пиринг между двумя виртуальными сетями, развернутыми с помощью классической модели развертывания, невозможно. Если вам необходимо подключить виртуальные сети, созданные с помощью классической модели развертывания, можно использовать VPN-шлюз Azure.

Это руководство по созданию пиринга между виртуальными сетями в одном регионе. Пиринг можно создавать между виртуальными сетями в разных поддерживаемых регионах. Ознакомьтесь с требованиями и ограничениями пиринга перед пирингом виртуальных сетей.

Необходимые компоненты

Учетная запись Или учетные записи Azure с двумя активными подписками. Создайте учетную запись бесплатно .

Учетная запись Azure с разрешениями в обеих подписках или учетной записи в каждой подписке с соответствующими разрешениями для создания пиринга виртуальной сети. Список разрешений см. в разделе Создание, изменение и удаление пиринга в виртуальной сети.

Чтобы разделить обязанности по управлению сетью, принадлежащей каждому клиенту, добавьте пользователя из каждого клиента в качестве гостя в противоположном клиенте и назначьте им роль участника сети виртуальной сети. Эта процедура применяется, если виртуальные сети находятся в разных подписках и клиентах Active Directory.

Чтобы установить пиринг сети, если вы не планируете отделять сеть, принадлежащую каждому клиенту, добавьте пользователя из клиента A в качестве гостя в противоположном клиенте. Затем назначьте им роль участника сети, чтобы инициировать и подключить сетевой пиринг из каждой подписки. С этими разрешениями пользователь может установить пиринг сети из каждой подписки.

Дополнительные сведения о гостевых пользователях см. в разделе "Добавление пользователей совместной работы Microsoft Entra B2B" в портал Azure.

Каждый пользователь должен принять приглашение в качестве гостевого пользователя из другого арендатора Microsoft Entra.

Войдите на портал Azure.

Учетная запись Или учетные записи Azure с двумя активными подписками. Создайте учетную запись бесплатно .

Учетная запись Azure с разрешениями в обеих подписках или учетной записи в каждой подписке с соответствующими разрешениями для создания пиринга виртуальной сети. Список разрешений см. в разделе Создание, изменение и удаление пиринга в виртуальной сети.

Чтобы разделить обязанности по управлению сетью, принадлежащей каждому клиенту, добавьте пользователя из каждого клиента в качестве гостя в противоположном клиенте и назначьте им роль участника сети виртуальной сети. Эта процедура применяется, если виртуальные сети находятся в разных подписках и клиентах Active Directory.

Чтобы установить пиринг сети, если вы не планируете отделять сеть, принадлежащую каждому клиенту, добавьте пользователя из клиента A в качестве гостя в противоположном клиенте. Затем назначьте им роль участника сети, чтобы инициировать и подключить сетевой пиринг из каждой подписки. С этими разрешениями пользователь может установить пиринг сети из каждой подписки.

Дополнительные сведения о гостевых пользователях см. в разделе "Добавление пользователей совместной работы Microsoft Entra B2B" в портал Azure.

Каждый пользователь должен принять приглашение в качестве гостевого пользователя из другого арендатора Microsoft Entra.

Локальная установка Azure PowerShell или Azure Cloud Shell.

Войдите в Azure PowerShell и выберите подписку, с которой вы хотите использовать эту функцию. Дополнительные сведения см. в статье Вход с помощью Azure PowerShell.

Убедитесь, что используется модуль Az.Network версии 4.3.0 или выше. Чтобы проверить установленный модуль, используйте команду Get-InstalledModule -Name "Az.Network". Если модуль требует обновления, используйте команду Update-Module -Name Az.Network.

Чтобы установить и использовать PowerShell локально, для работы с этой статьей вам понадобится модуль Azure PowerShell 5.4.1 или более поздней версии. Выполните командлет Get-Module -ListAvailable Az, чтобы узнать установленную версию. Если вам необходимо выполнить обновление, ознакомьтесь со статьей, посвященной установке модуля Azure PowerShell. При использовании PowerShell на локальном компьютере также нужно запустить Connect-AzAccount, чтобы создать подключение к Azure.

Учетная запись Или учетные записи Azure с двумя активными подписками. Создайте учетную запись бесплатно .

Учетная запись Azure с разрешениями в обеих подписках или учетной записи в каждой подписке с соответствующими разрешениями для создания пиринга виртуальной сети. Список разрешений см. в разделе Создание, изменение и удаление пиринга в виртуальной сети.

Чтобы разделить обязанности по управлению сетью, принадлежащей каждому клиенту, добавьте пользователя из каждого клиента в качестве гостя в противоположном клиенте и назначьте им роль участника сети виртуальной сети. Эта процедура применяется, если виртуальные сети находятся в разных подписках и клиентах Active Directory.

Чтобы установить пиринг сети, если вы не планируете отделять сеть, принадлежащую каждому клиенту, добавьте пользователя из клиента A в качестве гостя в противоположном клиенте. Затем назначьте им роль участника сети, чтобы инициировать и подключить сетевой пиринг из каждой подписки. С этими разрешениями пользователь может установить пиринг сети из каждой подписки.

Дополнительные сведения о гостевых пользователях см. в разделе "Добавление пользователей совместной работы Microsoft Entra B2B" в портал Azure.

Каждый пользователь должен принять приглашение в качестве гостевого пользователя из другого арендатора Microsoft Entra.

- Для работы с этим практическим руководством требуется Azure CLI версии 2.31.0 или более поздней. Если вы используете Azure Cloud Shell, последняя версия уже установлена.

В следующих шагах вы узнаете, как пиринговать виртуальные сети в разных подписках и клиентах Microsoft Entra.

Вы можете использовать одну и ту же учетную запись с разрешениями в обеих подписках или использовать отдельные учетные записи для каждой подписки для настройки пиринга. Учетная запись с разрешениями в обеих подписках может выполнить все действия без выхода и входа на портал и назначения разрешений.

Следующие примеры ресурсов и учетных записей используются в шагах, описанных в этой статье:

| Учетная запись пользователя |

Группа ресурсов |

Подписка |

Виртуальная сеть |

| user-1 |

test-rg |

подписка-1 |

vnet-1 |

| user-2 |

test-rg-2 |

подписка-2 |

vnet-2 |

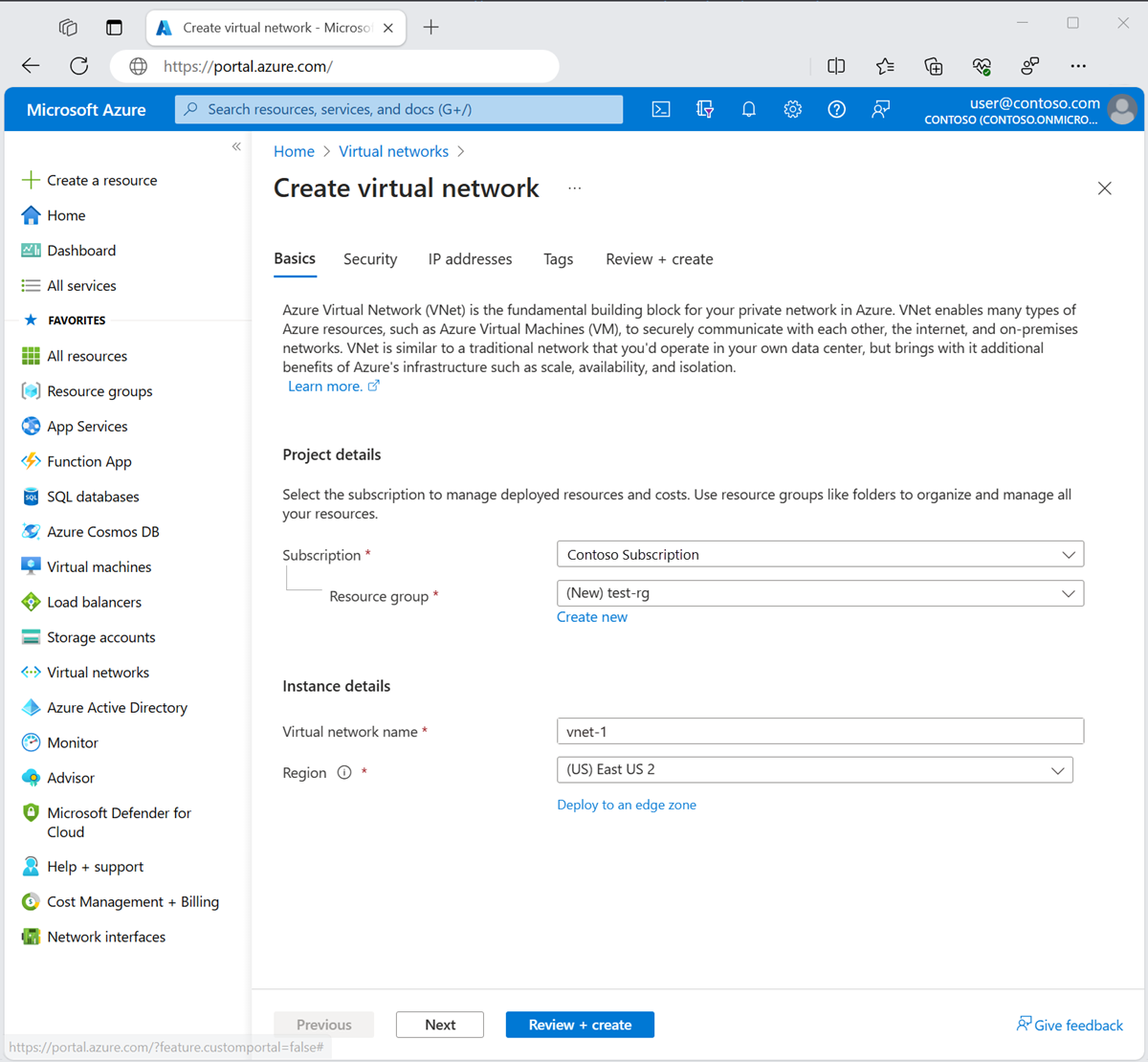

Создание виртуальной сети — vnet-1

Примечание.

Если вы используете одну учетную запись для выполнения действий, можно пропустить шаги для выхода из портала и назначения другим пользователям разрешений на виртуальные сети.

Следующая процедура создает виртуальную сеть с подсетью ресурсов.

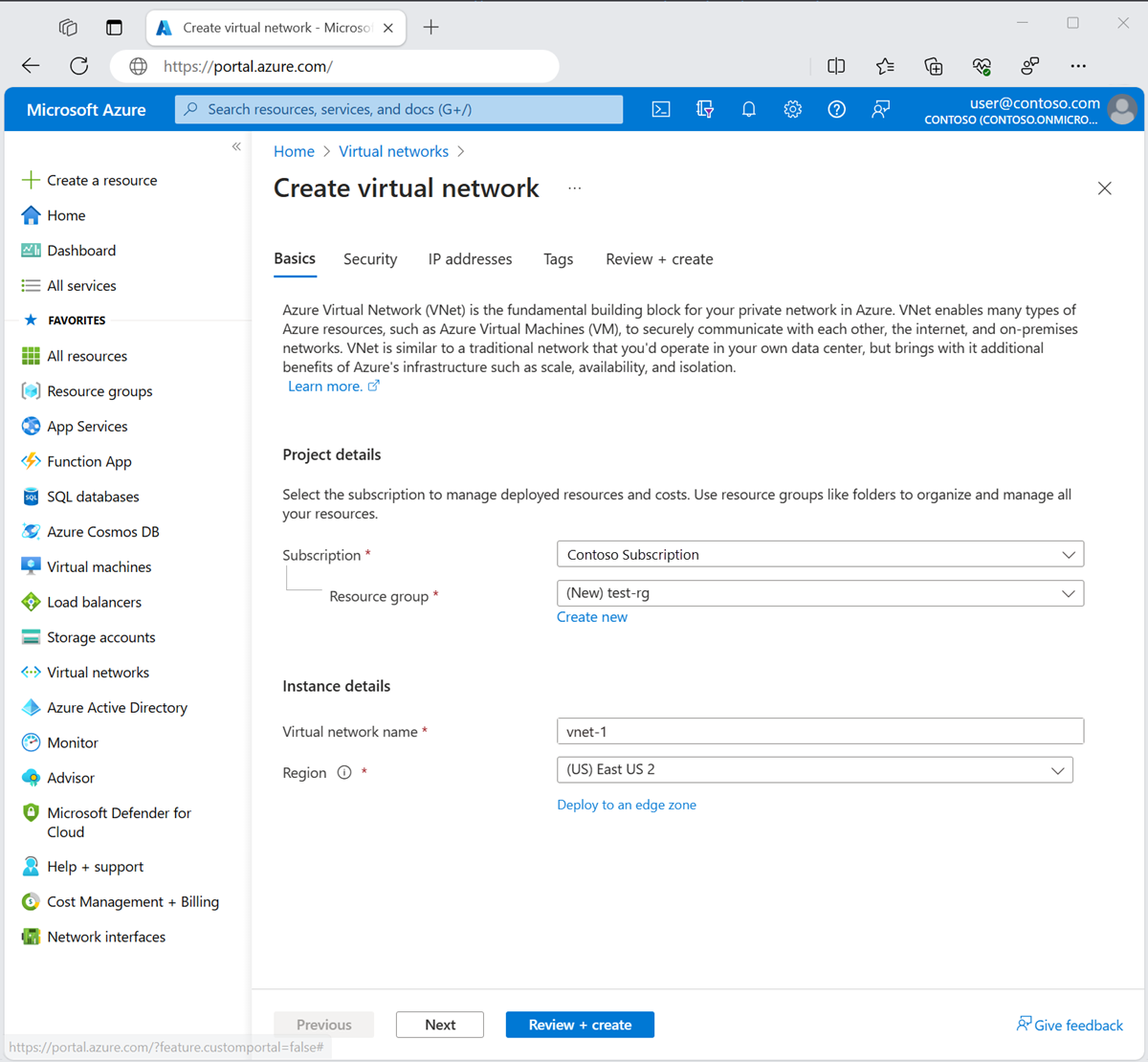

На портале найдите и выберите "Виртуальные сети".

На странице Виртуальные сети выберите команду + Создать.

На вкладке Основные сведения подменю Создать виртуальную сеть введите или выберите нижеприведенную информацию:

| Параметр |

Значение |

| Сведения о проекте |

|

| Отток подписок |

Выберите свою подписку. |

| Группа ресурсов |

Выберите Создать.

Введите test-rg в name.

Нажмите кнопку ОК. |

| Сведения об экземпляре |

|

| Имя. |

Введите vnet-1. |

| Область/регион |

Выберите регион Восточная часть США 2. |

Нажмите кнопку "Далее ", чтобы перейти на вкладку "Безопасность ".

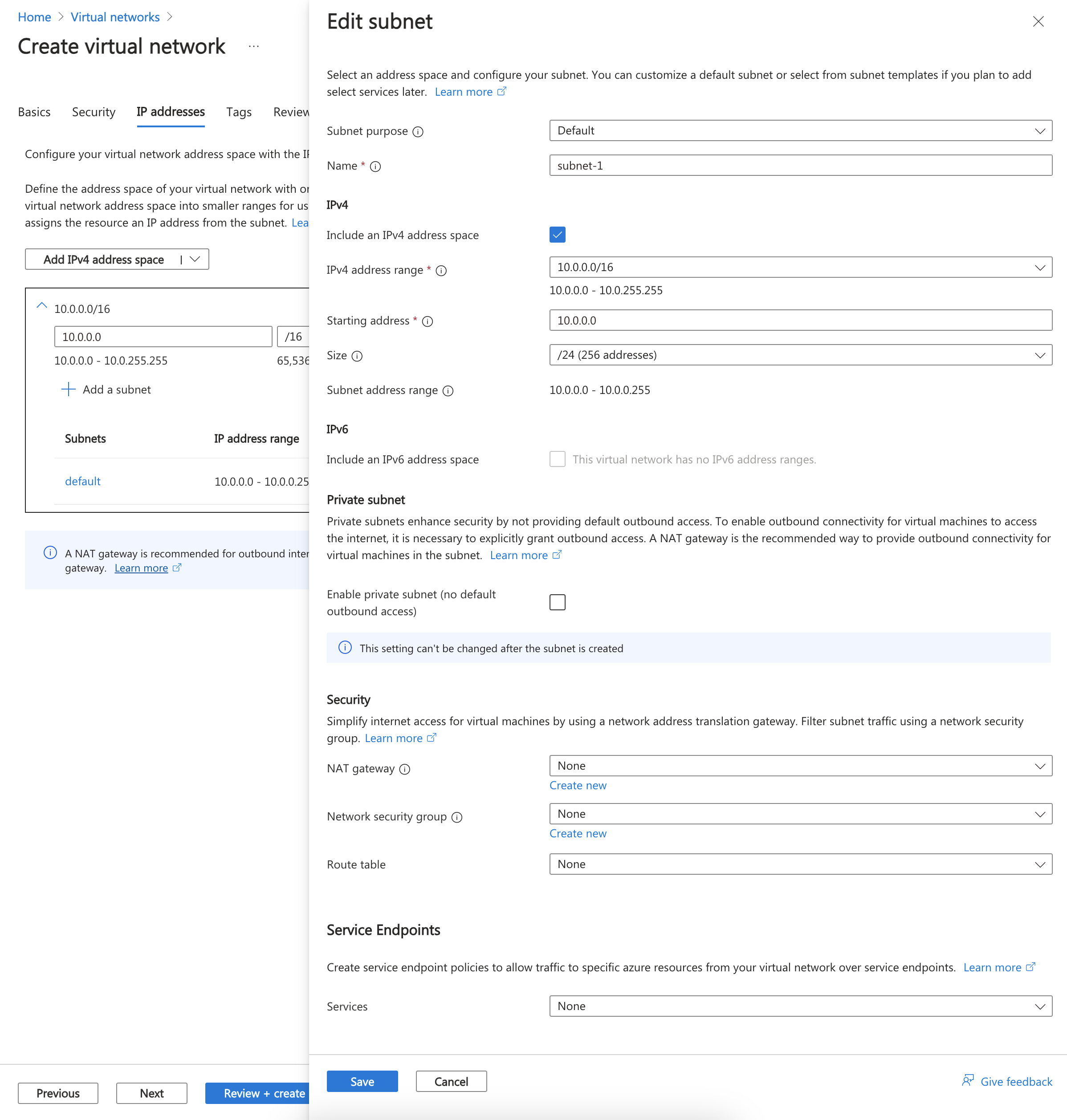

Нажмите кнопку "Рядом ", чтобы перейти на вкладку IP-адресов .

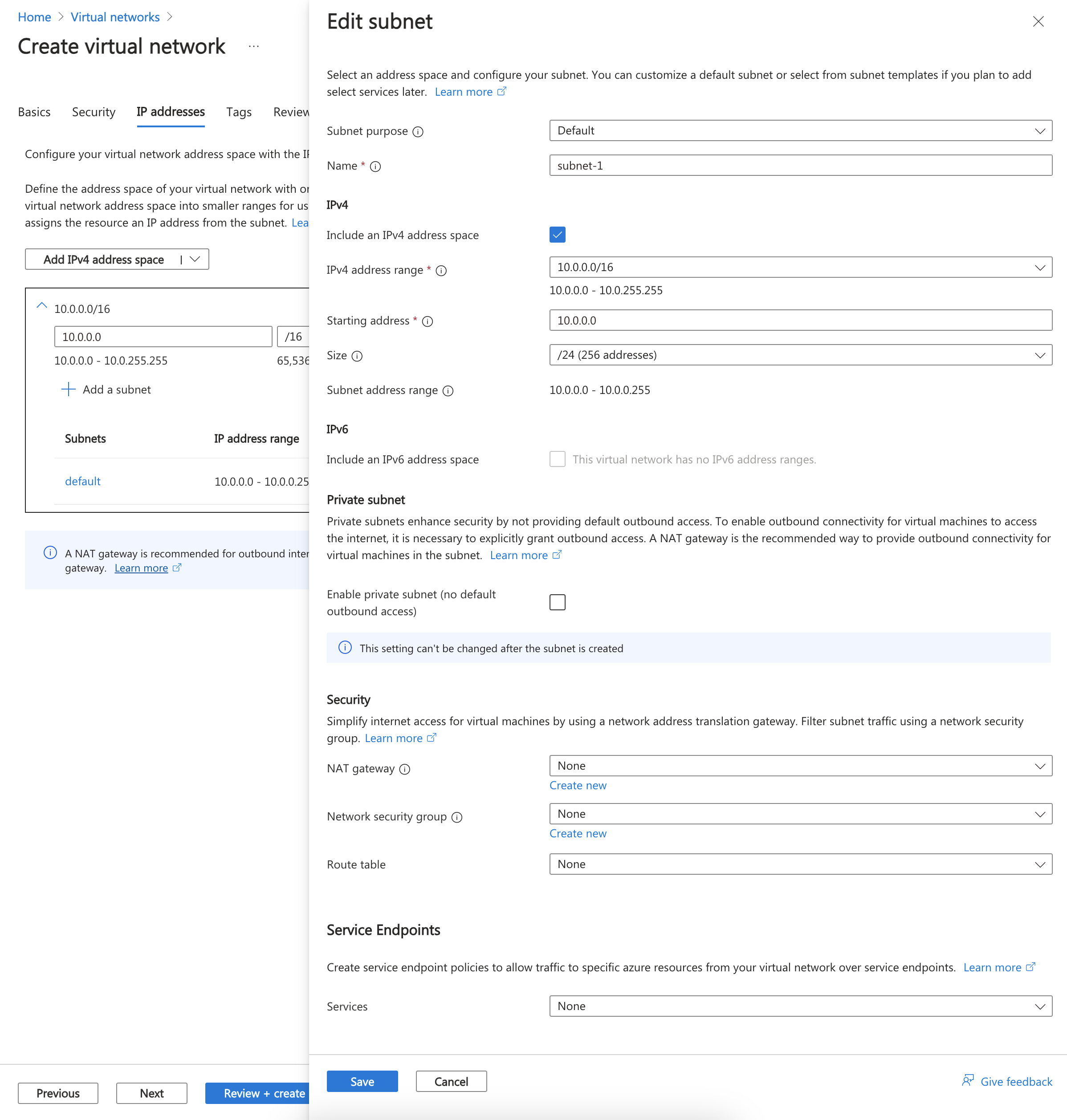

В поле адресного пространства в подсетях выберите подсеть по умолчанию .

В разделе "Изменить подсеть" введите или выберите следующие сведения:

| Параметр |

Значение |

| Назначение подсети |

Оставьте значение по умолчанию по умолчанию. |

| Имя. |

Введите подсеть-1. |

Оставьте остальные параметры своими значениями по умолчанию. Выберите Сохранить.

Выберите Сохранить.

Выберите "Проверка и создание " в нижней части экрана и при прохождении проверки нажмите кнопку "Создать".

Вход в подписку-1

Используйте Connect-AzAccount для входа в подписку-1.

Connect-AzAccount

Если вы используете одну учетную запись для обеих подписок, войдите в эту учетную запись и измените контекст подписки на подписку-1 с помощью Set-AzContext.

Set-AzContext -Subscription subscription-1

Создание группы ресурсов — test-rg

Группа ресурсов Azure — это логический контейнер, в котором выполняется развертывание ресурсов Azure и управление ими.

Создайте группу ресурсов с помощью командлета New-AzResourceGroup:

$rsg = @{

Name = 'test-rg'

Location = 'eastus2'

}

New-AzResourceGroup @rsg

Создание виртуальной сети

Создайте виртуальную сеть с помощью командлета New-AzVirtualNetwork. В этом примере создается виртуальная сеть подсети-1 с именем vnet-1 в расположении "Западная часть США 3 ".

$vnet = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

Location = 'eastus2'

AddressPrefix = '10.0.0.0/16'

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Добавление подсети

Azure развертывает ресурсы в подсети виртуальной сети, поэтому необходимо создать подсеть. Создайте конфигурацию подсети с именем subnet-1 с add-AzVirtualNetworkSubnetConfig:

$subnet = @{

Name = 'subnet-1'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.0.0/24'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Связка подсети с виртуальной сетью

Вы можете записать конфигурацию подсети в виртуальную сеть с помощью командлета Set-AzVirtualNetwork. Эта команда создает подсеть:

$virtualNetwork | Set-AzVirtualNetwork

Вход в подписку-1

Используйте az sign-in для входа в подписку-1.

az login

Если вы используете одну учетную запись для обеих подписок, войдите в эту учетную запись и измените контекст подписки на подписку-1 с az account set.

az account set --subscription "subscription-1"

Создание группы ресурсов — test-rg

Группа ресурсов Azure — это логический контейнер, в котором выполняется развертывание ресурсов Azure и управление ими.

Создайте группу ресурсов с помощью команды az group create:

az group create \

--name test-rg \

--location eastus2

Создание виртуальной сети

Создайте виртуальную сеть и подсеть с помощью az network vnet create. В этом примере создается виртуальная сеть подсети-1 с именем vnet-1 в расположении "Западная часть США 3 ".

az network vnet create \

--resource-group test-rg\

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Назначение разрешений для пользователя-2

Учетная запись пользователя в другой подписке, с которой требуется выполнить пиринг, должна быть добавлена в созданную ранее сеть. Если вы используете одну учетную запись для обеих подписок, можно пропустить этот раздел.

Оставаться вошедшего на портал как user-1.

В поле поиска в верхней части портала введите виртуальную сеть. В результатах поиска выберите Виртуальные сети.

Выберите виртуальную сеть-1.

Выберите Управление доступом (IAM).

Выберите +Добавить -Добавить> назначение ролей.

На вкладке "Добавить назначение ролей" выберите "Участник сети".

Выберите Далее.

На вкладке "Члены" выберите +Выбрать участников.

В поле поиска выберите участников , введите user-2.

Выберите Выбрать.

Выберите Проверить + назначить.

Выберите Проверить + назначить.

Используйте Get-AzVirtualNetwork , чтобы получить идентификатор ресурса для виртуальной сети-1. Назначьте пользователя-2 из подписки-2 в виртуальную сеть-1 с помощью New-AzRoleAssignment.

Используйте Get-AzADUser для получения идентификатора объекта для пользователя-2.

User-2 используется в этом примере для учетной записи пользователя. Замените это значение отображаемым именем пользователя из подписки-2 , которую вы хотите назначить разрешения виртуальной сети-1. Этот шаг можно пропустить, если вы используете одну и ту же учетную запись для обеих подписок.

$id = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

}

$vnet = Get-AzVirtualNetwork @id

$obj = Get-AzADUser -DisplayName 'user-2'

$role = @{

ObjectId = $obj.id

RoleDefinitionName = 'Network Contributor'

Scope = $vnet.id

}

New-AzRoleAssignment @role

Используйте az network vnet show , чтобы получить идентификатор ресурса для виртуальной сети-1. Назначьте пользователя-2 из подписки-2 виртуальной сети-1 с помощью az role assignment create.

Используйте az ad user list , чтобы получить идентификатор объекта для пользователя-2.

User-2 используется в этом примере для учетной записи пользователя. Замените это значение отображаемым именем пользователя из подписки-2 , которую вы хотите назначить разрешения виртуальной сети-1. Этот шаг можно пропустить, если вы используете одну и ту же учетную запись для обеих подписок.

az ad user list --display-name user-2

[

{

"businessPhones": [],

"displayName": "user-2",

"givenName": null,

"id": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"jobTitle": null,

"mail": "[email protected]",

"mobilePhone": null,

"officeLocation": null,

"preferredLanguage": null,

"surname": null,

"userPrincipalName": "user-2_fabrikam.com#EXT#@contoso.onmicrosoft.com"

}

]

Запишите идентификатор объекта user-2 в идентификаторе поля. В этом примере его aaaa-0000-1111-2222-bbbbbb.

vnetid=$(az network vnet show \

--name vnet-1 \

--resource-group test-rg \

--query id \

--output tsv)

az role assignment create \

--assignee aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb \

--role "Network Contributor" \

--scope $vnetid

Замените пример GUID на --assignee идентификатор реального объекта для пользователя-2.

Получение идентификатора ресурса виртуальной сети-1

Оставаться вошедшего на портал как user-1.

В поле поиска в верхней части портала введите виртуальную сеть. В результатах поиска выберите Виртуальные сети.

Выберите виртуальную сеть-1.

В разделе Параметры выберите Свойства.

Скопируйте сведения в поле "Идентификатор ресурса" и сохраните их для последующих действий. ИД ресурса будет выглядеть примерно так: /subscriptions/<Subscription Id>/resourceGroups/test-rg/providers/Microsoft.Network/virtualNetworks/vnet-1.

Выйдите из портала как пользователь-1.

Идентификатор ресурса виртуальной сети-1 необходим для настройки подключения пиринга из виртуальной сети-2 к виртуальной сети-1. Используйте Get-AzVirtualNetwork , чтобы получить идентификатор ресурса для виртуальной сети-1.

$id = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

}

$vnetA = Get-AzVirtualNetwork @id

$vnetA.id

Идентификатор ресурса виртуальной сети-1 необходим для настройки подключения пиринга из виртуальной сети-2 к виртуальной сети-1. Используйте az network vnet show , чтобы получить идентификатор ресурса для виртуальной сети-1.

vnetidA=$(az network vnet show \

--name vnet-1 \

--resource-group test-rg \

--query id \

--output tsv)

echo $vnetidA

Создание виртуальной сети — vnet-2

В этом разделе описано , как пользователь-2 и создание виртуальной сети для подключения пиринга к виртуальной сети-1.

Создайте вторую виртуальную сеть со следующими значениями, повторив действия, описанные в предыдущем разделе.

| Параметр |

Значение |

| Отток подписок |

подписка-2 |

| Группа ресурсов |

test-rg-2 |

| Имя. |

vnet-2 |

| Пространство адресов |

10.1.0.0/16. |

| Имя подсети |

подсеть-1 |

| Диапазон адресов подсети |

10.1.0.0/24. |

Вход в подписку-2

Используйте Connect-AzAccount для входа в подписку-2.

Connect-AzAccount

Если вы используете одну учетную запись для обеих подписок, войдите в эту учетную запись и измените контекст подписки на подписку-2 с помощью Set-AzContext.

Set-AzContext -Subscription subscription-2

Создание группы ресурсов — test-rg-2

Группа ресурсов Azure — это логический контейнер, в котором выполняется развертывание ресурсов Azure и управление ими.

Создайте группу ресурсов с помощью командлета New-AzResourceGroup:

$rsg = @{

Name = 'test-rg-2'

Location = 'eastus2'

}

New-AzResourceGroup @rsg

Создание виртуальной сети

Создайте виртуальную сеть с помощью командлета New-AzVirtualNetwork. В этом примере создается виртуальная сеть подсети-1 с именем vnet-2 в расположении "Западная часть США 3 ".

$vnet = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

Location = 'eastus2'

AddressPrefix = '10.1.0.0/16'

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Добавление подсети

Azure развертывает ресурсы в подсети виртуальной сети, поэтому необходимо создать подсеть. Создайте конфигурацию подсети с именем subnet-1 с add-AzVirtualNetworkSubnetConfig:

$subnet = @{

Name = 'subnet-1'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.1.0.0/24'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Связка подсети с виртуальной сетью

Вы можете записать конфигурацию подсети в виртуальную сеть с помощью командлета Set-AzVirtualNetwork. Эта команда создает подсеть:

$virtualNetwork | Set-AzVirtualNetwork

Вход в подписку-2

Используйте az sign-in для входа в подписку-1.

az login

Если вы используете одну учетную запись для обеих подписок, войдите в эту учетную запись и измените контекст подписки на подписку-2 с az account set.

az account set --subscription "subscription-2"

Создание группы ресурсов — test-rg-2

Группа ресурсов Azure — это логический контейнер, в котором выполняется развертывание ресурсов Azure и управление ими.

Создайте группу ресурсов с помощью команды az group create:

az group create \

--name test-rg-2 \

--location eastus2

Создание виртуальной сети

Создайте виртуальную сеть и подсеть с помощью az network vnet create. В этом примере создается виртуальная сеть подсети-1 с именем vnet-2 в расположении "Западная часть США 3 ".

az network vnet create \

--resource-group test-rg-2\

--location eastus2 \

--name vnet-2 \

--address-prefixes 10.1.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.1.0.0/24

Назначение разрешений для пользователя-1

Учетная запись пользователя в другой подписке, с которой требуется выполнить пиринг, должна быть добавлена в созданную ранее сеть. Если вы используете одну учетную запись для обеих подписок, можно пропустить этот раздел.

Оставаться вошедшего на портал как user-2.

В поле поиска в верхней части портала введите виртуальную сеть. В результатах поиска выберите Виртуальные сети.

Выберите виртуальную сеть-2.

Выберите Управление доступом (IAM).

Выберите +Добавить -Добавить> назначение ролей.

На вкладке "Добавить назначение ролей" выберите "Участник сети".

Выберите Далее.

На вкладке "Члены" выберите +Выбрать участников.

В поле поиска выберите участников , введите user-1.

Выберите Выбрать.

Выберите Проверить + назначить.

Выберите Проверить + назначить.

Используйте Get-AzVirtualNetwork , чтобы получить идентификатор ресурса для виртуальной сети-1. Назначьте пользователя-1 из подписки-1 в виртуальную сеть-2 с помощью New-AzRoleAssignment.

Используйте Get-AzADUser для получения идентификатора объекта для пользователя-1.

User-1 используется в этом примере для учетной записи пользователя. Замените это значение отображаемым именем для пользователя из подписки-1 , которую вы хотите назначить разрешения виртуальной сети-2. Этот шаг можно пропустить, если вы используете одну и ту же учетную запись для обеих подписок.

$id = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

}

$vnet = Get-AzVirtualNetwork @id

$obj = Get-AzADUser -DisplayName 'user-1'

$role = @{

ObjectId = $obj.id

RoleDefinitionName = 'Network Contributor'

Scope = $vnet.id

}

New-AzRoleAssignment @role

Используйте az network vnet show , чтобы получить идентификатор ресурса для виртуальной сети-2. Назначьте пользователя-1 из подписки-1 в vnet-2 с помощью az role assignment create.

Используйте az ad user list , чтобы получить идентификатор объекта для пользователя-1.

User-1 используется в этом примере для учетной записи пользователя. Замените это значение отображаемым именем для пользователя из подписки-1 , которую вы хотите назначить разрешения виртуальной сети-2. Этот шаг можно пропустить, если вы используете одну и ту же учетную запись для обеих подписок.

az ad user list --display-name user-1

[

{

"businessPhones": [],

"displayName": "user-1",

"givenName": null,

"id": "bbbbbbbb-1111-2222-3333-cccccccccccc",

"jobTitle": null,

"mail": "[email protected]",

"mobilePhone": null,

"officeLocation": null,

"preferredLanguage": null,

"surname": null,

"userPrincipalName": "user-1_contoso.com#EXT#@fabrikam.onmicrosoft.com"

}

]

Запишите идентификатор объекта user-1 в идентификаторе поля. В этом примере это bbbb-1111-2222-3333-cccccccccc.

vnetid=$(az network vnet show \

--name vnet-2 \

--resource-group test-rg-2 \

--query id \

--output tsv)

az role assignment create \

--assignee bbbbbbbb-1111-2222-3333-cccccccccccc \

--role "Network Contributor" \

--scope $vnetid

Получение идентификатора ресурса виртуальной сети-2

Идентификатор ресурса виртуальной сети-2 необходим для настройки подключения пиринга из виртуальной сети-1 к виртуальной сети-2. Чтобы получить идентификатор ресурса виртуальной сети-2, выполните следующие действия.

Оставаться вошедшего на портал как user-2.

В поле поиска в верхней части портала введите виртуальную сеть. В результатах поиска выберите Виртуальные сети.

Выберите виртуальную сеть-2.

В разделе Параметры выберите Свойства.

Скопируйте сведения в поле "Идентификатор ресурса" и сохраните их для последующих действий. ИД ресурса будет выглядеть примерно так: /subscriptions/<Subscription Id>/resourceGroups/test-rg-2/providers/Microsoft.Network/virtualNetworks/vnet-2.

Выйдите из портала как пользователь 2.

Идентификатор ресурса виртуальной сети-2 необходим для настройки подключения пиринга из виртуальной сети-1 к виртуальной сети-2. Используйте Get-AzVirtualNetwork , чтобы получить идентификатор ресурса для виртуальной сети-2.

$id = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

}

$vnetB = Get-AzVirtualNetwork @id

$vnetB.id

Идентификатор ресурса виртуальной сети-2 необходим для настройки подключения пиринга из виртуальной сети-1 к виртуальной сети-2. Используйте az network vnet show , чтобы получить идентификатор ресурса для виртуальной сети-2.

vnetidB=$(az network vnet show \

--name vnet-2 \

--resource-group test-rg-2 \

--query id \

--output tsv)

echo $vnetidB

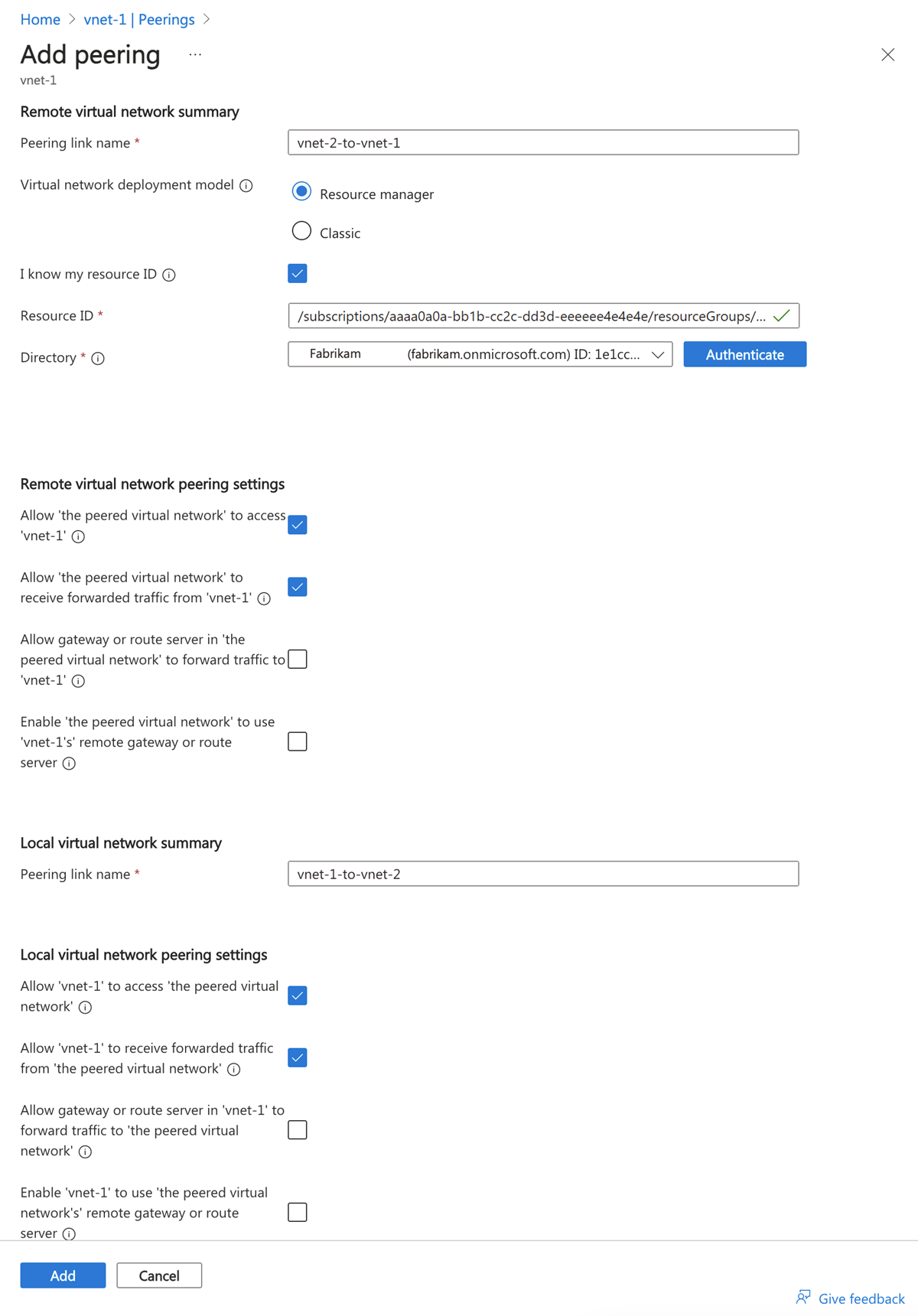

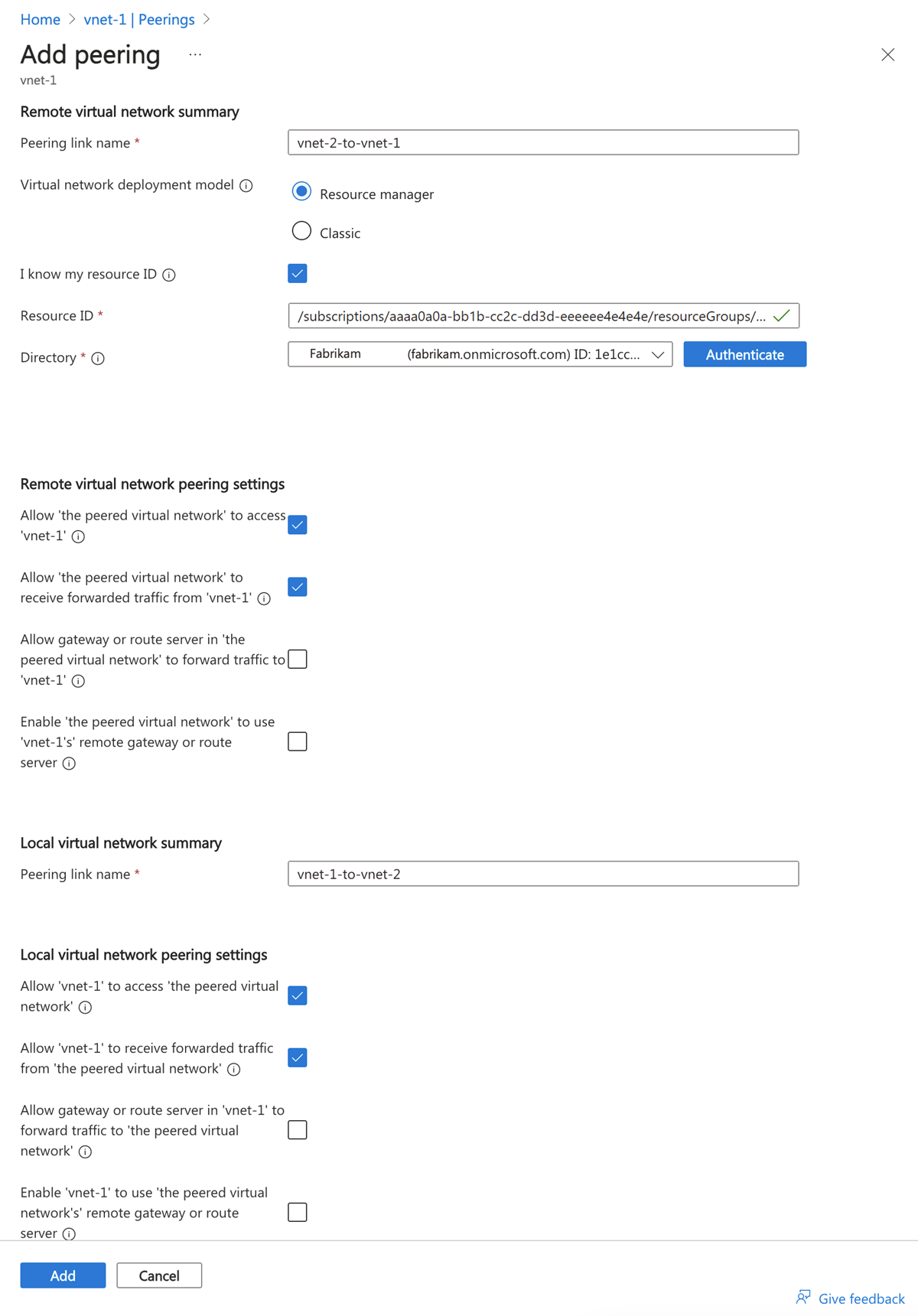

Создание подключения пиринга — vnet-1 к виртуальной сети-2

Чтобы настроить пиринговое подключение, необходимо указать идентификатор ресурса для виртуальной сети-2 из предыдущих шагов.

Войдите в портал Azure как пользователь-1. Если вы используете одну учетную запись для обеих подписок, перейдите на подписку-1 на портале.

В поле поиска в верхней части портала введите виртуальную сеть. В результатах поиска выберите Виртуальные сети.

Выберите виртуальную сеть-1.

Выберите пиринги.

Выберите Добавить.

Введите или выберите следующие сведения в разделе "Добавление пиринга".

| Параметр |

Значение |

| Сводка по удаленной виртуальной сети |

|

| Имя пиринговой связи |

vnet-2-to-vnet-1 |

| Модель развертывания виртуальной сети |

Resource Manager |

| Я знаю идентификатор ресурса |

Выберите поле |

| ИД ресурса |

Введите идентификатор ресурса для виртуальной сети-2 |

| Directory |

Выберите каталог идентификатора Microsoft Entra, соответствующий виртуальной сети-2 и user-2 |

| Параметры пиринга удаленной виртуальной сети |

|

| Разрешить "пиринговой виртуальной сети" получить доступ к "vnet-1" |

Оставьте значение по умолчанию включено |

| Разрешить "одноранговой виртуальной сети" получать переадресованный трафик из "vnet-1" |

Выберите поле |

| Сводка по локальной виртуальной сети |

|

| Имя пиринговой связи |

vnet-1-to-vnet-2 |

| Параметры пиринга локальной виртуальной сети |

|

| Разрешить "vnet-1" получить доступ к "одноранговой виртуальной сети" |

Оставьте значение по умолчанию включено |

| Разрешить "vnet-1" получать перенаправленный трафик из одноранговой виртуальной сети. |

Выберите поле |

Выберите Добавить.

Выйдите из портала как пользователь-1.

Вход в подписку-1

Используйте Connect-AzAccount для входа в подписку-1.

Connect-AzAccount

Если вы используете одну учетную запись для обеих подписок, войдите в эту учетную запись и измените контекст подписки на подписку-1 с помощью Set-AzContext.

Set-AzContext -Subscription subscription-1

Вход в подписку-2

Выполните проверку подлинности в подписке-2 , чтобы можно было настроить пиринг.

Используйте Connect-AzAccount для входа в подписку-2.

Connect-AzAccount

Переход на подписку-1 (необязательно)

Возможно, вам придется вернуться к подписке-1 , чтобы продолжить действия в подписке-1.

Измените контекст на подписку-1.

Set-AzContext -Subscription subscription-1

Создание подключения пиринга

Используйте Add-AzVirtualNetworkPeering для создания пирингового подключения между виртуальной сетью-1 и виртуальной сетью-2.

$netA = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

}

$vnetA = Get-AzVirtualNetwork @netA

$peer = @{

Name = 'vnet-1-to-vnet-2'

VirtualNetwork = $vnetA

RemoteVirtualNetworkId = '/subscriptions/<subscription-2-Id>/resourceGroups/test-rg-2/providers/Microsoft.Network/virtualNetworks/vnet-2'

}

Add-AzVirtualNetworkPeering @peer

Используйте Get-AzVirtualNetworkPeering, чтобы получить состояние пиринговых подключений из виртуальной сети-1 в vnet-2.

$status = @{

ResourceGroupName = 'test-rg'

VirtualNetworkName = 'vnet-1'

}

Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

PS /home/azureuser> Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

VirtualNetworkName PeeringState

------------------ ------------

vnet-1 Initiated

Вход в подписку-1

Используйте az sign-in для входа в подписку-1.

az login

Если вы используете одну учетную запись для обеих подписок, войдите в эту учетную запись и измените контекст подписки на подписку-1 с az account set.

az account set --subscription "subscription-1"

Вход в подписку-2

Выполните проверку подлинности в подписке-2 , чтобы можно было настроить пиринг.

Используйте az sign-in для входа в подписку-2.

az login

Переход на подписку-1 (необязательно)

Возможно, вам придется вернуться к подписке-1 , чтобы продолжить действия в подписке-1.

Измените контекст на подписку-1.

az account set --subscription "subscription-1"

Создание подключения пиринга

Используйте az network vnet peering create для создания подключения пиринга между виртуальной сетью-1 и vnet-2.

az network vnet peering create \

--name vnet-1-to-vnet-2 \

--resource-group test-rg \

--vnet-name vnet-1 \

--remote-vnet /subscriptions/<subscription-2-Id>/resourceGroups/test-rg-2/providers/Microsoft.Network/VirtualNetworks/vnet-2 \

--allow-vnet-access

Используйте az network vnet peering list , чтобы получить состояние пиринговых подключений из виртуальной сети-1 в vnet-2.

az network vnet peering list \

--resource-group test-rg \

--vnet-name vnet-1 \

--output table

Подключение пиринга отображается в пирингах в состоянии, инициированном . Чтобы завершить одноранговый узел, необходимо настроить соответствующее подключение в виртуальной сети-2.

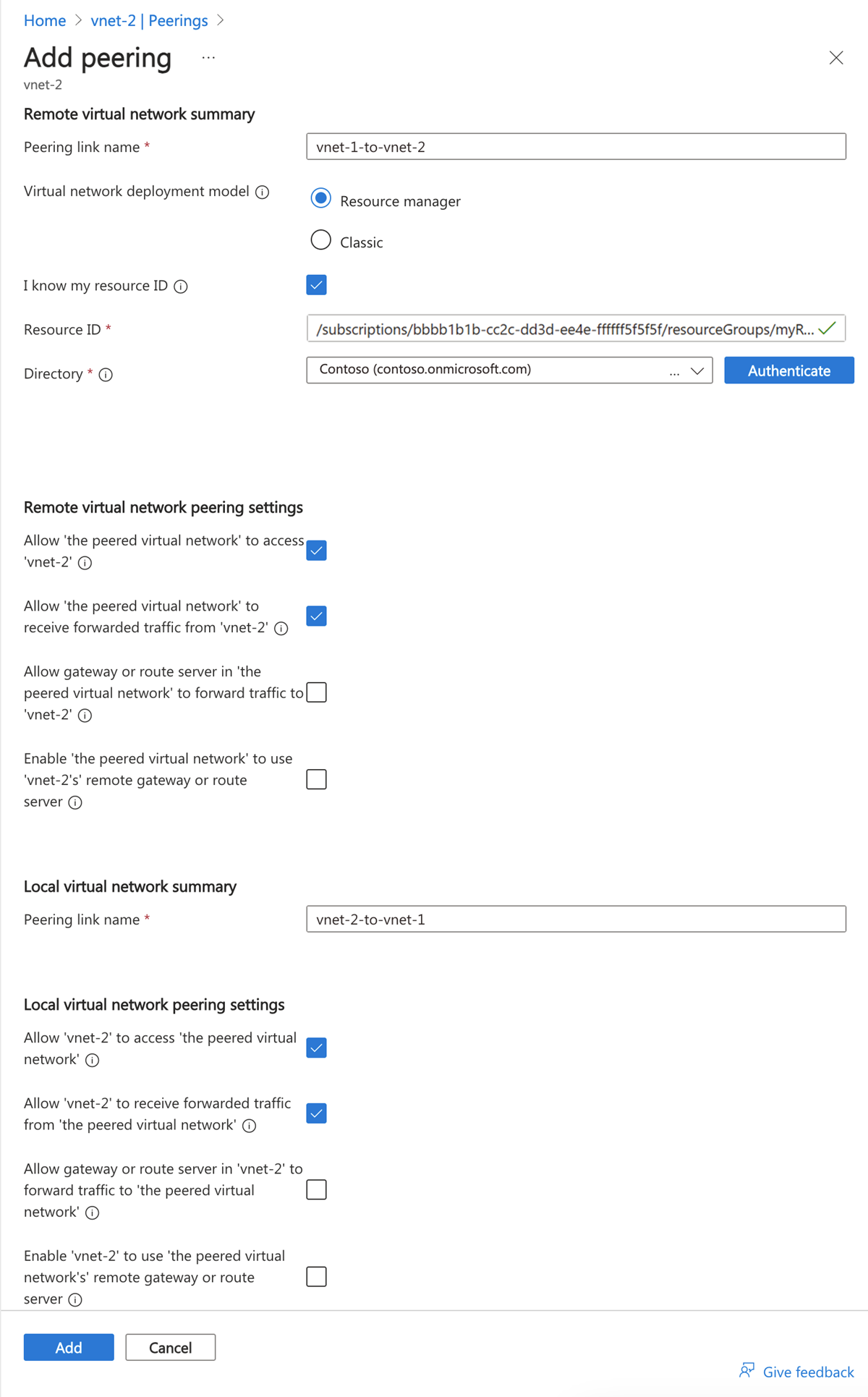

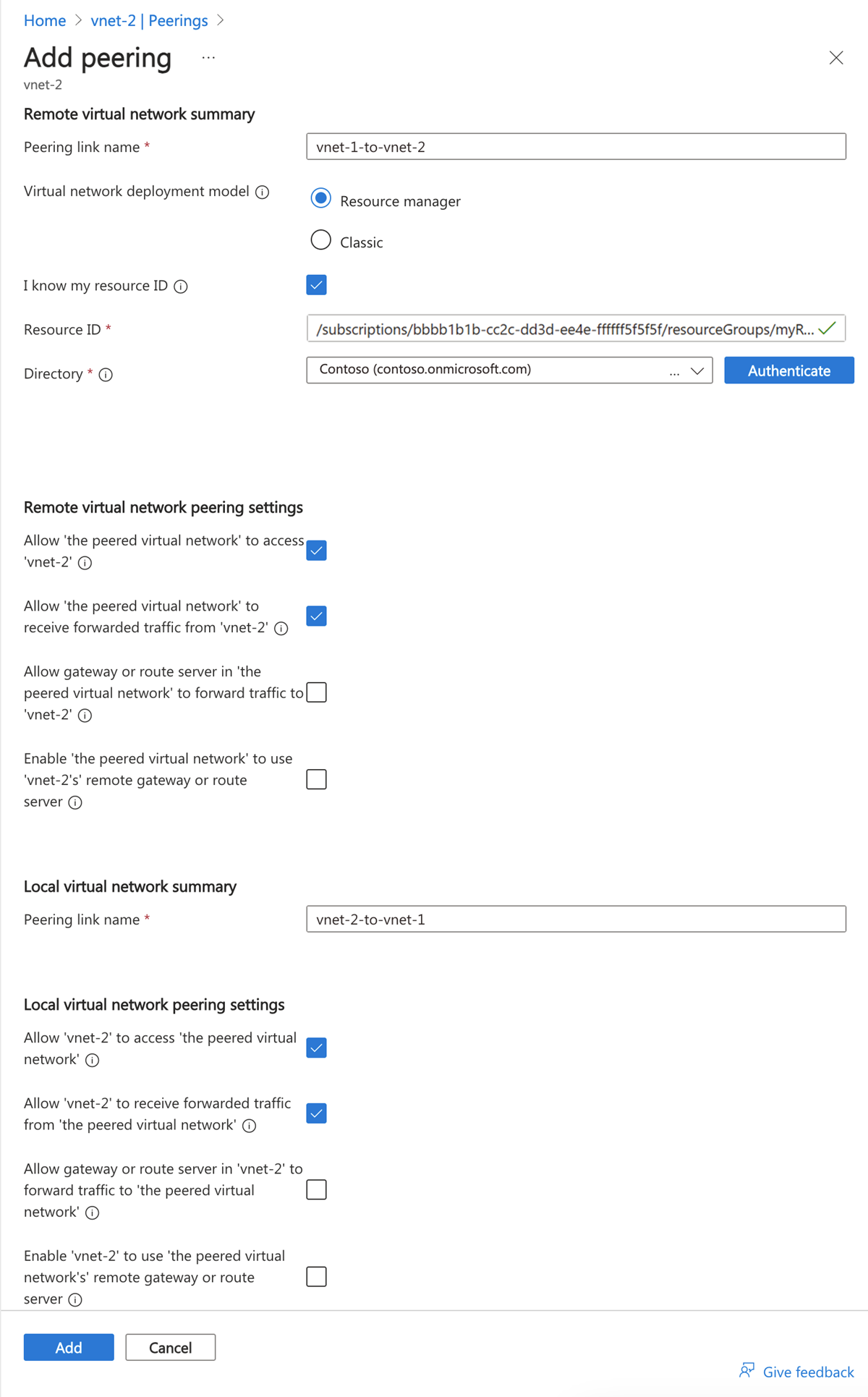

Создание подключения пиринга — vnet-2 к виртуальной сети-1

Для виртуальной сети-1 необходимы идентификаторы ресурсов, описанные в предыдущих шагах, чтобы настроить подключение к пирингу.

Войдите в портал Azure как пользователь-2. Если вы используете одну учетную запись для обеих подписок, перейдите на подписку-2 на портале.

В поле поиска в верхней части портала введите виртуальную сеть. В результатах поиска выберите Виртуальные сети.

Выберите виртуальную сеть-2.

Выберите пиринги.

Выберите Добавить.

Введите или выберите следующие сведения в разделе "Добавление пиринга".

| Параметр |

Значение |

| Сводка по удаленной виртуальной сети |

|

| Имя пиринговой связи |

vnet-1-to-vnet-2 |

| Модель развертывания виртуальной сети |

Resource Manager |

| Я знаю идентификатор ресурса |

Выберите поле |

| ИД ресурса |

Введите идентификатор ресурса для виртуальной сети-2 |

| Directory |

Выберите каталог идентификатора Microsoft Entra, соответствующий виртуальной сети-1 и user-1 |

| Параметры пиринга удаленной виртуальной сети |

|

| Разрешить "пиринговой виртуальной сети" получить доступ к "vnet-1" |

Оставьте значение по умолчанию включено |

| Разрешить "одноранговой виртуальной сети" получать переадресованный трафик из "vnet-1" |

Выберите поле |

| Сводка по локальной виртуальной сети |

|

| Имя пиринговой связи |

vnet-1-to-vnet-2 |

| Параметры пиринга локальной виртуальной сети |

|

| Разрешить "vnet-1" получить доступ к "одноранговой виртуальной сети" |

Оставьте значение по умолчанию включено |

| Разрешить "vnet-1" получать перенаправленный трафик из одноранговой виртуальной сети. |

Выберите поле |

Выберите Добавить.

В раскрывающемся списке выберите каталог , соответствующий виртуальной сети-1 и user-1.

Выберите " Проверка подлинности".

Выберите Добавить.

Вход в подписку-2

Используйте Connect-AzAccount для входа в подписку-2.

Connect-AzAccount

Если вы используете одну учетную запись для обеих подписок, войдите в эту учетную запись и измените контекст подписки на подписку-2 с помощью Set-AzContext.

Set-AzContext -Subscription subscription-2

Вход в подписку-1

Выполните проверку подлинности в подписке-1 , чтобы можно было настроить пиринг.

Используйте Connect-AzAccount для входа в подписку-1.

Connect-AzAccount

Изменение подписки-2 (необязательно)

Возможно, вам придется вернуться к подписке-2 , чтобы продолжить действия в подписке-2.

Измените контекст на подписку-2.

Set-AzContext -Subscription subscription-2

Создание подключения пиринга

Используйте Add-AzVirtualNetworkPeering для создания пирингового подключения между виртуальной сетью-2 и виртуальной сетью-1.

$netB = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

}

$vnetB = Get-AzVirtualNetwork @netB

$peer = @{

Name = 'vnet-2-to-vnet-1'

VirtualNetwork = $vnetB

RemoteVirtualNetworkId = '/subscriptions/<subscription-1-Id>/resourceGroups/test-rg/providers/Microsoft.Network/virtualNetworks/vnet-1'

}

Add-AzVirtualNetworkPeering @peer

Пользователь Get-AzVirtualNetworkPeering , чтобы получить состояние пиринговых подключений из виртуальной сети-2 в vnet-1.

$status = @{

ResourceGroupName = 'test-rg-2'

VirtualNetworkName = 'vnet-2'

}

Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

PS /home/azureuser> Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

VirtualNetworkName PeeringState

------------------ ------------

vnet-2 Connected

Вход в подписку-2

Используйте az sign-in для входа в подписку-2.

az login

Если вы используете одну учетную запись для обеих подписок, войдите в эту учетную запись и измените контекст подписки на подписку-2 с az account set.

az account set --subscription "subscription-2"

Вход в подписку-1

Выполните проверку подлинности в подписке-1 , чтобы можно было настроить пиринг.

Используйте az sign-in для входа в подписку-1.

az login

Изменение подписки-2 (необязательно)

Возможно, вам придется вернуться к подписке-2 , чтобы продолжить действия в подписке-2.

Измените контекст на подписку-2.

az account set --subscription "subscription-2"

Создание подключения пиринга

Используйте az network vnet peering create to create a peering connection between vnet-2 and vnet-1.

az network vnet peering create \

--name vnet-2-to-vnet-1 \

--resource-group test-rg-2 \

--vnet-name vnet-2 \

--remote-vnet /subscriptions/<subscription-1-Id>/resourceGroups/test-rg/providers/Microsoft.Network/VirtualNetworks/vnet-1 \

--allow-vnet-access

Используйте az network vnet peering list , чтобы получить состояние пиринговых подключений из виртуальной сети-2 в vnet-1.

az network vnet peering list \

--resource-group test-rg-2 \

--vnet-name vnet-2 \

--output table

Пиринг успешно установлен после того, как вы увидите подключение в столбце состояния пиринга для обеих виртуальных сетей в пиринге. Теперь все ресурсы Azure, созданные в любой из виртуальных сетей, могут взаимодействовать друг с другом, используя свои IP-адреса. Если вы используете разрешение имен Azure для виртуальных сетей, ресурсы в виртуальных сетях не могут разрешать имена в виртуальных сетях. Если вы хотите разрешить имена между виртуальными сетями в пиринге, необходимо создать собственный сервер DNS (система доменных имен) или использовать Azure DNS.

Дополнительные сведения об использовании собственного DNS для разрешения имен см. в статье "Разрешение имен" с помощью собственного DNS-сервера.

Дополнительные сведения о Azure DNS см. в статье "Что такое Azure DNS?".

Следующие шаги