Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения: ✔️ файловые хранилища SMB Azure

Azure Files поддерживает аутентификацию на основе идентификаций для общих папок Windows через Server Message Block (SMB) с использованием протокола Kerberos посредством следующих методов:

- Локальные доменные службы Active Directory (AD DS)

- Доменные службы Microsoft Entra

- Microsoft Entra Kerberos для гибридных идентичностей пользователей

Мы настоятельно рекомендуем ознакомиться с разделом Как это работает, чтобы выбрать подходящий источник AD для аутентификации. Настройки различаются в зависимости от выбранной доменной службы. В этой статье рассматривается включение и настройка локальных доменных служб AD DS для проверки подлинности с помощью файловых ресурсов Azure.

Если вы не знакомы с файлами Azure, рекомендуется ознакомиться с руководством по планированию.

Поддерживаемые сценарии и ограничения

- Чтобы использовать проверку подлинности на основе удостоверений с помощью файлов Azure, необходимо назначить права RBAC на уровне общего доступа. Это можно сделать двумя способами:

- Разрешение уровня общего доступа по умолчанию: Этот параметр применяет RBAC на уровне общего ресурса для всех прошедших проверку подлинности пользователей. С этой конфигурацией не нужно синхронизировать локальные удостоверения AD DS с идентификатором Microsoft Entra.

- Подробные разрешения на уровне ресурса общего доступа: Если вы хотите назначить RBAC на уровне ресурса общего доступа определенным пользователям или группам, соответствующие удостоверения должны быть синхронизированы из вашей локальной службы AD DS в Microsoft Entra ID с помощью Microsoft Entra Connect или Microsoft Entra Cloud Sync. Группы, созданные только в Microsoft Entra ID, не будут работать, если они не содержат синхронизированные учетные записи пользователей. Синхронизация хэша паролей не требуется.

- Требования к клиентской ОС: Windows 8 или Windows Server 2012 или более поздней версии или виртуальные машины Linux, такие как Ubuntu 18.04+ и эквивалентные дистрибутивы RHEL/SLES.

- Вы можете управлять общими папками Azure с помощью службы "Синхронизация файлов Azure".

- Проверка подлинности Kerberos доступна в Active Directory с помощью шифрования AES 256 (рекомендуется) и RC4-HMAC. Шифрование Kerberos aES 128 еще не поддерживается.

- Поддерживается единый вход в систему (SSO).

- По умолчанию доступ ограничен лесом Active Directory, где зарегистрирована учетная запись хранения. Пользователи из любого домена в этом лесу могут получить доступ к содержимому общей папки, если у них есть соответствующие разрешения. Чтобы включить доступ из дополнительных лесов, необходимо настроить доверие к лесу. Дополнительные сведения см. в разделе «Использование Azure Files с несколькими лесами Active Directory».

- Проверка подлинности на основе удостоверений в настоящее время не поддерживается для общих папок NFS.

При включении AD DS для общих папок Azure по протоколу SMB компьютеры, присоединенные к AD DS, могут подключать общие папки Azure с помощью ваших существующих учетных данных AD DS. Среду AD DS можно разместить локально или на виртуальной машине Azure.

Видео

Чтобы настроить проверку подлинности на основе удостоверений для распространенных вариантов использования, мы опубликовали два видео с пошаговыми рекомендациями по следующим сценариям. Обратите внимание, что Azure Active Directory теперь является идентификатором Microsoft Entra. Дополнительные сведения см. в статье "Новое имя" для Azure AD.

Предварительные условия

Прежде чем включить проверку подлинности AD DS для общих папок Azure, убедитесь, что выполнены следующие предварительные требования:

Выберите или создайте среду AD DS и синхронизируйте ее с идентификатором Microsoft Entra ID с помощью локального приложения Синхронизации Microsoft Entra Connect или облачной синхронизации Microsoft Entra Connect, упрощенного агента, который можно установить из Центра администрирования Microsoft Entra.

Этот компонент можно включить в новой или существующей локальной среде AD DS. Удостоверения, используемые для доступа, должны быть синхронизированы с идентификатором Microsoft Entra или использовать разрешение уровня общего доступа по умолчанию. Клиент Microsoft Entra и файловый ресурс, к которым вы обращаетесь, должны быть связаны с той же подпиской.

Присоедините локальный компьютер или виртуальную машину Azure в домен локальной службы AD DS. Сведения о присоединении к домену см. в разделе "Присоединение компьютера к домену".

Если компьютер не присоединен к домену, вы по-прежнему можете использовать AD DS для проверки подлинности, если у компьютера есть беспрепятственное сетевое подключение к локальному контроллеру домена AD и пользователь предоставляет явные учетные данные. Дополнительную информацию см. в разделе Подключение общей папки с виртуальной машины, не присоединенной к домену, или с виртуальной машины, присоединенной к другому домену AD.

Выберите или создайте учетную запись хранения Azure. Для оптимальной производительности рекомендуется создать учетную запись хранилища в том же регионе, что и клиент, с которого вы планируете получить доступ к общему ресурсу.

Убедитесь, что учетная запись хранения, содержащая общие папки, еще не настроена для проверки подлинности на основе удостоверений. Если служба AD уже включена в учетной записи хранения, её необходимо отключить перед включением локальной службы AD DS.

Если возникают проблемы при подключении к файлам Azure, изучите устранение ошибок монтирования файлов Azure на Windows.

Если вы планируете включить какие-либо сетевые конфигурации в общей папке, рекомендуется прочитать статью о сетевых особенностях и выполнить соответствующую настройку перед включением проверки подлинности AD DS.

Доступность в регионах

Проверку подлинности файлов Azure можно использовать с AD DS во всех общедоступных регионах Azure, Китае и Gov.

Обзор

При включении проверки подлинности AD DS для общих папок Azure можно использовать локальные учетные данные AD DS для проверки подлинности в общих папках Azure. Вы также можете управлять своими разрешениями, чтобы разрешить детализированный контроль доступа. Чтобы настроить проверку подлинности, синхронизируйте удостоверения из локальной службы AD DS с идентификатором Microsoft Entra ID с помощью локального приложения Microsoft Entra Connect Sync или облачной синхронизации Microsoft Entra Connect, упрощенного агента, который можно установить из Центра администрирования Microsoft Entra. Назначьте разрешения уровня доступа к общему ресурсу гибридным удостоверениям, синхронизированным с Microsoft Entra ID, и управляйте доступом на уровне файлов и каталогов с помощью списков управления доступом (ACL) Windows.

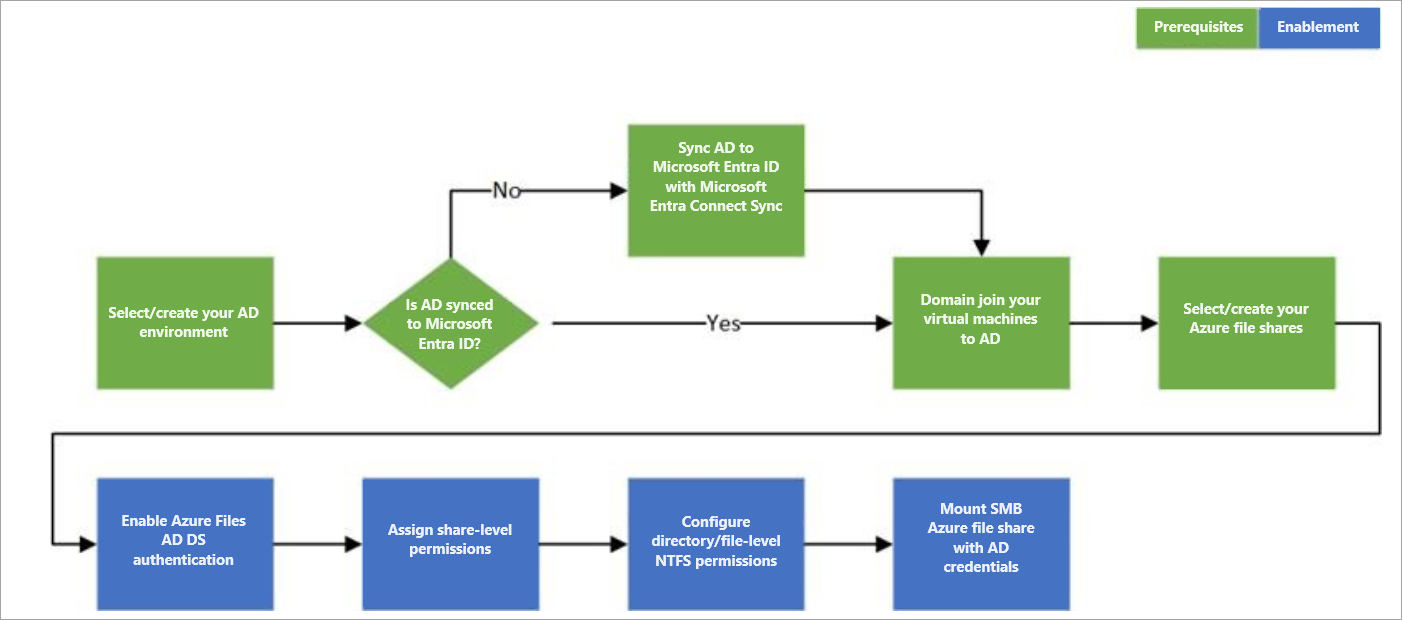

Выполните следующие действия, чтобы настроить Файлы Azure для проверки подлинности AD DS:

Включение проверки подлинности AD DS в учетной записи хранения

Настройка списков управления доступом Windows по протоколу SMB для каталогов и файлов

Подключите файловое хранилище Azure к виртуальной машине, присоединенной к AD DS

На следующей схеме показан комплексный рабочий процесс для включения проверки подлинности AD DS по протоколу SMB для общих папок Azure.

Чтобы применить разрешения файлов на уровне общего ресурса с помощью модели управления доступом на основе ролей Azure (Azure RBAC), удостоверения, используемые для доступа к общим ресурсам Azure, должны быть синхронизированы с Microsoft Entra ID. В качестве альтернативы можно использовать разрешение на уровне доступа по умолчанию. Windows-style DACLs на файлах и каталогах, перенесенных с существующих файловых серверов, сохраняются и применяются. Эта настройка обеспечивает простую интеграцию с корпоративной средой AD DS. По мере замены локальных файловых серверов на общие папки Azure существующие пользователи могут получать доступ к общим папкам Azure со своих текущих клиентов с помощью единого входа без каких-либо изменений в используемых учетных данных.

Следующий шаг

Чтобы приступить к работе, включите проверку подлинности AD DS для учетной записи хранения.