Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Соединитель журналов служб Amazon Web Services (AWS) доступен в двух версиях: устаревший соединитель для управления CloudTrail и журналов данных, а также новая версия, которая может получать журналы из следующих служб AWS, извлекая их из контейнера S3 (ссылки приведены к документации AWS):

- Amazon Virtual Private Cloud (VPC) - Журналы потоков VPC

- Amazon GuardDuty - Выводы

- AWS CloudTrail - События управления и данных

- AWS CloudWatch - Журналы CloudWatch

На этой вкладке объясняется, как настроить соединитель AWS S3 с помощью одного из двух методов:

- Автоматическая настройка (рекомендуется)

- Настройка вручную

Предпосылки

У вас должны быть разрешения на запись в рабочую область Microsoft Sentinel.

Установите решение Amazon Web Services из Центра содержимого в Microsoft Sentinel. Дополнительные сведения см. в статье Обнаружение и управление стандартным содержимым Microsoft Sentinel.

Установите PowerShell и ИНТЕРФЕЙС командной строки AWS на компьютере (только для автоматической настройки):

- Инструкции по установке PowerShell

- Инструкции по установке ИНТЕРФЕЙСА командной строки AWS (из документации по AWS)

Убедитесь, что журналы из выбранной службы AWS используют формат, принятый Microsoft Sentinel:

- Amazon VPC: .csv файл в формате GZIP с заголовками; разделитель: пробел.

- Amazon GuardDuty: форматы json-line и GZIP.

- AWS CloudTrail: .json файл в формате GZIP.

- CloudWatch: .csv файл в формате GZIP без заголовка. Если вам нужно преобразовать журналы в этот формат, можно использовать эту лямбда-функцию CloudWatch.

Автоматическая настройка

Чтобы упростить процесс подключения, Microsoft Sentinel предоставил скрипт PowerShell для автоматизации настройки стороны AWS соединителя — необходимых ресурсов AWS, учетных данных и разрешений.

Сценарий:

Создает поставщика удостоверений OIDC, чтобы проверять подлинность пользователей Microsoft Entra ID в AWS. Если поставщик веб-удостоверений уже существует, сценарий добавляет Microsoft Sentinel в качестве аудитории к существующему поставщику.

Создает предполагаемую роль IAM с минимальными необходимыми разрешениями, чтобы предоставить пользователям, прошедшим проверку подлинности OIDC, доступ к журналам в заданном контейнере S3 и очереди SQS.

Позволяет указанным службам AWS отправлять журналы в этот контейнер S3 и отправлять уведомления в очередь SQS.

При необходимости создается контейнер S3 и очередь SQS для этой цели.

Настраивает все необходимые политики разрешений IAM и применяет их к роли IAM, созданной выше.

Для облаков Azure для государственных организаций специализированный скрипт создает другого поставщика удостоверений веб-идентификации OIDC, которому назначается роль IAM.

Инструкции

Чтобы запустить скрипт для настройки соединителя, выполните следующие действия.

В меню навигации Microsoft Sentinel выберите Соединители данных.

Выберите Amazon Web Services S3 из коллекции соединителей данных.

Если соединитель не отображается, установите решение Amazon Web Services из Центра содержимого в Microsoft Sentinel.

В панели сведений о соединителе выберите Открыть страницу соединителя.

В разделе "Конфигурация" под 1. Настройте среду AWS, разверните раздел "Настройка" с помощью скрипта PowerShell (рекомендуется).

Следуйте инструкциям на экране, чтобы скачать и извлечь скрипт установки AWS S3 (ссылка загружает ZIP-файл, содержащий основной скрипт установки и вспомогательные скрипты) на странице соединителя.

Примечание.

Для интеграции логов AWS в облако Azure для государственных организаций загрузите и распакуйте этот специализированный скрипт установки AWS S3 Gov.

Перед выполнением скрипта выполните

aws configureкоманду из командной строки PowerShell и введите соответствующие сведения, как показано в командной строке. См . интерфейс командной строки AWS | Основы конфигурации (из документации ПО AWS) для получения дополнительных сведений.Теперь запустите скрипт. Скопируйте команду на странице соединителя (в разделе "Запуск скрипта для настройки среды") и вставьте его в командную строку.

Скрипт предложит ввести идентификатор рабочей области. Этот идентификатор отображается на странице соединителя. Скопируйте его и вставьте его в запрос скрипта.

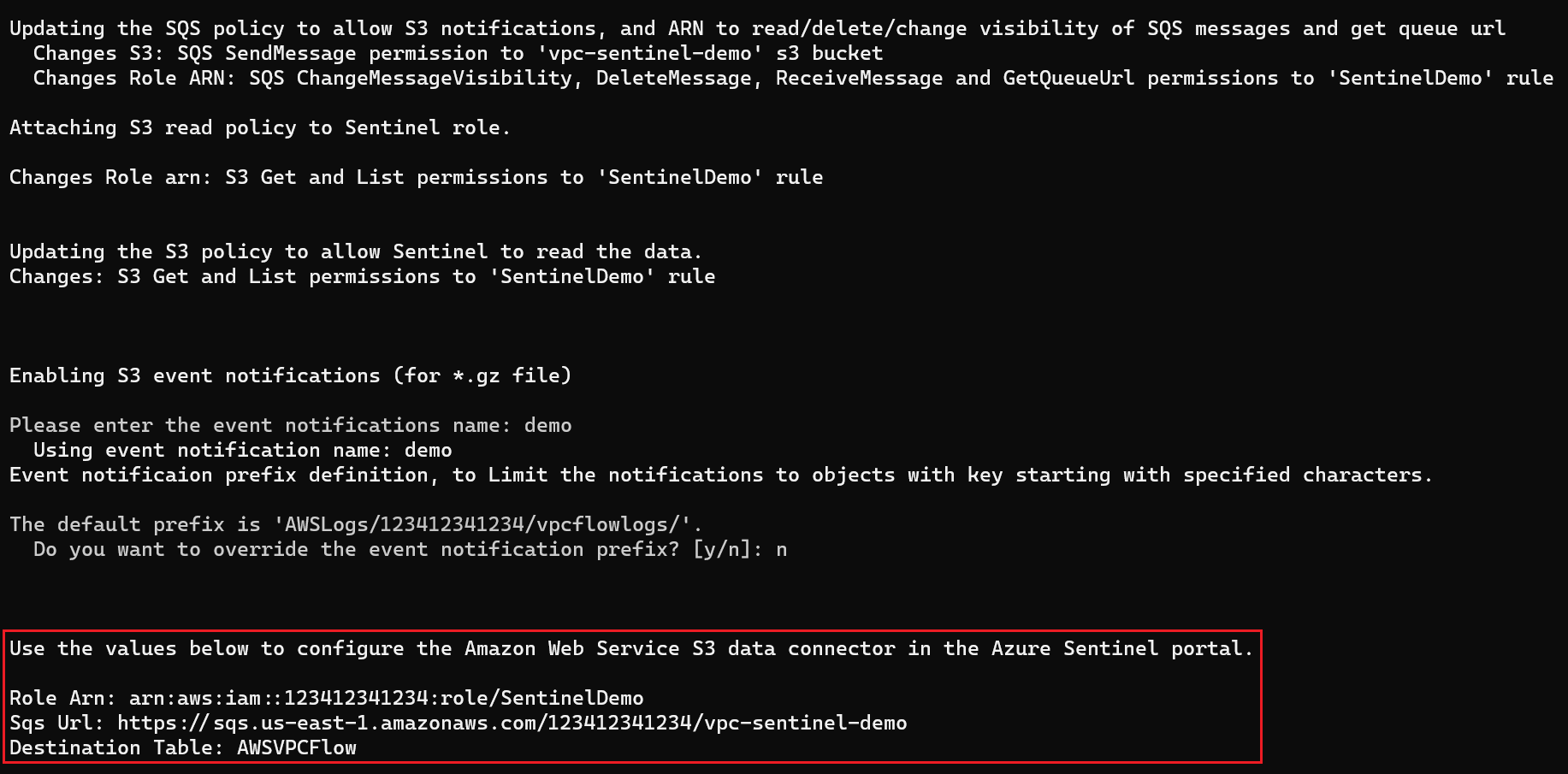

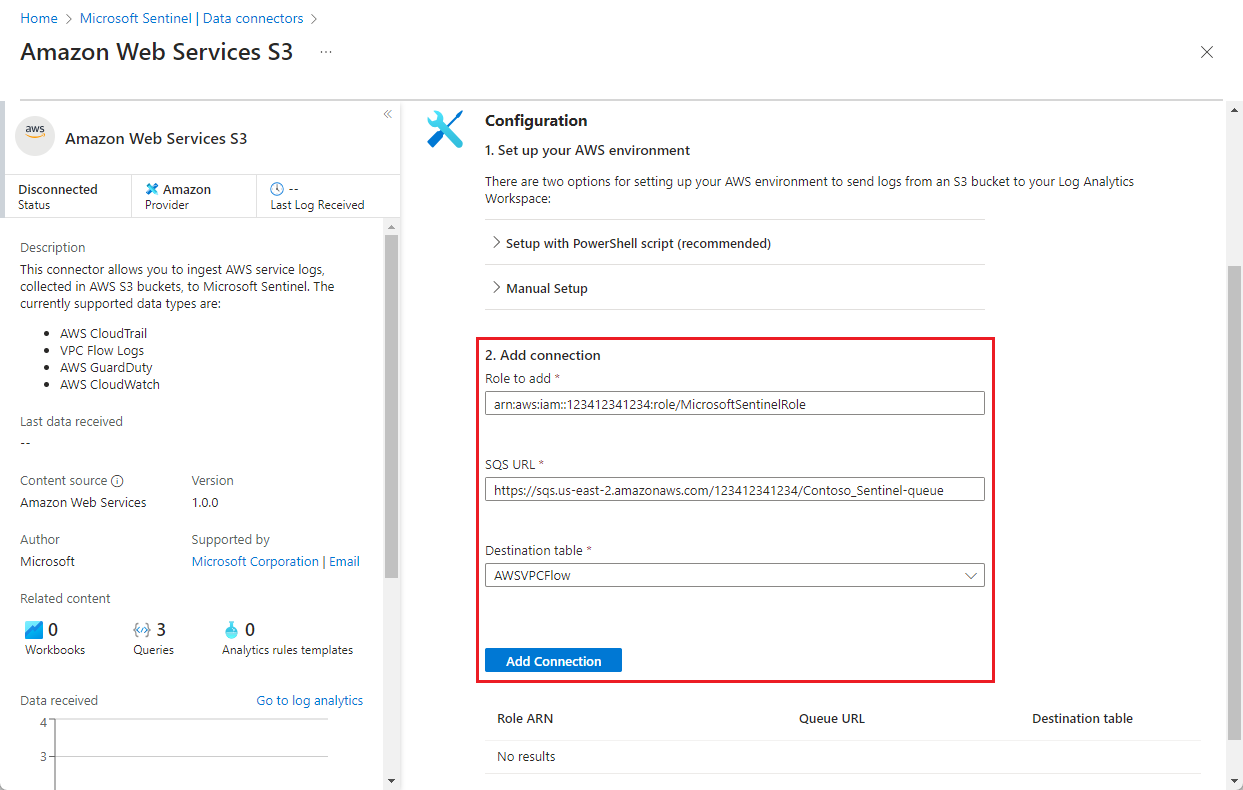

После завершения выполнения скрипта скопируйте Role ARN и URL-адрес SQS из выходных данных скрипта (см. пример на первом снимке экрана ниже) и вставьте их в соответствующие поля на странице соединителя в разделе 2. Добавление подключения (см. второй снимок экрана ниже).

Выберите тип данных из раскрывающегося списка в целевой таблице. Это указывает соединителю, журналы какой службы AWS будут собираться с помощью этого подключения, и в какую таблицу Log Analytics он сохраняет полученные данные. Затем выберите Добавить подключение.

Примечание.

Выполнение скрипта может занять до 30 минут.

Ручная настройка

Мы рекомендуем использовать скрипт автоматической установки для развертывания этого соединителя. Если по какой-либо причине вы не хотите воспользоваться этим удобством, выполните приведенные ниже действия, чтобы настроить соединитель вручную.

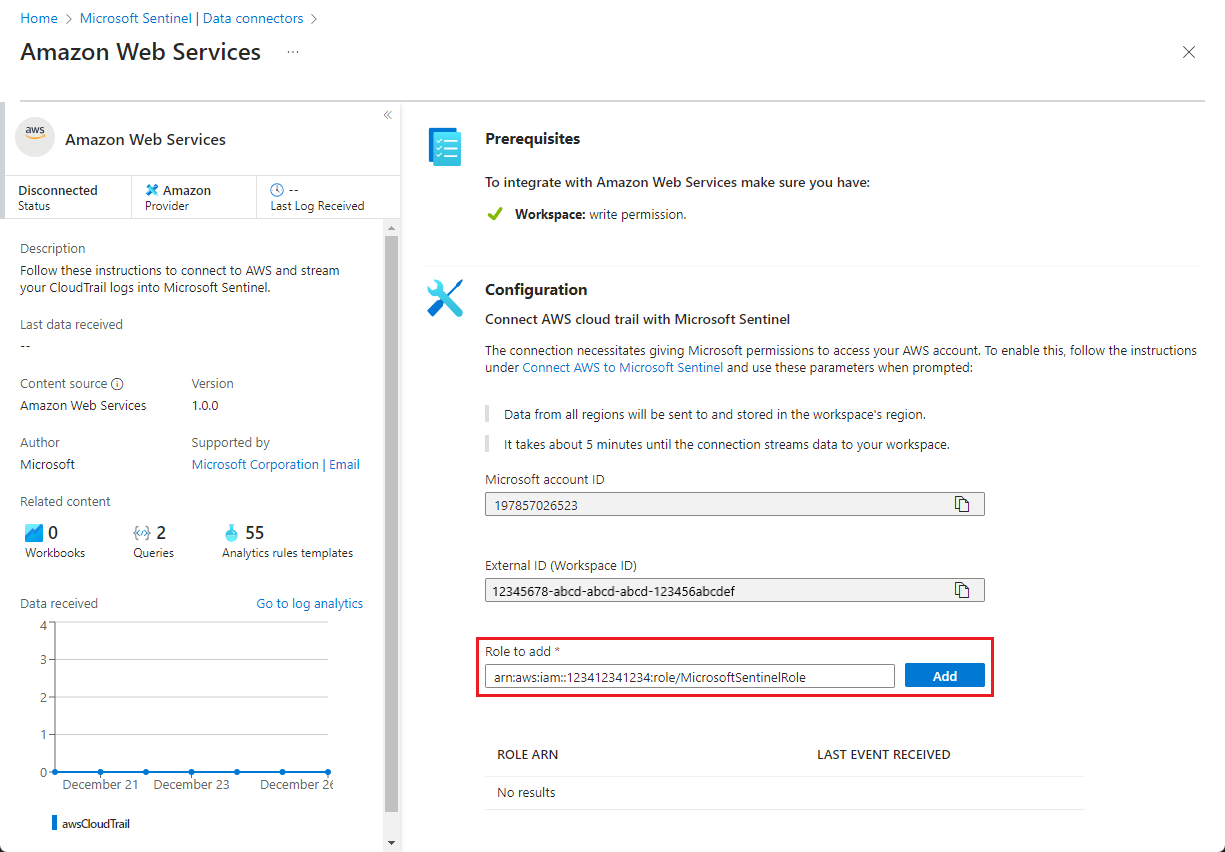

Настройте среду AWS, как описано в разделе "Настройка среды Amazon Web Services" для сбора журналов AWS в Microsoft Sentinel.

В консоли AWS:

Введите службу управления удостоверениями и доступом (IAM) и перейдите к списку ролей. Выберите созданную выше роль.

Скопируйте ARN в буфер обмена.

Введите простую службу очередей, выберите созданную очередь SQS и скопируйте URL-адрес очереди в буфер обмена.

В меню навигации Microsoft Sentinel выберите Соединители данных.

Выберите Amazon Web Services S3 из коллекции соединителей данных.

Если соединитель не отображается, установите решение Amazon Web Services из Центра содержимого в Microsoft Sentinel. Дополнительные сведения см. в статье Обнаружение и управление стандартным содержимым Microsoft Sentinel.

В панели сведений о соединителе выберите Открыть страницу соединителя.

Под 2. Добавление подключения:

- Вставьте ARN роли IAM, скопированную двумя шагами назад, в поле Role to add.

- Вставьте URL-адрес очереди SQS, скопированной на последнем шаге, в поле URL-адреса SQS .

- Выберите тип данных из раскрывающегося списка в целевой таблице. Это указывает соединителю, журналы какой службы AWS будут собираться с помощью этого подключения, и в какую таблицу Log Analytics он сохраняет полученные данные.

- Выберите Добавить подключение.

Известные проблемы и устранение неполадок

Известные проблемы

Различные типы журналов могут храниться в одном контейнере S3, но не должны храниться в одном пути.

Каждая очередь SQS должна указывать на один тип сообщения. Если вы хотите ингестировать результаты GuardDuty и логи потоков VPC, настройте отдельные очереди для каждого типа.

Одна очередь SQS может обслуживать только один путь в контейнере S3. Если вы храните журналы в нескольких каталогах, каждый каталог требует собственной выделенной очереди SQS.

Устранение неполадок

Узнайте, как устранить неполадки соединителя Amazon Web Services S3.

Отправка форматированных событий CloudWatch в S3 с помощью лямбда-функции (необязательно)

Если журналы CloudWatch не в формате, принятом Microsoft Sentinel — файл .csv в формате GZIP без заголовка — используйте лямбда-функцию для просмотра исходного кода в AWS, чтобы отправить события CloudWatch в bucket S3 в принятом формате.

Лямбда-функция использует среду выполнения Python 3.9 и архитектуру x86_64.

Чтобы развернуть лямбда-функцию, выполните следующие действия.

В консоли управления AWS выберите лямбда-службу.

Выберите "Создать функцию".

Введите имя функции и выберите Python 3.9 в качестве среды выполнения и x86_64 в качестве архитектуры.

Выберите "Создать функцию".

В разделе "Выбор слоя" выберите слой и нажмите кнопку "Добавить".

Выберите "Разрешения" и в разделе "Роль выполнения" выберите имя роли.

В разделе "Политики разрешений" выберите "Добавить политики подключения разрешений>".

Найдите политики AmazonS3FullAccess и CloudWatchLogsReadOnlyAccess и подключите их.

Вернитесь к функции, выберите "Код" и вставьте ссылку на код в источнике кода.

Значения по умолчанию для параметров задаются с помощью переменных среды. При необходимости можно вручную настроить эти значения непосредственно в коде.

Выберите "Развернуть" и выберите "Тест".

Создайте событие, заполнив обязательные поля.

Выберите "Тест" , чтобы узнать, как событие отображается в контейнере S3.

Дальнейшие действия

В этом документе вы узнали, как подключиться к ресурсам AWS для получения их журналов в Microsoft Sentinel. Ознакомьтесь с дополнительными сведениями о Microsoft Sentinel в следующих статьях:

- Узнайте, как отслеживать свои данные и потенциальные угрозы.

- Узнайте, как приступить к обнаружению угроз с помощью Microsoft Sentinel.

- Используйте рабочие тетради чтобы отслеживать данные.