Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Внимание

На этой странице содержатся инструкции по управлению компонентами Операций Интернета вещей Azure с помощью манифестов развертывания Kubernetes, которые доступны в предварительной версии. Эта функция предоставляется с несколькими ограничениями и не должна использоваться для рабочих нагрузок.

Юридические условия, применимые к функциям Azure, которые находятся в состоянии бета-версии, предварительной версии или иным образом еще не выпущены в общедоступной версии, см. на странице Дополнительные условия использования предварительных версий в Microsoft Azure.

Конечные точки потока данных MQTT используются для источников и назначений MQTT. Можно настроить параметры конечной точки, параметры защиты транспортного уровня (TLS), аутентификации и другие параметры.

Предварительные условия

- Экземпляр операций Интернета вещей Azure

Брокер MQTT для локальных операций Интернета вещей Azure

Операции Интернета вещей Azure предоставляют встроенный локальный брокер MQTT, который можно использовать с потоками данных. Брокер MQTT можно использовать в качестве источника для получения сообщений от других систем или в качестве назначения для отправки сообщений в другие системы.

Конечная точка по умолчанию

При развертывании Azure IoT Operations создается конечная точка потока данных брокера MQTT под названием "default" с параметрами по умолчанию. Эту конечную точку можно использовать в качестве источника или назначения для потоков данных.

Внимание

В каждом потоке данных необходимо использовать конечную точку по умолчанию или одну с одинаковыми параметрами. Это может быть источником, местом назначения или обоими. Дополнительные сведения см. в статье "Потоки данных" должны использовать локальную конечную точку брокера MQTT.

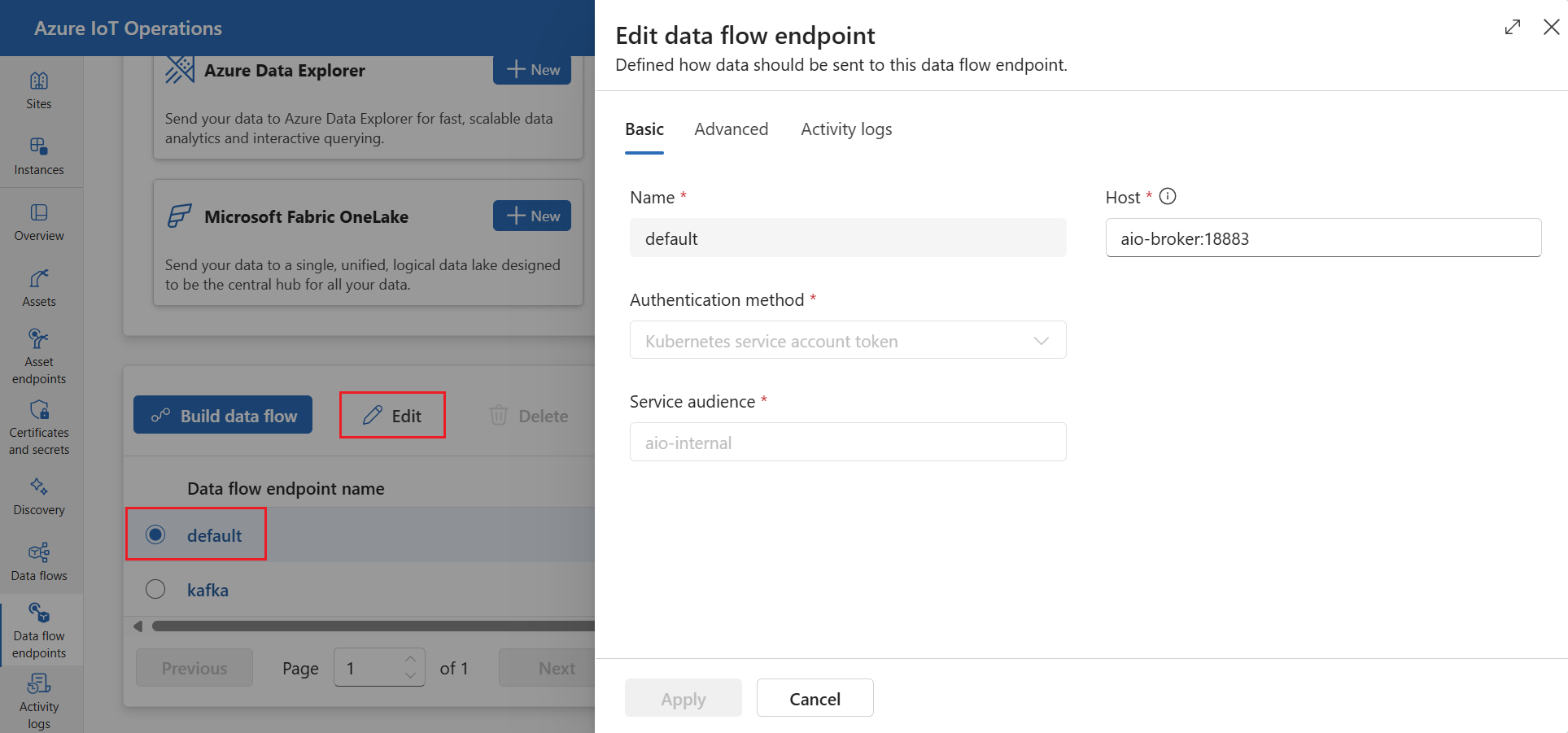

Конечная точка по умолчанию использует следующие параметры:

- Хост:

aio-broker:18883через прослушиватель MQTT брокера по умолчанию - Проверка подлинности: токен учетной записи службы (SAT) через ресурс BrokerAuthentication по умолчанию

- TLS: включено

- Доверенный сертификат ЦС: сертификат

azure-iot-operations-aio-ca-trust-bundleпо умолчанию из корневого ЦС

Внимание

Не удаляйте конечную точку по умолчанию. Если удалить конечную точку по умолчанию, необходимо повторно создать ее с теми же параметрами.

Чтобы просмотреть или изменить параметры конечной точки брокера MQTT по умолчанию, выполните следующие действия.

Создание новой конечной точки

Вы также можете создать новые локальные конечные точки брокера MQTT с пользовательскими параметрами. Например, можно создать новую конечную точку брокера MQTT с помощью другого порта, проверки подлинности или авторизации. Однако всегда следует использовать конечную точку по умолчанию в качестве источника или назначения в каждом потоке данных, даже если вы создаете новые конечные точки.

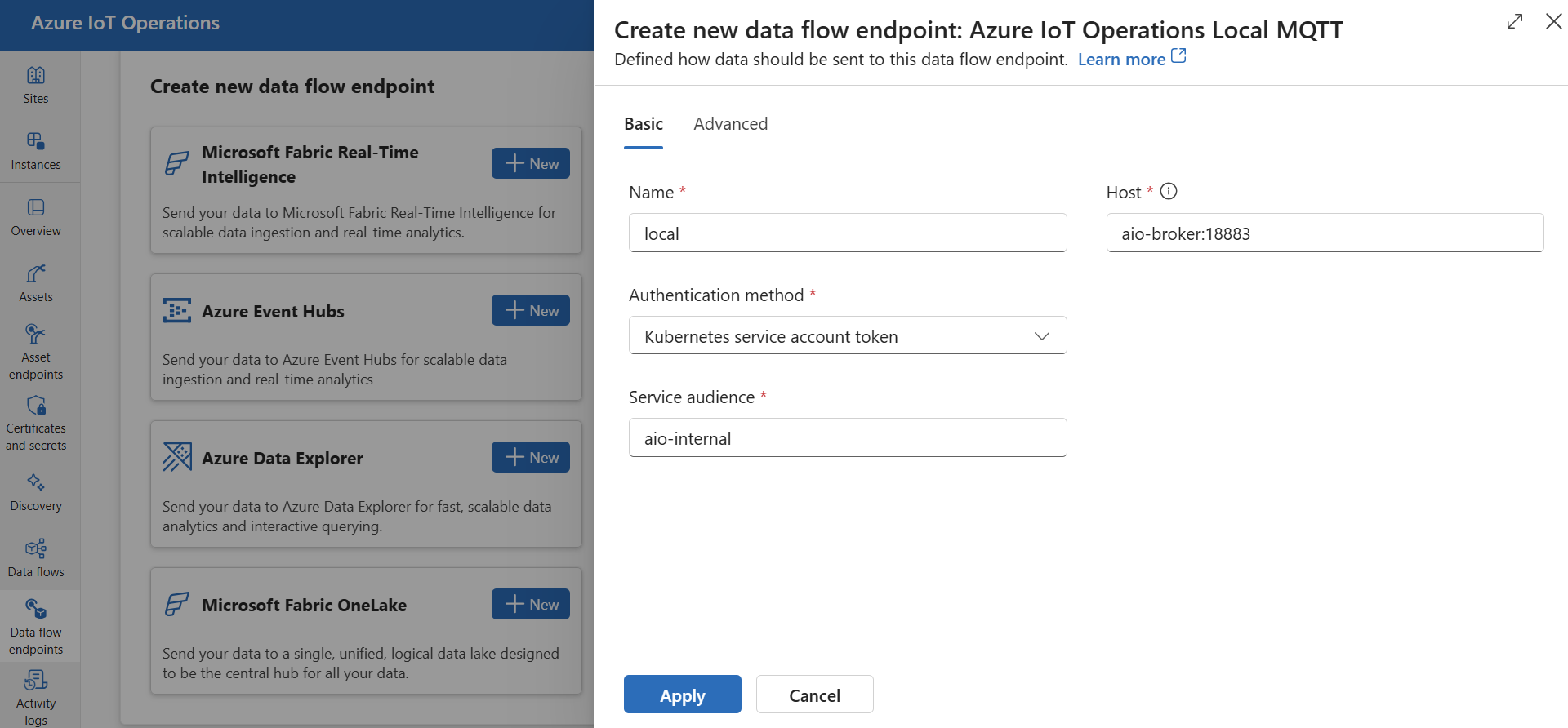

В интерфейсе операций выберите конечные точки потока данных.

В разделе "Создание новой конечной точки потока данных" выберите Azure IoT Operations Local MQTT>New.

Введите следующие параметры для конечной точки:

Настройка Описание Имя. Имя конечной точки потока данных. Хост Имя узла и порт брокера MQTT. Использование формата <hostname>:<port>Метод аутентификации Метод, используемый для проверки подлинности. Выбор маркера учетной записи службы или сертификата X509 Аудитория служб Аудитория токена учетной записи службы. Требуется, если используется токен учетной записи службы. Сертификат клиента X509 Сертификат клиента X.509, используемый для проверки подлинности. Требуется, если используется сертификат X509. Вы можете загружать отраслевые многострочные сертификаты X509, улучшая управление аутентификацией устройств, безопасностью и гибкостью. Ключ клиента X509 Закрытый ключ, соответствующий сертификату клиента X.509. Требуется, если используется сертификат X509. Промежуточные сертификаты X509 Промежуточные сертификаты для цепочки сертификатов клиента X.509. Требуется, если используется сертификат X509.

Сетку событий Azure

Сетка событий Azure предоставляет полностью управляемый брокер MQTT, который работает с потоками данных операций Интернета вещей Azure. Чтобы настроить конечную точку брокера MQTT Azure Event Grid, рекомендуется использовать управляемое удостоверение для аутентификации.

Настройте пространство имен Event Grid

Если вы этого еще не сделали, сначала создайте пространство имен Event Grid.

Включение MQTT

Когда у вас есть пространство имен Сетки событий, перейдите к разделу "Конфигурация " и проверьте:

- Включите MQTT: установите флажок.

- Максимальное количество клиентских сессий на имя проверки подлинности, установлено значение 3 или более.

Параметр максимального числа клиентских сеансов важен, чтобы потоки данных могли масштабироваться и по-прежнему иметь возможность подключаться. Дополнительные сведения см. в статье Поддержка многосеансовой работы Event Grid MQTT.

Создать пространство тем

Чтобы потоки данных могли отправлять или получать сообщения к MQTT-брокеру в Сетке событий, необходимо создать по крайней мере одно пространство тем в пространстве имен Event Grid. Вы можете создать пространство тем в пространстве имен Сетки событий, выбрав Пространства тем>Новое пространство тем.

Чтобы быстро приступить к работе и тестированию, можно создать пространство тем, используя тему-шаблон # с подстановочными знаками.

Назначьте разрешение управляемому удостоверению

Чтобы настроить точку подключения потока данных для MQTT-брокера сетки событий, рекомендуется использовать либо пользовательское управляемое удостоверение, либо системное управляемое удостоверение. Этот подход является безопасным и устраняет необходимость управления учетными данными вручную.

После создания пространства разделов необходимо назначить роль управляемому удостоверению Операций Интернета вещей Azure, которое предоставляет разрешение на отправку или получение сообщений брокеру MQTT сетки событий.

При использовании управляемого удостоверения, назначаемого системой, в портал Azure перейдите к экземпляру Операций Интернета вещей Azure и выберите "Обзор". Скопируйте имя расширения, указанное после Azure IoT Operations Arc extension. Например, azure-iot-operations-xxxx7. Управляемое удостоверение, назначаемое системой, можно найти с помощью того же имени расширения Azure IoT Operations Arc.

Затем перейдите к пространству имен Event Grid >Управление доступом (IAM)>Добавить назначение ролей.

- На вкладке "Роль" выберите соответствующую роль, например

EventGrid TopicSpaces PublisherилиEventGrid TopicSpaces Subscriber. Это предоставляет управляемому удостоверению необходимые разрешения для отправки или получения сообщений для всех тем в пространстве имен. Чтобы узнать больше, ознакомьтесь с аутентификацией Microsoft Entra с использованием JWT и авторизацией Azure RBAC для публикации или подписки на сообщения MQTT. - На вкладке "Члены" :

- При использовании управляемого удостоверения, назначаемого системой, для назначения доступа выберите вариант «Пользователь», «Группа» или «Основной объект-служба», затем выберите + Выберите участников и найдите имя расширения Azure IoT Operations Arc.

- При использовании назначенной пользователем управляемой идентичности для назначения доступа выберите параметр "Управляемая идентичность", а затем выберите "Выбрать участников" и выполните поиск вашей назначенной пользователем управляемой идентичности для облачных подключений.

Кроме того, можно назначить роль на уровне пространства тем. Перейдите к разделу >Управление доступом (IAM)>Добавить назначение роли. Назначьте управляемое удостоверение подходящей ролью, такой как EventGrid TopicSpaces Publisher или EventGrid TopicSpaces Subscriber. Это дает управляемому удостоверению необходимые разрешения для отправки или получения сообщений для определенного пространства тем.

Примечание.

Второе развертывание с той же конфигурацией потока данных не сможет подключиться и приведет к ошибке авторизации. Чтобы устранить эту проблему, измените имя потока данных во второй конфигурации. Эта проблема возникает только в том случае, если второе развертывание происходит одновременно с первым развертыванием или вскоре после истечения срока действия сеанса MQTT.

Создание конечной точки потока данных для брокера MQTT сетки событий

После настройки пространства имен Event Grid можно создать конечную точку передачи данных для брокера MQTT Event Grid.

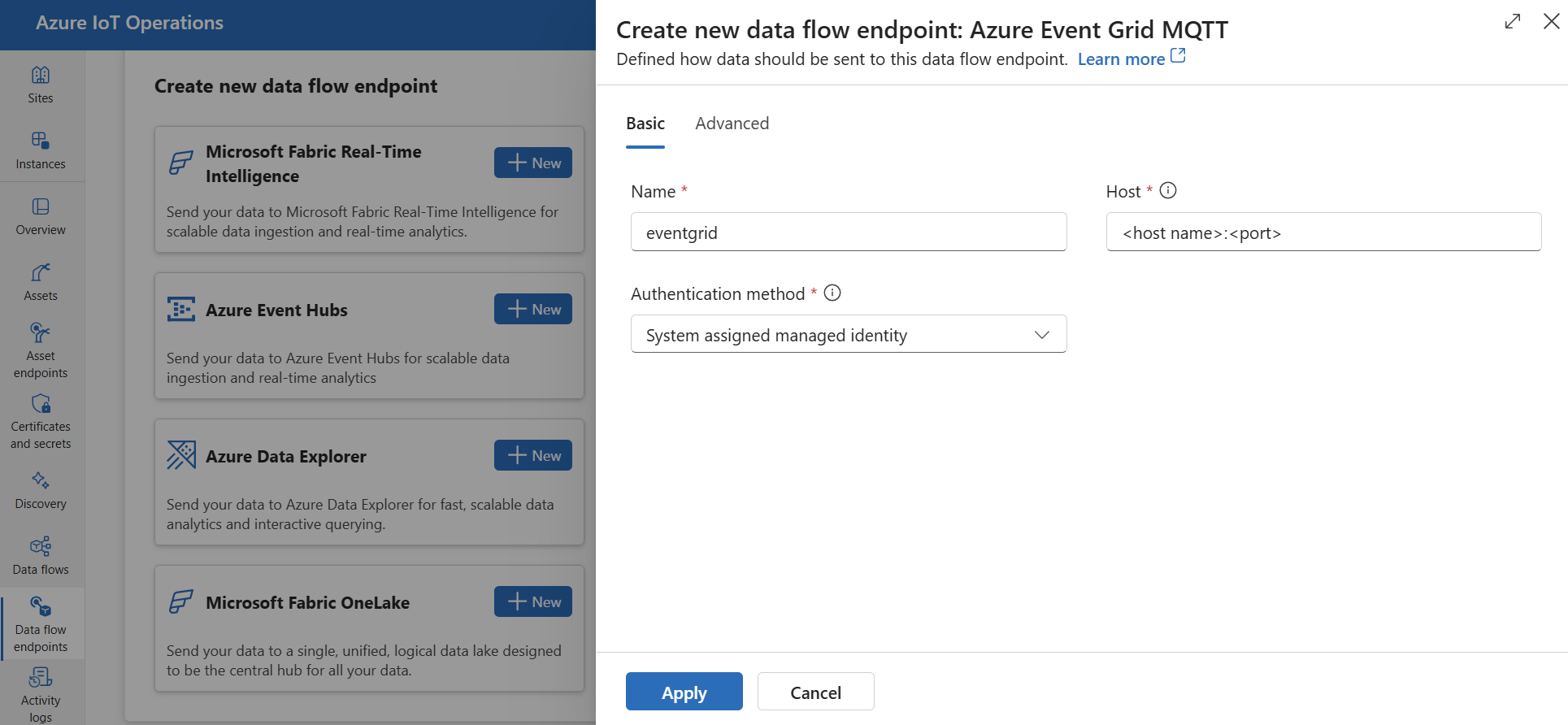

В интерфейсе операций перейдите на вкладку конечных точек потока данных.

В разделе "Создание новой конечной точки потока данных" выберите Сетка событий Azure MQTT>New.

Введите следующие параметры для конечной точки:

Настройка Описание Имя. Имя конечной точки потока данных. Хост Имя узла и порт MQTT брокера Event Grid. Использование формата <NAMESPACE>.<REGION>-1.ts.eventgrid.azure.net:8883Метод аутентификации Метод, используемый для проверки подлинности. Рекомендуется выбрать управляемое удостоверение, назначаемое системой или управляемое удостоверение, назначаемое пользователем. Нажмите кнопку "Применить", чтобы подготовить конечную точку.

После создания конечной точки его можно использовать в потоке данных для подключения к брокеру MQTT сетки событий в качестве источника или назначения. Темы MQTT настраиваются в потоке данных.

Использование проверки подлинности сертификата X.509 с сеткой событий

При использовании аутентификации X.509 с брокером MQTT в сетке событий перейдите к пространству имен Сетки событий >Конфигурация и проверьте следующие параметры:

- Включите MQTT: установите флажок.

- Включите альтернативные источники имен для аутентификации клиента: поставьте галочку.

- Имя субъекта сертификата: выберите этот параметр в раскрывающемся списке.

- Максимальное количество сеансов клиента по имени проверки подлинности: установлено значение 3 или более.

Альтернативные параметры проверки подлинности клиента и максимальное количество сеансов клиента позволяют потокам данных использовать имя субъекта сертификата клиента для проверки подлинности вместо MQTT CONNECT Username. Эта возможность важна, чтобы потоки данных могли создавать несколько экземпляров и по-прежнему иметь возможность подключаться. Дополнительные сведения см. в статье "Проверка подлинности сертификата клиента MQTT в Сетке событий" и поддержка нескольких сеансов.

Затем выполните действия, описанные в сертификате X.509, чтобы настроить конечную точку с параметрами сертификата X.509.

Ограничение на общий доступ к подписке Event Grid

Сервис Azure Event Grid брокер MQTT не поддерживает общие подписки, что означает, что нельзя задать instanceCount значение, превышающее 1 в профиле потока данных, если Event Grid используется в качестве источника (где поток данных подписывается на сообщения) для потока данных. В этом случае, если задать instanceCount больше, чем 1, поток данных не запускается.

Пользовательские брокеры MQTT

Для других брокеров MQTT можно настроить конечную точку, TLS, проверку подлинности и другие параметры по мере необходимости.

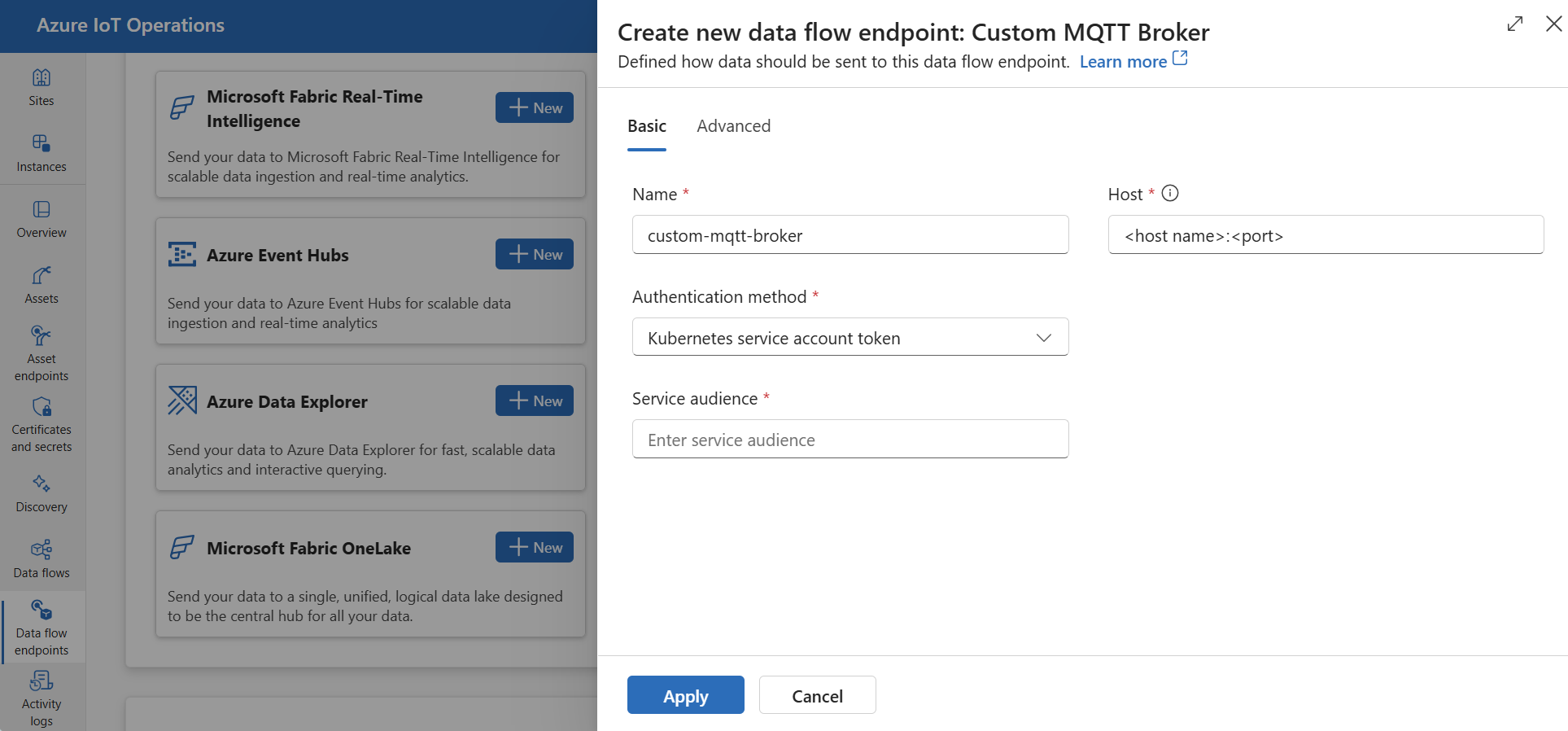

В интерфейсе операций перейдите на вкладку конечных точек потока данных.

В разделе Создание новой конечной точки потока данных выберите Настраиваемый брокер MQTT>Новый.

Введите следующие параметры для конечной точки:

Настройки Описание Имя. Имя конечной точки потока данных Хост Имя хоста конечной точки брокера MQTT по формату <hostname>.<port>.Метод аутентификации Метод, используемый для проверки подлинности. Выберите маркер учетной записи службы или сертификат X509. Аудитория служб Аудитория токена учетной записи службы. Требуется, если используется токен учетной записи службы. Сертификат клиента X509 Сертификат клиента X.509, используемый для проверки подлинности. Требуется, если используется сертификат X509. Вы можете загружать стандартные для отрасли многострочные сертификаты X509, улучшая управление аутентификацией устройств, безопасность и гибкость. Ключ клиента X509 Закрытый ключ, соответствующий сертификату клиента X.509. Требуется, если используется сертификат X509. Промежуточные сертификаты X509 Промежуточные сертификаты для цепочки сертификатов клиента X.509. Требуется, если используется сертификат X509. Нажмите "Применить", чтобы подготовить конечную точку.

Чтобы настроить параметры конечной точки MQTT, дополнительные сведения см. в следующих разделах.

Доступные методы проверки подлинности

Для конечных точек потока данных брокера MQTT доступны следующие методы проверки подлинности.

Управляемое удостоверение, назначаемое системой

Перед настройкой конечной точки потока данных назначьте необходимую роль управляемому удостоверению Azure IoT Operations, которое предоставит разрешение на подключение к брокеру MQTT.

- В портале Azure перейдите к экземпляру Azure IoT Operations и выберите Обзор.

- Скопируйте имя расширения, указанного после Azure IoT Operations Arc extension. Например, azure-iot-operations-xxxx7.

- Перейдите к облачному ресурсу, которому необходимо предоставить разрешения. Например, перейдите в пространство имен Event Grid >Управление доступом (IAM)>Добавить назначение роли.

- На вкладке "Роль" выберите соответствующую роль.

- На вкладке "Участники", чтобы назначить доступ, выберите вариант "Пользователь", "Группа" или "Служебный субъект", затем нажмите "+ Выбрать участников" и выполните поиск управляемого удостоверения для операций с Azure IoT. Например, azure-iot-operations-xxxx7.

Затем настройте точку завершения потока данных с параметрами управляемой идентификации, назначенной системой.

На странице параметров конечной точки потока данных для операций выберите вкладку Базовый, затем выберите метод проверки подлинности>управляемое удостоверение, назначенное системой.

В большинстве случаев при использовании с сеткой событий можно оставить параметры пустыми, как показано ниже. Это задает аудиторию управляемого удостоверения для общей аудитории Сетки событий https://eventgrid.azure.net. Если необходимо задать другую аудиторию, ее можно указать в параметрах.

Не поддерживается.

Управляемая идентификация, назначаемая пользователем

Чтобы использовать назначаемое пользователем управляемое удостоверение для проверки подлинности, необходимо сначала развернуть операции Интернета вещей Azure с включенными безопасными параметрами. Затем необходимо настроить управляемое удостоверение, назначаемое пользователем, для облачных подключений. Дополнительные сведения см. в статье "Включение безопасных параметров в развертывании Операций Интернета вещей Azure".

Перед тем как настроить конечную точку потока данных, назначьте роль управляемому удостоверению, назначенному пользователем, чтобы предоставить разрешение на подключение к MQTT-брокеру.

- В портал Azure перейдите к облачному ресурсу, которому необходимо предоставить разрешения. Например, перейдите к пространству имен Event Grid >Контроль доступа (IAM)>Добавить назначение роли.

- На вкладке "Роль" выберите соответствующую роль.

- На вкладке Участники, для Назначения доступа выберите опцию Управляемое удостоверение, затем выберите + Выбрать участников и найдите управляемое удостоверение, назначаемое пользователем.

Затем настройте конечную точку обработки данных с параметрами управляемой идентичности, назначенной пользователем.

На странице параметров конечной точки потока данных для операций выберите вкладку Базовый, затем выберите метод аутентификации>назначенная пользователем управляемая идентичность.

Здесь указание области необязательно и по умолчанию для всех пространств имен Azure Event Grid используется https://eventgrid.azure.net/.default. Если необходимо задать другую область, ее можно указать в параметрах с помощью Bicep или Kubernetes.

Токен учетной записи службы Kubernetes (SAT)

Чтобы использовать маркер учетной записи службы Kubernetes (SAT) для проверки подлинности, вам не нужно создавать секрет. SAT используется для проверки подлинности с помощью брокера MQTT путем сопоставления аудитории.

На странице параметров конечной точки потока данных для операций выберите вкладку Базовый, затем выберите метод проверки подлинности метод проверки подлинноститокен учетной записи службы.

Введите данные аудитории сервиса.

Сертификат X.509

Многие брокеры MQTT, такие как Сетка событий, поддерживают проверку подлинности X.509. Потоки данных могут представлять клиентский сертификат X.509 и согласовывать TLS-соединение.

Сертификат и закрытый ключ должны быть в формате PEM и не защищены паролем.

Совет

Формат PEM — это общий формат для сертификатов и ключей. Сертификаты и ключи в формате PEM — это файлы ASCII с кодировкой Base64 с заголовками, которые выглядят следующим -----BEGIN CERTIFICATE----- образом. -----BEGIN EC PRIVATE KEY----

Если у вас есть сертификат в другом формате, его можно преобразовать в формат PEM с помощью OpenSSL. Дополнительные сведения см. в статье "Как преобразовать сертификат в соответствующий формат".

Перед настройкой конечной точки потока данных создайте секрет с сертификатом и закрытым ключом.

При использовании портала операций секрет автоматически отформатируется и синхронизируется с кластером Kubernetes.

При использовании Bicep или Kubernetes вручную создайте секрет с сертификатом и закрытым ключом в том же пространстве имен, что и конечная точка потока данных MQTT.

kubectl create secret generic <X509_SECRET_NAME> -n azure-iot-operations --from-file=client_cert.pem=<CLIENT_CERT_FILE>.pem --from-file=client_key.pem=<PRIVATE_KEY_FILE>.pem --from-file=client_intermediate_certs.pem=<INTERMEDIATE_CERT_FILE>.pemЗдесь секрет должен иметь

client_cert.pemиclient_key.pemв качестве имен ключей для сертификата и закрытого ключа. При необходимости секрет также может иметьclient_intermediate_certs.pemимя ключа для промежуточных сертификатов.

Внимание

Чтобы использовать веб-интерфейс для управления операциями для управления секретами, необходимо сначала включить Azure IoT Operations, настроив безопасные параметры с помощью Azure Key Vault и активировав удостоверения рабочей нагрузки. Дополнительные сведения см. в статье "Включение безопасных параметров в развертывании Операций Интернета вещей Azure".

Внимание

В настоящее время в веб-интерфейсе управления операциями имеется известная проблема, при которой создание секрета X.509 приводит к созданию секрета с неправильно закодированными данными. Дополнительные сведения и обходной путь см. в известных проблемах.

На странице параметров конечной точки потока данных для операций выберите вкладку Базовый, затем выберите метод проверки подлинности >сертификат X509.

В поле Синхронизированное имя секрета введите имя секрета. Это имя используется для ссылки на секрет в параметрах конечной точки потока данных и является именем секрета, хранящегося в кластере Kubernetes.

Затем в разделе сертификат клиента X509, ключ клиента X509 и промежуточные сертификаты X509 выберите "Добавить ссылку ", чтобы добавить сертификат, закрытый ключ и промежуточные сертификаты. На следующей странице выберите секрет из Azure Key Vault, используя Добавить из Azure Key Vault или Создать новый секрет.

Если выбрать "Создать", введите следующие параметры:

| Настройка | Описание |

|---|---|

| Имя секрета | Имя секрета в Azure Key Vault. Выберите имя, которое легко помнить, чтобы выбрать секрет позже из списка. |

| Значение секрета | Сертификат, закрытый ключ или промежуточные сертификаты в формате PEM. Вы можете загружать многострочные отраслевые сертификаты X509, улучшая управление проверкой подлинности устройств, безопасность и гибкость системы. |

| Задать дату активации | Если этот параметр включен, дата, когда секрет становится активным. |

| Задать дату окончания срока действия | Если этот параметр включен, дата истечения срока действия секрета. |

Дополнительные сведения о секретах см. в статье "Создание секретов и управление ими в операциях Интернета вещей Azure".

Анонимные

Чтобы использовать анонимную проверку подлинности, задайте для метода проверки подлинности значение Anonymous.

На странице параметров конечной точки потока данных для операций выберите вкладку "Базовый" и выберите метод>проверки подлинности None.

Расширенные настройки

Вы можете настроить дополнительные параметры для потока данных конечной точки брокера MQTT, такие как TLS, доверенный сертификат ЦС, параметры обмена сообщениями MQTT и CloudEvents. Эти параметры можно задать на вкладке "Расширенный портал потока данных" в пользовательском ресурсе конечной точки потока данных.

В интерфейсе операций выберите вкладку "Дополнительно " для конечной точки потока данных.

Параметры протокола TLS

Режим TLS

Чтобы включить или отключить TLS для конечной точки MQTT, обновите mode параметр в параметрах TLS.

На странице параметров конечной точки потока данных для операций выберите вкладку "Дополнительно ", а затем установите флажок рядом с включенным режимом TLS.

Для режима TLS можно задать Enabled или Disabled. Если задан Enabledрежим, поток данных использует безопасное подключение к брокеру MQTT. Если задан Disabledрежим, поток данных использует небезопасное подключение к брокеру MQTT.

Сертификат доверенного удостоверяющего центра

Настройте доверенный сертификат ЦС для конечной точки MQTT, чтобы установить безопасное подключение к брокеру MQTT. Этот параметр важен, если брокер MQTT использует самозаверяющий сертификат или сертификат, подписанный пользовательским ЦС, который по умолчанию не является доверенным.

На странице параметров конечной точки потока данных для операций выберите вкладку "Дополнительно", затем используйте поле конфигурации карты сертификата доверенного ЦС, чтобы указать ConfigMap, содержащий сертификат доверенного ЦС.

Этот ConfigMap должен содержать файл с сертификатом Центра Сертификации в формате PEM. ConfigMap должен находиться в том же пространстве имен, что и ресурс потока данных MQTT. Например:

kubectl create configmap client-ca-configmap --from-file root_ca.crt -n azure-iot-operations

Совет

При подключении к брокеру MQTT Event Grid сертификат центра сертификации (ЦС) не требуется, так как служба Центров событий использует сертификат, подписанный общедоступным ЦС, доверенным по умолчанию.

Префикс идентификатора клиента

Вы можете задать префикс идентификатора клиента для клиента MQTT. Идентификатор клиента создается путем добавления имени экземпляра потока данных в префикс.

Внимание

Большинство приложений не должны изменять префикс идентификатора клиента. Не изменяйте это после первоначального развертывания операций Интернета вещей. Изменение префикса идентификатора клиента после развертывания может привести к потере данных.

На странице настроек конечной точки потока данных об опыте операций выберите вкладку "Дополнительно", затем используйте поле префикса идентификатора клиента для указания префикса.

Качество обслуживания

Уровень качества обслуживания (QoS) можно задать для сообщений MQTT 1 или 0. Значение по умолчанию — 1.

На странице параметров конечной точки потока данных для операций выберите вкладку "Дополнительно ", а затем используйте поле "Качество обслуживания" (QoS), чтобы указать уровень качества обслуживания.

Сохранять

retain Используйте параметр, чтобы указать, должен ли поток данных хранить флаг хранения в сообщениях MQTT. Значение по умолчанию — Keep.

Установите значение Keep для этого поля, чтобы убедиться, что удаленный брокер сохраняет те же сообщения, что и локальный брокер, что может быть важно для сценариев единого пространства имен (UNS).

Если задано значение Never, флаг сохранения удаляется из сообщений MQTT. Это может быть полезно, если вы не хотите, чтобы удаленный брокер сохранял сообщения или если удаленный брокер не поддерживает сохранение.

Чтобы настроить параметры хранения, выполните следующие действия.

На странице параметров конечной точки потока данных для операций выберите вкладку "Дополнительно ", а затем используйте поле "Сохранить ", чтобы указать параметр сохранения.

Параметр сохранения действует только в том случае, если поток данных использует конечную точку MQTT одновременно и в качестве источника, и в качестве приемника. Например, в сценарии моста MQTT.

Внимание

Azure Event Grid MQTT-брокер в настоящее время не поддерживает флаг хранения. Это означает, что если для конечной точки брокера MQTT Event Grid задан флаг Keep хранения и они используются в качестве назначения, сообщения будут отклонены. Чтобы избежать этого, установите флаг сохранения на Never, при использовании MQTT брокера Event Grid в качестве назначения.

Срок действия сеанса

Интервал истечения срока действия сеанса можно задать для клиента MQTT потока данных. Интервал истечения срока действия сеанса — это максимальное время, когда сеанс MQTT поддерживается, если клиент потока данных отключается. По умолчанию используется значение "600 секунд". Чтобы настроить интервал истечения срока действия сеанса, выполните следующие действия.

На странице параметров конечной точки потока данных для операций выберите вкладку "Дополнительно ", а затем используйте поле "Срок действия сеанса ", чтобы указать интервал истечения срока действия сеанса.

Протокол MQTT или WebSockets

По умолчанию WebSockets не включен. Чтобы использовать MQTT через WebSockets, установите значение поля protocol на WebSockets.

На странице параметров конечной точки потока данных для операций выберите вкладку "Дополнительно ", а затем используйте поле "Протокол " для указания протокола.

Максимальное количество сообщений в полете

Можно задать максимальное количество сообщений в полете, которые может иметь клиент MQTT потока данных. Значение по умолчанию равно 100.

На странице параметров конечной точки потока данных для операций выберите вкладку "Дополнительно ", а затем используйте поле "Максимальное количество сообщений в полете", чтобы указать максимальное количество сообщений в полете.

Для подписки, когда конечная точка MQTT используется в качестве источника, это максимальное значение получения. Для публикации, когда конечная точка MQTT используется в качестве назначения, это максимальное количество сообщений, отправляемых перед ожиданием подтверждения.

Поддержание соединения

Вы можете задать интервал поддержания активности для клиента MQTT потока данных. Интервал поддержания активности — это максимальное время, когда клиент потока данных может быть неактивен перед отправкой сообщения PINGREQ брокеру. Значение по умолчанию ― 60 секунд.

На странице параметров конечной точки потока данных операций выберите вкладку "Дополнительно ", а затем используйте поле "Сохранить жизнь ", чтобы указать интервал сохранения активности.

CloudEvents

CloudEvents — это способ описания данных событий распространенным способом. Параметры CloudEvents используются для отправки или получения сообщений в формате CloudEvents. Вы можете использовать CloudEvents для архитектур на основе событий, где разные службы должны взаимодействовать друг с другом в одном или разных поставщиках облачных служб.

Варианты cloudEventAttributes , Propagate или CreateOrRemap. Чтобы настроить параметры CloudEvents, выполните следующие действия.

На странице параметров конечной точки потока данных для операций выберите вкладку "Дополнительно ", а затем используйте поле атрибутов событий CloudEvents, чтобы указать параметр CloudEvents.

В следующих разделах содержатся дополнительные сведения о параметрах CloudEvents.

Параметр распространения

Свойства CloudEvent передаются для сообщений, содержащих необходимые свойства. Если сообщение не содержит необходимых свойств, сообщение передается как есть.

| Имя. | Обязательное поле | Пример значения | Выходное значение |

|---|---|---|---|

specversion |

Да | 1.0 |

Передается в неизменном виде |

type |

Да | ms.aio.telemetry |

Передается как есть |

source |

Да | aio://mycluster/myoven |

Передается без изменений |

id |

Да | A234-1234-1234 |

Передается без изменений |

subject |

Нет | aio/myoven/telemetry/temperature |

Передается как есть |

time |

Нет | 2018-04-05T17:31:00Z |

Передается как есть. Это не было перезапечатано. |

datacontenttype |

Нет | application/json |

Изменён тип содержимого выходных данных после необязательной стадии преобразования. |

dataschema |

Нет | sr://fabrikam-schemas/123123123234234234234234#1.0.0 |

Если в конфигурации преобразования выходных данных задана схема преобразования выходных данных, dataschema изменится на выходную схему. |

Параметр CreateOrRemap

Свойства CloudEvent передаются для сообщений, содержащих необходимые свойства. Если сообщение не содержит обязательных свойств, создаются свойства.

| Имя. | Обязательное поле | Создается значение, если оно отсутствует |

|---|---|---|

specversion |

Да | 1.0 |

type |

Да | ms.aio-dataflow.telemetry |

source |

Да | aio://<target-name> |

id |

Да | UUID, созданный на клиенте-цели |

subject |

Нет | Тема вывода, в которую отправляется сообщение |

time |

Нет | Создано как RFC 3339 в целевом клиенте |

datacontenttype |

Нет | Тип содержимого выходных данных был изменён после необязательного этапа преобразования. |

dataschema |

Нет | Схема, определенная в реестре схем |

Следующие шаги

Дополнительные сведения о потоках данных см. в статье "Создание потока данных".