Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Операции Azure IoT используют Azure Key Vault как решение для управляемого хранилища в облаке и применяют расширение Azure Key Vault Secret Store для Kubernetes для синхронизации секретов из облака и их хранения на периферии в виде секретов Kubernetes.

Это важно

Следуйте рекомендациям по защите Хранилища ключей Azure, используемого с операциями Интернета вещей Azure. Обеспечение безопасности Хранилища ключей имеет решающее значение для защиты секретов. Подробные инструкции по защите Azure Key Vault см. в рекомендациях по использованию Azure Key Vault.

Предварительные условия

An Azure IoT Operations instance deployed with secure settings. Если вы развернули операции Интернета вещей Azure с параметрами тестирования и теперь хотите использовать секреты, необходимо сначала включить безопасные параметры.

Для создания секретов в хранилище ключей требуются разрешения офицера по работе с секретами на уровне ресурса. Сведения о назначении ролей пользователям см. в статье "Действия по назначению роли Azure".

Добавление и использование секретов

Управление секретами для операций Azure IoT использует расширение Secret Store для синхронизации секретов из Azure Key Vault и их хранения на периферии в виде секретов Kubernetes. Если вы включили безопасные параметры во время развертывания, вы выбрали Azure Key Vault для управления секретами. В этом хранилище ключей хранятся все секреты, используемые в операциях Интернета вещей Azure.

Примечание.

Инстанции операций Azure IoT работают только с одним Azure Key Vault, несколько хранилищ ключей на одну инстанцию не поддерживаются.

После завершения настройки управления секретами можно начать добавлять секреты в Azure Key Vault и синхронизировать их с периферией для использования в конечных точках активов или конечных точках потока данных с помощью веб-интерфейса операций.

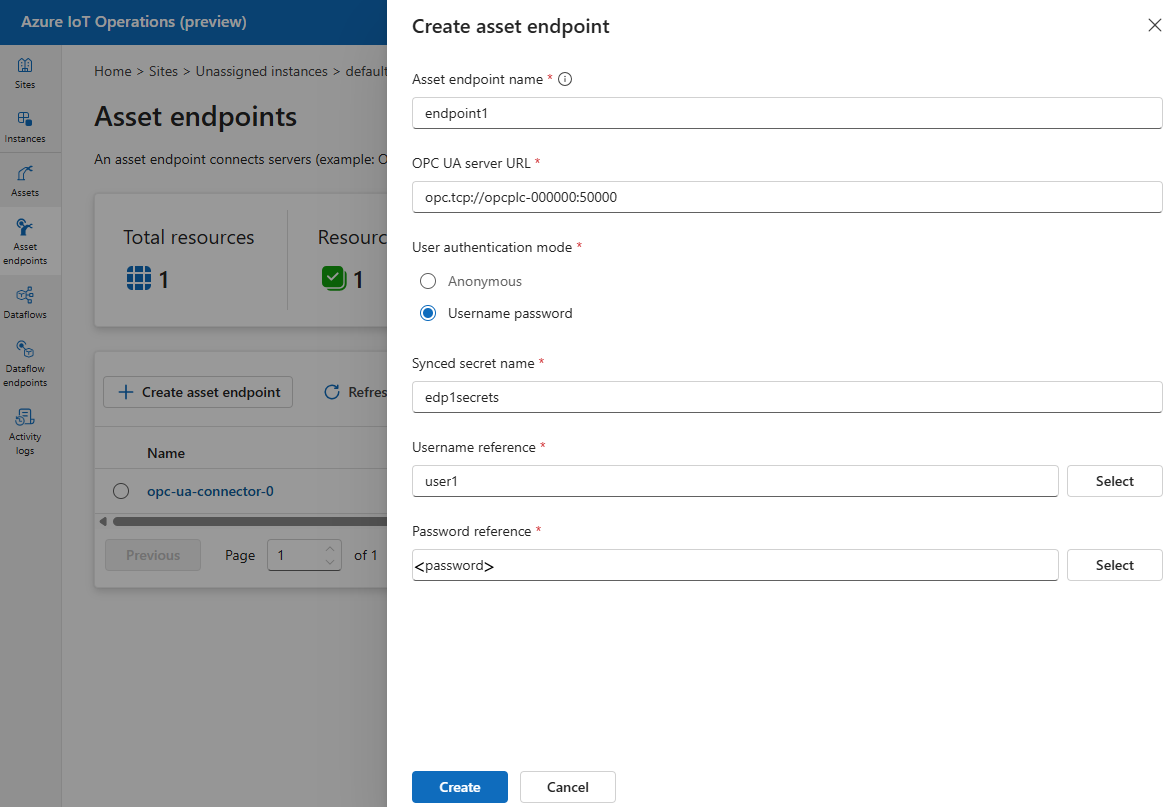

Секреты используются в конечных точках активов и конечных точках потока данных для проверки подлинности. В этом разделе мы используем конечные точки активов в качестве примера, то же самое можно применить к конечным точкам потока данных. Вы можете напрямую создать секрет в Azure Key Vault и автоматически синхронизировать его вниз по краю или использовать существующую ссылку секрета из хранилища ключей:

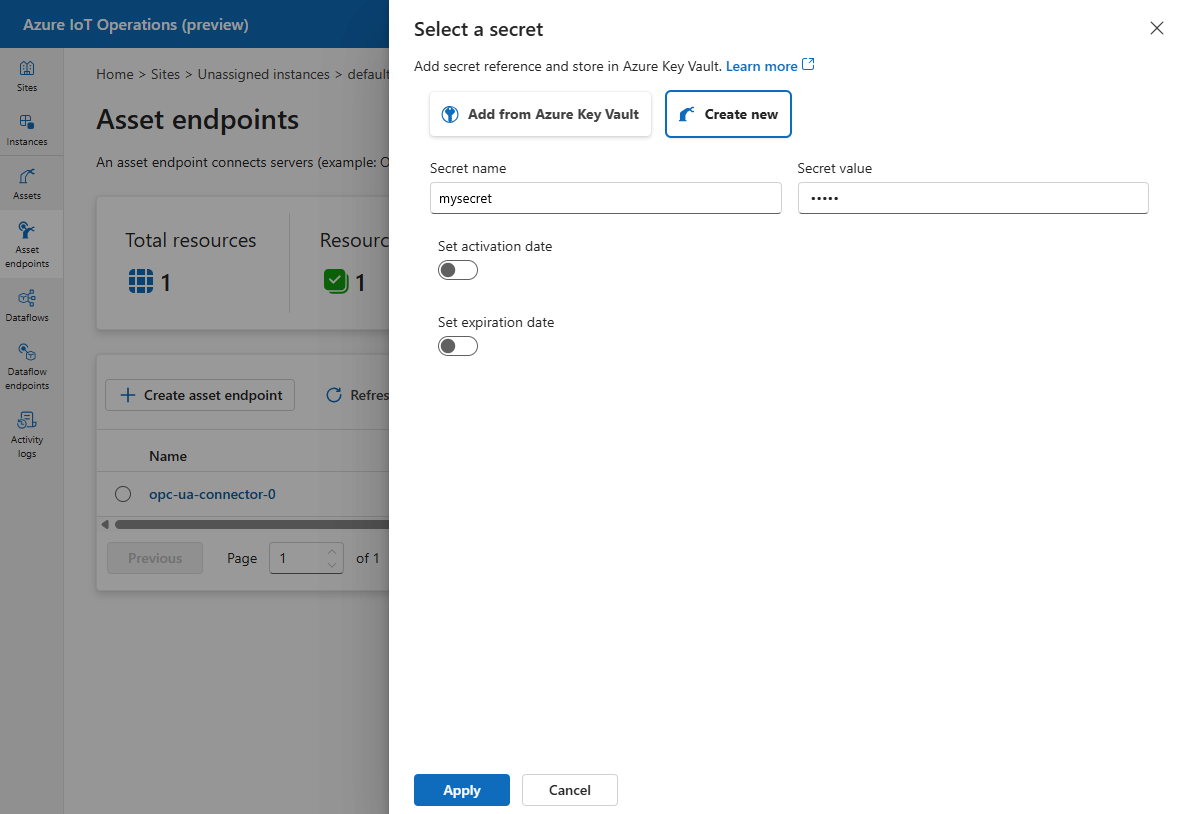

Create a new secret: creates a secret reference in the Azure Key Vault and also automatically synchronizes the secret down to the edge using Secret Store extension. Используйте этот параметр, если вы не создали секрет, который требуется для этого сценария, в хранилище ключей заранее.

Add from Azure Key Vault: synchronizes an existing secret in key vault down to the edge if it wasn't synchronized before. При выборе этого параметра отображается список секретных ссылок в выбранном хранилище ключей. Используйте этот параметр, если вы создали секрет в хранилище ключей заранее. Only the latest version of the secret is synced to the edge.

When you add the username and password references to the asset endpoints or data flow endpoints, you then need to give the synchronized secret a name. The secret references will be saved in the edge with this given name as one resource. В примере на снимке экрана ниже ссылки на имя пользователя и пароль сохраняются на границе как edp1secrets.

Управление синхронизированными секретами

Для управления синхронизированными секретами можно использовать управление секретами для конечных точек ресурсов и конечных точек потока данных. Manage secrets shows the list of all current synchronized secrets at the edge for the resource you are viewing. Синхронизированный секрет представляет одну или несколько ссылок на секреты в зависимости от используемого ресурса. Любая операция, применяемая к синхронизированному секрету, будет применена ко всем ссылкам на секреты, содержащиеся в синхронизированном секрете.

Вы можете удалять синхронизированные секреты, а также управлять секретами. When you delete a synced secret, it only deletes the synced secret from the edge, and doesn't delete the contained secret reference from key vault.

Предупреждение

Непосредственное редактирование пользовательских ресурсов SecretProviderClass и SecretSync в кластере Kubernetes может нарушить поток секретов в операциях Azure IoT. For any operations related to secrets, use the operations experience web UI.

Перед удалением синхронизированного секрета убедитесь, что все ссылки на секрет из компонентов Операций Интернета вещей Azure удаляются.