Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

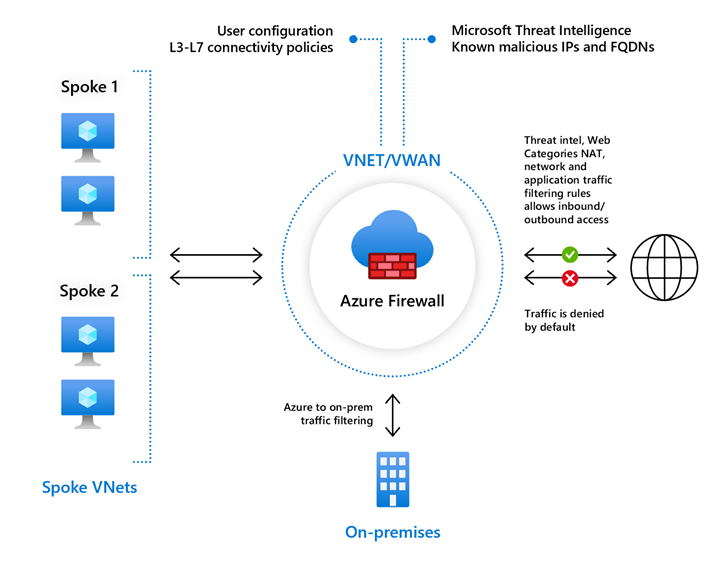

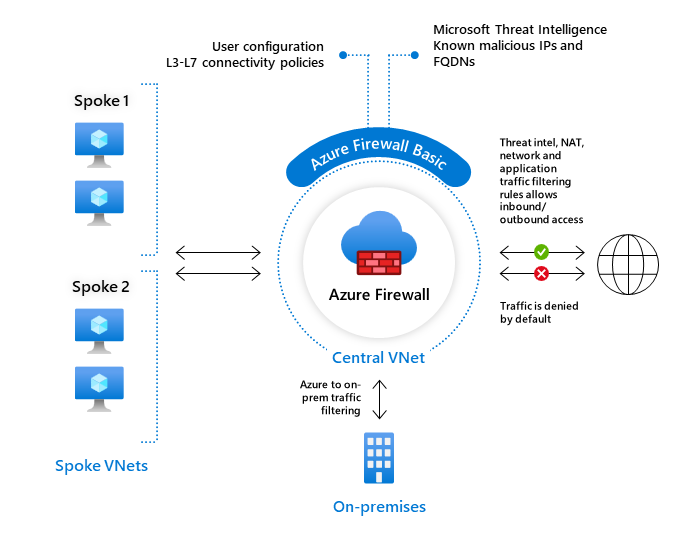

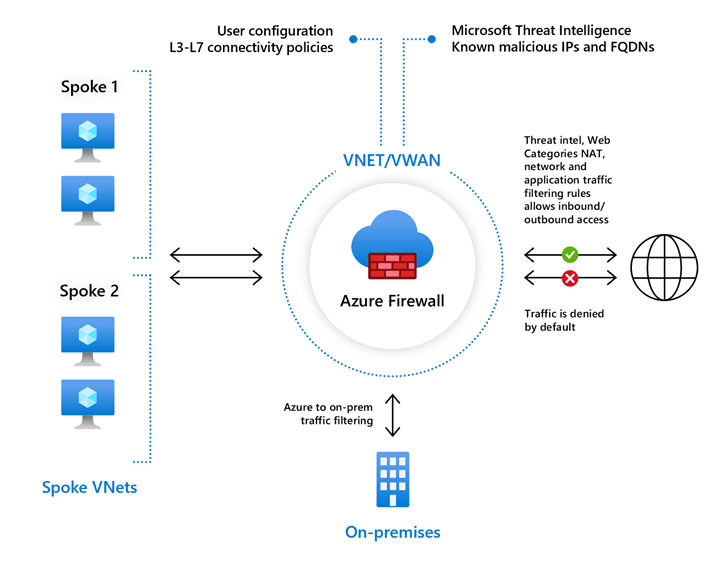

Брандмауэр Azure — это управляемая облачная служба сетевой безопасности, которая защищает ресурсы виртуальной сети Azure. Он предлагает три номера SKU — "Базовый", "Стандартный" и "Премиум", которые предназначены для различных вариантов использования и требований безопасности.

В этой статье представлен полный обзор всех функций брандмауэра Azure, организованных SKU, которые помогут вам понять возможности и выбрать подходящую версию для ваших потребностей.

Таблица сравнения признаков

В следующей таблице сравниваются функции во всех SKU брандмауэра Azure:

| Категория | Функция | Базовый | Стандарт | Премия |

|---|---|---|---|---|

| Основные возможности брандмауэра | Брандмауэр с отслеживанием состояния соединений (5-адресные правила) | ✓ | ✓ | ✓ |

| Преобразование сетевых адресов (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Встроенная высокая доступность | ✓ | ✓ | ✓ | |

| Зоны доступности | ✓ | ✓ | ✓ | |

| Фильтрация и проверка | Фильтрация полного доменного имени на уровне приложения (на основе SNI) для HTTPS/SQL | ✓ | ✓ | ✓ |

| Фильтрация FQDN на уровне сети — все порты и протоколы | ✓ | ✓ | ||

| Правила фильтрации сетевого трафика | ✓ | ✓ | ✓ | |

| Фильтрация веб-содержимого (веб-категории) | ✓ | ✓ | ||

| Фильтрация URL-адресов (полный путь — включая завершение SSL) | ✓ | |||

| Завершение исходящих соединений TLS (прокси-сервер перенаправления TLS) | ✓ | |||

| Завершение входящего tls (обратный прокси-сервер TLS) | Использование шлюза приложений Azure | |||

| защита от угроз | Фильтрация на основе аналитики угроз (известный вредоносный IP-адрес или домены) | Только оповещение | Оповещение и отказ | Оповещение и отказ |

| Полностью управляемая система обнаружения и предотвращения вторжений | ✓ | |||

| DNS | DNS-прокси + настраиваемый DNS | ✓ | ✓ | |

| Производительность и масштабирование | Масштабируемость облака (автоматическое масштабирование по мере роста трафика) | До 250 Мбит/с | До 30 Гбит/с | До 100 Гбит/с |

| Поддержка потока жира | N/A | 1 Гбит/с | 10 Гбит/с | |

| Управление и мониторинг | Централизованное управление с помощью диспетчера брандмауэра | ✓ | ✓ | ✓ |

| Аналитика политик (управление правилами с течением времени) | ✓ | ✓ | ✓ | |

| Полное ведение журнала, включая интеграцию SIEM | ✓ | ✓ | ✓ | |

| Теги служб и теги FQDN для простого управления политиками | ✓ | ✓ | ✓ | |

| Простая интеграция DevOps с помощью REST/PowerShell/CLI/templates/Terraform | ✓ | ✓ | ✓ | |

| Расширенная сеть | Несколько общедоступных IP-адресов | ✓ | До 250 | До 250 |

| Принудительное туннелирование | ✓ | ✓ | ||

| Развертывание без общедоступного IP-адреса в режиме принудительного туннелирования | ✓ | ✓ | ||

| Соблюдение закона | Сертификаты (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Соответствие стандарту безопасности данных индустрии платежных карт (PCI DSS) | ✓ |

Основные функции брандмауэра Azure

Брандмауэр Azure Basic предназначен для малого и среднего бизнеса (SMB) для защиты облачных сред Azure с необходимой защитой по доступной цене.

Основные функции

Встроенная высокая доступность: высокий уровень доступности встроен, поэтому дополнительные подсистемы балансировки нагрузки не требуются, и вам не нужно настраивать.

Зоны доступности. Брандмауэр Azure можно настроить во время развертывания для охвата нескольких зон доступности для повышения доступности. Брандмауэр Azure также можно связать с определенной зоной по соображениям близости.

Правила фильтрации FQDN приложений: вы можете ограничить исходящий трафик HTTP/S или трафик Azure SQL указанным списком полностью квалифицированных доменных имен (FQDN), включая подстановочные символы. Для этой функции не требуется завершение сеанса TLS.

Правила фильтрации сетевого трафика: можно централизованно создавать правила фильтрации сети по исходному и целевому IP-адресу, порту и протоколу. Брандмауэр Azure полностью работает с сохранением состояния, что позволяет ему различать допустимые пакеты для различных типов подключений.

Теги FQDN: теги FQDN позволяют легко разрешить известный сетевой трафик службы Azure через брандмауэр. Например, можно создать правило приложения и включить тег Центра обновления Windows, чтобы разрешить сетевой трафик из Центра обновления Windows передаваться через брандмауэр.

Теги службы: тег службы представляет группу префиксов IP-адресов, которые помогут свести к минимуму сложность создания правила безопасности. Корпорация Майкрософт управляет префиксами адресов, охватываемым тегом службы, и автоматически обновляет тег службы по мере изменения адресов.

Аналитика угроз (только для режима оповещения):фильтрация на основе аналитики угроз может быть включена для брандмауэра для оповещения о трафике от или до известных вредоносных IP-адресов и доменов. В базовом SKU эта функция предоставляет лишь оповещения и не может заблокировать трафик.

Поддержка SNAT для исходящего трафика. Все IP-адреса исходящего трафика виртуальной сети претворяются в общедоступный IP-адрес брандмауэра Azure (преобразование исходных сетевых адресов). Вы можете определить и разрешить трафик, исходящий из виртуальной сети, к удалённым интернет-адресатам.

Поддержка DNAT для входящего трафика: входящий сетевой трафик в общедоступный IP-адрес вашего брандмауэра преобразуется (преобразование сетевых адресов назначения) и фильтруется на частные IP-адреса в виртуальных сетях.

Несколько общедоступных IP-адресов. Вы можете связать несколько общедоступных IP-адресов с брандмауэром для расширенных сценариев DNAT и SNAT.

Ведение журнала Azure Monitor. Все события интегрированы с Azure Monitor, что позволяет архивировать журналы в учетную запись хранения, передавать события в концентратор событий или отправлять их в журналы Azure Monitor.

Сертификации: Azure Firewall Basic соответствует стандартам индустрии платёжных карт (PCI), контрольным стандартам организаций обслуживания (SOC) и сертифицирована по стандартам Международной организации по стандартизации (ISO).

Основные ограничения

- Пропускная способность: ограничена 250 Мбит/с

- DNS-прокси: недоступно (используется только Azure DNS)

- Аналитика угроз: только режим генерации оповещений (не может запретить трафик)

- Фильтрация полного доменного имени сети: не поддерживается (только фильтрация полного доменного имени приложения)

- Веб-категории: не поддерживается

- Принудительное туннелирование: не поддерживается

Стандартные функции брандмауэра Azure

Брандмауэр Azure Standard подходит для клиентов, которым требуются возможности брандмауэра уровня 3–7 с автомасштабированием для управления пиковой нагрузкой до 30 Гбит/с. Она включает такие корпоративные функции, как аналитика угроз, DNS-прокси, настраиваемые DNS-серверы и веб-категории.

Основные стандартные функции

Стандарт включает все основные функции, а также:

Неограниченное масштабируемость облака. Брандмауэр Azure может масштабировать столько, сколько необходимо для изменения потоков сетевого трафика, поэтому вам не нужно бюджетировать пиковый трафик (до 30 Гбит/с).

Фильтрация FQDN на уровне сети: можно использовать полные доменные имена (FQDN) в сетевых правилах, основанных на разрешении DNS. Эта функция позволяет фильтровать исходящий трафик с помощью полностью определённых доменных имён с любым протоколом TCP/UDP (включая NTP, SSH, RDP и многое другое).

Аналитика угроз (оповещение и запрет): фильтрация на основе аналитики угроз может быть включена, чтобы брандмауэр оповещал и запрещал трафик из известных вредоносных IP-адресов и доменов. IP-адреса и домены также передаются из канала Microsoft Threat Intelligence.

DNS-прокси: с включенным DNS-прокси брандмауэр Azure может обрабатывать и пересылать DNS-запросы из виртуальных сетей на нужный DNS-сервер. Эта функция имеет решающее значение для надежной фильтрации FQDN в правилах сети.

Пользовательский DNS: Пользовательский DNS позволяет настроить брандмауэр Azure для использования собственного DNS-сервера, гарантируя, что исходящие зависимости брандмауэра по-прежнему разрешаются с помощью Azure DNS. Можно настроить один DNS-сервер или несколько серверов.

Принудительное туннелирование. Брандмауэр Azure можно настроить для маршрутизации всего трафика, привязанного к Интернету, в назначенный следующий прыжок, а не напрямую в Интернет. Например, у вас может быть локальный пограничный брандмауэр или другое сетевое виртуальное устройство (NVA) для обработки сетевого трафика перед передачей в Интернет.

Развертывание без общедоступного IP-адреса в режиме принудительного туннеля: Вы можете развернуть Azure Firewall в режиме Forced Tunnel, который создает сетевой адаптер управления, используемый Azure Firewall для выполнения своих операций. Сеть пути к данным клиента может быть настроена без общедоступного IP-адреса, а интернет-трафик может быть принудительно туннелирован на другой брандмауэр или заблокирован.

Веб-категории: веб-категории позволяют администраторам разрешать или запрещать доступ пользователей к таким категориям веб-сайтов, как азартные игры, веб-сайты социальных сетей и другие. В стандартной версии категоризация основана только на полностью квалифицированном доменном имени.

Расширенная поддержка нескольких общедоступных IP-адресов. Вы можете связать до 250 общедоступных IP-адресов с брандмауэром.

Стандартные ограничения по сравнению с Premium

- Проверка TLS: не поддерживается

- IDPS: не поддерживается

- Фильтрация URL-адресов: не поддерживается (только фильтрация FQDN)

- Расширенные веб-категории: только классификация на основе полного доменного имени

- Производительность: ограничена 30 Гбит/с по сравнению с 100 Гбит/с для Premium

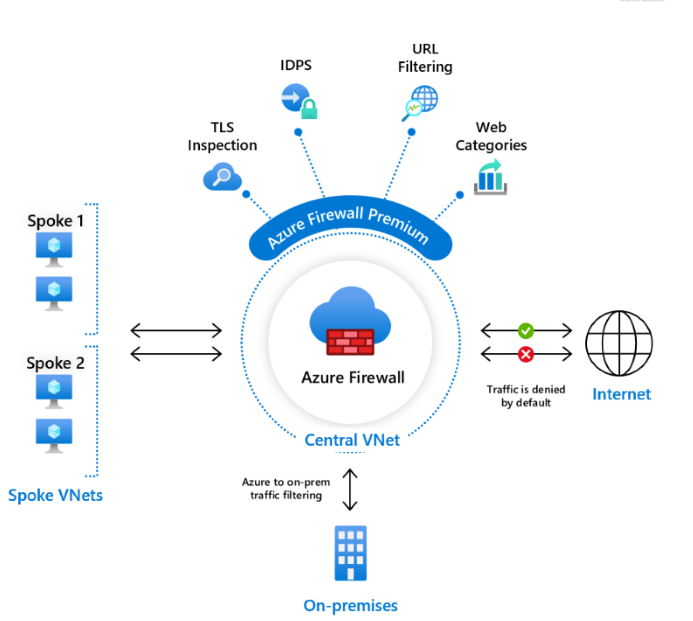

Функции Брандмауэра Azure уровня "Премиум"

Брандмауэр Azure Premium предлагает расширенную защиту от угроз, подходящую для высокочувствительных и регулируемых сред, таких как платежи и отрасли здравоохранения. Он включает все стандартные функции и расширенные возможности безопасности.

Основные функции Premium

Премиум включает все стандартные функции, а также:

Проверка TLS: расшифровывает исходящий трафик, обрабатывает его, затем повторно шифрует и отправляет его в место назначения. Брандмауэр Azure Premium завершает работу и проверяет подключения TLS для обнаружения, оповещения и устранения вредоносных действий в HTTPS. Он создает два подключения TLS: один с веб-сервером и другим с клиентом.

- Проверка исходящего TLS: защищает от вредоносного трафика, отправленного из внутреннего клиента, размещенного в Azure в Интернете.

- East-West проверка TLS: защищает рабочие нагрузки Azure от потенциально вредоносного трафика, отправленного в Azure, включая трафик из локальной сети или из нее.

IDPS (система обнаружения и предотвращения вторжений): система обнаружения и предотвращения вторжений сети (IDPS) отслеживает сеть для вредоносных действий, регистрирует сведения, сообщает о нем и при необходимости блокирует его. Брандмауэр Azure Premium предлагает систему обнаружения и предотвращения вторжений на основе сигнатур.

- Более 67 000 правил в более чем 50 категориях

- 20–40+ новые правила, выпущенные ежедневно

- Низкий уровень ложноположительных срабатываний благодаря продвинутым методам обнаружения вредоносных программ.

- Поддержка настройки до 10 000 правил IDPS (Система обнаружения и предотвращения вторжений)

- Конфигурация диапазонов частных IP-адресов для определения направления трафика

Фильтрация URL-адресов: Расширяет возможности фильтрации полного доменного имени брандмауэра Azure, чтобы учитывать весь URL-адрес, например,

www.contoso.com/a/cвместо простоwww.contoso.com. Фильтрация URL-адресов может применяться как к трафику HTTP, так и к HTTPS при включенной проверке TLS.Расширенные веб-категории: разрешает или запрещает пользователям доступ к категориям веб-сайтов, таким как азартные игры или социальные сети с повышенной степенью детализации. В отличие от уровня "Стандартный", который проверяет только полные доменные имена (FQDN), уровень "Премиум" сопоставляет категории на основе URL-адреса для трафика HTTP и HTTPS.

Например, если брандмауэр Azure перехватывает HTTPS-запрос для

www.google.com/news:- Стандартный брандмауэр: проверяется только часть полного доменного имени, поэтому

www.google.comклассифицируется как поисковая система. - Брандмауэр Premium: проверяется полный URL-адрес, поэтому

www.google.com/newsклассифицируется как новости

- Стандартный брандмауэр: проверяется только часть полного доменного имени, поэтому

Улучшенная производительность: Azure Firewall Premium использует более мощный тип виртуальной машины SKU и может масштабироваться до 100 Гбит/с с поддержкой 10 Гбит/с для крупных потоков.

Соответствие PCI DSS. Премиум SKU соответствует требованиям стандарта безопасности данных индустрии платежных карт (PCI DSS), что делает его подходящим для обработки данных карты оплаты.

Возможности только уровня "Премиум"

- Диапазоны частных IP-адресов IDPS: настройте диапазоны частных IP-адресов, чтобы определить, является ли трафик входящий, исходящий или внутренний (East-West)

- Правила подписи IDPS: настройте подписи, изменив их режим на "Отключено", "Оповещение" или "Оповещение" и "Запретить"

- Поиск в веб-категории. Определение категории полного доменного имени или URL-адреса с помощью функции проверки веб-категорий

- Запросы на изменение категорий: изменения категории запросов для полных доменных имен или URL-адресов, которые должны находиться в разных категориях

- Управление сертификатами проверки TLS: поддержка сертификатов ЦС, предоставленных клиентом для проверки TLS

Общие функции для всех артикулов SKU

Встроенная высокая доступность и зоны доступности

Все SKU брандмауэра Azure включают:

- Встроенная высокая доступность без дополнительных подсистем балансировки нагрузки

- Поддержка развертывания зон доступности для повышения доступности

- Отсутствие дополнительной стоимости за развертывание в нескольких зонах доступности

Преобразование сетевых адресов (NAT)

Все позиции SKU поддерживают:

- Исходный NAT (SNAT): все IP-адреса исходящего трафика виртуальной сети претворяются в общедоступный IP-адрес брандмауэра Azure.

- Целевой NAT (DNAT): входящий сетевой трафик в общедоступный IP-адрес брандмауэра преобразуется и фильтруется на частные IP-адреса.

Управление и мониторинг

Все SKU включают:

- Интеграция Azure Monitor: все события интегрированы с Azure Monitor для ведения журнала и мониторинга

- Рабочая книга Azure Firewall: гибкий холст для анализа данных Azure Firewall

- Централизованное управление: поддержка диспетчера брандмауэра Azure

- Аналитика политик: управление правилами и анализ с течением времени

- Интеграция DevOps: поддержка REST/PowerShell/CLI/шаблонов/Terraform

Соответствие и сертификация

Все артикулы:

- Соответствие стандартам индустрии платёжных карт (PCI)

- Соответствие стандартам контролей организации услуг (SOC)

- Соответствие требованиям Международной организации по стандартизации (ISO)

Кроме того, категория "Премиум" обеспечивает соответствие ТРЕБОВАНИЯМ PCI DSS для сред обработки платежей.