Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

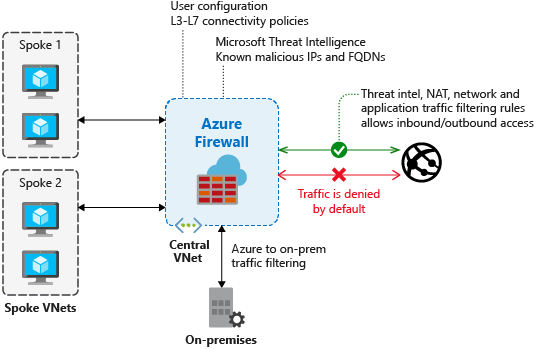

Вы можете включить фильтрацию на основе аналитики угроз для брандмауэра, чтобы оповещать и запрещать трафик из известных вредоносных IP-адресов, полных доменных имен и URL-адресов. IP-адреса, домены и URL-адреса поступают из канала аналитики угроз Майкрософт, который включает несколько источников, в том числе группу Майкрософт по кибербезопасности.

Интеллектуальный граф безопасности обеспечивает аналитику угроз Майкрософт и использует несколько служб, включая Microsoft Defender для облака.

Если вы включили фильтрацию на основе аналитики угроз, брандмауэр обрабатывает связанные правила до любого из правил NAT, сетевых правил или правил приложения.

При активации правила можно просто записать оповещение или выбрать режим оповещения и запретить.

По умолчанию фильтрация на основе аналитики угроз находится в режиме генерации оповещений. Вы не сможете отключить эту функцию или изменить режим, пока соответствующий раздел интерфейса портала не станет доступен в вашем регионе.

Вы можете определить списки разрешений, чтобы аналитика угроз не фильтровала трафик ни в одном из перечисленных полных доменных имен, IP-адресов, диапазонов или подсетей.

Для пакетной операции можно отправить CSV-файл со списком IP-адресов, диапазонов и подсетей.

Логи

В следующем фрагменте журнала показано активированное правило.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Тестирование

Исходящее тестирование . Оповещения о исходящем трафике должны быть редкими, так как это означает, что ваша среда скомпрометирована. Для проверки, что исходящие оповещения работают, существует тестовое полное доменное имя (FQDN), которое активирует оповещение. Используйте

testmaliciousdomain.eastus.cloudapp.azure.comдля исходящих тестов.Чтобы подготовиться к тестированию и убедиться, что не происходит сбоя разрешения DNS, настройте следующие элементы:

- Добавьте фиктивную запись в файл hosts на тестовом компьютере. Например, на компьютере под управлением Windows можно добавить

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comвC:\Windows\System32\drivers\etc\hostsфайл. - Убедитесь, что тестируемый запрос HTTP/S разрешен с помощью правила приложения, а не сетевого правила.

- Добавьте фиктивную запись в файл hosts на тестовом компьютере. Например, на компьютере под управлением Windows можно добавить

Входящее тестирование - Вы можете увидеть оповещения о входящем трафике, если в брандмауэре настроены правила DNAT. Вы будете получать уведомления, даже если брандмауэр разрешает только определенные источники по правилу DNAT, иначе трафик блокируется. Брандмауэр Azure не оповещает обо всех известных сканерах портов; только о тех сканерах, которые также участвуют в вредоносной деятельности.