Руководство. Просмотр журналов защиты от атак DDoS Azure в рабочей области Log Analytics

В этом руководстве описано следующее:

- просмотрите журналы диагностики Защиты от атак DDoS Azure, включая уведомления, отчеты об устранении рисков и журналы потоков устранения рисков.

Журналы диагностики защиты от атак DDoS предоставляют возможность просматривать уведомления защиты от атак DDoS, отчеты по устранению рисков и журналы потоков устранения рисков после атаки DDoS. Эти журналы можно просмотреть в рабочей области Log Analytics.

Отчеты по устранению атак используют данные протокола Netflow, агрегированные для предоставления подробных сведений об атаке на ресурс. Когда ресурс общедоступного IP-адреса находится под атакой, создание отчета начинается сразу после запуска устранения рисков. Каждые 5 минут создается добавочный отчет, кроме того, после устранения рисков создается отчет за весь период устранения. Это гарантирует, что в случае продолжительной атаки DDoS каждые 5 минут можно будет просмотреть наиболее актуальный моментальный снимок отчета об устранении рисков, а после устранения рисков атаки будет доступна полная сводка.

Необходимые компоненты

- Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно .

- Защита сети DDoS должна быть включена в виртуальной сети или защита IP-адресов DDoS должна быть включена в общедоступном IP-адресе .

- Настройте журналы диагностики защиты от атак DDoS. Дополнительные сведения см. в разделе "Настройка журналов диагностики".

- Имитация атаки с помощью одного из наших партнеров по имитации. Дополнительные сведения см. в статье "Тестирование с партнерами по имитации".

Просмотр в рабочей области Log Analytics

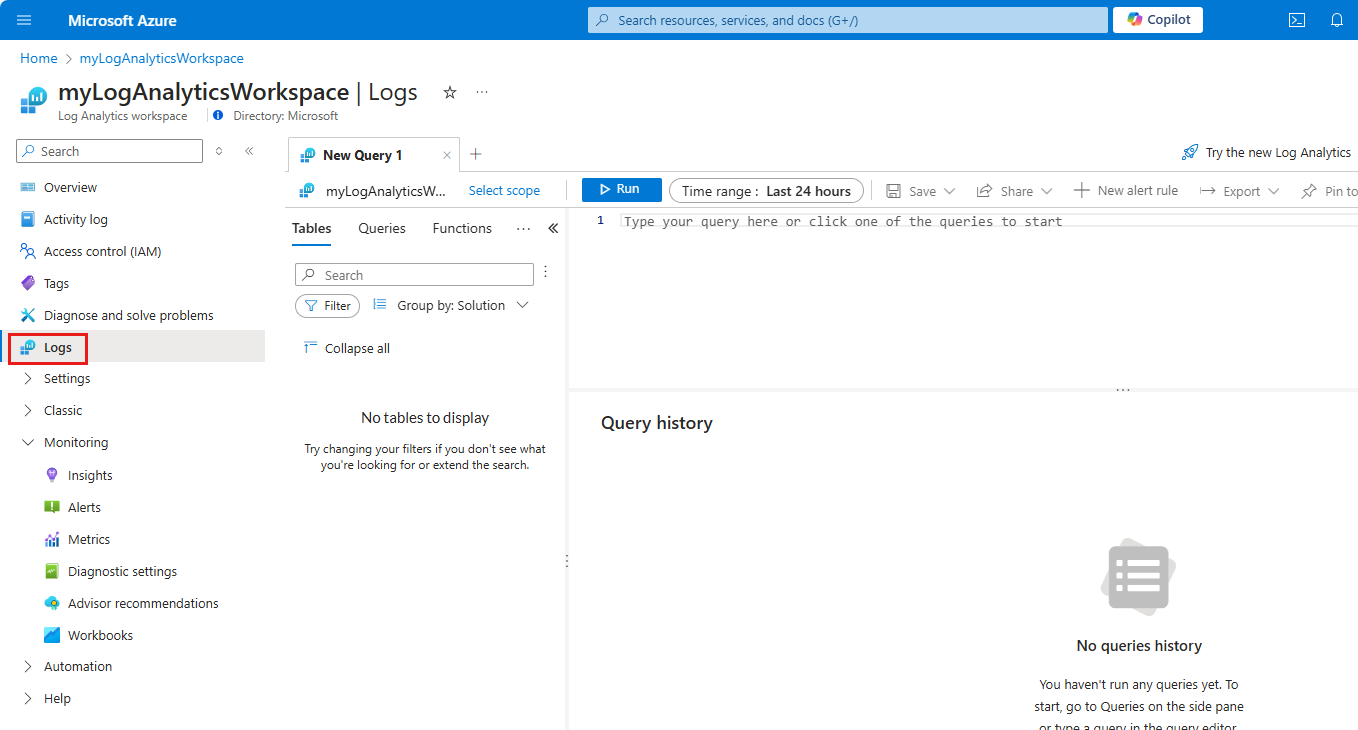

Войдите на портал Azure.

В поле поиска в верхней части портала введите рабочую область Log Analytics. Выберите рабочую область Log Analytics в результатах поиска.

В колонке "Рабочие области Log Analytics" выберите рабочую область.

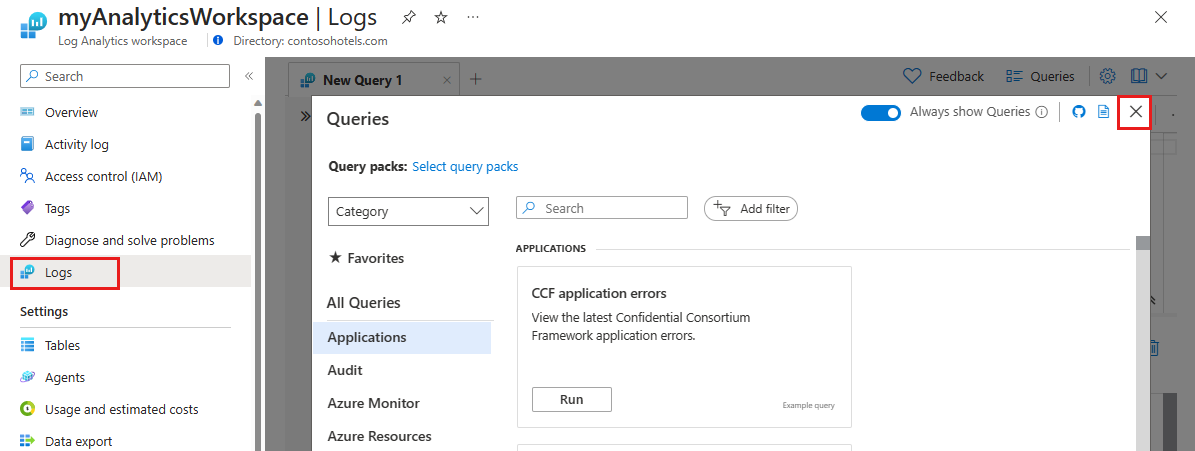

На левой вкладке выберите "Журналы". Здесь вы увидите обозреватель запросов. Выйдите из области "Запросы", чтобы использовать страницу журналов.

На странице "Журналы" введите в запросе и нажмите кнопку "Выполнить", чтобы просмотреть результаты.

Запрос журналов защиты от атак DDoS Azure в рабочей области Log Analytics

Дополнительные сведения о схемах журналов см. в разделе "Просмотр журналов диагностики".

Журналы DDoSProtectionNotifications

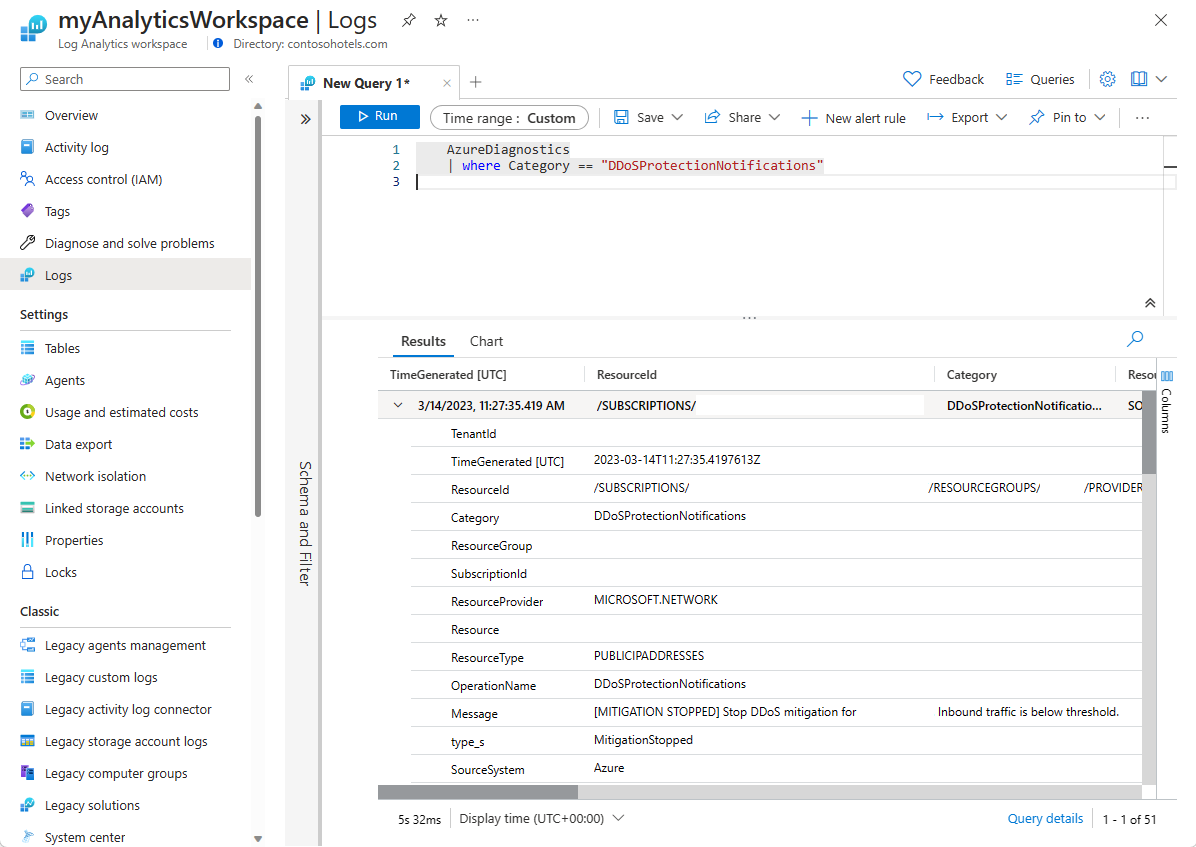

В колонке Рабочие области Log Analytics выберите свою рабочую область Log Analytics.

На левой боковой панели выберите "Журналы".

В обозревателе запросов введите приведенный ниже запрос Kusto, измените диапазон времени на настраиваемый и задайте последние три месяца. Затем щелкните "Выполнить".

AzureDiagnostics | where Category == "DDoSProtectionNotifications"Чтобы просмотреть DDoSMitigationFlowLogs , измените запрос на следующий и сохраните тот же диапазон времени и нажмите клавишу Run.

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"Чтобы просмотреть DDoSMitigationReports , измените запрос на следующий и сохраните тот же диапазон времени и нажмите клавишу Run.

AzureDiagnostics | where Category == "DDoSMitigationReports"

Пример запросов журнала

Уведомления защиты от атак DDoS

Уведомления будут уведомлять вас в любое время, когда общедоступный IP-ресурс находится под атакой, и при завершении устранения рисков атак.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

В следующей таблице перечислены имена и описания полей.

| Имя поля | Description |

|---|---|

| TimeGenerated | Дата и время (в формате UTC) создания уведомления. |

| ResourceId | ИД ресурса общедоступного IP-адреса. |

| Категория | Для уведомлений категорией будет DDoSProtectionNotifications. |

| ResourceGroup | Группа ресурсов, содержащая общедоступный IP-адрес и виртуальную сеть. |

| SubscriptionId | Идентификатор подписки плана защиты от атак DDoS. |

| Ресурс | Имя общедоступного IP-адреса. |

| ResourceType | Значением для типа всегда будет PUBLICIPADDRESS. |

| OperationName | Для уведомлений это DDoSProtectionNotifications. |

| Сообщение | Сведения об атаке. |

| Тип | Тип уведомления. Возможны следующие значения: MitigationStarted. MitigationStopped. |

| PublicIpAddress | Ваш общедоступный IP-адрес. |

Потоки потоков защиты от атак DDoS

Журналы потоков устранения атак позволяют просматривать удаленный трафик, переадресованный трафик и другие интересные точки данных во время активной атаки DDoS практически в реальном времени. Вы можете принимать постоянный поток этих данных в Microsoft Sentinel или в свои сторонние SIEM-системы с помощью концентратора событий, чтобы обеспечить мониторинг в режиме практически реального времени, выполнять возможные действия и принимать необходимые меры безопасности.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

В следующей таблице перечислены имена и описания полей.

| Имя поля | Description |

|---|---|

| TimeGenerated | Дата и время создания журнала потоков в формате UTC. |

| ResourceId | ИД ресурса общедоступного IP-адреса. |

| Категория | Для журналов потоков это так DDoSMitigationFlowLogs. |

| ResourceGroup | Группа ресурсов, содержащая общедоступный IP-адрес и виртуальную сеть. |

| SubscriptionId | Идентификатор подписки плана защиты от атак DDoS. |

| Ресурс | Имя общедоступного IP-адреса. |

| ResourceType | Значением для типа всегда будет PUBLICIPADDRESS. |

| OperationName | Для журналов потоков это так DDoSMitigationFlowLogs. |

| Сообщение | Сведения об атаке. |

| SourcePublicIpAddress | Общедоступный IP-адрес клиента, который создает трафик на общедоступный IP-адрес. |

| SourcePort | Номер порта в диапазоне от 0 до 65535. |

| DestPublicIpAddress | Ваш общедоступный IP-адрес. |

| DestPort | Номер порта в диапазоне от 0 до 65535. |

| Протокол | Тип протокола. Возможны следующие значения: tcp, udp, other. |

Отчеты об устранении рисков DDoS

AzureDiagnostics

| where Category == "DDoSMitigationReports"

В следующей таблице перечислены имена и описания полей.

| Имя поля | Description |

|---|---|

| TimeGenerated | Дата и время (в формате UTC) создания уведомления. |

| ResourceId | ИД ресурса общедоступного IP-адреса. |

| Категория | Для отчетов по устранению рисков это так DDoSMitigationReports. |

| ResourceGroup | Группа ресурсов, содержащая общедоступный IP-адрес и виртуальную сеть. |

| SubscriptionId | Идентификатор подписки плана защиты от атак DDoS. |

| Ресурс | Имя общедоступного IP-адреса. |

| ResourceType | Значением для типа всегда будет PUBLICIPADDRESS. |

| OperationName | Для отчетов по устранению рисков это так DDoSMitigationReports. |

| ReportType | Возможные значения: Incremental и PostMitigation. |

| MitigationPeriodStart | Дата и время (в формате UTC) начала устранения рисков. |

| MitigationPeriodEnd | Дата и время (в формате UTC) завершения устранения рисков. |

| IPAddress | Общедоступный IP-адрес. |

| AttackVectors | Снижение типов атак. Ключи включают TCP SYN flood, , UDP floodTCP flood, UDP reflectionи Other packet flood. |

| TrafficOverview | Снижение трафика атаки. Ключи включают Total packets, , Total TCP packetsTotal UDP packetsTotal TCP packets droppedTotal UDP packets droppedTotal packets dropped, Total Other packetsи .Total Other packets dropped |

| Протоколы | Разбивка включенных протоколов. Ключи включают TCP, UDPи Other. |

| DropReasons | Анализ причин удаления пакетов. К ним относятся Protocol violation invalid TCPключи. syn Protocol violation invalid TCP, Protocol violation invalid UDP, UDP reflection, TCP rate limit exceeded, UDP rate limit exceeded, Destination limit exceeded, Other packet flood Rate limit exceeded и Packet was forwarded to service. Нарушения протокола недопустимые причины удаления относятся к неправильно сформированным пакетам. |

| TopSourceCountries | Разбивка топ-10 исходных стран на входящий трафик. |

| TopSourceCountriesForDroppedPackets | Анализ топ-10 исходных стран для трафика атак, которые были регулированием. |

| TopSourceASNs | Анализ первых 10 источников автономных системных номеров (ASN) входящих трафика. |

| SourceContinents | Анализ исходного континента для входящего трафика. |

| Тип | Тип уведомления. Возможны следующие значения: MitigationStarted. MitigationStopped. |

Следующие шаги

В этом руководстве вы узнали, как просмотреть журналы диагностики защиты от атак DDoS в рабочей области Log Analytics. Дополнительные сведения о рекомендуемых шагах при получении атаки DDoS см. в следующих шагах.