Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Правильная разработка и планирование служб домен Active Directory (AD DS) являются ключевыми для архитектур решений, использующих тома Azure NetApp Files. Функции Azure NetApp Files, такие как тома SMB, тома двойного протокола и тома NFSv4.1 Kerberos, предназначены для использования с AD DS.

В этой статье приведены рекомендации по разработке стратегии развертывания AD DS для Azure NetApp Files. Прежде чем читать эту статью, необходимо иметь хорошее представление о том, как AD DS работает на функциональном уровне.

Определение требований AD DS для Azure NetApp Files

Перед развертыванием томов Azure NetApp Files необходимо определить требования к интеграции AD DS для Azure NetApp Files, чтобы убедиться, что Azure NetApp Files хорошо подключен к AD DS. Неправильная или неполная интеграция AD DS с Azure NetApp Files может привести к прерыванию доступа клиента или сбоям для томов SMB, двойного протокола или Kerberos NFSv4.1.

Поддерживаемые сценарии проверки подлинности

Azure NetApp Files поддерживает проверку подлинности на основе удостоверений через SMB с помощью следующих методов.

- Проверка подлинности AD DS: компьютеры с Windows, присоединенные к AD DS, могут получить доступ к общим папкам Azure NetApp Files с учетными данными Active Directory по протоколу SMB. AD DS должны находиться в прямой видимости клиента. Если вы уже настроили AD DS локально или на виртуальной машине в Azure, где ваши устройства присоединены к ДОМЕНУ AD DS, следует использовать AD DS для проверки подлинности общей папки Azure NetApp Files.

- Проверка подлинности доменных служб Microsoft Entra: облачные, присоединенные к доменным службам Microsoft Entra виртуальные машины Windows могут получить доступ к общим папкам Azure NetApp Files с учетными данными доменных служб Microsoft Entra. В этом решении доменные службы Microsoft Entra выполняют традиционный домен Windows Server AD от имени клиента.

- Проверка подлинности AD Kerberos для клиентов Linux: клиенты Linux могут использовать проверку подлинности Kerberos по протоколу SMB для Azure NetApp Files с помощью AD DS.

Требования к сети

Для прогнозируемых операций служб домен Active Directory с томами Azure NetApp Files надежная и низкая задержка сетевого подключения (равно или менее 10 миллисекундам [ms] времени округления [RTT]) контроллерам домена AD DS настоятельно рекомендуется. Плохое сетевое подключение или высокая задержка сети между Azure NetApp Files и контроллерами домена AD DS могут привести к прерываниям доступа клиента или истечению времени ожидания клиента.

Примечание.

Рекомендация 10 мс соответствует рекомендациям по созданию дизайна сайта: определение расположения, которые будут становиться сайтами.

Убедитесь, что выполнены следующие требования к топологии сети и конфигурации:

- Убедитесь, что используется поддерживаемая топология сети для Azure NetApp Files .

- Убедитесь, что контроллеры домена AD DS имеют сетевое подключение из делегированной подсети Azure NetApp Files, в которую размещаются тома Azure NetApp Files.

- Топологии одноранговых виртуальных сетей с контроллерами домена AD DS должны правильно настроить пиринг для поддержки подключения к сети контроллера домена Ad DS в Azure NetApp Files.

- Группы безопасности сети (NSG) и брандмауэры контроллера домена AD DS должны иметь соответствующие правила для поддержки подключения Azure NetApp Files к AD DS и DNS.

- Для оптимального взаимодействия убедитесь, что задержка сети равна или меньше 10 мс RTT между Azure NetApp Files и контроллерами домена AD DS. Любой RTT выше 10 мс может привести к снижению производительности приложений или пользователей в приложениях или средах с учетом задержки. Если RTT слишком высок для желательного взаимодействия с пользователем, рассмотрите возможность развертывания контроллеров домена реплики в среде Azure NetApp Files. Также см. рекомендации по домен Active Directory службам.

Дополнительные сведения о требованиях Microsoft Active Directory к задержке сети по всей сети см. в статье "Создание дизайна сайта".

Необходимые сетевые порты приведены следующим образом:

| Услуга | Порты | Протоколы |

|---|---|---|

| ICMPv4 (ping) | Н/П | Ответ на запрос проверки связи |

| DNS* | 53 | TCP, UDP; |

| Kerberos | 88 | TCP, UDP; |

| Служба датаграмм NetBIOS | 138 | UDP |

| NetBIOS | 139 | UDP |

| LDAP** | 389 | TCP, UDP; |

| Диспетчер учетных записей безопасности (SAM)/Локальный центр безопасности (LSA)/SMB | 445 | TCP, UDP; |

| Kerberos (kpasswd) | 464 | TCP, UDP; |

| Глобальный каталог Active Directory | 3268 | Протокол tcp |

| Глобальный каталог Active Directory Secure | 3269 | Протокол tcp |

| Веб-служба Active Directory | 9389 | Протокол tcp |

* Только DNS Active Directory

** ПРОТОКОЛ LDAP по протоколу SSL (порт 636) в настоящее время не поддерживается. Вместо этого используйте LDAP через StartTLS (порт 389) для шифрования трафика LDAP.

Сведения о DNS см. в статье "Общие сведения о системах доменных имен" в Azure NetApp Files.

Требования к источнику времени

Azure NetApp Files использует time.windows.com в качестве источника времени. Убедитесь, что контроллеры домена, используемые Azure NetApp Files, настроены для использования time.windows.com или другого точного, стабильного источника времени (стратум 1). Если между Azure NetApp Files и контроллерами домена AS DS больше пяти минут, проверка подлинности завершится ошибкой; Доступ к томам Azure NetApp Files также может завершиться ошибкой.

Определите, какие AD DS следует использовать с Azure NetApp Files

Azure NetApp Files поддерживает службы домен Active Directory (AD DS) и доменные службы Microsoft Entra для подключений AD. Перед созданием подключения AD необходимо решить, следует ли использовать доменные службы AD DS или Microsoft Entra.

Дополнительные сведения см. в статье "Сравнение самоуправляемых служб домен Active Directory", идентификатора Microsoft Entra и управляемых доменных служб Microsoft Entra.

Рекомендации по службам домен Active Directory

В следующих сценариях следует использовать службы домен Active Directory (AD DS).

- У вас есть пользователи AD DS, размещенные в локальном домене AD DS, которым требуется доступ к ресурсам Azure NetApp Files.

- У вас есть приложения, размещенные частично локально и частично в Azure, которым требуется доступ к ресурсам Azure NetApp Files.

- Вам не нужна интеграция доменных служб Microsoft Entra с клиентом Microsoft Entra в подписке или доменные службы Microsoft Entra несовместимы с вашими техническими требованиями.

Примечание.

Azure NetApp Files не поддерживает использование контроллеров домена только для чтения AD DS (RODC). Контроллеры домена, доступные для записи, поддерживаются и требуются для проверки подлинности с помощью томов Azure NetApp Files. Дополнительные сведения см. в разделе "Основные понятия репликации Active Directory".

Если вы решили использовать AD DS с Azure NetApp Files, следуйте инструкциям в руководстве по архитектуре Azure и убедитесь, что выполнены требования к сети Azure NetApp Files и DNS для AD DS.

Рекомендации по доменным службам Microsoft Entra

Доменные службы Microsoft Entra — это управляемый домен AD DS, синхронизированный с клиентом Microsoft Entra. Основными преимуществами использования доменных служб Microsoft Entra являются следующие:

- Доменные службы Microsoft Entra — это автономный домен. Таким образом, нет необходимости настраивать сетевое подключение между локальной средой и Azure.

- Предоставляет упрощенный интерфейс развертывания и управления.

Доменные службы Microsoft Entra следует использовать в следующих сценариях:

- Нет необходимости расширять AD DS из локальной среды в Azure, чтобы предоставить доступ к ресурсам Azure NetApp Files.

- Политики безопасности не разрешают расширение локальных доменных служб ACTIVE DS в Azure.

- У вас нет сильных знаний о AD DS. Доменные службы Microsoft Entra могут повысить вероятность хороших результатов с помощью Azure NetApp Files.

Если вы решили использовать доменные службы Microsoft Entra с Azure NetApp Files, ознакомьтесь с документацией по доменным службам Microsoft Entra для архитектуры, развертывания и управления. Убедитесь, что вы также соответствуете требованиям к сети Azure NetApp Files и DNS.

Проектирование топологии сайтов AD DS для использования с Azure NetApp Files

Правильное проектирование топологии сайта AD DS критически важно для любой архитектуры решения, которая включает в себя SMB Azure NetApp Files, двойной протокол или тома NFSv4.1 Kerberos.

Неправильное топология или конфигурация сайта AD DS может привести к следующему поведению:

- Сбой создания томов Kerberos в Azure NetApp Files SMB, двойного протокола или NFSv4.1 Kerberos

- Не удается изменить конфигурацию подключения ANF AD

- Низкая производительность запросов клиента LDAP

- Проблемы с проверкой подлинности

Топология сайта AD DS для Azure NetApp Files — это логическое представление сети Azure NetApp Files. Проектирование топологии сайта AD DS для Azure NetApp Files включает планирование размещения контроллера домена, проектирования сайтов, инфраструктуры DNS и сетевых подсетей, чтобы обеспечить хорошее подключение между службой Azure NetApp Files, клиентами хранилища Azure NetApp Files и контроллерами домена AD DS.

Помимо нескольких контроллеров домена, назначенных сайту AD DS ad в Azure NetApp Files AD Site Name, сайт Azure NetApp Files AD DS может назначить ему одну или несколько подсетей.

Примечание.

Важно, чтобы все контроллеры домена и подсети, назначенные сайту AZURE NetApp Files AD DS, были хорошо подключены (менее 10 мс задержки RTT) и доступны сетевым интерфейсам, используемым томами Azure NetApp Files.

Если вы используете стандартные сетевые функции, следует убедиться, что все пользовательские маршруты (UDR) или правила группы безопасности сети (NSG) не блокируют сетевое взаимодействие Azure NetApp Files с контроллерами домена AD DS, назначенными сайту AD DS Azure NetApp Files.

Если вы используете сетевые виртуальные устройства или брандмауэры (например, брандмауэры Palo Alto Networks или Fortinet), они должны быть настроены, чтобы не блокировать сетевой трафик между Azure NetApp Files и контроллерами домена AD DS и подсетями, назначенными сайту AD DS Azure NetApp Files.

Как Azure NetApp Files использует сведения о сайте AD DS

Azure NetApp Files использует имя сайта AD, настроенного в подключениях Active Directory, чтобы обнаружить, какие контроллеры домена присутствуют для поддержки проверки подлинности, присоединения к домену, запросов LDAP и операций с билетами Kerberos.

Обнаружение контроллера домена AD DS

Azure NetApp Files инициирует обнаружение контроллера домена каждые четыре часа. Azure NetApp Files запрашивает запись службы DNS для конкретного сайта (SRV), чтобы определить, какие контроллеры домена находятся на сайте AD DS, указанном в поле имени сайта AD Azure NetApp Files AD. Обнаружение сервера контроллера домена Azure NetApp Files проверяет состояние служб, размещенных на контроллерах домена (например, Kerberos, LDAP, Net Logon и LSA) и выбирает оптимальный контроллер домена для запросов проверки подлинности.

Записи DNS SRV для сайта AD DS, указанного в поле имени сайта AD azure NetApp Files AD, должны содержать список IP-адресов для контроллеров домена AD DS, которые будут использоваться Azure NetApp Files. Вы можете проверить допустимость записи DNS SRV с помощью служебной nslookup программы.

Примечание.

Если вы вносите изменения в контроллеры домена на сайте AD DS, используемом Azure NetApp Files, подождите по крайней мере четыре часа между развертыванием новых контроллеров домена AD DS и выходом из эксплуатации существующих контроллеров домена AD DS. Это время ожидания позволяет Azure NetApp Files обнаруживать новые контроллеры домена AD DS.

Убедитесь, что устаревшие записи DNS, связанные с устаревшим контроллером домена AD DS, удаляются из DNS. Это гарантирует, что Azure NetApp Files не будет пытаться взаимодействовать с устаревшим контроллером домена.

Обнаружение сервера LDAP AD DS

Отдельный процесс обнаружения для серверов LDAP AD DS возникает при включении LDAP для тома NFS Azure NetApp Files. Когда клиент LDAP создается в Azure NetApp Files, Azure NetApp Files запрашивает запись SRV AD DS для списка всех серверов LDAP AD DS в домене, а не серверов LDAP AD DS, назначенных сайту AD DS, указанному в подключении AD.

В крупных или сложных топологиях AD DS может потребоваться реализовать политики DNS или подсеть DNS, чтобы убедиться, что серверы LDAP AD DS, назначенные сайту AD DS, указанному в подключении AD, возвращаются.

Кроме того, процесс обнаружения сервера LDAP AD DS можно переопределить, указав до двух предпочтительных серверов AD для клиента LDAP.

Внимание

Если Azure NetApp Files не может связаться с обнаруженным сервером LDAP AD DS во время создания клиента LDAP Azure NetApp Files, создание тома с поддержкой LDAP завершится ошибкой.

Последствия неправильной или неполной конфигурации имени сайта AD

Неправильное или неполное топология сайта AD DS или конфигурация могут привести к сбоям создания тома, проблемам с запросами клиента, сбоями проверки подлинности и ошибками изменения подключений Azure NetApp Files AD.

Внимание

Поле "Имя сайта AD" требуется для создания подключения Azure NetApp Files AD. Определенный сайт AD DS должен существовать и правильно настроен.

Azure NetApp Files использует сайт AD DS для обнаружения контроллеров домена и подсетей, назначенных сайту AD DS, определенному в имени сайта AD. Все контроллеры домена, назначенные сайту AD DS, должны иметь хорошее сетевое подключение из интерфейсов виртуальной сети Azure, используемых ANF и доступны. Виртуальные машины контроллера домена AD DS, назначенные сайту AD DS, используемому Azure NetApp Files, должны быть исключены из политик управления затратами, которые завершают работу виртуальных машин.

Если Azure NetApp Files не может связаться с контроллерами домена, назначенными сайту AD DS, процесс обнаружения контроллера домена запрашивает домен AD DS для списка всех контроллеров домена. Список контроллеров домена, возвращаемых из этого запроса, является неупорядоченным списком. В результате Azure NetApp Files может попытаться использовать контроллеры домена, которые недоступны или хорошо подключены, что может вызвать сбои создания тома, проблемы с клиентскими запросами, сбоями проверки подлинности и изменения подключений Azure NetApp Files AD.

При каждом развертывании новых контроллеров домена в подсети, назначаемой сайту AD DS, который используется подключением AD к Azure NetApp Files AD, необходимо обновить конфигурацию сайта AD AD ad. Убедитесь, что записи DNS SRV для сайта отражают любые изменения контроллеров домена, назначенных сайту AD DS, используемому Azure NetApp Files. Вы можете проверить допустимость записи ресурсов DNS SRV с помощью служебной nslookup программы.

Примечание.

Azure NetApp Files не поддерживает использование контроллеров домена только для чтения AD DS (RODC). Чтобы предотвратить использование AZURE NetApp Files с помощью RODC, не настраивайте поле "Имя сайта AD" подключений AD с помощью RODC. Контроллеры домена, доступные для записи, поддерживаются и требуются для проверки подлинности с помощью томов Azure NetApp Files. Дополнительные сведения см. в разделе "Основные понятия репликации Active Directory".

Пример конфигурации топологии сайта AD DS для Azure NetApp Files

Топология сайта AD DS — это логическое представление сети, в которой развертывается Azure NetApp Files. В этом разделе описан пример сценария конфигурации для топологии сайта AD DS, который будет отображать базовый дизайн сайта AD DS для Azure NetApp Files. Это не единственный способ разработки сетевой или топологии сайта AD для Azure NetApp Files.

Внимание

Для сценариев, в которых используются сложные топологии AD DS или сложные сетевые топологии, у вас должен быть архитектор облачных решений Microsoft Azure CSA, ознакомьтесь с сетевыми сетями Azure NetApp Files и проектом сайта AD.

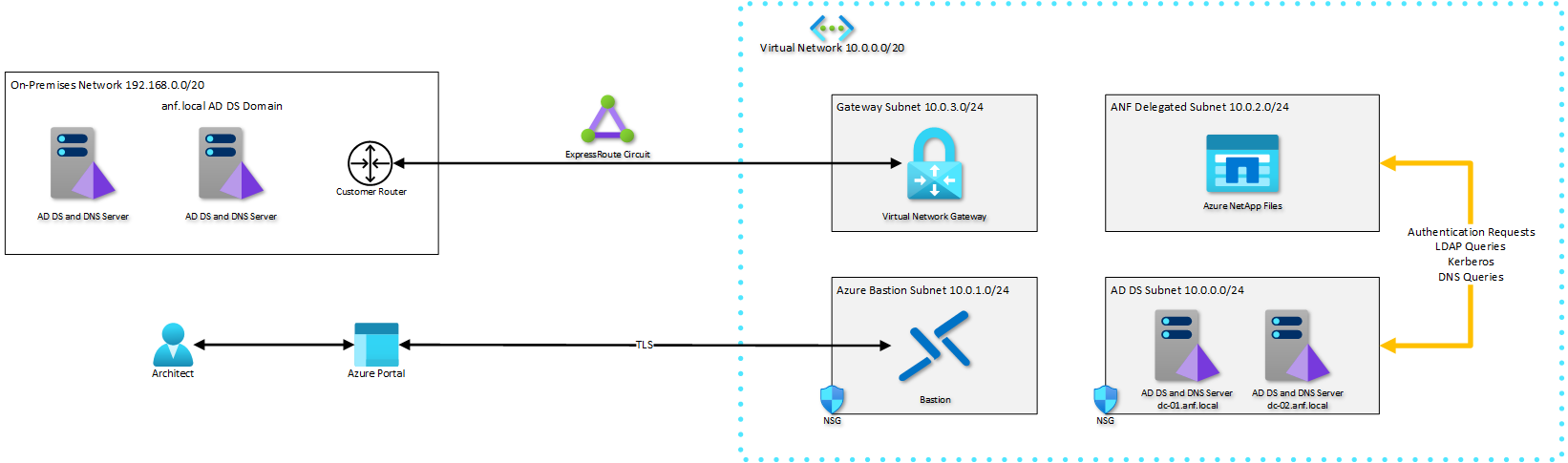

На следующей схеме показана пример топологии сети:

В примере топологии сети локальный домен AD DS (anf.local) расширяется в виртуальную сеть Azure. Локальная сеть подключена к виртуальной сети Azure с помощью канала Azure ExpressRoute.

Виртуальная сеть Azure имеет четыре подсети: подсеть шлюза, подсеть Бастиона Azure, подсеть AD DS и делегированную подсеть Azure NetApp Files. Избыточные контроллеры домена AD DS, присоединенные к домену anf.local , развертываются в подсети AD DS. Подсеть AD DS назначается диапазон IP-адресов 10.0.0.0/24.

Azure NetApp Files может использовать только один сайт AD DS, чтобы определить, какие контроллеры домена будут использоваться для проверки подлинности, запросов LDAP и Kerberos. В примере сценария создаются и назначаются два объекта подсети, вызываемые ANF с помощью служебной программы сайтов и служб Active Directory. Один объект подсети сопоставляется с подсетью AD DS, 10.0.0.0/24, а другой объект подсети сопоставляется с делегированной подсетью ANF, 10.0.2.0/24.

В средстве "Сайты и службы Active Directory" убедитесь, что контроллеры домена AD DS, развернутые в подсети AD DS, назначены сайту ANF .

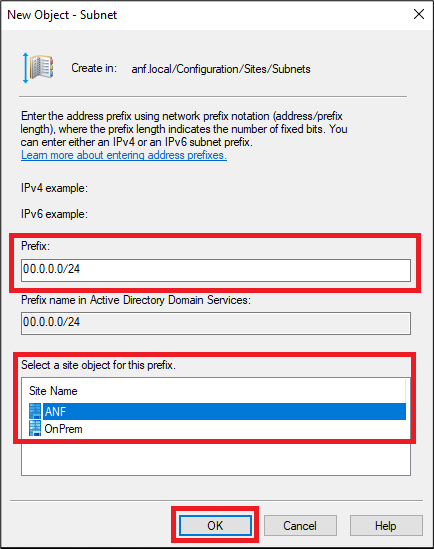

Если они не назначены, создайте объект подсети, который сопоставляется с подсетью AD DS в виртуальной сети Azure. Щелкните правой кнопкой мыши контейнер подсетей в служебной программе "Сайты и службы Active Directory" и выберите "Создать подсеть...". В диалоговом окне "Новый объект — подсеть" диапазон IP-адресов 10.0.0.0/24 для подсети AD DS вводится в поле префикса. Выберите ANF объект сайта для подсети. Нажмите кнопку "ОК ", чтобы создать объект подсети и назначить его сайту ANF .

Чтобы убедиться, что новый объект подсети назначен правильному сайту, щелкните правой кнопкой мыши объект подсети 10.0.0.0/24 и выберите "Свойства". Поле :

Чтобы создать объект подсети, сопоставленный с делегированной подсетью Azure NetApp Files в виртуальной сети Azure, щелкните правой кнопкой мыши контейнер подсетей в служебной программе "Сайты и службы Active Directory" и выберите "Создать подсеть...".

Рекомендации по репликации между регионами

Репликация Azure NetApp Files между регионами позволяет реплицировать тома Azure NetApp Files из одного региона в другой регион для поддержки требований к непрерывности бизнеса и аварийному восстановлению (BC/DR).

SMB, двойной протокол и тома NFSv4.1 Kerberos azure NetApp Files поддерживают репликацию между регионами. Для репликации этих томов требуется следующее:

- Учетная запись NetApp, созданная как в исходном, так и в целевом регионах.

- Подключение Azure NetApp Files Active Directory в учетной записи NetApp, созданной в исходных и целевых регионах.

- Контроллеры домена AD DS развертываются и выполняются в целевом регионе.

- Для обеспечения хорошей сетевой связи Azure NetApp Files с контроллерами домена AD DS в целевом регионе необходимо развернуть правильное сетевое взаимодействие Azure NetApp Files с контроллерами домена AD DS в целевом регионе.

- Подключение Active Directory в целевом регионе должно быть настроено для использования ресурсов САЙТА DNS и AD в целевом регионе.