Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Контроль доступа на основе ролей (RBAC) Azure обеспечивает управление доступом к ресурсам Azure. С помощью Azure RBAC вы сможете распределить обязанности внутри команды и предоставить доступ пользователям, группам и приложениям на том уровне, который им необходим для выполнения поставленных задач. Доступ на основе ролей можно предоставлять пользователям с помощью портала Azure, средств командной строки Azure и API управления Azure.

Роли в аккаунтах автоматизации

В службе автоматизации Azure доступ предоставляется путем назначения соответствующей роли Azure пользователям, группам и приложениям в области учетной записи автоматизации. Ниже перечислены встроенные роли, поддерживаемые учетной записью автоматизации.

| Роль | Описание |

|---|---|

| Владелец | Роль владельца обеспечивает доступ ко всем ресурсам и действиям в учетной записи службы автоматизации, включая предоставление доступа на управление учетной записью службы автоматизации другим пользователям, группам и приложениям. |

| Участник | Роль участника позволяет управлять всем, кроме изменения разрешений других пользователей на доступ к учетной записи службы автоматизации. |

| Читатель | Роль читателя позволяет просматривать все ресурсы в учетной записи службы автоматизации, но не дает возможность вносить какие-либо изменения. |

| Участник службы автоматизации | Роль участника службы автоматизации позволяет управлять всеми ресурсами в учетной записи службы автоматизации, за исключением изменения прав доступа других пользователей к учетной записи службы автоматизации. |

| Оператор автоматизации | Роль оператора службы автоматизации позволяет просматривать имя и свойства модуля runbook, а также создавать задания и управлять ими для всех модулей runbook в учетной записи службы автоматизации. Эта роль полезна, если вам нужно защитить ресурсы учетной записи автоматизации, такие как учетные данные, активы и рабочие книги от просмотра и изменений, но при этом разрешить членам вашей организации выполнять эти рабочие книги. |

| Оператор автоматизированных заданий | Роль оператора автоматизации позволяет создавать и управлять заданиями для всех рабочих книг (runbooks) в учетной записи автоматизации. |

| Оператор автоматизации Runbook | Роль оператора runbook службы автоматизации позволяет просматривать имя и свойства модуля runbook. |

| Участник Log Analytics | Участник Log Analytics может считывать все данные мониторинга и изменять его параметры. Изменение параметров мониторинга подразумевает добавление расширений в виртуальные машины, чтение ключей учетной записи хранения для настройки коллекции журналов в службе хранилища Azure, создание и настройку учетных записей службы автоматизации, добавление возможностей службы автоматизации Azure и настройку диагностики Azure во всех ресурсах Azure. |

| Читатель Log Analytics | Роль Читателя Log Analytics позволяет просматривать и искать все данные мониторинга, а также просматривать параметры мониторинга. Это включает в себя просмотр конфигурации диагностики Azure на всех ресурсах Azure. |

| Участник мониторинга | Участник мониторинга может считывать все данные мониторинга и изменять его параметры. |

| Monitoring Reader (Читатель данных мониторинга) | Роль «Читатель мониторинга» позволяет считывать все данные мониторинга. |

| Администратор доступа пользователей | Роль администратора доступа пользователей позволяет управлять доступом пользователей к учетным записям службы автоматизации Azure. |

Разрешения роли

В следующих таблицах описываются разрешения, предоставленные каждой роли. Это могут быть свойства Actions, которые предоставляют разрешения, и свойства NotActions, которые их ограничивают.

Владелец

Владелец может управлять всем, включая доступ. В следующей таблице показаны разрешения, предоставленные для этой роли.

| Действия | Описание |

|---|---|

| Microsoft.Automation/automationAccounts/* | Создание ресурсов всех типов и управление ими. |

Участник

Участник может управлять всем, кроме доступа. В следующей таблице показаны разрешения, которые предоставлены и запрещены для этой роли.

| Действия | Описание |

|---|---|

| Microsoft.Automation/automationAccounts/* | Создание ресурсов всех типов и управление ими |

| Запрещенные действия | |

| Microsoft.Authorization/*/Удалить | Удаление ролей и назначений ролей. |

| Microsoft.Authorization/*/Write | Создание и назначение ролей. |

| Microsoft.Authorization/elevateAccess/Действие | Запрет создания администратора доступа пользователей. |

Читатель

Примечание.

Недавно мы внесли изменения в разрешение на встроенную роль читателя для учетной записи службы автоматизации. Подробнее

Читатель может просматривать все ресурсы в учетной записи службы автоматизации, но не может вносить какие-либо изменения.

| Действия | Описание |

|---|---|

| Microsoft.Automation/automationAccounts/read | Просмотр всех ресурсов в учетной записи службы автоматизации. |

Участник службы автоматизации

Участник службы автоматизации может управлять всеми ресурсами в учетной записи службы автоматизации, за исключением доступа к ней. В следующей таблице показаны разрешения, предоставленные для этой роли.

| Действия | Описание |

|---|---|

| Microsoft.Automation/automationAccounts/* | Создание ресурсов всех типов и управление ими. |

| Microsoft.Authorization/*/читать | Чтение ролей и их назначений. |

| Microsoft.Resources/deployments/* | Создание развертываний группы ресурсов и управление ими. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Чтение развертываний групп ресурсов. |

| Microsoft.Support/* | Создание запросов в службу поддержки и управление ими. |

| Microsoft.Insights/ActionGroups/* | Чтение, запись и удаление групп действий. |

| Microsoft.Insights/ActivityLogAlerts/* | Чтение, запись и удаление оповещений журнала действий. |

| Microsoft.Insights/diagnosticSettings/* | Чтение, запись и удаление параметров диагностики. |

| Microsoft.Insights/MetricAlerts/* | Чтение, запись и удаление оповещений на основе метрик практически в реальном времени. |

| Microsoft.Insights/ПравилаЗапланированныхЗапросов/* | Чтение, запись и удаление оповещений журналов в Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Список ключей для рабочей области Log Analytics. |

Примечание.

Роль участника службы автоматизации можно использовать для доступа к любому ресурсу с помощью управляемого удостоверения, если заданы соответствующие разрешения для целевого ресурса, или с помощью учетной записи запуска от имени. Учетные записи запуска от имени службы автоматизации по умолчанию настроены с правами участника в подписке. Следуйте принципу наименьших прав и тщательно назначайте разрешения, необходимые только для выполнения вашего модуля Runbook. Например, если учетная запись службы автоматизации требуется только для запуска или остановки виртуальной машины Azure, тогда разрешения, назначенные учетной записи запуска от имени или управляемому удостоверению, должны быть только для запуска или остановки виртуальной машины. Точно так же, если модуль Runbook читает из хранилища BLOB-объектов, назначьте разрешения только для чтения.

При назначении разрешений рекомендуется использовать контроль доступа на основе ролей (RBAC) в Azure, назначенный управляемому удостоверению. Ознакомьтесь с нашими рекомендациями лучших практик по использованию управляемого удостоверения, назначаемого системой или пользователем, включая управление и контроль в течение срока его действия.

Оператор автоматизации

Оператор автоматизации может создавать задания и управлять ими, а также просматривать имена и свойства всех runbooks в учетной записи службы автоматизации.

Примечание.

Если вы хотите контролировать доступ операторов к отдельным runbook, не назначайте эту роль. используйте сочетание ролей Оператор заданий службы автоматизации и Оператор Runbook службы автоматизации.

В следующей таблице показаны разрешения, предоставленные для этой роли.

| Действия | Описание |

|---|---|

| Microsoft.Authorization/*/читать | Разрешение на чтение. |

| Microsoft.Автоматизация/учетныеЗаписи-ДляАвтоматизации/группы-ГибридныхРабочихТетрадей/чтение | Прочитайте ресурсы гибридного рабочего узла Runbook. |

| Microsoft.Automation/automationAccounts/jobs/read | Перечислить задания "Runbook". |

| Microsoft.Автоматизация/аккаунтыАвтоматизации/работы/продолжить/действие | Возобновление приостановленного задания. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Отмена выполняющегося задания. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Прочитайте потоки и выходные данные задания. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Получить выходные данные задания. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Остановка выполняющегося задания. |

| Microsoft.Automation/Учетные записи автоматизации/Задачи/Запись | Создание заданий. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Получите расписание задания автоматизации Azure. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Создает расписание заданий службы автоматизации Azure. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Получите рабочую область, связанную с учетной записью службы автоматизации. |

| Microsoft.Automation/automationAccounts/read | Получите учетную запись автоматизации Azure. |

| Microsoft.Automation/automationAccounts/runbooks/read | Получите runbook службы автоматизации Azure. |

| Microsoft.Automation/automationAccounts/schedules/read | Получите ресурс расписания в службе автоматизации Azure. |

| Microsoft.Automation/automationAccounts/schedules/write | Создать или обновить объект расписания службы Azure Automation. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Чтение ролей и их назначений. |

| Microsoft.Resources/deployments/* | Создание развертываний группы ресурсов и управление ими. |

| Microsoft.Insights/alertRules/* | Создание правил оповещения и управление ими. |

| Microsoft.Support/* | Создание запросов в службу поддержки и управление ими. |

| Microsoft.ResourceHealth/availabilityStatuses/read | Возвращает статусы доступности для всех ресурсов в указанной области. |

Оператор автоматизированных заданий

Роль оператора заданий службы автоматизации предоставляется на уровне учетной записи службы автоматизации. Это позволяет оператору создавать задания и управлять ими для всех runbooks в учетной записи. Если роли оператора заданий предоставлены разрешения на чтение для группы ресурсов, содержащей учетную запись службы автоматизации, члены роли смогут запускать модули runbook. Однако у них нет возможности создавать, изменять или удалять.

В следующей таблице показаны разрешения, предоставленные для этой роли.

| Действия | Описание |

|---|---|

| Microsoft.Authorization/*/читать | Разрешение на чтение. |

| Microsoft.Automation/automationAccounts/jobs/read | Перечислить задания "Runbook". |

| Microsoft.Автоматизация/аккаунтыАвтоматизации/работы/продолжить/действие | Возобновление приостановленного задания. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Отмена выполняющегося задания. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Прочитайте потоки и выходные данные задания. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Остановка выполняющегося задания. |

| Microsoft.Automation/Учетные записи автоматизации/Задачи/Запись | Создание заданий. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Чтение ролей и их назначений. |

| Microsoft.Resources/deployments/* | Создание развертываний группы ресурсов и управление ими. |

| Microsoft.Insights/alertRules/* | Создание правил оповещения и управление ими. |

| Microsoft.Support/* | Создание запросов в службу поддержки и управление ими. |

| Microsoft.Автоматизация/учетныеЗаписи-ДляАвтоматизации/группы-ГибридныхРабочихТетрадей/чтение | Считывает группу гибридных рабочих агентов Runbook. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Возвращает выходные данные задания. |

Оператор автоматизации Runbook

Роль оператора автоматизации Runbook предоставляется на уровне Runbook. Оператор runbook службы автоматизации может просматривать имя и свойства модуля runbook. Эта роль в сочетании с ролью Оператор заданий службы автоматизации позволяет создавать задания для модуля runbook и управлять ими. В следующей таблице показаны разрешения, предоставленные для этой роли.

| Действия | Описание |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Перечислите рабочие книги. |

| Microsoft.Authorization/*/читать | Разрешение на чтение. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Чтение ролей и их назначений. |

| Microsoft.Resources/deployments/* | Создание развертываний группы ресурсов и управление ими. |

| Microsoft.Insights/alertRules/* | Создание правил оповещения и управление ими. |

| Microsoft.Support/* | Создание запросов в службу поддержки и управление ими. |

Участник Log Analytics

Участник Log Analytics может читать все данные мониторинга и изменять его параметры. Изменение параметров мониторинга подразумевает добавление расширений в виртуальные машины, чтение ключей учетной записи хранения для настройки коллекции журналов в службе хранилища Azure, создание и настройку учетных записей службы автоматизации, добавление возможностей и настройку диагностики Azure для всех ресурсов Azure. В следующей таблице показаны разрешения, предоставленные для этой роли.

| Действия | Описание |

|---|---|

| */читать | Чтение всех типов ресурсов, кроме секретов. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Создание расширений виртуальных машин и управление ими. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Перечисление ключей классической учетной записи хранения. |

| Microsoft.Compute/virtualMachines/extensions/* | Создание расширений классических виртуальных машин и управление ими. |

| Microsoft.Insights/alertRules/* | Чтение, запись и удаление правил оповещений. |

| Microsoft.Insights/diagnosticSettings/* | Чтение, запись и удаление параметров диагностики. |

| Microsoft.OperationalInsights/* | Управление журналами Azure Monitor. |

| Microsoft.OperationsManagement/* | Управление возможностями службы автоматизации Azure в рабочих областях. |

| Microsoft.Resources/deployments/* | Создание развертываний группы ресурсов и управление ими. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Создание развертываний группы ресурсов и управление ими. |

| Microsoft.Storage/storageAccounts/listKeys/action (список ключей) | Составление списка ключей учетной записи хранения. |

| Microsoft.Support/* | Создание запросов в службу поддержки и управление ими. |

| Microsoft.HybridCompute/машины/расширения/запись | Устанавливает или обновляет расширения Azure Arc. |

Читатель Log Analytics

Читатель Log Analytics может просматривать и искать все данные мониторинга, а также просматривать его параметры, в том числе конфигурацию Диагностики Azure во всех ресурсах Azure. В следующей таблице показаны разрешения, предоставленные или запрещенные для этой роли.

| Действия | Описание |

|---|---|

| */читать | Чтение всех типов ресурсов, кроме секретов. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Управление запросами в журналах Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Поиск данных журналов в Azure Monitor. |

| Microsoft.Support/* | Создание запросов в службу поддержки и управление ими. |

| Запрещенные действия | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Чтение ключей общего доступа запрещено. |

Участник мониторинга

Участник мониторинга может читать все данные мониторинга и изменять его параметры. В следующей таблице показаны разрешения, предоставленные для этой роли.

| Действия | Описание |

|---|---|

| */читать | Чтение всех типов ресурсов, кроме секретов. |

| Microsoft.AlertsManagement/alerts/* | Управление предупреждениями. |

| Microsoft.AlertsManagement/alertsSummary/* | Управление панелью мониторинга оповещений. |

| Microsoft.Insights/AlertRules/* | Управление правилами генерации оповещений. |

| Microsoft.Insights/components/* | Управление компонентами Application Insights. |

| Microsoft.Insights/DiagnosticSettings/* | Управление параметрами диагностики. |

| Microsoft.Insights/eventtypes/* | Список событий журнала действий (событий управления) в подписке. Это разрешение применяется для доступа к журналу действий посредством кода или портала. |

| Microsoft.Insights/LogDefinitions/* | Это разрешение необходимо пользователям, которым требуется доступ к журналам действия на портале. Перечисление категорий журнала в журнале активности. |

| Microsoft.Insights/MetricDefinitions/* | Чтение определений метрик (вывод списка доступных типов метрик для ресурса). |

| Microsoft.Insights/Metrics/* | Чтение метрик для ресурса. |

| Microsoft.Insights/Register/Action | Регистрация поставщика Microsoft.Insights. |

| Microsoft.Insights/webtests/* | Управление веб-тестами Application Insights. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Управление наборами решений для журналов Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Управляйте сохраненными поисками для журналов Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Искать рабочие области Log Analytics. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Список ключей для рабочей области Log Analytics. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Управление конфигурациями аналитических сведений о хранилищах для журналов Azure Monitor. |

| Microsoft.Support/* | Создание запросов в службу поддержки и управление ими. |

| Microsoft.WorkloadMonitor/workloads/* | Управление рабочими нагрузками. |

Monitoring Reader (Читатель данных мониторинга)

Читатель мониторинга может читать все данные мониторинга. В следующей таблице показаны разрешения, предоставленные для этой роли.

| Действия | Описание |

|---|---|

| */читать | Чтение всех типов ресурсов, кроме секретов. |

| Microsoft.OperationalInsights/workspaces/search/action | Искать рабочие области Log Analytics. |

| Microsoft.Support/* | Создание запросов в службу поддержки и управление ими |

Администратор доступа пользователей

Администратор доступа пользователей может управлять доступом пользователей к ресурсам Azure. В следующей таблице показаны разрешения, предоставленные для этой роли.

| Действия | Описание |

|---|---|

| */читать | Прочитайте все ресурсы |

| Microsoft.Authorization/* | Управление авторизацией |

| Microsoft.Support/* | Создание запросов в службу поддержки и управление ими |

Разрешения на доступ роли читателя

Внимание

Чтобы укрепить безопасность службы автоматизации Azure, встроенный читатель RBAC не получит доступ к ключам службы автоматизации учетной записи через вызов API.GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION

Встроенная роль Чтение для учетной записи автоматизации не может использовать API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION для получения ключей учетной записи автоматизации. Эта высокопривилегированная операция предоставляет конфиденциальную информацию, которая может представлять угрозу безопасности. С ее помощью злоумышленник с низким уровнем привилегий может получить доступ к ключам учетной записи Службы автоматизации, чтобы выполнять действия с повышенным уровнем привилегий.

Для доступа к API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION рекомендуется переключиться на встроенные роли, такие как Владелец, Участник или Автоматизированный Участник, чтобы получить доступ к ключам учетной записи службы автоматизации. По умолчанию эти роли будут иметь разрешение listKeys . Как наилучшую практику, мы рекомендуем создать настраиваемую роль с ограниченными разрешениями для доступа к ключам учетной записи Службы автоматизации. Для настраиваемой роли необходимо добавить разрешение Microsoft.Automation/automationAccounts/listKeys/action в определение роли.

Узнайте больше о том, как создать пользовательскую роль в портале Azure.

Разрешения на настройку возможностей

В следующих разделах показаны минимальные требуемые разрешения для включения возможностей "Управление обновлениями" и "Отслеживание изменений и инвентаризация".

Разрешения на включение возможностей "Управление обновлениями" и "Отслеживание изменений и инвентаризация" для виртуальной машины Azure

| Действие | Разрешение | Минимальная область |

|---|---|---|

| Создать новое развертывание | Microsoft.Resources/deployments/* | Подписка |

| Создать новую группу ресурсов | Microsoft.Resources/subscriptions/resourceGroups/write | Подписка |

| Создание рабочего пространства по умолчанию | Microsoft.OperationalInsights/рабочие пространства/запись | Группа ресурсов |

| Создание учетной записи | Microsoft.Automation/automationAccounts/запись | Группа ресурсов |

| Связывание рабочей области и учетной записи | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

Рабочая область Учетная запись автоматизации |

| Создание расширения MMA | Microsoft.Compute/virtualMachines/запись | Виртуальная машина |

| Создание сохраненного поискового запроса | Microsoft.OperationalInsights/рабочие пространства/запись | Рабочая область |

| Создание конфигурации области | Microsoft.OperationalInsights/рабочие пространства/запись | Рабочая область |

| Проверка состояния подключения — чтение рабочей области | Microsoft.OperationalInsights/workspaces/read | Рабочая область |

| Проверка состояния интеграции — просмотр связанных свойств рабочей области учетной записи | Microsoft.Automation/automationAccounts/read | Учетная запись службы автоматизации |

| Проверка состояния интеграции — ознакомление с решением | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Решение |

| Проверка состояния подключения — чтение виртуальной машины | Microsoft.Compute/виртуальныеМашины/чтение | Виртуальная машина |

| Проверка состояния подключения — чтение учетной записи | Microsoft.Automation/automationAccounts/read | Учетная запись службы автоматизации |

| Проверка подключения рабочей области для виртуальной машины1 | Microsoft.OperationalInsights/workspaces/read | Подписка |

| Регистрация поставщика Log Analytics | Microsoft.Insights/register/action (если требуется уточнение, можно добавить дополнительный пояснительный текст на русском) | Подписка |

1 Это разрешение требуется для включения возможностей через интерфейс портала виртуальных машин.

Разрешения на включение возможностей "Управление обновлениями" и "Отслеживание изменений и инвентаризация" для учетной записи службы автоматизации

| Действие | Разрешение | Минимальная область |

|---|---|---|

| Создайте новое развертывание | Microsoft.Resources/deployments/* | Подписка |

| Создание новой группы ресурсов | Microsoft.Resources/subscriptions/resourceGroups/write | Подписка |

| Панель AutomationOnboarding — Создание новой рабочей области | Microsoft.OperationalInsights/рабочие пространства/запись | Группа ресурсов |

| Панель AutomationOnboarding — чтение связанной рабочей области | Microsoft.Automation/automationAccounts/read | Учетная запись службы автоматизации |

| Панель AutomationOnboarding — чтение решения | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Решение |

| Панель AutomationOnboarding — чтение рабочей области | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Рабочая область |

| Создать ссылку для рабочей области и учетной записи | Microsoft.OperationalInsights/рабочие пространства/запись | Рабочая область |

| Создать учетную запись для Shoebox | Microsoft.Automation/automationAccounts/запись | Учетная запись |

| Создание или изменение сохраненного поискового запроса | Microsoft.OperationalInsights/рабочие пространства/запись | Рабочая область |

| Создание или изменение конфигурации области | Microsoft.OperationalInsights/рабочие пространства/запись | Рабочая область |

| Регистрация поставщика Log Analytics | Microsoft.Insights/register/action (если требуется уточнение, можно добавить дополнительный пояснительный текст на русском) | Подписка |

| Шаг 2. Включение нескольких виртуальных машин | ||

| Панель VMOnboarding — создание расширения MMA | Microsoft.Compute/virtualMachines/запись | Виртуальная машина |

| Создание или изменение сохраненного поискового запроса | Microsoft.OperationalInsights/рабочие пространства/запись | Рабочая область |

| Создание или изменение конфигурации области | Microsoft.OperationalInsights/рабочие пространства/запись | Рабочая область |

Управление разрешениями роли для гибридных рабочих групп и гибридных работников

Вы можете создать пользовательские роли Azure в службе автоматизации и предоставить следующие разрешения гибридным рабочим группам и рабочим:

Настройки Azure RBAC для учетной записи службы автоматизации

В следующем разделе показано, как настроить Azure RBAC в учетной записи службы автоматизации с помощью портала Azure и PowerShell.

Настройка Azure RBAC с помощью портала Azure

Войдите в портал Azure и откройте учетную запись службы автоматизации на странице "Учетные записи службы автоматизации".

Выберите элемент управления доступом (IAM) и выберите роль из списка доступных ролей. Вы можете выбрать любую из доступных встроенных ролей, поддерживаемых учетной записью службы автоматизации или любой пользовательской ролью, которую вы могли определить. Назначьте роль пользователю, которому требуется предоставить разрешения.

Подробные инструкции см. в статье Назначение ролей Azure с помощью портала Microsoft Azure.

Примечание.

Управление доступом на основе ролей можно настроить только на уровне учетной записи службы автоматизации, но не в ресурсах более низкого уровня.

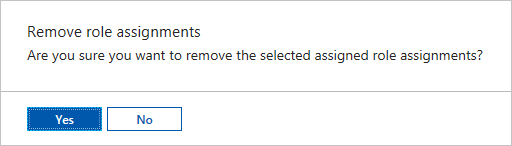

Удаление назначений ролей от пользователя

Разрешение на доступ для пользователя, который не управляет учетной записью службы автоматизации или прекращает работу в организации, можно удалить. Ниже показано, как удалить назначения ролей от пользователя. Подробные инструкции см. в разделе "Удаление назначений ролей Azure":

Откройте Управление доступом (IAM) для области, например группы управления, подписки, группы ресурсов или отдельного ресурса, чтобы заблокировать доступ.

Откройте вкладку Назначения ролей, чтобы просмотреть все назначения ролей в этой области.

В списке назначений ролей добавьте флажок рядом с пользователем с назначением роли, которую вы хотите удалить.

Выберите Удалить.

Настройка Azure RBAC с помощью PowerShell

Доступ к учетной записи службы автоматизации на основе ролей можно также настроить с помощью указанных ниже командлетов Azure PowerShell.

Get-AzRoleDefinition содержит все роли Azure, доступные в идентификаторе Microsoft Entra. Вы можете использовать этот командлет с параметром Name, чтобы получить список всех действий, которые могут быть выполнены определенной ролью.

Get-AzRoleDefinition -Name 'Automation Operator'

Ниже приведен пример выходных данных.

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Командлет Get-AzRoleAssignment выводит список назначений ролей Azure в указанной области. Без параметров этот командлет возвращает все назначения ролей, выполненные в рамках подписки. Указав параметр ExpandPrincipalGroups, вы получите список назначений доступа для указанного пользователя и всех групп, в состав которых он входит.

Пример. Используйте следующий командлет для перечисления всех пользователей и их ролей в учетной записи службы автоматизации.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Ниже приведен пример выходных данных.

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : [email protected]

SignInName : [email protected]

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb

ObjectType : User

Используйте командлет New-AzRoleAssignment, чтобы присвоить права доступа к определенной области пользователям, группам и приложениям.

Пример. Следующая команда назначает роль оператора службы автоматизации пользователю в области учетной записи службы автоматизации.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Ниже приведен пример выходных данных.

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : [email protected]

SignInName : [email protected]

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : bbbbbbbb-1111-2222-3333-cccccccccccc

ObjectType : User

Командлет Remove-AzRoleAssignment удаляет права доступа к определенной области для указанного пользователя, группы или приложения.

Пример. Используйте следующую команду, чтобы удалить пользователя из роли оператора автоматизации в области учетной записи службы автоматизации.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

В предыдущем примере замените sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Name и Automation account name реальными данными для учетной записи. Прежде чем продолжить удаление назначений ролей пользователей, выберите Да в ответ на запрос подтверждения.

Взаимодействие с пользователем, который имеет роль оператора службы автоматизации, в учетной записи службы автоматизации

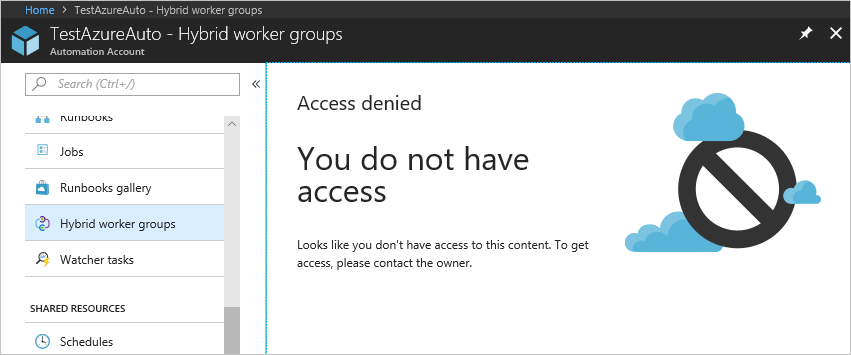

Когда пользователь с назначенной ролью оператора автоматизации в контексте учетной записи автоматизации просматривает эту учетную запись, он может видеть только список runbook, заданий runbook и расписаний, созданных в ней. Такой пользователь не может просматривать определения этих элементов. Пользователь может запускать, останавливать, приостанавливать, возобновлять или планировать работу runbook. Но у него нет доступа к другим ресурсам службы автоматизации, включая конфигурации, группы гибридных рабочих ролей Runbook и узлы DSC.

Настройка Azure RBAC для runbooks

Служба автоматизации Azure позволяет назначать роли Azure определенным модулям runbook. Для этого выполните следующий скрипт, чтобы добавить пользователя в определенный runbook. Этот скрипт может выполнять администратор учетной записи службы автоматизации или администратор клиента.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

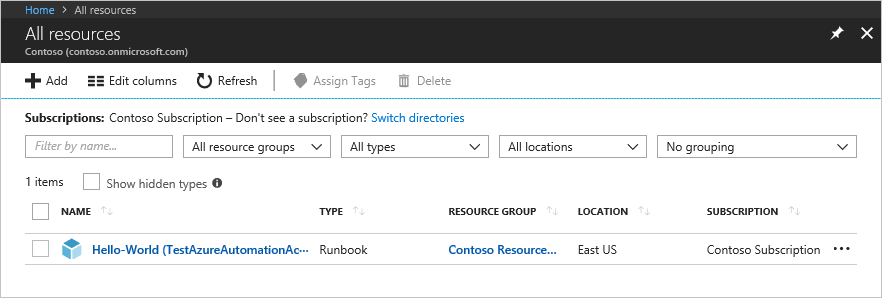

После запуска скрипта войдите в портал Azure и выберите "Все ресурсы". В этом списке пользователь может увидеть технологическую инструкцию, для которой он был добавлен в качестве оператора технологической инструкции службы автоматизации.

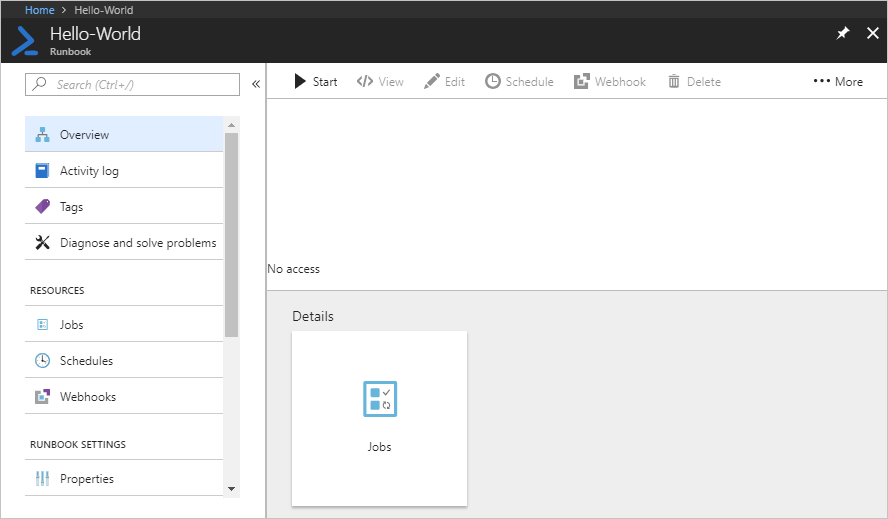

Пользовательский опыт для роли оператора автоматизации — Runbook.

Когда пользователь, назначенный оператором службы автоматизации в области планировщика заданий, просматривает назначенный ему планировщик, он может только запускать его и просматривать задания этого планировщика.

Следующие шаги

- Чтобы узнать о рекомендациях по безопасности, см. Лучшие практики безопасности в Azure Automation.

- Дополнительные сведения об управлении доступом с помощью Azure RBAC и PowerShell см. в статье Добавление и удаление назначений ролей Azure с помощью Azure PowerShell.

- Дополнительные сведения о типах runbook см. в статье Типы runbook в службе автоматизации Azure.

- Чтобы запустить runbook, см. Запуск runbook в службе автоматизации Azure.