Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

ПРИМЕНЯЕТСЯ К: Премиум v2

В этой статье описаны требования к внедрению экземпляра Azure API Management Premium версии 2 в виртуальной сети.

Примечание.

Чтобы внедрить классический экземпляр разработчика или уровня Premium в виртуальную сеть, требования и конфигурация отличаются. Дополнительные сведения.

При внедрении экземпляра Управление API Premium версии 2 в виртуальную сеть:

- Конечная точка шлюза Управление API доступна через виртуальную сеть по частному IP-адресу.

- Управление API может отправлять исходящие запросы к серверным службам API, изолированным в сети или любой пиринговой сети, если сетевое подключение настроено правильно.

Эта конфигурация рекомендуется использовать для сценариев, в которых необходимо изолировать сетевой трафик как для экземпляра Управление API, так и для внутренних API.

Если вы хотите включить общедоступный входящий доступ к экземпляру службы "Управление API" на уровне "Стандартный" версии 2 или "Премиум", но ограничить исходящий доступ к изолированным от сети серверным службам, см. статью "Интеграция с виртуальной сетью для исходящих подключений".

Внимание

- Внедрение виртуальной сети, описанное в этой статье, доступно только для экземпляров службы "Управление API" на уровне "Премиум" версии 2. Сведения о параметрах сети на разных уровнях см. в статье "Использование виртуальной сети с помощью управления API Azure".

- В настоящее время экземпляр Premium v2 можно внедрить в виртуальную сеть только при создании экземпляра. Невозможно внедрить существующий экземпляр Premium версии 2 в виртуальную сеть. Однако можно обновить параметры подсети для внедрения после создания экземпляра.

- В настоящее время нельзя переключаться между внедрением виртуальной сети и интеграцией виртуальной сети для экземпляра Premium версии 2.

Предварительные условия

- Экземпляр API Management Azure в тарифном плане Premium v2.

- Виртуальная сеть, в которой размещаются ваши клиентские приложения и серверные API вашего управления API. См. следующие разделы для получения информации о требованиях и рекомендациях по виртуальной сети и подсети, используемых для экземпляра API Management.

Сетевое расположение

- Виртуальная сеть должна находиться в том же регионе и в той же подписке Azure, что и экземпляр API Management.

Выделенная подсеть

- Подсеть, используемая для внедрения виртуальной сети, должна использоваться только единственным инстансом API Management. Его нельзя предоставить другому ресурсу Azure.

Размер подсети

- Минимум: /27 (32 адреса)

- Рекомендуется: /24 (256 адресов) - для обеспечения масштабируемости экземпляра управления API.

Примеры

В следующей таблице показаны примеры изменения размера подсети для внедрения виртуальной сети управления API, иллюстрирующая, как различные блоки CIDR влияют на количество единиц масштабирования.

| Подсеть CIDR | Всего IP-адресов | Зарезервированные IP-адреса Azure | IP-адреса экземпляра управления API | IP-адрес внутренней подсистемы балансировки нагрузки | Остальные IP-адреса для горизонтального масштабирования | Максимальное число узлов расширения | Общее максимальное число единиц |

|---|---|---|---|---|---|---|---|

| /27 | 32 | 5 | 2 | 1 | двадцать четыре | 12 | 13 |

| /26 | 64 | 5 | 2 | 1 | 56 | 28 | 29 |

| /25 | 128 | 5 | 2 | 1 | 120 | 30* | 30* |

* Ограничение уровня "Премиум" версии 2

Ключевые моменты

- Минимальный размер подсети: /27 (предоставляет 24 доступных IP-адреса для управления API)

- Зарезервированные IP-адреса Azure: 5 адресов для каждой подсети (первый и последний для соответствия протоколам, а также 3 для служб Azure)

- Требование горизонтального масштабирования: Для каждой единицы масштабирования требуется 2 IP-адреса

- Внутренняя подсистема балансировки нагрузки: требуется только при развертывании управления API в режиме внутренней виртуальной сети

- Ограничение Premium V2: в настоящее время поддерживает до 30 единиц.

Внимание

- Управление API является частью Azure Integration Services и обычно развертывается как ключевая служба в корпоративных архитектурах. Целесообразно выбирать большее количество доступных IP-адресов для подсети управления API, так как изменение в будущем может привести к серьёзным последствиям.

- Частные IP-адреса внутренних подсистем балансировки нагрузки и единиц управления API назначаются динамически. Поэтому невозможно предвидеть частный IP-адрес экземпляра управления API до его развертывания. Кроме того, изменение в другую подсеть, а затем возврат может привести к изменению частного IP-адреса.

группу безопасности сети;

Группа безопасности сети (NSG) должна быть связана с подсетью. Сведения о настройке группы безопасности сети см. в статье "Создание группы безопасности сети".

- Настройте правила в следующей таблице, чтобы разрешить исходящий доступ к службе хранилища Azure и Azure Key Vault, которые являются зависимостями для управления API.

- Настройте другие правила исходящего трафика, необходимые шлюзу для доступа к серверным службам API.

- Настройте другие правила NSG для удовлетворения требований к сетевому доступу вашей организации. Например, правила NSG также можно использовать для блокировки исходящего трафика в Интернет и разрешения доступа только к ресурсам в виртуальной сети.

| Направление | Исходный материал | Диапазоны исходных портов | Место назначения | Диапазоны портов назначения | Протокол | Действие | Цель |

|---|---|---|---|---|---|---|---|

| исходящий | Виртуальная сеть | * | Storage | 443 | Протокол tcp | Allow | Зависимость от службы хранилища Azure |

| исходящий | Виртуальная сеть | * | AzureKeyVault | 443 | Протокол tcp | Allow | Зависимость от Azure Key Vault |

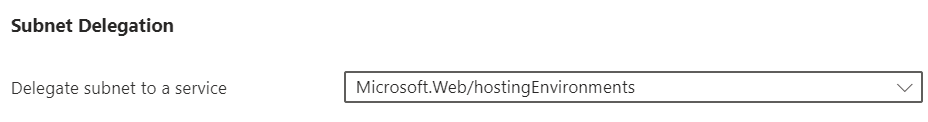

Делегирование подсети

Подсеть необходимо делегировать службе Microsoft.Web/hostingEnvironments .

Примечание.

Поставщик Microsoft.Web ресурсов должен быть зарегистрирован в подписке, чтобы можно было делегировать подсеть службе. Инструкции по регистрации поставщика ресурсов на портале см. в разделе "Регистрация поставщика ресурсов".

Дополнительные сведения о настройке делегирования подсети см. в разделе "Добавление или удаление делегирования подсети".

Разрешения

Для настройки внедрения виртуальной сети необходимо иметь по крайней мере следующие разрешения на управление доступом на основе ролей в подсети или на более высоком уровне:

| Действие | Описание |

|---|---|

| Microsoft.Network/виртуальные_сети/читать | Прочитайте определение виртуальной сети |

| Microsoft.Network/virtualNetworks/subnets/read | Чтение определения подсети виртуальной сети |

| Microsoft.Network/virtualNetworks/subnets/join/action (присоединение) | Присоединяется к виртуальной сети. |

Внедрить управление API в виртуальной сети

При создании экземпляра premium версии 2 с помощью портала Azure можно дополнительно настроить параметры внедрения виртуальной сети.

- В мастере создания службы управления API выберите вкладку "Сеть ".

- В типе подключения выберите виртуальную сеть.

- В поле "Тип" выберите внедрение виртуальной сети.

- В разделе "Настройка виртуальных сетей" выберите виртуальную сеть и делегированную подсеть, которую требуется внедрить.

- Завершите работу мастера, чтобы создать экземпляр управления API.

Параметры DNS для доступа к частному IP-адресу

Когда экземпляр управления API премиум-класса версии 2 внедряется в виртуальную сеть, необходимо управлять собственным DNS для обеспечения входящего доступа к управлению API.

Хотя у вас есть возможность использовать частный или пользовательский DNS-сервер, рекомендуется:

- Настройка частной зоны Azure DNS.

- Связывание частной зоны Azure DNS с виртуальной сетью.

Узнайте, как настроить частную зону в Azure DNS.

Примечание.

Если вы настраиваете частный или настраиваемый сопоставитель DNS в программной виртуальной сети, необходимо обеспечить разрешение имен для конечных точек Azure Key Vault (*.vault.azure.net). Мы рекомендуем настроить частную зону DNS Azure, которая не требует дополнительной настройки для включения.

Доступ к конечной точке по имени узла по умолчанию

При создании экземпляра службы управления API в тарифе Premium версии 2 следующему конечному узлу назначается имя узла по умолчанию:

-

Шлюз — пример:

contoso-apim.azure-api.net

Настройка записи DNS

Создайте запись A на вашем DNS-сервере, чтобы получить доступ к экземпляру управления API из вашей виртуальной сети. Сопоставьте запись конечной точки с частным виртуальным IP-адресом экземпляра службы управления API.

Для тестирования можно обновить файл hosts на виртуальной машине в подсети, подключенной к виртуальной сети, в которой развернута служба управления API. Если для экземпляра API Management используется частный виртуальный IP-адрес 10.1.0.5, можно сопоставить файл hosts, как показано в следующем примере. Файл сопоставления узлов находится в %SystemDrive%\drivers\etc\hosts (Windows) или /etc/hosts (Linux, macOS). Например:

| Внутренний виртуальный IP-адрес | Имя узла шлюза |

|---|---|

| 10.1.0.5 | contoso-apim.portal.azure-api.net |