Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описываются функции и методы, позволяющие определить и выбрать внешние удостоверения, чтобы их можно было просмотреть и удалить из идентификатора Microsoft Entra, если они больше не нужны. Облако упрощает совместную работу внутренних и внешних пользователей. При использовании Office 365 организации начинают наблюдать распространение внешних удостоверений (включая гостей), по мере того как пользователи работают вместе с данными, документами или в цифровых рабочих пространствах, таких как Teams. Организациям необходимо обеспечить баланс, одновременно способствуя совместной работе и соблюдая требования безопасности и управления. Часть этих усилий должна включать оценку и удаление внешних пользователей, которые были приглашены для совместной работы в вашем арендаторе и которые происходят из партнерских организаций, а также их удаление из каталога Microsoft Entra, когда они больше не нужны.

Примечание.

Для использования проверок доступа Microsoft Entra требуется действующая или пробная лицензия Microsoft Entra ID P2, Управление идентификацией Microsoft Entra или Enterprise Mobility + Security E5. Дополнительные сведения см. в выпусках Microsoft Entra.

Зачем проверять пользователей из внешних организаций в арендаторе?

В большинстве организаций конечные пользователи приглашают бизнес-партнеров и поставщиков для совместной работы. Необходимость совместной работы вынуждает организации предоставлять владельцам ресурсов и конечным пользователям способ регулярной оценки и аттестации внешних пользователей. Часто процесс подключения новых партнеров совместной работы планируется и учитывается, но при этом многие совместной работы не имеют четкой даты окончания, это не всегда очевидно, когда пользователю больше не нужен доступ. Кроме того, управление жизненным циклом удостоверений позволяет предприятиям очистить идентификатор Microsoft Entra ID и удалить пользователей, которым больше не нужен доступ к ресурсам организации. Храня в каталоге только актуальные идентификационные данные для партнеров и поставщиков, вы снижаете риск того, что ваши сотрудники непреднамеренно выберут внешних пользователей, которые должны быть удалены, тем самым предоставив им доступ. В этом документе описано несколько вариантов управления внешними удостоверениями, от рекомендуемых профилактических процедур до оперативных действий по очистке.

Использование возможностей управления правами для предоставления и отзыва доступа

Возможности управления правами позволяют автоматизировать жизненный цикл внешних удостоверений с доступом к ресурсам. Устанавливая процессы и процедуры контроля доступа с помощью управления правами и публикуя ресурсы с помощью пакетов для доступа, отслеживать доступ внешних пользователей к ресурсам гораздо проще. При управлении доступом с помощью пакетов доступа для управления правами в идентификаторе Microsoft Entra ваша организация может централизованно определять и управлять доступом для пользователей, а также пользователей из партнерских организаций. Функция управления правами использует утверждения и назначения пакетов для доступа, чтобы следить за тем, где внешние пользователи запросили и получили доступ. Если у внешнего пользователя не осталось назначений, функция управления правами может автоматически удалить его из клиента.

Поиск гостей, которые не приглашены, с помощью функции управления правами

Когда сотрудники уполномочены сотрудничать с внешними пользователями, они могут приглашать любое количество пользователей за пределами вашей организации. Поиск и группировка внешних партнеров в динамические группы, согласованные с компанией, может оказаться невозможным, так как может быть слишком много различных индивидуальных компаний для проверки, или процессу не хватает владельца или спонсора. Майкрософт предоставляет пример сценария PowerShell, который помогает анализировать использование внешних удостоверений в клиенте. Сценарий перечисляет внешние идентификаторы и распределяет их по категориям. Этот скрипт поможет вам определить и удалить внешние удостоверения, которые больше не требуются. В рамках выходных данных скрипта пример скрипта поддерживает автоматическое создание групп безопасности, содержащих идентифицированных внешних партнеров без групп, для дальнейшего анализа и использования с проверками доступа Microsoft Entra. Сценарий доступен на GitHub. После выполнения сценария создается файл в формате HTML, который описывает внешние удостоверения, которые:

- больше не имеют членства ни в одной группе у арендатора;

- иметь назначение привилегированной роли в арендаторе;

- Иметь назначение на приложение в пределах арендатора.

Выходные данные также включают индивидуальные домены для каждой из этих внешних идентификаций.

Примечание.

Приведенный ранее сценарий — это пример скрипта, который проверяет членство в группах, назначения ролей и назначения приложений в идентификаторе Microsoft Entra. В приложениях могут быть другие назначения, которые внешние пользователи получили за пределами системы идентификации Microsoft Entra ID, такие как SharePoint (прямое назначение членства), Azure RBAC или Azure DevOps.

Проверка ресурсов, используемых внешними идентичностями

Если у вас есть внешние удостоверения, использующие такие ресурсы, как Teams или другие приложения, которые еще не охвачены Управлением правами доступа, вы можете регулярно проверять доступ к этим ресурсам. Проверки доступа Microsoft Entra предоставляют вам возможность просматривать доступ внешних удостоверений, позволяя владельцу ресурса, самим внешним удостоверениям или другому делегированному лицу, которому вы доверяете, подтвердить, необходим ли продолжительный доступ. Проверка доступа нацелена на ресурс и создаёт действие обзора, охватывающее либо всех, кто имеет доступ к ресурсу, либо только гостевых пользователей. Затем рецензент увидит получившийся список пользователей, которых необходимо проверить, — всех пользователей, включая сотрудников вашей организации, или только внешние учетные записи.

Создание культуры аудита, управляемой владельцами ресурсов, помогает регулировать доступ для внешних пользователей. Владельцы ресурсов, которые несут ответственность за предоставление доступа к соответствующим данным и обеспечение доступности и безопасности таких данных, в большинстве случаев лучше всего подходят для принятия решения о предоставлении доступа к своим ресурсам и находятся ближе к пользователям, получающим доступ, чем специалисты центрального ИТ-отдела или спонсор, управляющий несколькими внешними пользователями.

Создание проверок доступа для внешних личностей

Пользователей, у которых больше нет доступа к ресурсам в клиенте, можно удалить, если они больше не работают с вашей организацией. Перед блокировкой и удалением этих внешних идентификаторов вам может потребоваться обратиться к этим внешним пользователям и убедиться, что не упустили какой-либо проект или постоянный доступ, который им все еще необходим. При создании группы, включающей все внешние удостоверения в качестве участников, для которых установлено, что они не имеют доступа к ресурсам в вашем тенанте, можно использовать проверки доступа, чтобы каждому внешнему участнику дать возможность самостоятельно подтвердить, нужен ли им доступ, есть ли он у них, или понадобится ли в будущем. В рамках проверки создатель может использовать функцию Требовать причину при утверждении в Access Reviews, чтобы внешние пользователи предоставили обоснование для продолжения доступа. Это позволит вам узнать, где и как им все еще требуется доступ в вашем клиенте. Кроме того, можно включить параметр дополнительного содержимого для функции электронной почты рецензента, чтобы сообщить пользователям о том, что они теряют доступ, если они не отвечают, и, если им по-прежнему нужен доступ, требуется обоснование. Если вы хотите дать возможность Access Reviews отключать и удалять внешние удостоверения, если они не ответят или не укажут подходящую причину для продолжения доступа, можно использовать параметр Disable and delete (Отключить и удалить), как описано в следующем разделе.

Чтобы создать проверку доступа для внешних удостоверений, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra в качестве администратора управления идентификацией, как минимум.

Перейдите к Entra ID>Группы>Все группы.

Найдите группу, содержащую участников, которые являются внешними пользователями, у которых нет доступа к ресурсам в клиенте, и отметьте эту группу. Чтобы автоматизировать создание группы с участниками, соответствующими этим критериям, см.: "Сбор сведений о распространении внешних идентичностей".

Перейдите к

управлению идентификаторами проверкам доступа .Выберите + Новая проверка доступа.

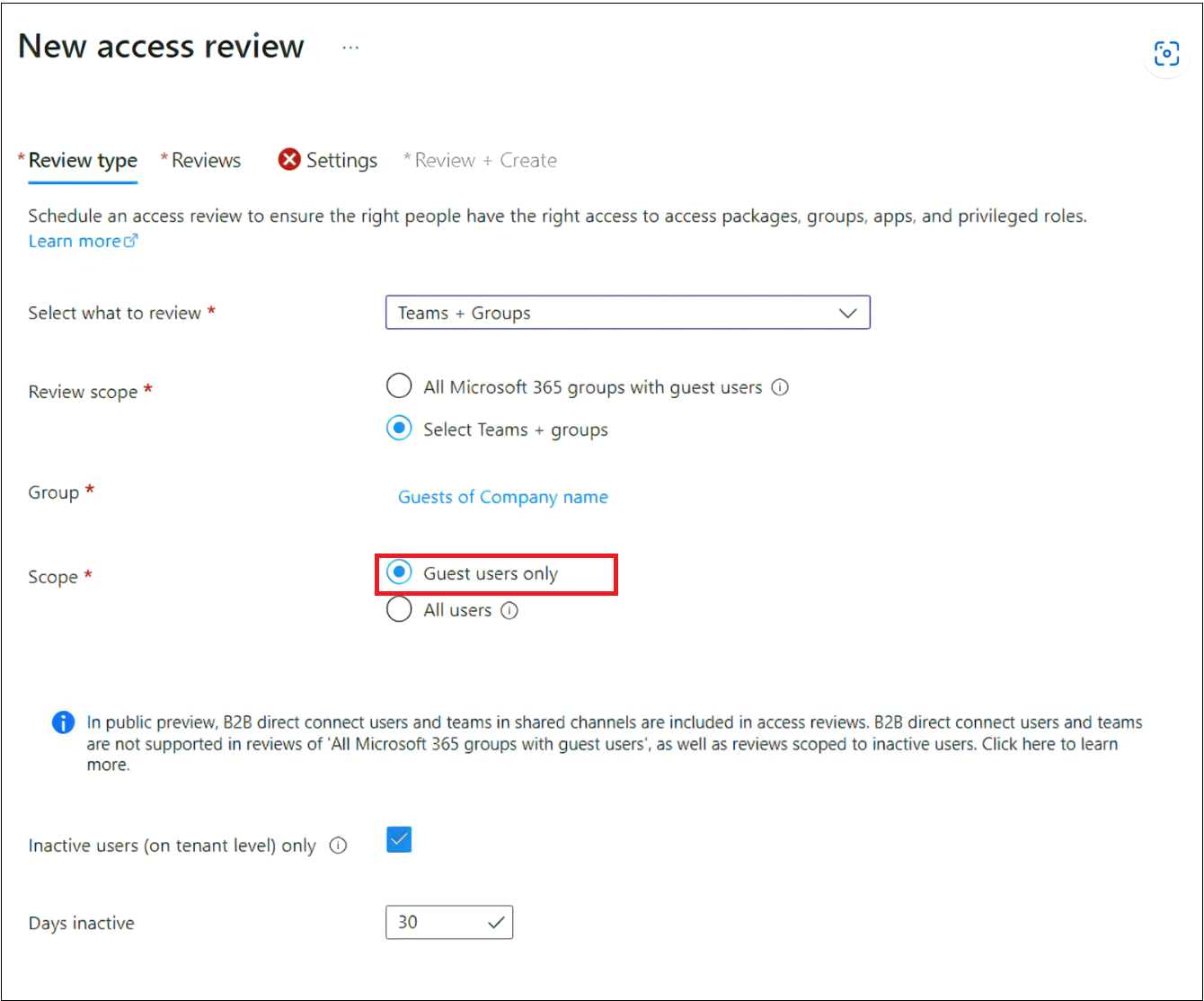

Выберите Teams + Группы, а затем выберите группу, которую вы ранее отметили, содержащую внешние удостоверения, чтобы задать область обзора.

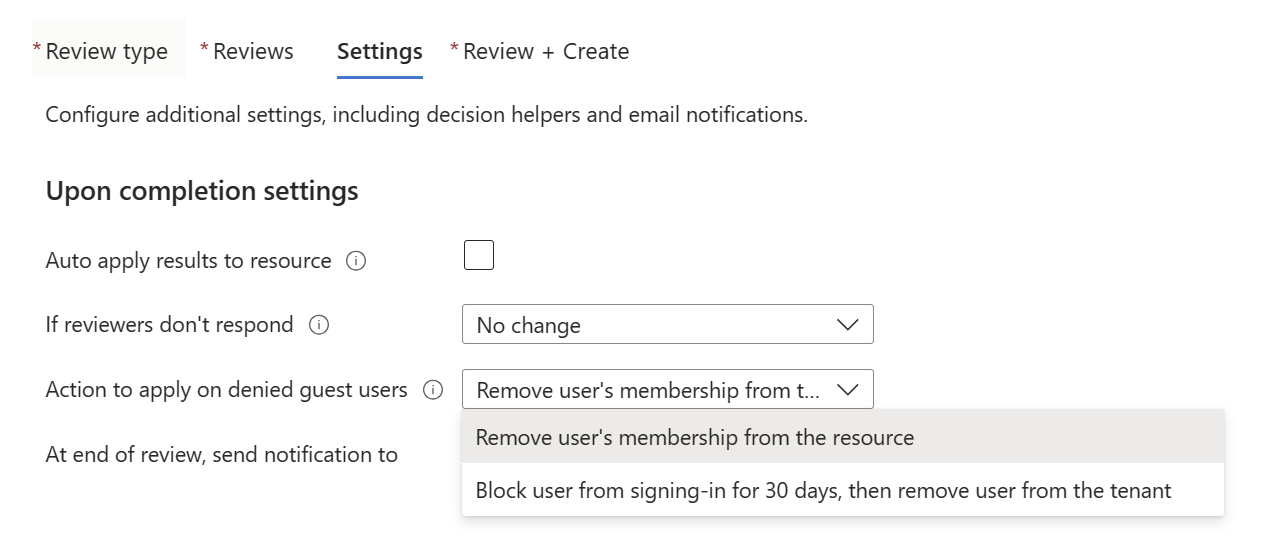

В разделе "Параметры завершения" можно выбрать "Заблокировать вход пользователей на 30 дней, затем удалить пользователя из арендатора" в разделе "Действие, которое применить к заблокированным пользователям". Дополнительные сведения см. в статье "Отключение и удаление внешних удостоверений с помощью проверок доступа Microsoft Entra".

После создания проверки доступа гостевой пользователь должен сертифицировать доступ до завершения проверки. Это делается тем, что гость утверждает или не утверждает свой доступ на портале "Мой доступ". Полное пошаговое руководство см. в статье "Просмотр доступа к группам и приложениям в проверках доступа".

По завершении проверки на странице Результаты отобразится обзор всех ответов, полученных от пользователей внешних удостоверений. Можно выбрать автоматическое применение результатов и позволить проверкам доступа отключать и удалять их. Кроме того, можно просмотреть полученные ответы и решить, следует ли отменить доступ пользователя или продолжить следить за ним, чтобы получить дополнительные сведения перед принятием решения. Если у некоторых пользователей по-прежнему есть доступ к ресурсам, которые вы еще не рассмотрели, вы можете использовать проверку в рамках обнаружения и обогащения следующего цикла проверки и аттестации.

Для получения подробного пошагового руководства см. Проверку доступа групп и приложений в Microsoft Entra ID.

Отключить и удалить внешние идентификации с помощью проверок доступа Microsoft Entra

Помимо возможности удаления нежелательных внешних удостоверений из таких ресурсов, как группы или приложения, проверки доступа Microsoft Entra могут блокировать вход внешних удостоверений в ваш тенант и удалять их из тенанта через 30 дней. Как только вы выберете "Заблокировать вход пользователя на 30 дней, затем удалить пользователя из арендатора, проверка остается в состоянии "применяется" в течение 30 дней. В течение этого периода параметры, результаты, рецензенты или журналы аудита в текущем обзоре не могут просматриваться или настраиваться.

Этот параметр позволяет идентифицировать, блокировать и удалять внешние идентичности из арендатора Microsoft Entra. Внешние удостоверения, которые проверил рецензент и для которых доступ запрещён, будут заблокированы и удалены независимо от доступа к ресурсам и группам, членами которых они являются. Этот параметр лучше всего использовать в качестве последнего шага после проверки того, что внешние пользователи в проверке больше не несут доступа к ресурсам и могут быть безопасно удалены из вашего клиента или если вы хотите убедиться, что они удалены независимо от их постоянного доступа. Функция «Отключить и удалить» сначала блокирует внешнего пользователя, лишая его возможности входить в вашу организацию и получать доступ к ресурсам. Доступ к ресурсам не отменяется на этом этапе, и в случае, если вы хотите перенастроить внешнего пользователя, их возможность входа может быть перенастроена. При отсутствии дальнейших действий заблокированная внешняя идентифицированная запись будет удалена из каталога через 30 дней, что приведет к удалению учетной записи и ее доступа.