Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

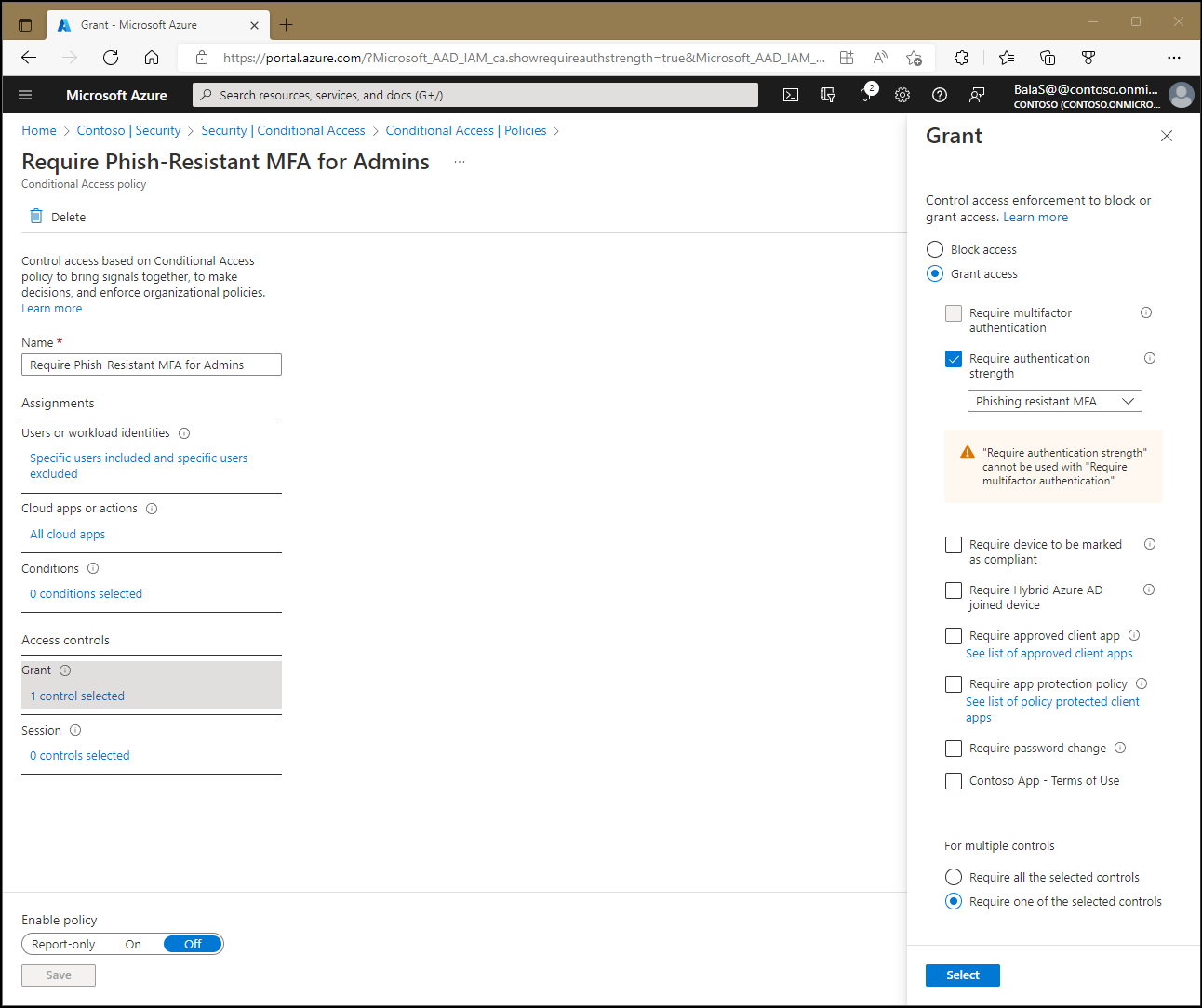

В политике условного доступа администратор может использовать элементы управления доступом для предоставления или блокировки доступа к ресурсам.

Заблокировать доступ

Элемент управления блокировкой доступа оценивает назначения и предотвращает доступ на основе конфигурации политики условного доступа.

Блокировка доступа — это мощный элемент управления, который требует тщательного приложения. Политики с операторами блоков могут вызвать непреднамеренные побочные эффекты. Перед включением элемента управления в масштабе необходимо правильное тестирование и проверка. Администраторы должны использовать такие средства, как режим отчета условного доступа и инструмент "Что если" в условном доступе при внесении изменений.

Предоставление доступа

Администраторы могут применять один или несколько элементов управления при предоставлении доступа. К этим элементам управления относятся следующие параметры.

- Требовать многофакторную проверку подлинности (многофакторная проверка подлинности Microsoft Entra)

- Требовать надежность проверки подлинности

- Требовать, чтобы устройство было помечено как соответствующее (Microsoft Intune)

- Требовать гибридное устройство, присоединенное к Microsoft Entra

- Требовать утвержденное клиентское приложение

- Требовать политику защиты приложений

- Требовать изменение пароля

Если администраторы решили объединить эти параметры, они могут использовать следующие методы:

- Требовать все выбранные элементы управления (элемент управления и элемент управления)

- Требовать один из выбранных элементов управления (элемент управления или элемент управления)

По умолчанию условный доступ требует всех выбранных элементов управления.

Требование многофакторной проверки подлинности

Если установить этот флажок, пользователи должны будут выполнять многофакторную проверку подлинности Microsoft Entra. Дополнительные сведения о развертывании многофакторной проверки подлинности Microsoft Entra см. в разделе "Планирование облачного развертывания многофакторной проверки подлинности Microsoft Entra".

Windows Hello для бизнеса удовлетворяет требованиям многофакторной проверки подлинности в политиках условного доступа.

Требовать надежность проверки подлинности

Администраторы могут требовать определенные преимущества проверки подлинности в политиках условного доступа. Эти сильные стороны проверки подлинности определяются в Центре администрирования Microsoft Entra ID, в разделе методы проверки подлинности и сильные стороны проверки подлинности. Администраторы могут создавать собственные или использовать встроенные версии.

Требовать, чтобы устройство было отмечено как соответствующее

Организации, которые развертывают Intune, могут использовать сведения, возвращаемые на своих устройствах, чтобы определить устройства, соответствующие определенным требованиям к политике. Intune отправляет информацию о соблюдении требований в Microsoft Entra ID, чтобы функция условного доступа могла принять решение о предоставлении или блокировке доступа к ресурсам. Дополнительные сведения о политиках соответствия см. в разделе "Настройка правил на устройствах", чтобы разрешить доступ к ресурсам в организации с помощью Intune.

Устройство может быть отмечено как соответствующее Intune для любой операционной системы устройства или системой управления мобильными устройствами, не принадлежащей Microsoft, для устройств под управлением Windows. Список поддерживаемых систем управления мобильными устройствами, отличных от Майкрософт, см. в разделе "Поддержка партнеров по соответствию устройств, отличных от Майкрософт" в Intune.

Устройства должны быть зарегистрированы в идентификаторе Microsoft Entra, чтобы их можно было пометить как соответствующие. Дополнительные сведения о регистрации устройств см. в разделе "Что такое удостоверение устройства?".

Требуется, чтобы устройство было помечено как соответствующий элемент управления:

- Поддерживает только устройства Windows 10+, iOS, Android, macOS и Linux Ubuntu, зарегистрированные с помощью идентификатора Microsoft Entra и зарегистрированные в Intune.

- Microsoft Edge в режиме InPrivate в Windows считается несоответствующим устройством.

Примечание.

В Windows, iOS, Android, macOS и некоторых веб-браузерах, отличных от Майкрософт, идентификатор Microsoft Entra определяет устройство с помощью сертификата клиента, подготовленного при регистрации устройства с идентификатором Microsoft Entra. Когда пользователь впервые подписывается через браузер, пользователю предлагается выбрать сертификат. Пользователь должен выбрать этот сертификат, прежде чем он сможет продолжать использовать браузер.

Вы можете использовать приложение Microsoft Defender для Endpoint с политикой "Утвержденное клиентское приложение" в Intune для настройки политики соответствия устройств условным политикам доступа. При настройке условного доступа для приложения Microsoft Defender для конечной точки не требуется исключение. Хотя Microsoft Defender для конечной точки на Android и iOS (идентификатор приложения — dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) не является утвержденным приложением, у него есть разрешение на получение отчетов о состоянии безопасности устройства. Это разрешение позволяет передавать информацию о соответствии требованиям в условный доступ.

Аналогичным образом, необходимо отметить устройство как соответствующее требованиям, не влияет на доступ приложения Microsoft Authenticator к UserAuthenticationMethod.Read области. Аутентификатор должен получить доступ к UserAuthenticationMethod.Read области во время регистрации аутентификатора, чтобы определить, какие учетные данные может настроить пользователь. Аутентификатору требуется доступ к UserAuthenticationMethod.ReadWrite, чтобы зарегистрировать учетные данные, и это требование не обходит проверку соответствия устройству, которое должно быть отмечено как соответствующее.

Требовать гибридное устройство, присоединенное к Microsoft Entra

Организации могут использовать удостоверение устройства в качестве части политики условного доступа. Организации могут потребовать, чтобы устройства были гибридно присоединены к Microsoft Entra с помощью этого флажка. Дополнительные сведения об удостоверениях устройств см. в разделе "Что такое удостоверение устройства?".

При использовании потока OAuth с кодом устройства обязательное управление предоставлениями для управляемого устройства или требование состояния устройства не поддерживается. Это связано с тем, что устройство, выполняющее проверку подлинности, не может передать свое состояние на устройство, предоставляющее код. Кроме того, состояние устройства в токене заблокировано для конкретного устройства, выполняющего аутентификацию. Вместо этого используйте элемент управления "Требовать многофакторную проверку подлинности ".

Элемент управления "Требовать гибридное присоединение к устройству Microsoft Entra":

- Поддерживает только устройства Windows, присоединенные к домену, более ранних версий (до Windows 10) и текущих версий (Windows 10+).

- Не учитывает Microsoft Edge в режиме InPrivate как гибридное устройство, присоединенное к Microsoft Entra.

Требовать утвержденное клиентское приложение

Организациям может потребовать, чтобы утвержденное клиентское приложение использовалось для доступа к выбранным облачным приложениям. Эти утвержденные клиентские приложения поддерживают политики защиты приложений Intune независимо от любого решения по управлению мобильными устройствами.

Предупреждение

Утвержденный грант клиентского приложения перестанет действовать в начале марта 2026 года. К марту 2026 г. организации должны перенести все текущие политики условного доступа, использующие только утвержденное клиентское приложение или политику защиты приложений. Кроме того, для любой новой политики условного доступа следует применять только требование политики защиты приложений. Дополнительные сведения см. в статье "Миграция утвержденного клиентского приложения в политику защиты приложений" в разделе Условный Доступ.

Чтобы применить это управление правами доступа, устройство должно быть зарегистрировано в Microsoft Entra ID, что требует использования приложения-брокера. В качестве приложения брокера может выступать Microsoft Authenticator для iOS, а также либо Microsoft Authenticator, либо корпоративный портал Майкрософт для устройств Android. Если приложение брокера не установлено на устройстве, при попытке пройти проверку подлинности пользователь перенаправляется в соответствующий магазин приложений для установки необходимого приложения брокера.

Следующие клиентские приложения поддерживают этот параметр. Этот список не является исчерпывающим и подлежит изменению:

- Microsoft Azure Защита информации

- Майкрософт Кортана

- Майкрософт Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate (инструмент для автоматизации задач)

- Выставление счетов Майкрософт

- Microsoft Kaizala

- Средство запуска Майкрософт

- Microsoft Списки

- Майкрософт Офис - Microsoft

- Microsoft OneDrive

- Microsoft OneNote

- Майкрософт Outlook

- Планировщик (Microsoft)

- Microsoft Power Apps (платформа для создания приложений)

- Microsoft Power BI

- Майкрософт PowerPoint

- Microsoft SharePoint

- Microsoft Skype для бизнеса

- Microsoft Stream

- Microsoft Teams

- Microsoft To Do (Электронный список дел)

- Microsoft Visio

- Майкрософт Ворд

- Microsoft Yammer

- Доска Майкрософт

- Администратор Microsoft 365

Замечания

- Утвержденные клиентских приложения поддерживают функцию управления мобильными приложениями Intune.

-

Требование к утвержденному клиентскому приложению:

- поддерживает только iOS и Android для условия платформы устройства;

- Требуется приложение брокера для регистрации устройства. В качестве приложения брокера может выступать Microsoft Authenticator для iOS, а также либо Microsoft Authenticator, либо корпоративный портал Майкрософт для устройств Android.

- Условный доступ не может рассматривать Microsoft Edge в режиме InPrivate как утвержденное клиентское приложение.

- Политики условного доступа, требующие Microsoft Power BI в качестве утвержденного клиентского приложения, не поддерживают использование прокси приложения Microsoft Entra для подключения мобильного приложения Power BI к локальной Сервер отчетов Power BI.

- WebView, размещенные за пределами Microsoft Edge, не удовлетворяют утвержденной политике клиентского приложения. Например, если приложение пытается загрузить SharePoint в веб-интерфейсе, политики защиты приложений не срабатывают.

Примеры конфигурации см. в статье "Требовать утвержденные клиентские приложения для доступа к облачным приложениям с помощью условного доступа ".

Требование политики защиты приложений

В политике условного доступа можно требовать, чтобы политика защиты приложений Intune присутствовала в клиентском приложении перед доступом к выбранным приложениям. Эти политики защиты приложений для управления мобильными приложениями (MAM) позволяют управлять данными организации и защищать их в определенных приложениях.

Для применения этого элемента управления предоставлением условного доступа требуется, чтобы устройство зарегистрировано в идентификаторе Microsoft Entra, которое требует использования приложения брокера. В качестве приложения посредника могут выступать решения Microsoft Authenticator для iOS или корпоративный портал Майкрософт для устройств Android. Если приложение брокера не установлено на устройстве, при попытке пройти проверку подлинности пользователь перенаправляется в магазин приложений для установки приложения брокера. Приложение Microsoft Authenticator можно использовать в качестве приложения брокера, но не поддерживает назначение в качестве утвержденного клиентского приложения. Политики защиты приложений доступны для iOS и Android и находятся в общедоступной предварительной версии для Microsoft Edge на Windows. Устройства Windows поддерживают не более трех учетных записей пользователей Microsoft Entra в одном сеансе. Дополнительные сведения о применении политики к устройствам Windows см. в статье "Требовать политику защиты приложений на устройствах Windows (предварительная версия)".

Приложения должны соответствовать определенным требованиям для поддержки политик защиты приложений. Разработчики могут найти дополнительные сведения об этих требованиях в разделе Приложения, которыми можно управлять с помощью политик защиты приложений.

Следующие клиентские приложения поддерживают этот параметр. Этот список не является исчерпывающим и подлежит изменению. Если ваше приложение отсутствует в списке, обратитесь к поставщику приложений, чтобы подтвердить поддержку:

- Мобильное приложение Adobe Acrobat Reader

- IAnnotate для Office 365

- Майкрософт Кортана

- Microsoft Dynamics 365 для телефонов

- Microsoft Dynamics 365 для продаж

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate (инструмент для автоматизации задач)

- Средство запуска Майкрософт

- Microsoft Списки

- Цикл Майкрософт

- Майкрософт Офис - Microsoft

- Microsoft OneDrive

- Microsoft OneNote

- Майкрософт Outlook

- Планировщик (Microsoft)

- Microsoft Power BI

- Microsoft PowerApps

- Майкрософт PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To Do (Электронный список дел)

- Майкрософт Ворд

- Службы Microsoft Whiteboard

- MultiLine для Intune

- Nine Mail — электронная почта и календарь

- Аннотация для Intune

- Provectus — безопасные контакты

- Viva Engage (Android, iOS и iPadOS)

- Приложение Windows (Android, iOS/iPadOS и Microsoft Edge в Windows)

Примечание.

Kaizala, Skype для бизнеса и Visio не поддерживают требуемую политику защиты приложений. Если вам требуется, чтобы эти приложения работали, используйте исключительно утвержденные приложения . Использование предложения "или" между двумя грантами не будет работать для этих трех приложений.

См. статью "Требовать политику защиты приложений" и утвержденное клиентское приложение для доступа к облачному приложению с помощью условного доступа для примеров конфигурации.

Требовать смены пароля

При обнаружении риска для пользователя администраторы могут использовать условия политики управления риском пользователя, чтобы пользователь безопасно сменил пароль с помощью самостоятельного сброса пароля Microsoft Entra. Пользователи могут выполнить самостоятельный сброс пароля для устранения неполадок без посторонней помощи. Этот процесс закрывает событие риска пользователя, чтобы предотвратить ненужные оповещения для администраторов.

Когда пользователю будет предложено изменить пароль, сначала требуется выполнить многофакторную проверку подлинности. Убедитесь, что все пользователи регистрируются для многофакторной проверки подлинности, поэтому они подготовлены в случае обнаружения риска для своей учетной записи.

Предупреждение

Пользователи должны быть ранее зарегистрированы для многофакторной аутентификации перед активацией политики риска пользователя.

Следующие ограничения применяются при настройке политики с помощью элемента управления изменением пароля:

- Политика должна быть назначена всем ресурсам. Это требование запрещает злоумышленнику использовать другое приложение для изменения пароля пользователя и сброса риска учетной записи путем входа в другое приложение.

- Требовать изменение пароля нельзя использовать с другими элементами управления, такими как требование соответствия устройства.

- Элемент управления изменением пароля может использоваться только с условием назначения пользователя и группы, условием назначения облачного приложения (которое должно быть установлено в значение "все") и условиями риска пользователя.

Необходимо устранение рисков

При обнаружении риска для пользователей, пользователи могут самостоятельно устранить угрозу, выполнив соответствующий процесс устранения, независимо от метода проверки подлинности. Политика исправления, управляемая Microsoft, в 'Условном доступе' охватывает все методы проверки подлинности, включая основанные на паролях и беспарольные методы. Дополнительные сведения см. в разделе «Требовать устранение рисков с помощью исправлений, управляемых Microsoft (предварительная версия)».

При выборе параметра "Требовать исправление рисков " в качестве элемента управления предоставления к политике автоматически применяются следующие параметры:

- Требовать надежность проверки подлинности

- Частота входа — каждый раз

Если пользователю требуется устранить риск с выбранным элементом управления, пользователям предлагается войти сразу после отмены сеансов. Выбор этого управления доступом означает, что если пользователь только что вошел в систему, но существует риск, ему будет предложено войти снова. Риск устраняется после успешного входа пользователя во второй раз.

Условия использования

Если ваша организация создала условия использования, другие параметры могут отображаться под элементами управления предоставлением. Эти параметры позволяют администраторам требовать подтверждения условий использования в качестве условия доступа к ресурсам, защищенным политикой. Дополнительные сведения об условиях использования в Microsoft Entra см. в разделе "Условия использования".

Несколько видов контроля за грантами

Если несколько элементов управления предоставления применяются к пользователю, понять, что политики условного доступа соответствуют определенному заказу проверки по проектированию. Например, если у пользователя есть две политики, требующие многофакторной проверки подлинности (MFA) и условия использования (ToU), условный доступ сначала проверяет утверждение MFA пользователя, а затем toU.

- Если допустимое утверждение MFA не находится в маркере, отображается "прерывание" (ожидающая MFA) и сбой для ToU в журналах, даже если toU был принят в предыдущем входе.

- После завершения многофакторной проверки подлинности появится вторая запись журнала, проверяющая значение toU. Если пользователь уже принял Условия использования, вы увидите успех как для MFA, так и для Условий использования.

- Если действительное утверждение MFA присутствует в маркере, один журнал показывает успешный результат для MFA и ToU.

Если к пользователю применяются несколько политик, требующих многофакторной идентификации, состояния устройства и toU, процесс аналогичен. Порядок проверки — MFA, состояние устройства, а затем — ToU.

Настраиваемые элементы управления (предварительная версия)

Пользовательские элементы управления — это предварительная функция Microsoft Entra ID. Использование пользовательских элементов управления перенаправляет пользователей в совместимую службу для удовлетворения требований проверки подлинности отдельно от идентификатора Microsoft Entra. Дополнительные сведения см. в статье о пользовательских элементах управления .