Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Это важно

Начиная с 1 мая 2025 г. Azure AD B2C больше не будет доступен для приобретения для новых клиентов. Дополнительные сведения см. в разделе "Вопросы и ответы".

Прежде чем начать, используйте селектор типа политики в верхней части этой страницы, чтобы выбрать тип политики, которую вы настроите. Azure Active Directory B2C предлагает два метода определения способа взаимодействия пользователей с вашими приложениями: с помощью предопределенных потоков пользователей или полностью настраиваемых пользовательских политик. Действия, которые необходимо выполнить, отличаются для каждого метода.

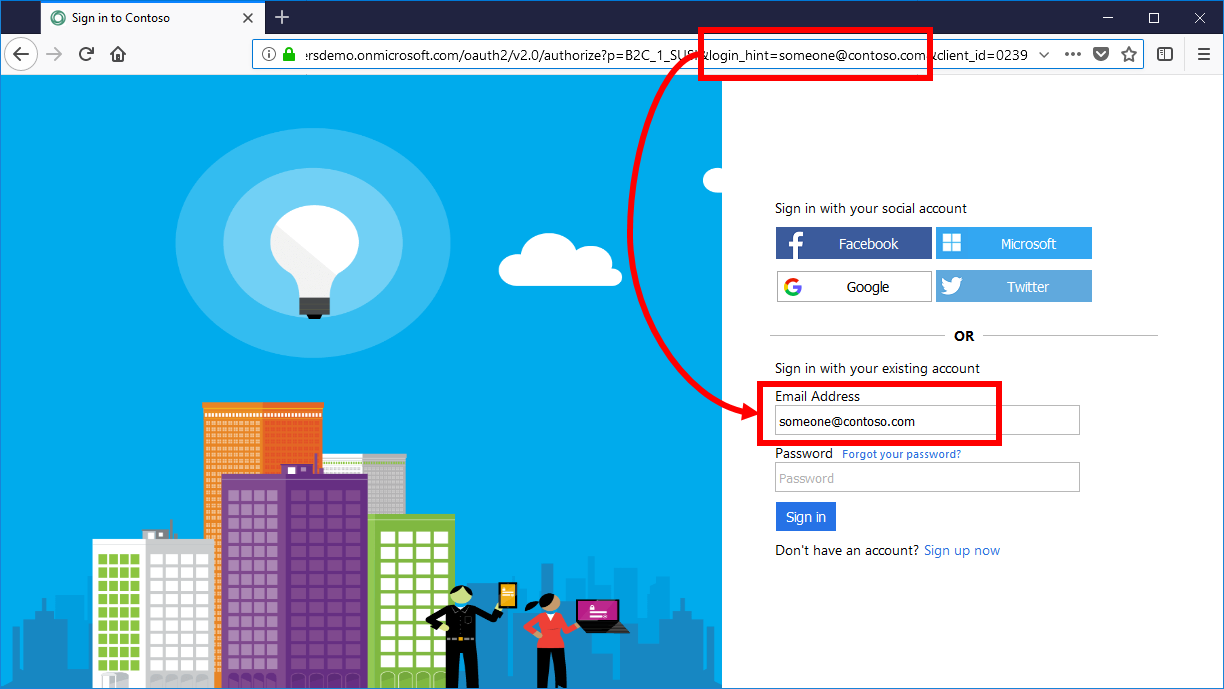

При настройке входа в приложение с помощью Azure Active Directory B2C (Azure AD B2C) вы можете заранее заполнить имя входа или выполнить вход через конкретного поставщика социальных удостоверений, например Facebook, учетную запись Майкрософт или LinkedIn.

Предварительное заполнение имени входа

Во время входа пользователя в систему приложение доверяющей стороны может нацелиться на определенного пользователя или доменное имя. При выборе пользователя приложение может указать в запросе авторизации параметр login_hint, содержащий имя входа пользователя. Azure AD B2C автоматически заполняет имя входа, а пользователь должен указать пароль.

Пользователь может изменить значение в текстовом поле входа.

Для поддержки параметра подсказки для входа переопределите SelfAsserted-LocalAccountSignin-Email технический профиль. В разделе <InputClaims> установите значение DefaultValue для утверждения signInName {OIDC:LoginHint}. Переменная {OIDC:LoginHint} содержит значение login_hint параметра. Azure AD B2C считывает значение атрибута signInName и автоматически заполняет текстовое поле signInName.

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<InputClaims>

<!-- Add the login hint value to the sign-in names claim type -->

<InputClaim ClaimTypeReferenceId="signInName" DefaultValue="{OIDC:LoginHint}" />

</InputClaims>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

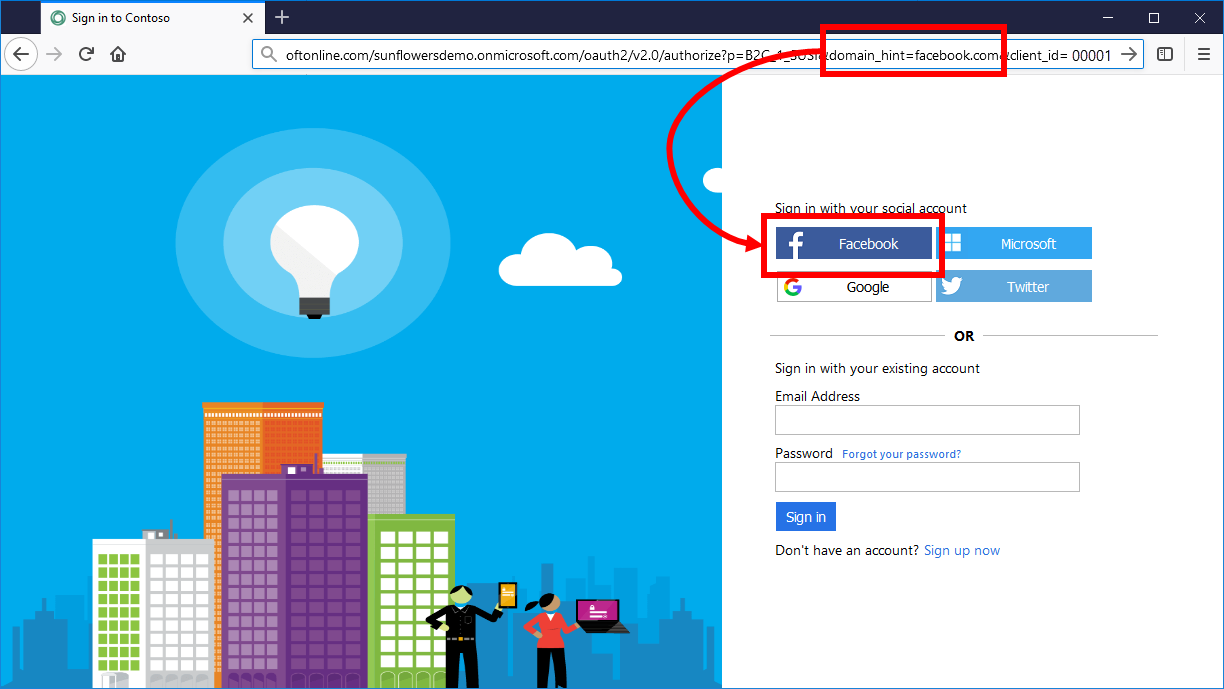

Перенаправление процесса входа к социальному провайдеру

Если вы настроили процесс входа приложения, чтобы включить социальные учетные записи, такие как Facebook, LinkedIn или Google, вы можете указать domain_hint параметр. Этот параметр запроса содержит указание Azure AD B2C о социальном поставщике удостоверений, который следует использовать для входа в систему. Например, если приложение указывает domain_hint=facebook.com, войдите непосредственно на страницу входа в Facebook.

Параметр строки запроса подсказки домена может задать одно из следующих доменов:

- amazon.com

- facebook.com

- github.com

- google.com

- linkedin.com

- microsoft.com

- qq.com

- wechat.com

- weibo.com

- x.com

- Для Generic OpenID Connect см. Domain hint.

Для поддержки параметра указания домена можно настроить доменное имя с помощью <Domain>domain name</Domain> XML-элемента любого <ClaimsProvider>.

<ClaimsProvider>

<!-- Add the domain hint value to the claims provider -->

<Domain>facebook.com</Domain>

<DisplayName>Facebook</DisplayName>

<TechnicalProfiles>

...