Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Le regole di rilevamento personalizzate sono regole progettate e modificate usando query di ricerca avanzate . Queste regole consentono di monitorare in modo proattivo vari eventi e stati del sistema, tra cui sospetta attività di violazione e endpoint non configurati correttamente. È possibile impostarli per l'esecuzione a intervalli regolari, generando avvisi ed eseguendo azioni di risposta ogni volta che ci sono corrispondenze.

Autorizzazioni necessarie per la gestione dei rilevamenti personalizzati

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Per gestire i rilevamenti personalizzati, sono necessari ruoli che consentono di gestire i dati di destinazione di questi rilevamenti. Ad esempio, per gestire i rilevamenti personalizzati in più origini dati (Microsoft Defender XDR e Microsoft Sentinel o più carichi di lavoro di Defender), sono necessari tutti i ruoli di Defender XDR e Sentinel applicabili. Per altre informazioni, vedere le sezioni seguenti.

Microsoft Defender XDR

Per gestire i rilevamenti personalizzati in Microsoft Defender XDR dati, è necessario assegnare uno di questi ruoli:

Impostazioni di sicurezza (gestione): gli utenti con questa autorizzazione Microsoft Defender XDR possono gestire le impostazioni di sicurezza nel portale di Microsoft Defender.

Amministratore della sicurezza: gli utenti con questo ruolo Microsoft Entra possono gestire le impostazioni di sicurezza nel portale di Microsoft Defender e in altri portali e servizi.

Operatore di sicurezza: gli utenti con questo ruolo Microsoft Entra possono gestire gli avvisi e avere accesso di sola lettura globale alle funzionalità correlate alla sicurezza, incluse tutte le informazioni nel portale di Microsoft Defender. Questo ruolo è sufficiente per la gestione dei rilevamenti personalizzati solo se il controllo degli accessi in base al ruolo è disattivato in Microsoft Defender per endpoint. Se il controllo degli accessi in base al ruolo è configurato, è necessaria anche l'autorizzazione Gestisci impostazioni di sicurezza per Defender per endpoint.

È possibile gestire rilevamenti personalizzati che si applicano ai dati da soluzioni di Defender XDR specifiche se si dispone delle autorizzazioni appropriate. Ad esempio, se si dispone solo delle autorizzazioni di gestione per Microsoft Defender per Office 365, è possibile creare rilevamenti personalizzati usando Email* tabelle ma non Identity* tabelle.

Analogamente, poiché la IdentityLogonEvents tabella contiene informazioni sull'attività di autenticazione sia da Microsoft Defender for Cloud Apps che da Defender per identità, è necessario disporre delle autorizzazioni di gestione per entrambi i servizi per gestire i rilevamenti personalizzati che eseguono query sulla tabella.

Nota

Per gestire i rilevamenti personalizzati, gli operatori di sicurezza devono disporre dell'autorizzazione Gestisci impostazioni di sicurezza in Microsoft Defender per endpoint se il controllo degli accessi in base al ruolo è attivato.

Microsoft Sentinel

Per gestire i rilevamenti personalizzati sui dati Microsoft Sentinel, è necessario assegnare il ruolo collaboratore Microsoft Sentinel. Gli utenti con questo ruolo Azure possono gestire Microsoft Sentinel dati dell'area di lavoro SIEM, inclusi avvisi e rilevamenti. È possibile assegnare questo ruolo in un'area di lavoro primaria specifica, Azure gruppo di risorse o in un'intera sottoscrizione.

Gestione delle autorizzazioni necessarie

Per gestire le autorizzazioni necessarie, un amministratore globale può:

Assegnare il ruolo Amministratore della sicurezza o Operatore di sicurezza in interfaccia di amministrazione di Microsoft 365 in Ruoli>Amministratore sicurezza.

Controllare le impostazioni del controllo degli accessi in base al ruolo per Microsoft Defender per endpoint in Microsoft Defender XDR in Impostazioni>Ruoli autorizzazioni>. Selezionare il ruolo corrispondente per assegnare l'autorizzazione gestisci impostazioni di sicurezza .

Nota

Un utente deve anche avere le autorizzazioni appropriate per i dispositivi nell'ambito del dispositivo di una regola di rilevamento personalizzata che sta creando o modificando prima di poter procedere. Un utente non può modificare una regola di rilevamento personalizzata con ambito per l'esecuzione in tutti i dispositivi, se lo stesso utente non dispone delle autorizzazioni per tutti i dispositivi.

Creare una regola di rilevamento personalizzata

1. Preparare la query

Nel portale di Microsoft Defender passare a Ricerca avanzata e selezionare una query esistente o creare una nuova query. Quando si usa una nuova query, eseguire la query per identificare gli errori e comprendere i possibili risultati.

Importante

Per evitare che il servizio restituisca troppi avvisi, ogni regola può generare solo 150 avvisi ogni volta che viene eseguita. Prima di creare una regola, modificare la query per evitare avvisi per le normali attività quotidiane.

Colonne necessarie nei risultati della query

Per creare una regola di rilevamento personalizzata usando Defender XDR dati, la query deve restituire le colonne seguenti:

TimestampoppureTimeGenerated- Questa colonna imposta il timestamp per gli avvisi generati. La query non deve modificare questa colonna e deve restituirla esattamente come viene visualizzata nell'evento non elaborato.Per i rilevamenti basati su tabelle XDR, una colonna o una combinazione di colonne che identificano in modo univoco l'evento in queste tabelle:

- Per Microsoft Defender per endpoint tabelle, le

Timestampcolonne ,DeviceIdeReportIddevono essere visualizzate nello stesso evento - Per le tabelle Alert*,

Timestampdeve essere visualizzato nell'evento - Per le tabelle

TimestampObservation* eObservationIddevono essere visualizzate nello stesso evento - Per tutti gli altri,

TimestampeReportIddeve apparire nello stesso evento

- Per Microsoft Defender per endpoint tabelle, le

Colonna che contiene un identificatore sicuro per un asset interessato. Per eseguire automaticamente il mapping di un asset interessato nella procedura guidata, proiettare una delle colonne seguenti che contengono un identificatore sicuro per un asset interessato:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(mittente della busta o indirizzo Return-Path) -

SenderMailFromAddress(indirizzo del mittente visualizzato dal client di posta elettronica) SenderObjectIdRecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Nota

Il supporto per più entità verrà aggiunto man mano che vengono aggiunte nuove tabelle allo schema di ricerca avanzato.

Le query semplici, ad esempio quelle che non usano l'operatore project o summarize per personalizzare o aggregare i risultati, restituiscono in genere queste colonne comuni.

Esistono diversi modi per garantire che le query più complesse restituiscono queste colonne. Ad esempio, se si preferisce aggregare e contare per entità in una colonna come DeviceId, è comunque possibile restituire Timestamp e ReportId recuperandoli dall'evento più recente che interessa ogni univoco DeviceId.

Importante

Evitare di filtrare i rilevamenti personalizzati usando la Timestamp colonna . I dati usati per i rilevamenti personalizzati vengono prefiltrati in base alla frequenza di rilevamento.

La query di esempio seguente conta il numero di dispositivi univoci (DeviceId) con rilevamenti antivirus e usa questo conteggio per trovare solo i dispositivi con più di cinque rilevamenti. Per restituire la versione più recente Timestamp e quella corrispondente ReportId, usa l'operatore summarize con la arg_max funzione .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Consiglio

Per migliorare le prestazioni delle query, impostare un filtro temporale che corrisponda alla frequenza di esecuzione prevista per la regola. Poiché l'esecuzione meno frequente è ogni 24 ore, il filtro per l'ultimo giorno copre tutti i nuovi dati.

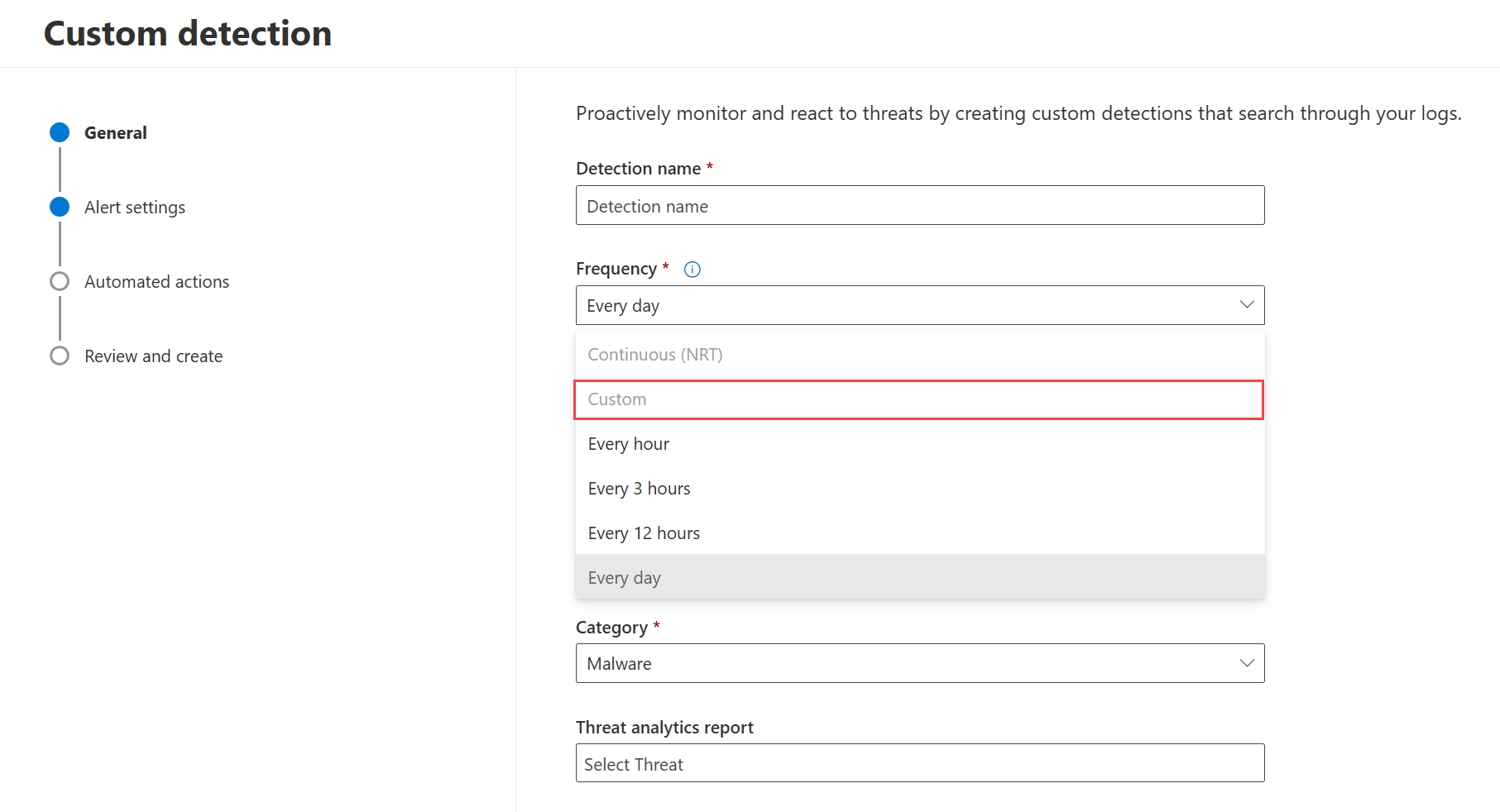

2. Creare una nuova regola e fornire i dettagli dell'avviso

Con la query nell'editor di query, selezionare Crea regola di rilevamento e specificare i dettagli dell'avviso seguenti:

- Nome rilevamento - Nome della regola di rilevamento; deve essere univoco.

- Frequenza : intervallo per l'esecuzione della query e l'esecuzione dell'azione. Vedere altre indicazioni nella sezione relativa alla frequenza delle regole

- Titolo avviso : titolo visualizzato con avvisi attivati dalla regola; deve essere univoco e in testo non crittografato. Le stringhe vengono sanificate per motivi di sicurezza, quindi HTML, Markdown e altro codice non funzionano. Tutti gli URL inclusi nel titolo devono seguire il formato di codifica percentuale per la corretta visualizzazione.

- Gravità : potenziale rischio del componente o dell'attività identificato dalla regola.

- Categoria : componente o attività di minaccia identificati dalla regola.

- MITRE ATT&tecniche CK : una o più tecniche di attacco identificate dalla regola come documentato nel framework MITRE ATT&CK. Questa sezione è nascosta per alcune categorie di avvisi, tra cui malware, ransomware, attività sospette e software indesiderato.

- Report di analisi delle minacce: collegare l'avviso generato a un report di analisi delle minacce esistente in modo che venga visualizzato nella scheda Eventi imprevisti correlati in Analisi delle minacce.

- Descrizione : altre informazioni sul componente o sull'attività identificati dalla regola. Le stringhe vengono sanificate per motivi di sicurezza, quindi HTML, Markdown e altro codice non funzionano. Tutti gli URL inclusi nella descrizione devono seguire il formato di codifica percentuale per la corretta visualizzazione.

- Azioni consigliate : azioni aggiuntive che possono essere eseguite dai risponditori in risposta a un avviso.

Frequenza della regola

Quando si salva una nuova regola, viene eseguita e viene verificata la presenza di corrispondenze degli ultimi 30 giorni di dati. La regola viene quindi eseguita di nuovo a intervalli fissi, applicando un periodo di lookback in base alla frequenza scelta:

- Ogni 24 ore : viene eseguito ogni 24 ore, controllando i dati degli ultimi 30 giorni.

- Ogni 12 ore : viene eseguito ogni 12 ore, controllando i dati delle ultime 48 ore.

- Ogni 3 ore : viene eseguito ogni 3 ore, controllando i dati delle ultime 12 ore.

- Ogni ora : viene eseguita ogni ora, controllando i dati delle ultime 4 ore.

- Continuo (NRT): viene eseguito in modo continuo, controllando i dati dagli eventi man mano che vengono raccolti ed elaborati in una frequenza quasi in tempo reale ( NRT), vedere Frequenza continua (NRT).

- Personalizzato : viene eseguito in base alla frequenza selezionata. Questa opzione è disponibile se la regola è basata solo sui dati inseriti in Microsoft Sentinel, vedere Frequenza personalizzata per i dati Microsoft Sentinel (anteprima).This option is available if the rule is based only on data that is ingested to Microsoft Sentinel, see Custom frequency for Microsoft Sentinel data (Preview).

Consiglio

Associare i filtri temporali nella query al periodo di lookback. I risultati al di fuori del periodo di lookback vengono ignorati.

Quando si modifica una regola, le modifiche vengono applicate nell'ora di esecuzione successiva pianificata in base alla frequenza impostata. La frequenza della regola è basata sul timestamp dell'evento e non sul tempo di inserimento. Potrebbero anche verificarsi piccoli ritardi in esecuzioni specifiche, per cui la frequenza configurata non è accurata al 100%.

Frequenza continua (NRT)

L'impostazione di un rilevamento personalizzato da eseguire nella frequenza continua (NRT) aumenta la capacità dell'organizzazione di identificare le minacce più velocemente. L'uso della frequenza continua (NRT) ha un impatto minimo o negativo sull'utilizzo delle risorse e deve quindi essere considerato per qualsiasi regola di rilevamento personalizzata qualificata nell'organizzazione.

Dalla pagina delle regole di rilevamento personalizzate è possibile eseguire la migrazione di regole di rilevamento personalizzate che si adattano alla frequenza continua (NRT) con un singolo pulsante, Eseguire ora la migrazione:

Selezionando Esegui migrazione è ora disponibile un elenco di tutte le regole compatibili in base alla query KQL. È possibile scegliere di eseguire la migrazione di tutte le regole o di alcune regole selezionate solo in base alle proprie preferenze:

Dopo aver selezionato Salva, la frequenza delle regole selezionate viene aggiornata alla frequenza continua (NRT).

Query che è possibile eseguire in modo continuo

È possibile eseguire una query in modo continuo purché:

- La query fa riferimento a una sola tabella.

- La query usa un operatore dall'elenco delle funzionalità KQL supportate. (Per

matches regex, le espressioni regolari devono essere codificate come valori letterali stringa e seguire le regole di virgolette di stringa. Ad esempio, l'espressione\Aregolare è rappresentata in KQL come"\\A". La barra rovesciata aggiuntiva indica che l'altra barra rovesciata fa parte dell'espressione\Aregolare. - La query non usa join, unioni o l'operatore

externaldata. - La query non include alcuna riga/informazione di commenti.

Tabelle che supportano la frequenza continua (NRT)

I rilevamenti quasi in tempo reale sono supportati per le tabelle seguenti:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(ad eccezione delleLatestDeliveryLocationcolonne eLatestDeliveryAction) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Nota

Solo le colonne disponibili a livello generale supportano la frequenza continua (NRT).

Frequenza personalizzata per i dati Microsoft Sentinel (anteprima)

Microsoft Sentinel clienti di cui viene eseguito l'onboarding in Microsoft Defender possono selezionare Frequenza personalizzata quando la regola si basa solo sui dati inseriti in Microsoft Sentinel.

Quando si seleziona questa opzione di frequenza, viene visualizzata l'opzione Esegui query su ogni componente di input . Digitare la frequenza desiderata per la regola e usare l'elenco a discesa per selezionare le unità: minuti, ore o giorni. L'intervallo supportato è qualsiasi valore compreso tra 5 minuti e 14 giorni. Quando si seleziona una frequenza, il periodo di lookback viene determinato automaticamente con la logica seguente:

- Per i rilevamenti impostati per l'esecuzione più frequentemente di una volta al giorno, il lookback è quattro volte la frequenza. Ad esempio, se la frequenza è 20 minuti, il lookback è di 80 minuti.

- Per i rilevamenti impostati per l'esecuzione una volta al giorno o meno frequentemente, il lookback è di 30 giorni. Ad esempio, se impostato per l'esecuzione ogni tre giorni, il lookback è di 30 giorni

Importante

Quando si seleziona una frequenza personalizzata, i dati vengono recuperati da Microsoft Sentinel. Ciò significa che:

- I dati devono essere disponibili in Microsoft Sentinel.

- Defender XDR dati non supportano l'ambito, perché Microsoft Sentinel non supporta l'ambito.

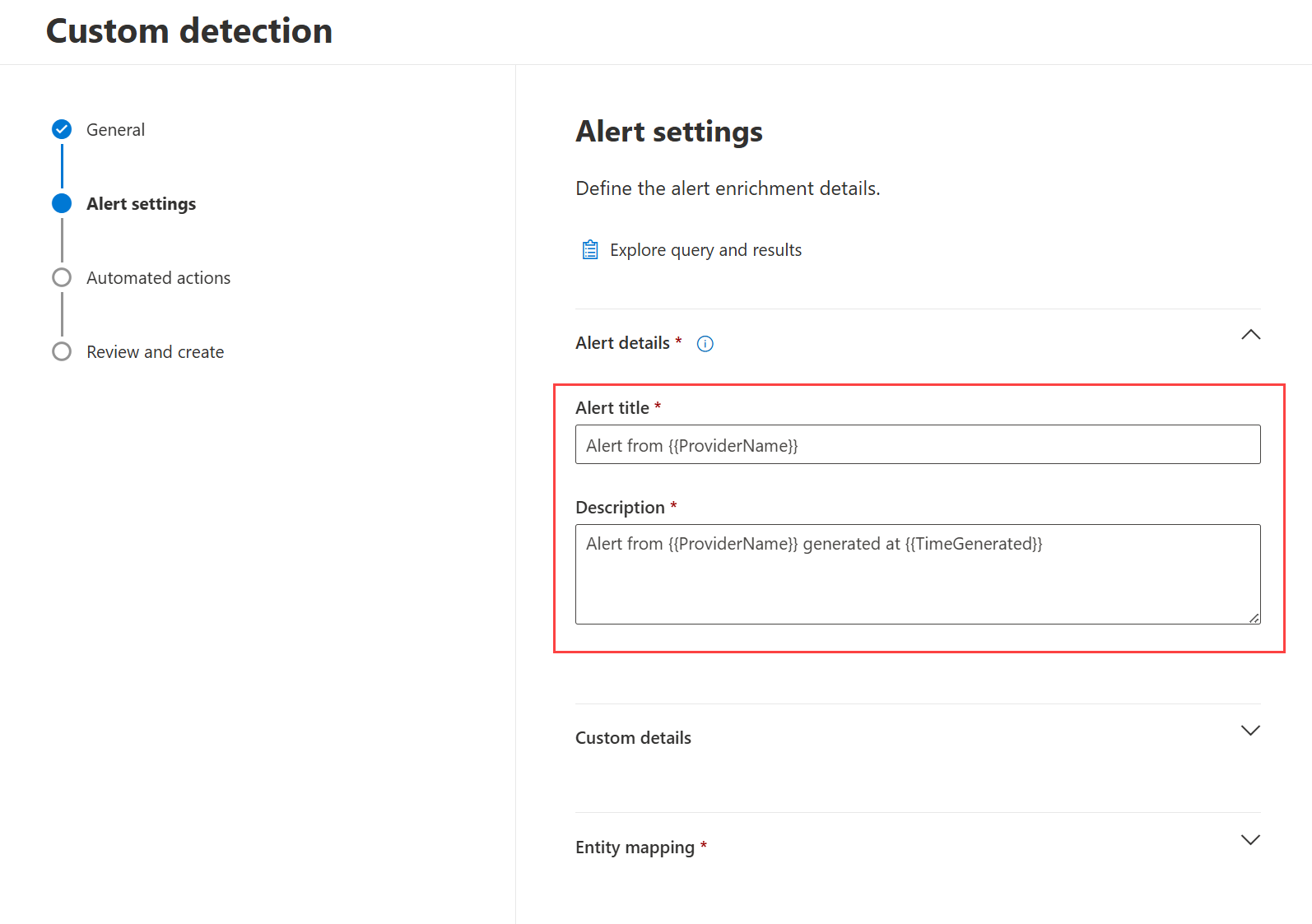

3. Definire i dettagli di arricchimento degli avvisi

È possibile arricchire gli avvisi fornendo e definendo altri dettagli, consentendo di:

- Creare un titolo e una descrizione dell'avviso dinamico

- Aggiungere dettagli personalizzati da visualizzare nel pannello lato avviso

- Collegare entità

Creare un titolo e una descrizione dell'avviso dinamico (anteprima)

È possibile creare dinamicamente il titolo e la descrizione dell'avviso usando i risultati della query per renderli accurati e indicativi. Questa funzionalità può aumentare l'efficienza degli analisti SOC durante la valutazione di avvisi e eventi imprevisti e quando si tenta di comprendere rapidamente l'essenza di un avviso.

Per configurare dinamicamente il titolo o la descrizione dell'avviso, integrarli nella sezione Dettagli avviso usando i nomi di testo libero delle colonne disponibili nei risultati della query e racchiudendoli tra parentesi graffe doppie.

Ad esempio: User {{AccountName}} unexpectedly signed in from {{Location}}

Nota

Il numero di colonne a cui è possibile fare riferimento in ogni campo è limitato a tre.

Per decidere i nomi di colonna esatti a cui fare riferimento, è possibile selezionare Esplora query e risultati, che apre il riquadro Contesto di ricerca avanzato nella parte superiore della creazione guidata della regola, in cui è possibile esaminare la logica di query e i relativi risultati.

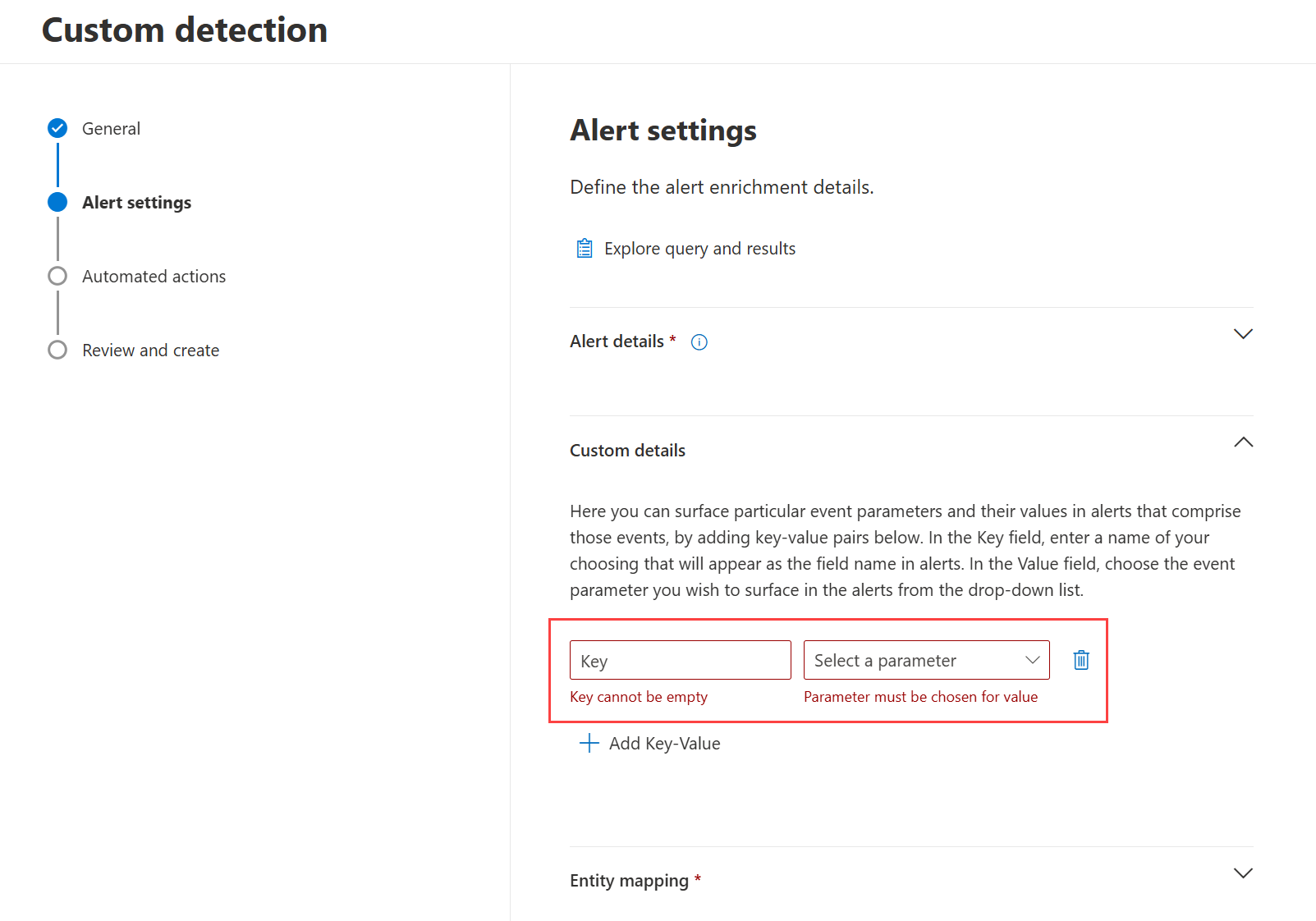

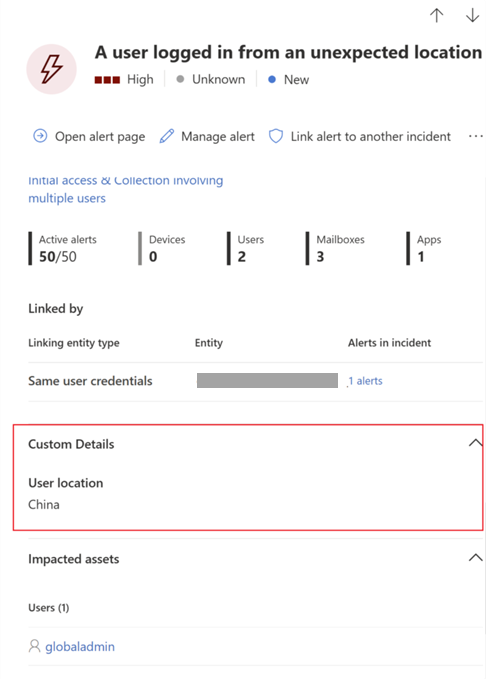

Aggiungere dettagli personalizzati (anteprima)

È possibile migliorare ulteriormente la produttività degli analisti SOC mostrando dettagli importanti nel pannello sul lato avviso. È possibile visualizzare i dati degli eventi negli avvisi creati da tali eventi. Questa funzionalità offre agli analisti SOC la visibilità immediata del contenuto degli eventi imprevisti, consentendo loro di valutare, analizzare e trarre conclusioni più velocemente.

Nella sezione Dettagli personalizzati aggiungere coppie chiave-valore corrispondenti ai dettagli che si desidera visualizzare:

- Nel campo Chiave immettere un nome di scelta visualizzato come nome del campo negli avvisi.

- Nel campo Parametro scegliere il parametro dell'evento da visualizzare negli avvisi dall'elenco a discesa. Questo elenco viene popolato da valori corrispondenti ai nomi di colonna restituiti dalla query KQL.

Lo screenshot seguente mostra come vengono visualizzati i dettagli personalizzati nel pannello laterale dell'avviso:

Importante

I dettagli personalizzati presentano le limitazioni seguenti:

- Ogni regola è limitata a un massimo di 20 coppie chiave/valori di dettagli personalizzati

- Il limite di dimensioni combinate per tutti i dettagli personalizzati e i relativi valori in un singolo avviso è di 4 KB. Se la matrice di dettagli personalizzati supera questo limite, l'intera matrice di dettagli personalizzata viene eliminata dall'avviso.

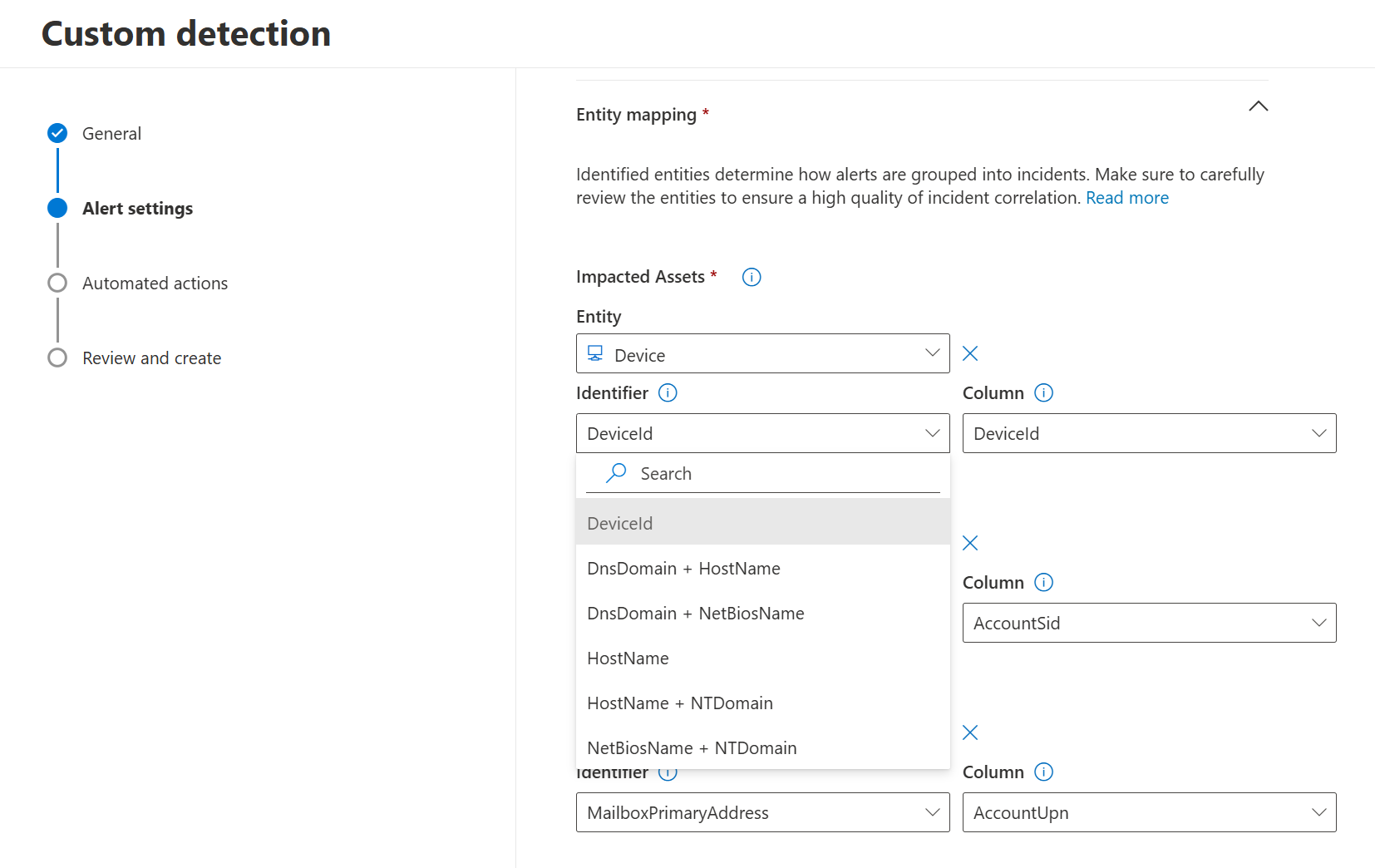

Collegare entità

Identificare le colonne nei risultati della query in cui si prevede di trovare l'entità interessata o interessata principale. Ad esempio, una query potrebbe restituire indirizzi mittente (SenderFromAddress o SenderMailFromAddress) e destinatario (RecipientEmailAddress). L'identificazione di quale di queste colonne rappresenta la principale entità colpita consente al servizio di aggregare avvisi rilevanti, correlare eventi imprevisti e azioni di risposta di destinazione.

È possibile selezionare una sola colonna per ogni tipo di entità (cassetta postale, utente o dispositivo). Non è possibile selezionare le colonne che non vengono restituite dalla query.

Mapping di entità espanso (anteprima)

È possibile collegare un'ampia gamma di tipi di entità agli avvisi. Il collegamento di più entità consente al motore di correlazione di raggruppare gli avvisi agli stessi eventi imprevisti e di correlare gli eventi imprevisti. Se si è un cliente Microsoft Sentinel, ciò significa anche che è possibile eseguire il mapping di qualsiasi entità dalle origini dati di terze parti inserite in Microsoft Sentinel.

Per Microsoft Defender XDR dati, le entità vengono selezionate automaticamente. Se i dati provengono da Microsoft Sentinel, è necessario selezionare manualmente le entità.

Nota

Le entità influiscono sul modo in cui gli avvisi vengono raggruppati in eventi imprevisti, quindi assicurarsi di esaminare attentamente le entità per garantire la qualità elevata degli eventi imprevisti. Altre informazioni sulla correlazione degli eventi imprevisti e sul raggruppamento degli avvisi.

Nella sezione Mapping di entità espansa sono disponibili due sezioni per le quali è possibile selezionare le entità:

-

Asset interessati : aggiungere gli asset interessati visualizzati negli eventi selezionati. È possibile aggiungere i tipi di asset seguenti:

- Account

- Dispositivo

- Cassetta postale

- Applicazione cloud

- Azure risorsa

- Risorsa Amazon Web Services

- Risorsa Google Cloud Platform

-

Evidenza correlata : aggiungere nonasset visualizzati negli eventi selezionati. I tipi di entità supportati sono:

- Procedura

- File

- Valore del Registro di sistema

- IP

- Applicazione OAuth

- DNS

- Gruppo di sicurezza

- URL

- Cluster di posta elettronica

- Messaggio di posta elettronica

Nota

Attualmente, è possibile eseguire il mapping degli asset solo come entità interessate.

Dopo aver selezionato un tipo di entità, selezionare un tipo di identificatore presente nei risultati della query selezionati in modo che possa essere usato per identificare l'entità. Ogni tipo di entità include un elenco di identificatori supportati, come illustrato nel menu a discesa pertinente. Leggere la descrizione visualizzata quando si passa il puntatore su ogni identificatore per comprenderlo meglio.

Dopo aver selezionato l'identificatore, selezionare una colonna nei risultati della query che contiene l'identificatore selezionato. Selezionare Esplora query e risultati per aprire il pannello del contesto di ricerca avanzato. Questa opzione consente di esplorare la query e i risultati per assicurarsi di scegliere la colonna corretta per l'identificatore selezionato.

4. Specificare le azioni

Se la regola di rilevamento personalizzata usa Defender XDR dati, può eseguire automaticamente azioni su dispositivi, file, utenti o messaggi di posta elettronica restituiti dalla query.

Azioni nei dispositivi

Queste azioni vengono applicate ai dispositivi nella DeviceId colonna dei risultati della query:

- Isola dispositivo: usa Microsoft Defender per endpoint per applicare l'isolamento di rete completo, impedendo la connessione del dispositivo a qualsiasi applicazione o servizio. Altre informazioni sull'isolamento del computer Microsoft Defender per endpoint.

- Raccogliere il pacchetto di indagine : raccoglie le informazioni sul dispositivo in un file ZIP. Altre informazioni sul pacchetto di analisi Microsoft Defender per endpoint.

- Eseguire l'analisi antivirus: esegue un'analisi antivirus Microsoft Defender completa nel dispositivo.

- Avviare l'indagine : avvia un'indagine automatizzata nel dispositivo.

- Limitare l'esecuzione dell'app : imposta restrizioni sul dispositivo per consentire l'esecuzione solo dei file firmati con un certificato emesso da Microsoft. Altre informazioni sulle restrizioni delle app con Microsoft Defender per endpoint.

Azioni sui file

Se selezionata, l'azione Consenti/Blocca può essere applicata al file. I file di blocco sono consentiti solo se si dispone di autorizzazioni di correzione per i file e se i risultati della query hanno identificato un ID file, ad esempio SHA1. Dopo il blocco di un file, vengono bloccate anche altre istanze dello stesso file in tutti i dispositivi. È possibile controllare a quale gruppo di dispositivi viene applicato il blocco, ma non dispositivi specifici.

Se selezionata, l'azione Quarantine file può essere applicata ai file nella

SHA1colonna ,InitiatingProcessSHA1,SHA256oInitiatingProcessSHA256dei risultati della query. Questa azione elimina il file dalla posizione corrente e ne mette una copia in quarantena.

Azioni sugli utenti

Se selezionata, l'azione Contrassegna l'utente come compromessa viene eseguita sugli utenti nella colonna

AccountObjectId,InitiatingProcessAccountObjectId, oRecipientObjectIddei risultati della query. Questa azione imposta il livello di rischio degli utenti su "alto" in Microsoft Entra ID, attivando i criteri di protezione delle identità corrispondenti.Selezionare Disabilita utente per impedire temporaneamente a un utente di accedere.

Selezionare Forza reimpostazione password per richiedere all'utente di modificare la password nella sessione di accesso successiva.

Entrambe le

Disable useropzioni eForce password resetrichiedono il SID utente, che si trovano nelle colonneAccountSid,InitiatingProcessAccountSid,RequestAccountSideOnPremSid.

Per altre informazioni sulle azioni utente, vedere Azioni di correzione in Microsoft Defender per identità.

Azioni sui messaggi di posta elettronica

Se il rilevamento personalizzato restituisce messaggi di posta elettronica, è possibile selezionare Sposta nella cartella della cassetta postale per spostare il messaggio di posta elettronica in una cartella selezionata (qualsiasi cartella Posta indesiderata, Posta in arrivo o Posta eliminata ). In particolare, è possibile spostare i risultati della posta elettronica da elementi in quarantena (ad esempio, nel caso di falsi positivi) selezionando l'opzione Posta in arrivo .

In alternativa, è possibile selezionare Elimina posta elettronica e quindi scegliere di spostare i messaggi di posta elettronica in Elementi eliminati (eliminazione temporanea) o eliminare definitivamente i messaggi di posta elettronica selezionati (eliminazione definitiva).

Le colonne NetworkMessageId e RecipientEmailAddress devono essere presenti nei risultati di output della query per applicare azioni ai messaggi di posta elettronica.

5. Impostare l'ambito della regola

Impostare l'ambito per specificare i dispositivi coperti dalla regola. L'ambito influenza le regole che controllano i dispositivi e non influisce sulle regole che controllano solo le cassette postali e gli account utente o le identità.

Quando si imposta l'ambito, è possibile selezionare:

- Tutti i dispositivi

- Gruppi di dispositivi specifici

La regola esegue query sui dati solo dai dispositivi nell'ambito. Esegue azioni solo su tali dispositivi.

Nota

Gli utenti possono creare o modificare una regola di rilevamento personalizzata solo se dispongono delle autorizzazioni corrispondenti per i dispositivi inclusi nell'ambito della regola. Ad esempio, gli amministratori possono creare o modificare regole con ambito per tutti i gruppi di dispositivi solo se dispongono delle autorizzazioni per tutti i gruppi di dispositivi.

6. Rivedere e attivare la regola

Dopo aver esaminato la regola, selezionare Crea per salvarla. La regola di rilevamento personalizzata viene eseguita immediatamente. Viene eseguito nuovamente in base alla frequenza configurata per verificare la presenza di corrispondenze, generare avvisi ed eseguire azioni di risposta.

Importante

Esaminare regolarmente i rilevamenti personalizzati per verificare l'efficienza e l'efficacia. Per indicazioni su come ottimizzare le query, vedere Procedure consigliate per le query di ricerca avanzate. Per assicurarsi di creare rilevamenti che attivano avvisi reali, esaminare i rilevamenti personalizzati esistenti seguendo la procedura descritta in Gestire le regole di rilevamento personalizzate esistenti.

Si mantiene il controllo sull'ampiezza o sulla specificità dei rilevamenti personalizzati. Eventuali avvisi falsi generati dai rilevamenti personalizzati potrebbero indicare la necessità di modificare determinati parametri delle regole.

Come i rilevamenti personalizzati gestiscono gli avvisi duplicati

Una considerazione importante per la creazione e la revisione di regole di rilevamento personalizzate è il rumore e l'affaticamento degli avvisi. I rilevamenti personalizzati raggruppano e deduplicazioneno gli eventi in un singolo avviso. Se un rilevamento personalizzato viene generato due volte su un evento che contiene le stesse entità, dettagli personalizzati e dettagli dinamici, viene creato un solo avviso per entrambi gli eventi. Se il rilevamento riconosce che gli eventi sono identici, registra solo uno degli eventi nell'avviso creato e quindi si occupa dei duplicati, che potrebbero verificarsi quando il periodo di lookback è più lungo della frequenza. Se gli eventi sono diversi, il rilevamento personalizzato registra entrambi gli eventi nell'avviso.

Vedere anche

- Panoramica dei rilevamenti personalizzati

- Gestire i rilevamenti personalizzati

- Panoramica della rilevazione avanzata

- Scoprire il linguaggio delle query in Ricerca avanzata

- Eseguire la migrazione di query di ricerca avanzate da Microsoft Defender per endpoint

- API di sicurezza di Microsoft Graph per rilevamenti personalizzati

Consiglio

Per saperne di più, Visitare la community di Microsoft Security nella Tech Community: Tech Community di Microsoft Defender XDR.