Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive come usare i log personalizzati tramite il connettore AMA per filtrare e inserire rapidamente i log in formato file di testo da applicazioni di rete o di sicurezza installate in computer Windows o Linux.

Molte applicazioni registrano i dati nei file di testo invece di usare servizi di registrazione standard come il registro eventi di Windows o Syslog. È possibile usare l'agente di Monitoraggio di Azure per raccogliere dati in file di testo di formati non standard da computer Windows e Linux. L'agente di Monitoraggio di Azure può anche influire sulle trasformazioni sui dati al momento della raccolta, per analizzarli in campi diversi.

Per altre informazioni sulle applicazioni per le quali Microsoft Sentinel include soluzioni per supportare la raccolta dei log, vedere Log personalizzati tramite il connettore dati AMA - Configurare l'inserimento dati in Microsoft Sentinel da applicazioni specifiche.

Per informazioni più generali sull'inserimento di log personalizzati da file di testo, vedere Raccogliere log da un file di testo con l'agente di Monitoraggio di Azure.

Importante

Il connettore dati Log personalizzati tramite AMA è attualmente disponibile in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

-

A partire da luglio 2026, tutti i clienti che usano Microsoft Sentinel nel portale di Azure verranno reindirizzati al portale di Defender e useranno Microsoft Sentinel solo nel portale di Defender. A partire da luglio 2025, anche molti nuovi utenti vengono eseguiti automaticamente l'onboarding e reindirizzati dal portale di Azure al portale di Defender. Se si usa ancora Microsoft Sentinel nel portale di Azure, è consigliabile iniziare a pianificare la transizione al portale di Defender per garantire una transizione senza problemi e sfruttare appieno l'esperienza unificata delle operazioni di sicurezza offerte da Microsoft Defender. Per altre informazioni, vedere It's Time to Move: ritiro del portale di Azure di Microsoft Sentinel per una maggiore sicurezza.

Prerequisiti

Prima di iniziare, è necessario avere le risorse configurate e le autorizzazioni appropriate assegnate, come descritto in questa sezione.

Prerequisiti di Microsoft Sentinel

Installare la soluzione Microsoft Sentinel appropriata che corrisponde all'applicazione e assicurarsi di avere le autorizzazioni necessarie per completare i passaggi descritti in questo articolo. Queste soluzioni sono disponibili nell'hub del contenuto in Microsoft Sentinel e includono tutti i log personalizzati tramite il connettore AMA.

Per l'elenco delle applicazioni che dispongono di soluzioni nell'hub del contenuto, vedere Istruzioni specifiche per applicazione. Se non c'è una soluzione disponibile per la tua applicazione, installa la soluzione Log personalizzati tramite AMA.

Per altre informazioni, vedere Individuare e gestire contenuti predefiniti di Microsoft Sentinel.

Predisporre un account Azure con i seguenti ruoli di controllo degli accessi in base al ruolo di Azure:

Ruolo predefinito Scope Motivo - Contributore alla macchina virtuale

- Macchina Connessa Azure

Amministratore risorse- Macchine virtuali (VM)

- Set di scalabilità di macchine virtuali

- Server abilitati per Azure Arc

Per distribuire l'agente Qualsiasi ruolo che includa l'azione

Microsoft.Resources/deployments/*- Abbonamento

- Resource group

- Regola di raccolta dati esistente

Per implementare modelli di Azure Resource Manager Collaboratore al monitoraggio - Abbonamento

- Resource group

- Regola di raccolta dati esistente

Per creare o modificare le regole di raccolta dati

Prerequisiti del server d'inoltro dei log

Alcune applicazioni personalizzate sono ospitate in appliance chiuse che richiedono l'invio dei log a un agente di raccolta log/server d'inoltro esterno. In uno scenario di questo tipo i prerequisiti seguenti si applicano al server d'inoltro dei log:

Per raccogliere i log, è necessario disporre di una macchina virtuale Linux designata come server d'inoltro dei log.

Se il server d'inoltro dei log non è una macchina virtuale di Azure, deve avere installato l'agente Azure Arc Connected Machine.

La macchina virtuale del server d'inoltro dei log Linux deve avere Python 2.7 o 3 installato. Usare il comando

python --versionopython3 --versionper eseguire la verifica. Se si usa Python 3, assicurarsi che sia impostato come comando predefinito nel computer, oppure eseguire script con il comando "python3" anziché "python".Il server d'inoltro dei log deve avere il daemon

syslog-ngorsyslogabilitato.Per i requisiti di spazio per il server d'inoltro dei log, vedere Il benchmark delle prestazioni dell'agente di Monitoraggio di Azure. È anche possibile esaminare questo post di blog, che include progettazioni per l'inserimento scalabile.

Le origini di log, i dispositivi di sicurezza e le appliance devono essere configurati per inviare i messaggi di log al daemon Syslog del server d'inoltro dei log anziché al daemon Syslog locale.

Prerequisiti di sicurezza del computer

Configurare la sicurezza del server d'inoltro logo in base ai criteri dell'organizzazione. Ad esempio, configurare la rete in modo da allinearla ai criteri di sicurezza della rete aziendale e modificare le porte e i protocolli nel daemon in modo che siano allineati ai requisiti. Per migliorare la configurazione della sicurezza dei computer, proteggere la macchina virtuale in Azure o esaminare queste procedure consigliate per la sicurezza di rete.

Se i dispositivi inviano log tramite TLS perché, ad esempio, il server d'inoltro dei log si trova nel cloud, è necessario configurare il daemon Syslog (rsyslog o syslog-ng) per comunicare in TLS. Per altre informazioni, vedere:

- Crittografare il traffico Syslog con TLS - rsyslog

- Crittografare i messaggi di log con TLS - syslog-ng

Configurare il connettore dati

Il processo di installazione per il connettore dati Log personalizzati tramite AMA prevede i passaggi seguenti:

Creare la tabella di destinazione in Log Analytics (o in Rilevazione avanzata nel portale Defender).

Il nome della tabella deve terminare con

_CLe deve essere costituito solo dai due campi seguenti:- TimeGenerated (di tipo DateTime): timestamp della creazione del messaggio di log.

- RawData (di tipo String): messaggio di log completo.

Se si raccolgono i log da un server d'inoltro dei log e non direttamente dal dispositivo che ospita l'applicazione, assegnare al campo il nome Message anziché RawData.

Installare l'agente di Monitoraggio di Azure e creare una regola di raccolta dati usando uno dei metodi seguenti:

Se si raccolgono i log usando un server d'inoltro dei log, configurare il daemon Syslog nel computer per l'ascolto dei messaggi provenienti da altre origini e aprire le porte locali necessarie. Per informazioni dettagliate, vedere Configurare il server d'inoltro dei log per accettare i log.

Selezionare la scheda appropriata per le istruzioni.

Creare la regola di raccolta dati

Per iniziare, aprire il connettore dati Log personalizzati tramite AMA in Microsoft Sentinel e creare una regola di raccolta dati.

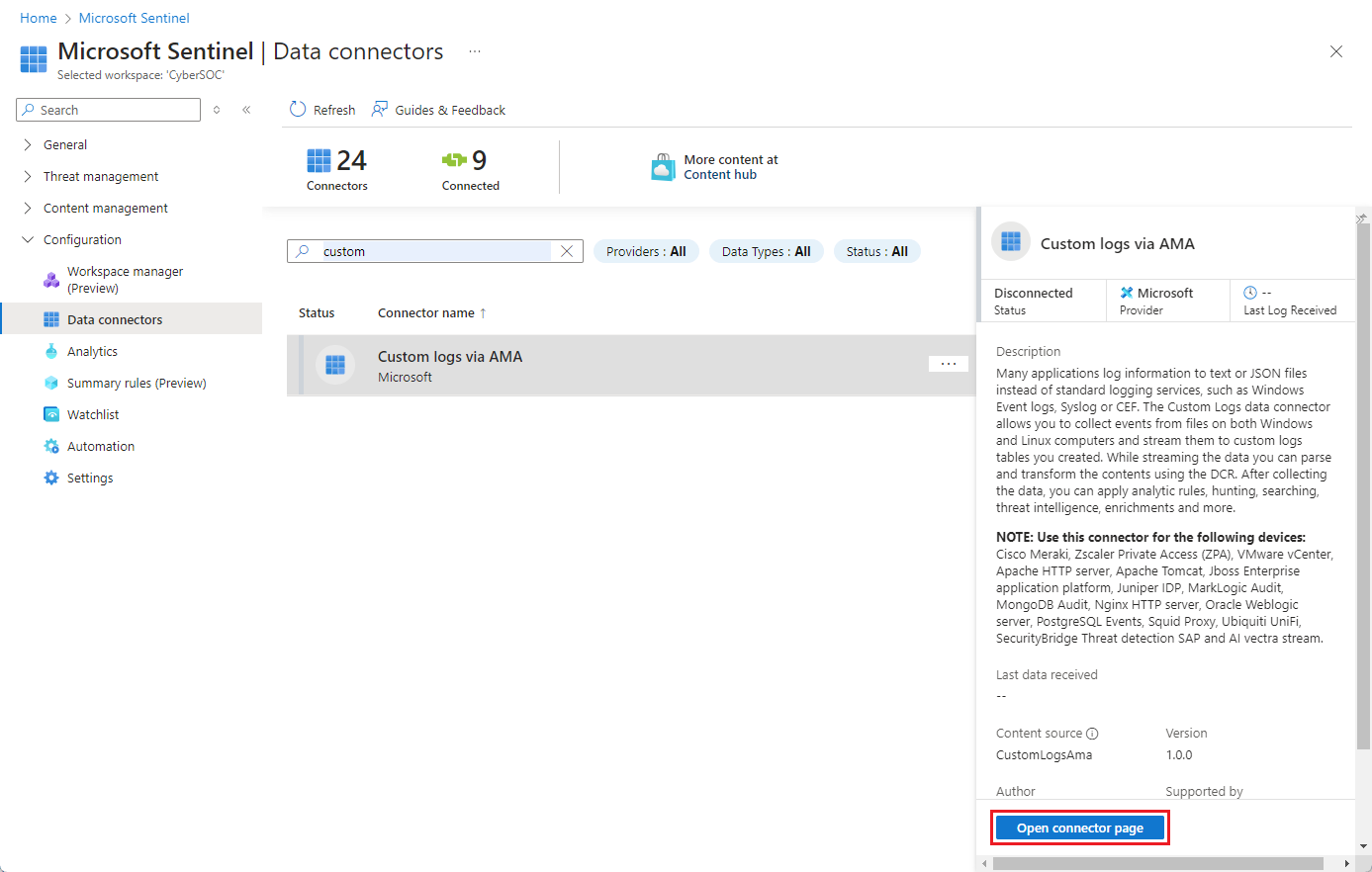

Per Microsoft Sentinel nel portale di Azure, in Configurazione selezionare Connettori dati.

Per Microsoft Sentinel nel portale di Defender, selezionare Microsoft Sentinel>Configurazione>Connettori dati.Digitare custom nella casella Cerca . Nei risultati selezionare il connettore Log personalizzati tramite AMA.

Selezionare Apri la pagina del connettore nel riquadro dei dettagli.

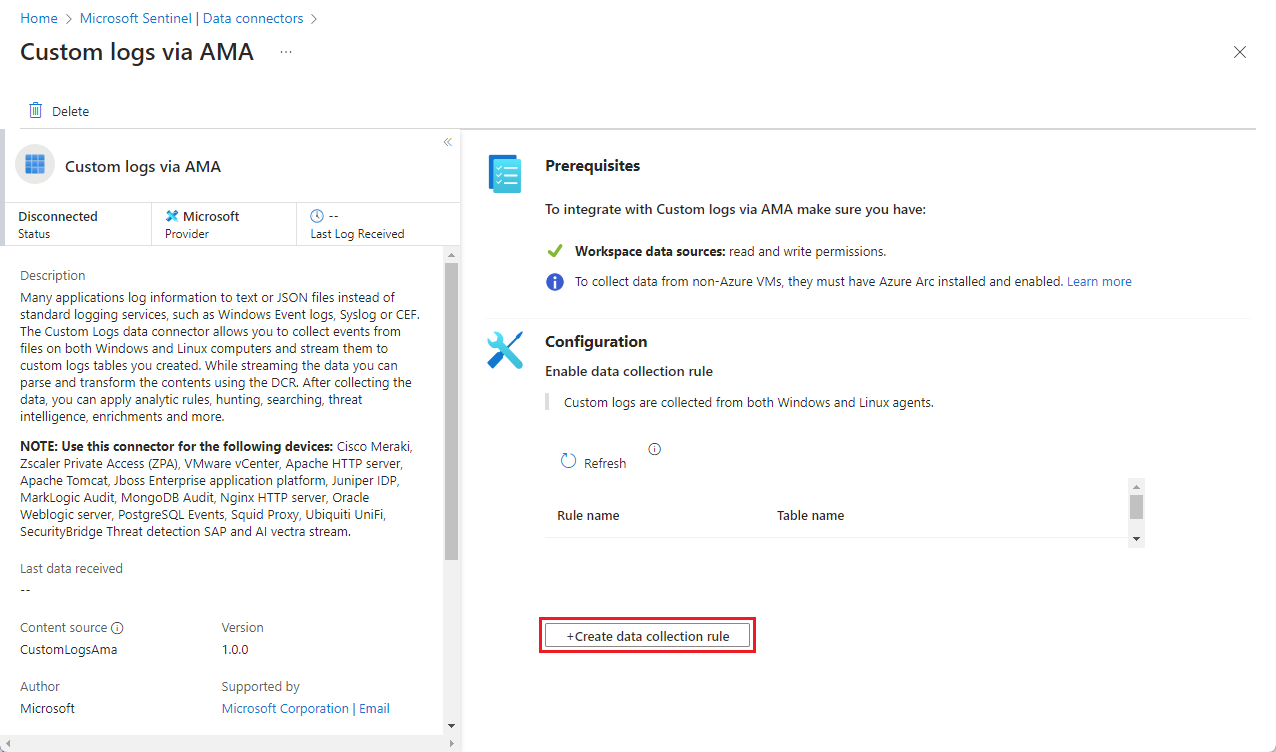

Nell'area Configurazione selezionare +Crea regola di raccolta dati.

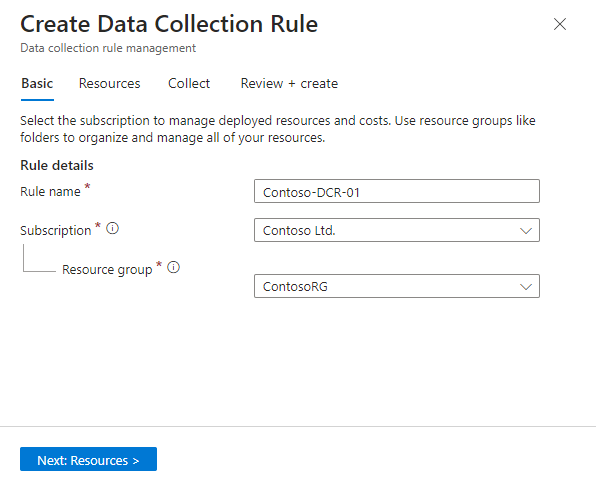

Nella scheda Basic (Informazioni di base ):

- Digitare un nome DCR.

- Selezionare la propria sottoscrizione.

- Selezionare il gruppo di risorse in cui individuare il DCR.

Selezionare Avanti: Risorse >.

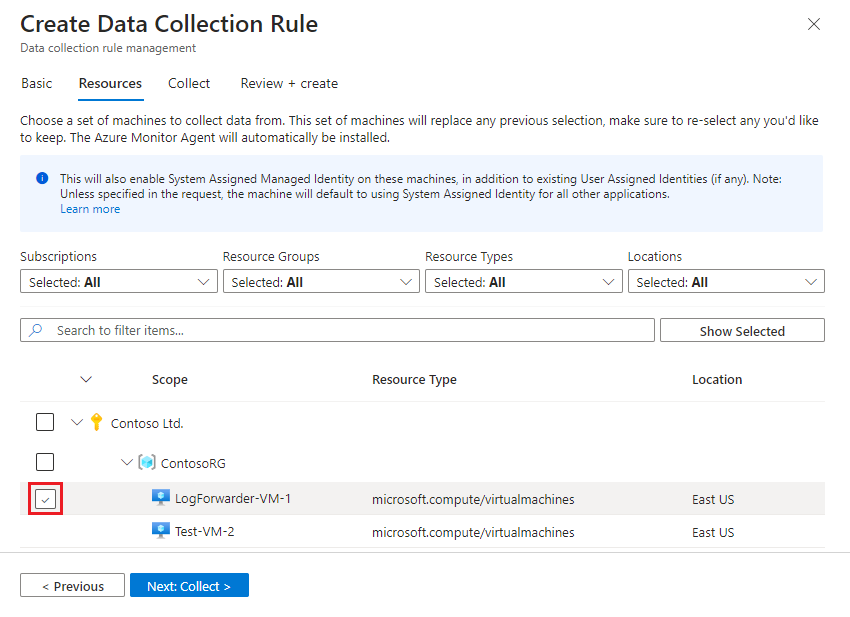

Definire le risorse della macchina virtuale

Nella scheda Risorse selezionare i computer da cui raccogliere i log. Si tratta dei computer in cui è installata l'applicazione o di quelli contenenti il server d'inoltro dei log. Se il computer che si sta cercando non viene visualizzato nell'elenco, potrebbe non essere una macchina virtuale di Azure con l'agente di Azure Connected Machine installato.

Usare i filtri o la casella di ricerca disponibili per trovare il computer che si sta cercando. Espandere una sottoscrizione nell'elenco per visualizzare i gruppi di risorse, poi un gruppo di risorse per visualizzare le macchine virtuali.

Selezionare il computer da cui raccogliere i log. La casella di controllo viene visualizzata accanto al nome della macchina virtuale quando si passa il puntatore del mouse su di essa.

Se nei computer selezionati non è già installato, l'agente di Monitoraggio di Azure viene installato quando viene creata e distribuita la regola di raccolta dati.

Esaminare le modifiche e selezionare Avanti: Raccogliere>.

Configurare la regola di raccolta dati per l'applicazione

Nella scheda Raccolta selezionare l'applicazione o il tipo di dispositivo nell'elenco a discesa Selezionare il tipo di dispositivo (facoltativo) oppure lasciare l'impostazione Nuova tabella personalizzata se l'applicazione o il dispositivo non è elencato.

Se si sceglie una delle applicazioni o dei dispositivi elencati, il campo Nome tabella viene popolato automaticamente con il nome di tabella corretto. Se si sceglie Personalizzata nuova tabella, immettere un nome di tabella in Nome tabella. Il nome deve terminare con il suffisso

_CL.Nel campo Modello di file immettere il percorso e il nome file dei file di log di testo da raccogliere. Per trovare i nomi e i percorsi di file predefiniti per ogni applicazione o tipo di dispositivo, vedere Istruzioni specifiche per ogni tipo di applicazione. Non è necessario usare i nomi o i percorsi di file predefiniti ed è possibile usare caratteri jolly nel nome file.

Nel campo Trasforma , se si sceglie una nuova tabella personalizzata nel passaggio 1, immettere una query Kusto che applica una trasformazione di propria scelta ai dati.

Se nel passaggio 1 è stata scelta una delle applicazioni o uno dei dispositivi elencati, questo campo viene popolato automaticamente con la trasformazione corretta. NON modificare la trasformazione visualizzata. A seconda del tipo scelto, questo valore deve essere uno dei seguenti:

source(valore predefinito - nessuna trasformazione)source | project-rename Message=RawData(per i dispositivi che inviano log a un server d'inoltro)

Esaminare le selezioni e selezionare Avanti: Rivedi e crea.

Rivedere e creare la regola

Dopo aver completato tutte le schede, esaminare gli elementi inseriti e creare la regola di raccolta dati.

Nella scheda Rivedi e crea selezionare Crea.

Il connettore installa l'agente di Monitoraggio di Azure nei computer selezionati durante la creazione del DCR.

Controllare le notifiche nel portale di Azure o nel portale di Microsoft Defender per verificare quando viene creato il DCR e l'agente è installato.

Selezionare Aggiorna nella pagina del connettore per vedere il DCR nell'elenco.

Configurare il server d'inoltro dei log per accettare i log

Se si raccolgono i log da un'appliance usando il server d'inoltro dei log, configurare il daemon Syslog nel server d'inoltro per l'ascolto dei messaggi provenienti da altri computer e aprire le porte locali necessarie.

Copiare la riga di comando seguente:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyAccedere al computer del server d'inoltro dei log in cui è stato appena installato l'AMA.

Incollare il comando copiato nell'ultimo passaggio per avviare lo script di installazione.

Lo script configura il daemonrsyslogosyslog-ngper l'uso del protocollo richiesto e riavvia il daemon. Lo script apre la porta 514 per ascoltare i messaggi in ingresso nei protocolli UDP e TCP. Per modificare questa impostazione, fare riferimento al file di configurazione del daemon Syslog in base al tipo di daemon in esecuzione nel computer:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

Se si usa Python 3 e non è impostato come comando predefinito nel computer, sostituire

python3conpythonnel comando incollato. Vedere Prerequisiti del server d'inoltro dei log.Note

Per evitare scenari con disco completo in cui l'agente non può funzionare, è consigliabile configurare

syslog-ngorsyslogper non archiviare i log non necessari. Uno scenario full disk interrompe la funzione dell'agente di Monitoraggio di Azure installato. Per altre informazioni, vedere RSyslog o Syslog-ng.- Rsyslog:

Configurare il dispositivo o l'appliance di sicurezza

Per istruzioni specifiche per configurare l'applicazione o l'appliance di sicurezza, vedere Log personalizzati tramite il connettore dati AMA - Configurare l'inserimento dati in Microsoft Sentinel da applicazioni specifiche

Contattare il provider di soluzioni per ulteriori informazioni o qualora le informazioni non fossero disponibili per l'appliance o il dispositivo.