Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Una definizione di ruolo è una raccolta di autorizzazioni che possono essere eseguite, ad esempio lettura, scrittura ed eliminazione. in genere chiamata semplicemente ruolo. Il controllo degli accessi in base al ruolo di Azure ha più di 120 ruoli predefiniti oppure è possibile creare ruoli personalizzati. Questo articolo descrive come elencare i ruoli predefiniti e personalizzati che è possibile usare per concedere l'accesso alle risorse di Azure.

Per visualizzare l'elenco dei ruoli di amministratore per Microsoft Entra ID, vedere Autorizzazioni del ruolo di amministratore in Microsoft Entra ID.

Prerequisiti

Portale di Azure

Elencare tutti i ruoli

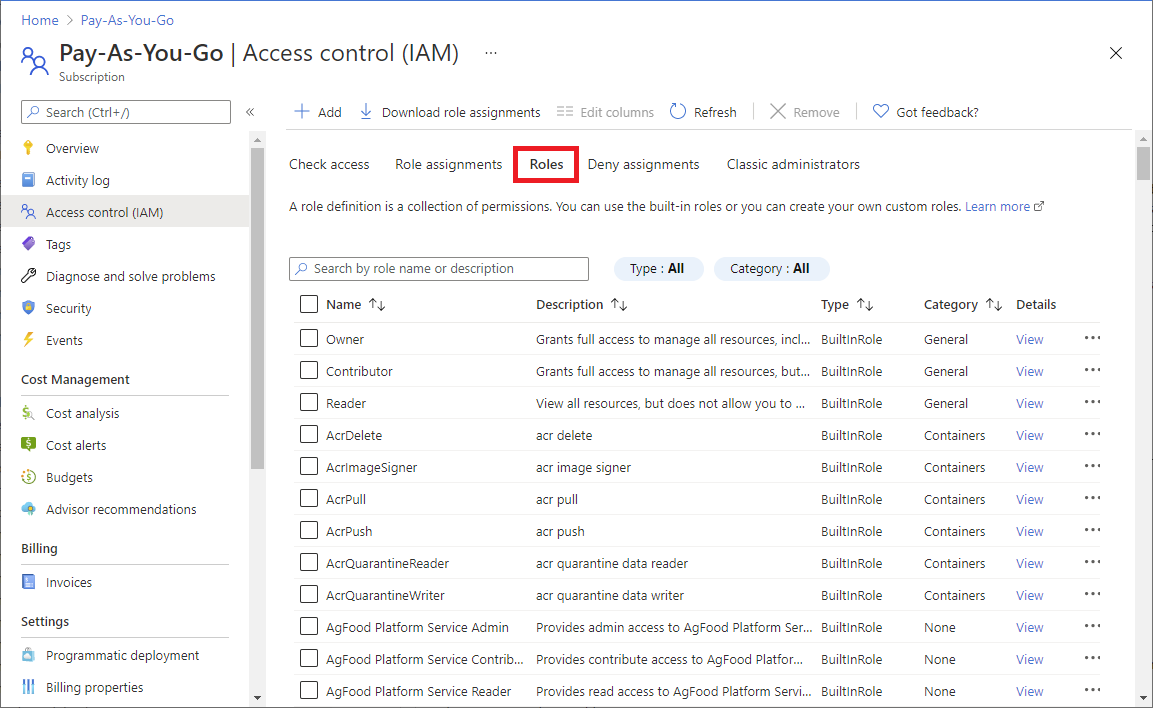

Seguire questa procedura per elencare tutti i ruoli nel portale di Azure.

Nel portale di Azure fare clic su Tutti i servizi e quindi selezionare qualsiasi ambito. È possibile ad esempio selezionare Gruppi di gestione, Sottoscrizioni, Gruppi di risorse o una risorsa.

Fare clic sulla risorsa specifica.

Fare clic su Controllo di accesso (IAM).

Fare clic su Ruoli per visualizzare l'elenco di tutti i ruoli predefiniti e personalizzati.

Per visualizzare le autorizzazioni per un ruolo specifico, nella colonna Dettagli fare clic sul collegamento Visualizza .

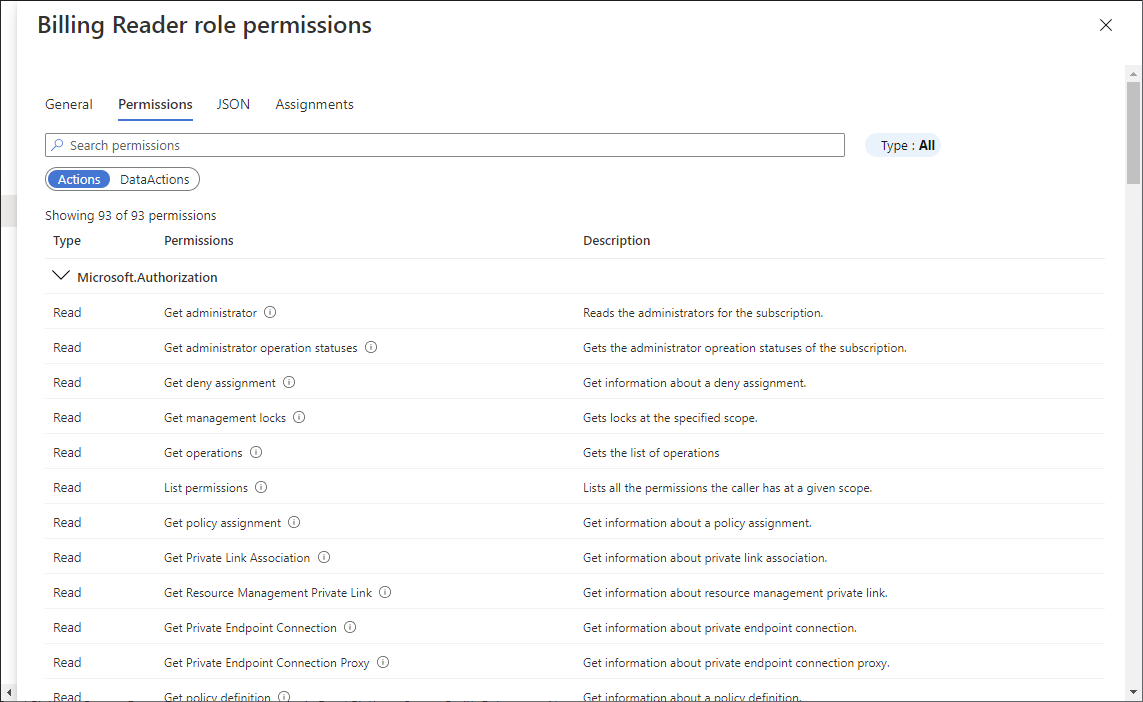

Viene visualizzato un riquadro delle autorizzazioni.

Fare clic sulla scheda Autorizzazioni per visualizzare e cercare le autorizzazioni per il ruolo selezionato.

Azure PowerShell

Elencare tutti i ruoli

Per elencare tutti i ruoli in Azure PowerShell, usare Get-AzRoleDefinition.

Get-AzRoleDefinition | FT Name, Description

AcrImageSigner acr image signer

AcrQuarantineReader acr quarantine data reader

AcrQuarantineWriter acr quarantine data writer

API Management Service Contributor Can manage service and the APIs

API Management Service Operator Role Can manage service but not the APIs

API Management Service Reader Role Read-only access to service and APIs

Application Insights Component Contributor Can manage Application Insights components

Application Insights Snapshot Debugger Gives user permission to use Application Insights Snapshot Debugge...

Automation Job Operator Create and Manage Jobs using Automation Runbooks.

Automation Operator Automation Operators are able to start, stop, suspend, and resume ...

...

Elencare una definizione di ruolo

Per elencare i dettagli di un ruolo specifico, usare Get-AzRoleDefinition.

Get-AzRoleDefinition <role_name>

PS C:\> Get-AzRoleDefinition "Contributor"

Name : Contributor

Id : b24988ac-6180-42a0-ab88-20f7382dd24c

IsCustom : False

Description : Lets you manage everything except access to resources.

Actions : {*}

NotActions : {Microsoft.Authorization/*/Delete, Microsoft.Authorization/*/Write,

Microsoft.Authorization/elevateAccess/Action}

DataActions : {}

NotDataActions : {}

AssignableScopes : {/}

Elencare una definizione di ruolo in formato JSON

Per elencare un ruolo in formato JSON, usare Get-AzRoleDefinition.

Get-AzRoleDefinition <role_name> | ConvertTo-Json

PS C:\> Get-AzRoleDefinition "Contributor" | ConvertTo-Json

{

"Name": "Contributor",

"Id": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"IsCustom": false,

"Description": "Lets you manage everything except access to resources.",

"Actions": [

"*"

],

"NotActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

Elencare le autorizzazioni di una definizione di ruolo

Per elencare le autorizzazioni per un ruolo specifico, usare Get-AzRoleDefinition.

Get-AzRoleDefinition <role_name> | FL Actions, NotActions

PS C:\> Get-AzRoleDefinition "Contributor" | FL Actions, NotActions

Actions : {*}

NotActions : {Microsoft.Authorization/*/Delete, Microsoft.Authorization/*/Write,

Microsoft.Authorization/elevateAccess/Action,

Microsoft.Blueprint/blueprintAssignments/write...}

(Get-AzRoleDefinition <role_name>).Actions

PS C:\> (Get-AzRoleDefinition "Virtual Machine Contributor").Actions

Microsoft.Authorization/*/read

Microsoft.Compute/availabilitySets/*

Microsoft.Compute/locations/*

Microsoft.Compute/virtualMachines/*

Microsoft.Compute/virtualMachineScaleSets/*

Microsoft.DevTestLab/schedules/*

Microsoft.Insights/alertRules/*

Microsoft.Network/applicationGateways/backendAddressPools/join/action

Microsoft.Network/loadBalancers/backendAddressPools/join/action

...

Interfaccia della riga di comando di Azure

Elencare tutti i ruoli

Per elencare tutti i ruoli nell'interfaccia della riga di comando di Azure, usare az role definition list.

az role definition list

Nell'elenco seguente sono elencati il nome e la descrizione di tutte le definizioni di ruolo disponibili:

az role definition list --output json --query '[].{roleName:roleName, description:description}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role"

},

...

]

Nell'esempio seguente sono elencati tutti i ruoli predefiniti.

az role definition list --custom-role-only false --output json --query '[].{roleName:roleName, description:description, roleType:roleType}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor",

"roleType": "BuiltInRole"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role",

"roleType": "BuiltInRole"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role",

"roleType": "BuiltInRole"

},

...

]

Elencare una definizione di ruolo

Per elencare i dettagli di un ruolo, usare az role definition list.

az role definition list --name {roleName}

Nell'elenco seguente è elencata la definizione del ruolo Collaboratore:

az role definition list --name "Contributor"

[

{

"assignableScopes": [

"/"

],

"description": "Lets you manage everything except access to resources.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions"

}

]

Elencare le autorizzazioni di una definizione di ruolo

L'esempio seguente elenca solo le azioni e le notAction del ruolo Collaboratore.

az role definition list --name "Contributor" --output json --query '[].{actions:permissions[0].actions, notActions:permissions[0].notActions}'

[

{

"actions": [

"*"

],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

]

}

]

The following example lists just the actions of the Virtual Machine Contributor role.

az role definition list --name "Virtual Machine Contributor" --output json --query '[].permissions[0].actions'

[

[

"Microsoft.Authorization/*/read",

"Microsoft.Compute/availabilitySets/*",

"Microsoft.Compute/locations/*",

"Microsoft.Compute/virtualMachines/*",

"Microsoft.Compute/virtualMachineScaleSets/*",

"Microsoft.Compute/disks/write",

"Microsoft.Compute/disks/read",

"Microsoft.Compute/disks/delete",

"Microsoft.DevTestLab/schedules/*",

"Microsoft.Insights/alertRules/*",

"Microsoft.Network/applicationGateways/backendAddressPools/join/action",

"Microsoft.Network/loadBalancers/backendAddressPools/join/action",

...

"Microsoft.Storage/storageAccounts/listKeys/action",

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Support/*"

]

]

API REST

Prerequisiti

È necessario usare la versione seguente:

-

2015-07-01o versioni successive

Per altre informazioni, vedere Versioni dell'API REST di Controllo degli accessi in base al ruolo di Azure.

Elencare tutte le definizioni di ruolo

Per elencare le definizioni di ruolo in un tenant, usare l'API REST Definizioni ruolo - Elenco .

L'esempio seguente elenca tutte le definizioni di ruolo in un tenant:

Richiedi

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?api-version=2022-04-01Response

{ "value": [ { "properties": { "roleName": "Billing Reader Plus", "type": "CustomRole", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/473a4f86-11e3-48cb-9358-e13c220a2f15" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Billing/invoices/download/action", "Microsoft.CostManagement/exports/*" ], "notActions": [ "Microsoft.CostManagement/exports/delete" ], "dataActions": [], "notDataActions": [] } ], "createdOn": "2021-05-22T21:57:23.5764138Z", "updatedOn": "2021-05-22T21:57:23.5764138Z", "createdBy": "68f66d4c-c0eb-4009-819b-e5315d677d70", "updatedBy": "68f66d4c-c0eb-4009-819b-e5315d677d70" }, "id": "/providers/Microsoft.Authorization/roleDefinitions/17adabda-4bf1-4f4e-8c97-1f0cab6dea1c", "type": "Microsoft.Authorization/roleDefinitions", "name": "17adabda-4bf1-4f4e-8c97-1f0cab6dea1c" }, { "properties": { "roleName": "AcrPush", "type": "BuiltInRole", "description": "acr push", "assignableScopes": [ "/" ], "permissions": [ { "actions": [ "Microsoft.ContainerRegistry/registries/pull/read", "Microsoft.ContainerRegistry/registries/push/write" ], "notActions": [], "dataActions": [], "notDataActions": [] } ], "createdOn": "2018-10-29T17:52:32.5201177Z", "updatedOn": "2021-11-11T20:13:07.4993029Z", "createdBy": null, "updatedBy": null }, "id": "/providers/Microsoft.Authorization/roleDefinitions/8311e382-0749-4cb8-b61a-304f252e45ec", "type": "Microsoft.Authorization/roleDefinitions", "name": "8311e382-0749-4cb8-b61a-304f252e45ec" } ] }

Elencare le definizioni di ruolo

Per elencare le definizioni dei ruoli, usare l'API REST Definizioni ruolo - Elenco . Per affinare i risultati, specificare un ambito e un filtro facoltativo.

Iniziare con la richiesta seguente:

GET https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleDefinitions?$filter={$filter}&api-version=2022-04-01Per un ambito a livello di tenant, è possibile usare questa richiesta:

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?filter={$filter}&api-version=2022-04-01All'interno dell'URI sostituire {scope} con l'ambito per il quale si desidera elencare le definizioni di ruolo.

Ambito Type providers/Microsoft.Management/managementGroups/{groupId1}Gruppo di gestione subscriptions/{subscriptionId1}Subscription subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Gruppo di risorse subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/Microsoft.Web/sites/mysite1Conto risorse Nell'esempio precedente microsoft.web è un provider di risorse che fa riferimento a un'istanza del servizio app. Analogamente, è possibile usare qualsiasi altro provider di risorse e specificare l'ambito. Per altre informazioni, vedere Provider e tipi di risorse di Azure e le Operazioni supportate del provider di risorse di Azure.

Sostituire {filter} con la condizione da applicare per filtrare l'elenco di definizioni di ruolo.

Filtro Descrizione $filter=type+eq+'{type}'Elenca le definizioni di ruolo del tipo specificato. Il tipo di ruolo può essere CustomRoleoBuiltInRole.$filter=roleName+eq+'{roleName}'Elenca la definizione del ruolo con il nome del ruolo specificato, ad esempio "Collaboratore macchina virtuale". L'esempio seguente elenca tutti i ruoli personalizzati in un tenant:

Richiedi

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?$filter=type+eq+'CustomRole'&api-version=2022-04-01Response

{ "value": [ { "properties": { "roleName": "Billing Reader Plus", "type": "CustomRole", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/473a4f86-11e3-48cb-9358-e13c220a2f15" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Billing/invoices/download/action", "Microsoft.CostManagement/exports/*" ], "notActions": [ "Microsoft.CostManagement/exports/delete" ], "dataActions": [], "notDataActions": [] } ], "createdOn": "2021-05-22T21:57:23.5764138Z", "updatedOn": "2021-05-22T21:57:23.5764138Z", "createdBy": "68f66d4c-c0eb-4009-819b-e5315d677d70", "updatedBy": "68f66d4c-c0eb-4009-819b-e5315d677d70" }, "id": "/providers/Microsoft.Authorization/roleDefinitions/17adabda-4bf1-4f4e-8c97-1f0cab6dea1c", "type": "Microsoft.Authorization/roleDefinitions", "name": "17adabda-4bf1-4f4e-8c97-1f0cab6dea1c" } ] }

Elencare una definizione di ruolo

Per elencare i dettagli di un ruolo specifico, usare l'API REST Definizioni di ruolo - Get o Role Definitions - Get By ID .

Iniziare con la richiesta seguente:

GET https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleDefinitions/{roleDefinitionId}?api-version=2022-04-01Per una definizione di ruolo a livello di tenant, è possibile usare questa richiesta:

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions/{roleDefinitionId}?api-version=2022-04-01All'interno dell'URI sostituire {scope} con l'ambito per il quale si vuole elencare la definizione del ruolo.

Ambito Type providers/Microsoft.Management/managementGroups/{groupId1}Gruppo di gestione subscriptions/{subscriptionId1}Subscription subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Gruppo di risorse subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/Microsoft.Web/sites/mysite1Risorsa Sostituire {roleDefinitionId} con l'identificatore della definizione del ruolo.

L'esempio seguente elenca la definizione del ruolo Lettore :

Request

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions/acdd72a7-3385-48ef-bd42-f606fba81ae7?api-version=2022-04-01

Response

{

"properties": {

"roleName": "Reader",

"type": "BuiltInRole",

"description": "View all resources, but does not allow you to make any changes.",

"assignableScopes": [

"/"

],

"permissions": [

{

"actions": [

"*/read"

],

"notActions": [],

"dataActions": [],

"notDataActions": []

}

],

"createdOn": "2015-02-02T21:55:09.8806423Z",

"updatedOn": "2021-11-11T20:13:47.8628684Z",

"createdBy": null,

"updatedBy": null

},

"id": "/providers/Microsoft.Authorization/roleDefinitions/acdd72a7-3385-48ef-bd42-f606fba81ae7",

"type": "Microsoft.Authorization/roleDefinitions",

"name": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

}