Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Defender per il cloud consente di eseguire direttamente l'onboarding dei server non di Azure distribuendo l'agente per endpoint di Defender. Ciò garantisce la protezione sia del cloud che degli asset non cloud in un'unica offerta unificata.

Nota

Per connettere i computer non Azure tramite Azure Arc, vedere Connettere i computer non Azure a Microsoft Defender for Cloud con Azure Arc.

Questa impostazione a livello di tenant consente di eseguire automaticamente e in modo nativo l'onboarding di qualsiasi server non Azure che esegue Defender per endpoint a Defender per il cloud, senza distribuzioni aggiuntive dell'agente. Questo percorso di onboarding è ideale per i clienti con server ibridi e misti che desiderano consolidare la protezione dei server in Defender per server.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato della versione | Disponibilità generale |

| Sistemi operativi supportati | Tutti i sistemi operativi Windows e LinuxServer supportati da Defender per endpoint |

| Ruoli e permessi richiesti | Per gestire questa impostazione, è necessario essere il proprietario della sottoscrizione (nella sottoscrizione scelta) e avere il ruolo di amministratore della sicurezza di Microsoft Entra o autorizzazioni superiori nel tenant |

| Ambienti | Server locali Supporto limitato per le macchine virtuali multicloud (vedere la sezione limitazioni) |

| Piani supportati | Defender per server P1 Funzionalità limitate di Defender per server P2 – (vedere la sezione limitazioni) |

Funzionamento

L'onboarding diretto è un'integrazione perfetta tra Defender per endpoint e Defender for Cloud che non richiede una distribuzione software aggiuntiva nei server. Dopo l'abilitazione, mostra inoltre i dispositivi server non-Azure per i quali è stato eseguito l'onboarding in Defender per endpoint nel portale Defender per il cloud, sotto una sottoscrizione di Azure specificata e configurata da te (oltre alla loro rappresentazione regolare nel portale di Microsoft Defender). La sottoscrizione di Azure viene usata per licenze, fatturazione, avvisi e informazioni dettagliate sulla sicurezza, ma non offre funzionalità di gestione del server come Criteri di Azure, Estensioni o Configurazione guest.

È necessario usare strumenti aggiuntivi per gestire le impostazioni di sicurezza del server, ad esempio criteri antivirus, regole di riduzione della superficie di attacco e aggiornamenti di intelligence per la sicurezza. Sono disponibili diverse opzioni per gestire queste impostazioni per i server Windows e i server Linux:

Windows Server:

Server Linux:

Abilitare l'onboarding diretto

L'abilitazione dell'onboarding diretto è un'impostazione di consenso esplicito a livello di tenant. Influisce sia sui server esistenti che sui nuovi server di cui è stato eseguito l'onboarding in Defender per endpoint nello stesso tenant di Microsoft Entra. Poco dopo aver abilitato questa impostazione, i dispositivi server vengono visualizzati nella sottoscrizione designata. Gli avvisi, l'inventario software e i dati sulle vulnerabilità sono integrati con Defender for Cloud in modo analogo a come funziona con le macchine virtuali di Azure.

Prima di iniziare:

- Assicurarsi di disporre delle autorizzazioni necessarie

- Se si dispone di una licenza di Microsoft Defender per endpoint per server sul tenant, assicuratene l'indicazione in Defender for Cloud

- Esaminare la sezione limitazioni

Abilitare nel portale di Defender per il cloud

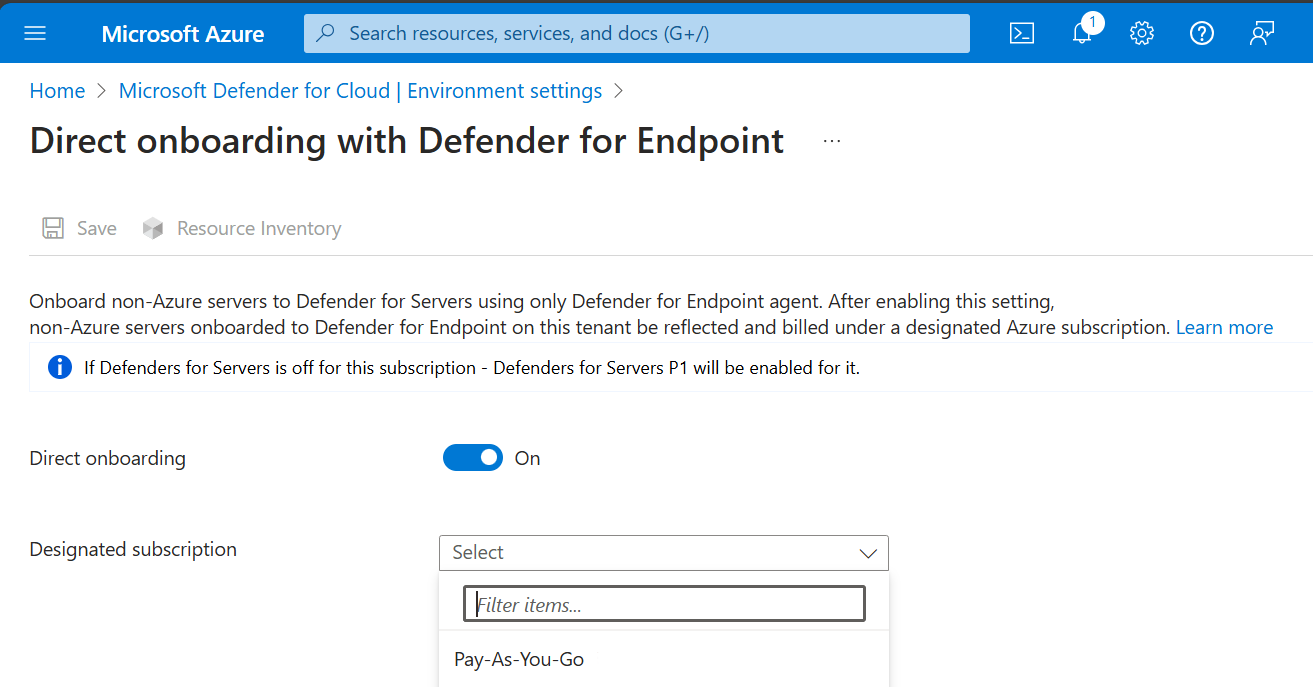

Passare a Defender for Cloud>Impostazioni dell'ambiente>Onboarding diretto.

Impostare l'interruttore Onboarding diretto su Attiva.

Selezionare la sottoscrizione che si desidera utilizzare per i server di cui è stato eseguito l'onboarding direttamente con Defender per endpoint.

Selezionare Salva.

È stato abilitato l'onboarding diretto nel tenant. Dopo averlo abilitata per la prima volta, potrebbero essere necessarie fino a 24 ore per visualizzare i server non Azure nella sottoscrizione designata.

Distribuire Defender per Endpoint sui server

La distribuzione dell'agente Defender per endpoint nei server Windows e Linux locali è la stessa, sia che si usi l'onboarding diretto o meno. Per altre informazioni, vedere Eseguire l'onboarding dei server su Defender for Endpoint.

Limitazioni correnti

Supporto del piano: l'onboarding diretto fornisce l'accesso a tutte le funzionalità di Defender per Server Piano 1. Tuttavia, alcune funzionalità di Defender per server piano 2 richiedono comunque la distribuzione dell'agente di Monitoraggio di Azure, disponibile solo con Azure Arc in computer non Azure. Se si abilita Defender per server piano 2 nella sottoscrizione designata, i server di cui è stato eseguito l'onboarding direttamente con Defender per endpoint hanno accesso a tutte le funzionalità di Defender per server Piano 1 e alle funzionalità del componente aggiuntivo Defender Vulnerability Management incluse nel piano 2.

Supporto multi-cloud: è possibile eseguire direttamente l'onboarding di macchine virtuali in AWS e GCP usando l'agente di Defender per endpoint. Tuttavia, se si prevede di connettere contemporaneamente l'account AWS o GCP a Defender per server utlizzando connettori multicloud, è attualmente consigliabile distribuire Azure Arc.

Supporto limitato per l'onboarding simultaneo: per i server caricati contemporaneamente usando più metodi (ad esempio, onboarding diretto combinato con l'onboarding basato sull'area di lavoro Log Analytics), Defender for Cloud fa ogni sforzo per correlarli in una singola rappresentazione del dispositivo. Tuttavia, i dispositivi che usano versioni precedenti di Defender per endpoint potrebbero riscontrare alcune limitazioni. In alcuni casi, ciò potrebbe comportare un sovraccarico. In genere, è consigliabile usare la versione più recente dell'agente. In particolare, per questa limitazione, assicurarsi che le versioni dell'agente Defender per endpoint soddisfino o superino queste versioni minime:

Sistema operativo Versione minima dell'agente Windows Server 2019 e versioni successive 10.8555 Windows Server 2016 o Windows 2012 R2

(soluzione moderna, unificata)10.8560 Server Linux 30.101.23052.009 Linux (AMD64) 30.101.23052.009 Linux (ARM64) 30.101.25022.004

Passaggi successivi

Questo articolo descrive come aggiungere i server non Azure a Microsoft Defender for Cloud. Per monitorare lo stato, usare gli strumenti di inventario come illustrato nell'articolo seguente: