Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

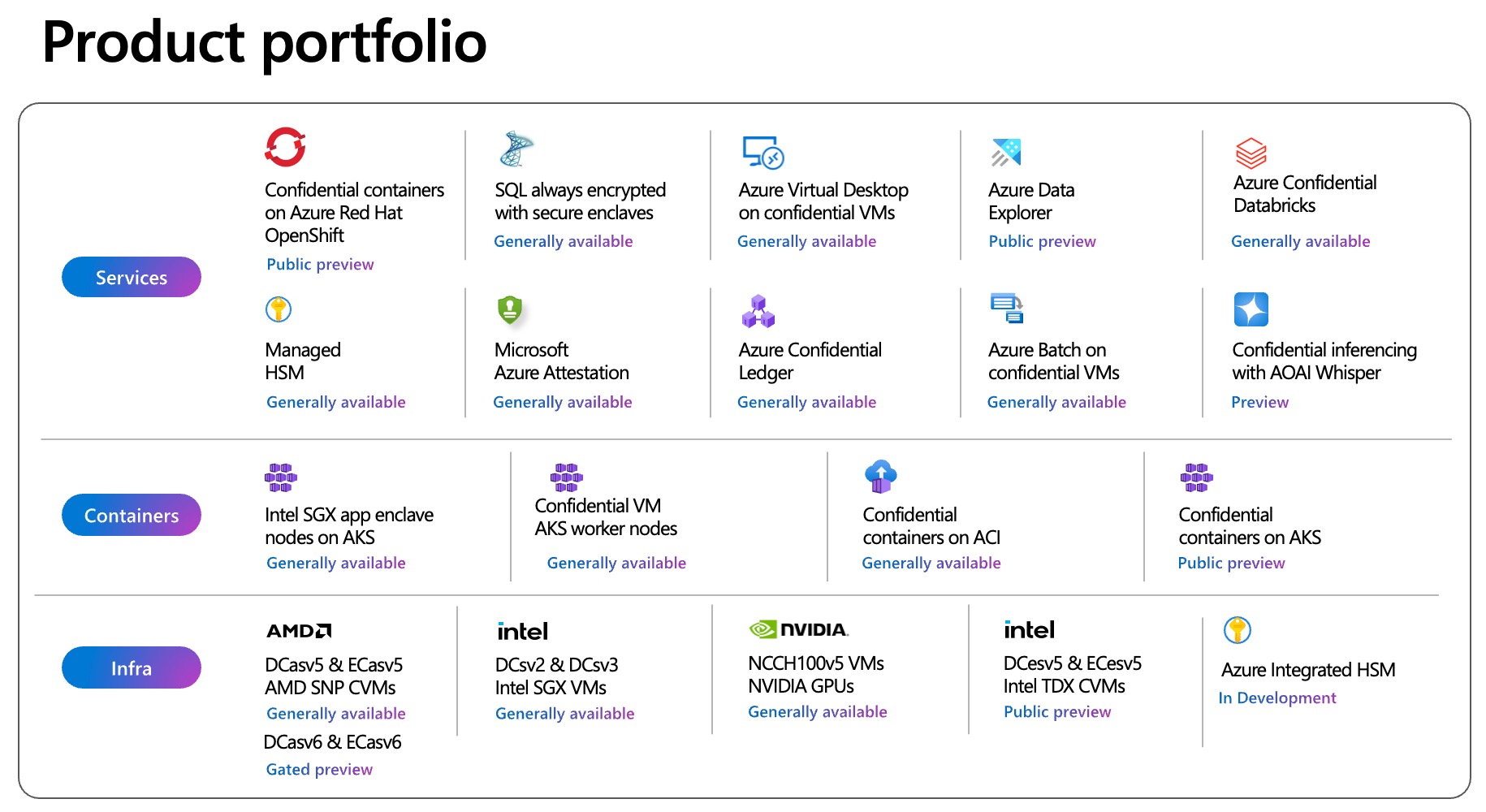

Le offerte di confidential computing di Azure includono macchine virtuali e contenitori, servizi e offerte supplementari.

Macchine virtuali e contenitori

Azure offre il supporto più ampio per tecnologie con protezione avanzata, ad esempio AMD SEV-SNP, Intel Trust Domain Extensions (TDX) e Intel Software Guard Extensions (SGX). Tutte le tecnologie soddisfano la definizione del confidential computing, che consente alle organizzazioni di impedire l'accesso non autorizzato o la modifica del codice e dei dati durante l'uso.

- Macchine virtuali riservate che usano AMD SEV-SNP. DCasv5 ed ECasv5 consentono il rehosting dei carichi di lavoro esistenti e consentono di proteggere i dati dagli operatori cloud con riservatezza a livello di macchina virtuale. Le macchine virtuali riservate DCasv6 e ECasv6 basate su processori AMD EPYC di quarta generazione sono attualmente in anteprima controllata e offrono prestazioni migliorate.

- Macchine virtuali riservate che usano Intel TDX. DCesv5 e ECesv5 consentono il rehosting dei carichi di lavoro esistenti e consentono di proteggere i dati dagli operatori cloud con riservatezza a livello di macchina virtuale.

- Macchine virtuali riservate con unità di elaborazione grafica (GPU). Le macchine virtuali riservate NCCadsH100v5 sono dotate di UNA GPU e consentono di garantire la sicurezza e la privacy dei dati, aumentando al contempo l'intelligenza artificiale e le attività di Machine Learning. Queste macchine virtuali riservate usano ambienti di esecuzione attendibili della CPU e della GPU collegati per proteggere i dati sensibili nella CPU e in una GPU per accelerare i calcoli. Sono ideali per le organizzazioni che devono proteggere i dati dagli operatori cloud e usare l'elaborazione ad alte prestazioni.

- Macchine virtuali con enclave di applicazioni che usano Intel SGX. DCsv2, DCsv3 e DCdsv3 consentono alle organizzazioni di creare enclave hardware. Queste enclave sicure consentono di proteggere le macchine virtuali dagli operatori cloud e dagli amministratori delle macchine virtuali di un'organizzazione.

- Nodi di lavoro del servizio Azure Kubernetes di macchine virtuali riservate che consentono il rehosting dei contenitori nei cluster del servizio Azure Kubernetes. I nodi di lavoro basati su hardware AMD SEV-SNP aiutano a proteggere i dati dagli operatori cloud garantendo riservatezza a livello di nodo lavoratore e offrono la flessibilità di configurazione di AKS.

- Contenitori riservati in Istanze di Azure Container che consentono il rehosting dei contenitori nelle istanze del contenitore serverless eseguite su hardware AMD SEV-SNP. I contenitori riservati supportano l'integrità e l'attestazione a livello di contenitore tramite criteri CCE (Confidential Computing Enforcement). Questi criteri prescrivono i componenti che possono essere eseguiti all'interno del gruppo di contenitori. Il runtime del contenitore applica i criteri. Questo criterio consente di proteggere i dati dall'operatore cloud e dagli attori interni delle minacce con riservatezza a livello di contenitore.

- Contenitori con riconoscimento dell'enclave delle app eseguiti nel servizio Azure Kubernetes. I nodi di confidential computing nel servizio Azure Kubernetes usano Intel SGX per creare ambienti enclave isolati nei nodi tra ogni applicazione contenitore.

Servizi riservati

Azure offre varie funzionalità PaaS (Platform as a Service), Software as a Service (SaaS) e VM che supportano o sono basate sul confidential computing:

- Inferenza confidenziale con il modello Azure OpenAI Whisper. Il Confidential Computing di Azure garantisce sicurezza e privacy dei dati tramite TEE. Include la protezione della richiesta crittografata, l'anonimato dell'utente e la trasparenza usando OHTTP e macchine virtuali GPU riservate.

- Azure Databricks consente di offrire maggiore sicurezza e maggiore riservatezza al lakehouse di Databricks usando macchine virtuali riservate.

- Desktop virtuale Azure garantisce che il desktop virtuale di un utente sia crittografato in memoria, protetto in uso e supportato dalla radice hardware di attendibilità.

- Il Managed HSM di Azure Key Vault è completamente gestito e altamente disponibile. Usare questo servizio cloud conforme agli standard a tenant singolo per proteggere le chiavi crittografiche per le applicazioni cloud usando moduli di protezione hardware convalidati fiPS 140-2 livello 3.

- Attestazione di Azure è un servizio di attestazione remoto per convalidare l'attendibilità di più TEE e verificare l'integrità dei file binari eseguiti all'interno delle TEE.

- Il libro mastro riservato di Azure è un registro a prova di manomissione per l'archiviazione di dati sensibili per la conservazione e il controllo dei record o per la trasparenza dei dati in scenari multiparty. Offre garanzie diRead-Many write-once, che rendono i dati non cancellabili e non modificabili. Il servizio è basato su Microsoft Research Confidential Consortium Framework.

- Always Encrypted con enclavi sicure in Azure SQL. La riservatezza dei dati sensibili è protetta da malware e utenti non autorizzati con privilegi elevati eseguendo query SQL direttamente all'interno di un ambiente TEE.

Questo portfolio si espande in base alla domanda dei clienti.

Offerte supplementari

- Avvio attendibile è disponibile in tutte le VM di seconda generazione. Offre funzionalità di sicurezza avanzata, ad esempio l'avvio protetto, il modulo della piattaforma attendibile virtuale e il monitoraggio dell'integrità dell'avvio. Queste funzionalità di sicurezza proteggono da kit di avvio, rootkit e malware a livello di kernel.

- Il modulo di protezione hardware integrato di Azure è attualmente in fase di sviluppo. HSM integrato di Azure è un modulo di protezione hardware dedicato che soddisfa gli standard di sicurezza FIPS 140-3 di livello 3. Offre una protezione affidabile delle chiavi abilitando la crittografia e le chiavi di firma per rimanere all'interno del modulo di protezione hardware senza incorrere in una latenza di accesso alla rete. Il modulo di protezione hardware integrato di Azure offre una sicurezza avanzata con i servizi HSM distribuiti in locale. Consente alle chiavi crittografiche di rimanere isolate dal software guest e host. Supporta volumi elevati di richieste di crittografia con latenza minima. Il modulo di protezione hardware integrato di Azure verrà installato in ogni nuovo server nei data center di Microsoft a partire dal prossimo anno per aumentare la protezione nella flotta hardware di Azure.

- Trusted Hardware Identity Management è un servizio che gestisce la gestione della cache dei certificati per tutte le TEE che risiedono in Azure. Fornisce informazioni di base di elaborazione attendibili per applicare una baseline minima per le soluzioni di attestazione.

- Azure IoT Edge supporta applicazioni riservate eseguite all'interno di enclavi sicure in un dispositivo IoT (Internet delle cose). I dispositivi IoT sono spesso esposti a manomissioni e falsificazione perché sono fisicamente accessibili per gli utenti malintenzionati. I dispositivi IoT Edge confidenziali aggiungono fiducia e integrità a livello perimetrale. Proteggono l'accesso ai dati acquisiti e archiviati all'interno del dispositivo stesso prima di trasmetterli al cloud.

- Confidential Inference ONNX Runtime è un server di inferenza di Machine Learning che impedisce all'entità di hosting di Machine Learning di accedere alla richiesta di inferenza e alla risposta corrispondente.