Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:  Tenant della forza lavoro

Tenant della forza lavoro  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

Le impostazioni di collaborazione esterna consentono di specificare quali ruoli dell'organizzazione possono invitare utenti esterni a Collaborazione B2B. Queste impostazioni includono anche opzioni per consentire o bloccare domini specifici e opzioni per limitare quali utenti guest esterni possono visualizzare nella directory di Microsoft Entra. Sono disponibili le seguenti opzioni:

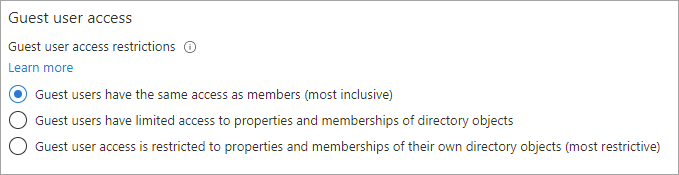

Determinare l'accesso degli utenti guest: Microsoft Entra External ID consente di limitare ciò che gli utenti guest esterni possono vedere nella directory di Microsoft Entra. Ad esempio, è possibile limitare la visualizzazione degli utenti guest delle appartenenze ai gruppi o consentire agli utenti guest di visualizzare solo le proprie informazioni sul profilo.

Specificare chi può invitare utenti guest: per impostazione predefinita, tutti gli utenti dell'organizzazione, inclusi gli utenti guest di Collaborazione B2B, possono invitare utenti esterni a Collaborazione B2B. Se si vuole limitare la possibilità di inviare inviti, è possibile attivare o disattivare gli inviti per tutti o limitare gli inviti a determinati ruoli.

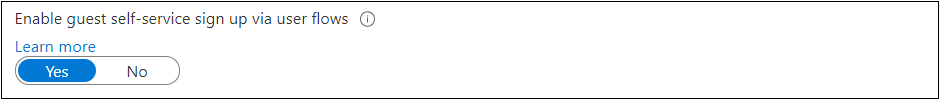

Abilitare l'iscrizione self-service guest tramite flussi utente: per le applicazioni compilate, è possibile creare flussi utente che consentano a un utente di iscriversi a un'app e creare un nuovo account guest. È possibile abilitare la funzionalità nelle impostazioni di collaborazione esterna e quindi aggiungere un flusso utente di iscrizione self-service all'app.

Consenti o blocca domini: è possibile usare le restrizioni di collaborazione per consentire o negare gli inviti ai domini specificati. Per informazioni dettagliate, vedere Consentire o bloccare i domini.

Per la collaborazione B2B con altre organizzazioni di Microsoft Entra, è anche consigliabile esaminare le impostazioni di accesso tra tenant per garantire la collaborazione B2B in ingresso e in uscita e definire l'ambito di accesso a utenti, gruppi e applicazioni specifici.

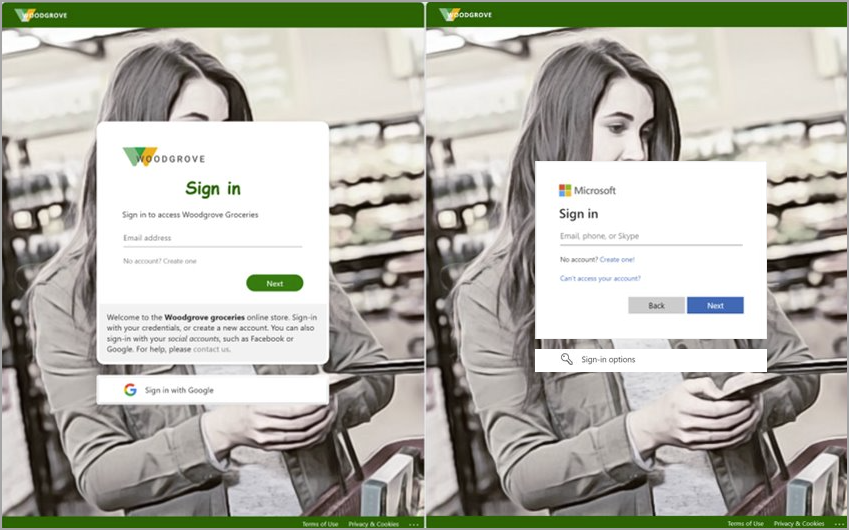

Per gli utenti finali di Collaborazione B2B che eseguono accessi tra tenant, viene visualizzata la personalizzazione del tenant principale, anche se non è specificata alcuna personalizzazione. Nell'esempio seguente la personalizzazione dell'azienda per Woodgrove Groceries viene visualizzata a sinistra. Nell'esempio a destra viene visualizzata la personalizzazione predefinita per il tenant principale dell'utente.

Configurare le impostazioni nel portale

Nota

Nell'interfaccia di amministrazione di Microsoft Entra è necessario avere il ruolo di amministratore globale per attivare la pagina Impostazioni collaborazione esterna e aggiornare le impostazioni. Quando si usa Microsoft Graph, i ruoli con privilegi inferiori potrebbero essere disponibili per le singole impostazioni; Vedere Configurare le impostazioni con Microsoft Graph più avanti in questo articolo.

Per configurare l'accesso utente guest

Accedere all'interfaccia di amministrazione di Microsoft Entra.

Passare a Entra ID>Identità esterne>Impostazioni di collaborazione esterna.

In Accesso utente guest scegliere il livello di accesso che si vuole che gli utenti guest abbiano:

Gli utenti guest hanno lo stesso accesso ai membri (più inclusi): questa opzione consente agli utenti guest di accedere alle risorse di Microsoft Entra e ai dati della directory degli utenti membri.

Gli utenti guest hanno accesso limitato alle proprietà e alle appartenenze degli oggetti directory: (impostazione predefinita) Questa impostazione impedisce agli utenti guest di determinate attività di directory, ad esempio l'enumerazione di utenti, gruppi o altre risorse di directory. Gli utenti guest possono vedere l'appartenenza di tutti i gruppi non nascosti. Ulteriori informazioni sui permessi guest predefiniti

L'accesso utente guest è limitato alle proprietà e alle appartenenze dei propri oggetti directory (più restrittivo): con questa impostazione, gli utenti guest possono accedere solo ai propri profili. Gli utenti guest non possono visualizzare i profili, i gruppi o le appartenenze a gruppi di altri utenti.

Per configurare le impostazioni di invito guest

Accedere all'interfaccia di amministrazione di Microsoft Entra.

Passare a Entra ID>Identità Esterne>Impostazioni di collaborazione esterna.

In Impostazioni invito guest scegliere le impostazioni appropriate:

- Chiunque nell'organizzazione può invitare utenti guest, inclusi guest e non amministratori (la scelta più inclusiva): Per consentire agli utenti guest dell'organizzazione di invitare altri guest, inclusi gli utenti che non sono membri di un'organizzazione, selezionare questa opzione.

- Gli utenti membri e quelli assegnati a ruoli amministrativi specifici possono invitare utenti ospiti, inclusi quelli con permessi da membro: per consentire agli utenti membri e a quelli con ruoli amministrativi specifici di invitare utenti ospiti, selezionare questo pulsante di scelta.

- Solo gli utenti assegnati a ruoli di amministratore specifici possono invitare utenti ospiti: per consentire solo agli utenti con i ruoli di Amministratore Utente o Mittente dell'Invito Ospiti di invitare ospiti, selezionare questa opzione radio.

- Nessuno dell'organizzazione può invitare utenti guest inclusi gli amministratori (più restrittivi): per impedire a tutti gli utenti dell'organizzazione di invitare utenti guest, selezionare questo pulsante di opzione.

Per configurare l'iscrizione self-service del guest

Accedere all'interfaccia di amministrazione di Microsoft Entra.

Passare a Entra ID>Identità esterne>Impostazioni di collaborazione esterna.

Sotto Abilita iscrizione self-service guest tramite flussi utente, selezionare Sì se si vuole poter creare flussi utente che consentano agli utenti di registrarsi alle app. Per altre informazioni su questa impostazione, vedere Aggiungere un flusso utente di iscrizione self-service a un'app.

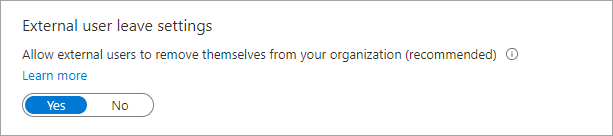

Per configurare le impostazioni di uscita dell'utente esterno

Accedere all'interfaccia di amministrazione di Microsoft Entra.

Passare a Entra ID>Identità esterne>Impostazioni di collaborazione esterna.

In Impostazioni di uscita utente esterno è possibile controllare se gli utenti esterni possono rimuoverli dall'organizzazione.

- Sì: gli utenti possono lasciare l'organizzazione senza l'approvazione dell'amministratore o del contatto per la privacy.

- No: gli utenti non possono lasciare l'organizzazione. Viene visualizzato un messaggio che li aiuta a contattare l'amministratore o il contatto per la privacy per richiedere la rimozione dall'organizzazione.

Importante

È possibile configurare le impostazioni di uscita dall'utente esterno solo se sono state aggiunte le informazioni sulla privacy al tenant di Microsoft Entra. In caso contrario, questa impostazione non sarà disponibile.

Per configurare le restrizioni di collaborazione (consentire o bloccare domini)

Importante

Microsoft consiglia di usare i ruoli con minori autorizzazioni. Questa procedura consente di migliorare la sicurezza per l'organizzazione. L'amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza o quando non è possibile usare un ruolo esistente.

Accedere all'interfaccia di amministrazione di Microsoft Entra.

Passare a Entra ID>Identità esterne>Impostazioni di collaborazione esterna.

In Restrizioni di collaborazione è possibile scegliere se consentire o negare gli inviti ai domini specificati e immettere nomi di dominio specifici nelle caselle di testo. Per specificare più domini, immettere ognuno in una nuova riga. Per altre informazioni, vedere Consentire o bloccare gli inviti agli utenti B2B da organizzazioni specifiche.

Configurare le impostazioni con Microsoft Graph

Le impostazioni di collaborazione esterna possono essere configurate tramite l'API di Microsoft Graph:

- Per Restrizioni di accesso utente guest e Restrizioni di invito guest, usare il tipo di risorsa authorizationPolicy .

- Per l'impostazione Abilita l'iscrizione in modalità self-service per ospiti tramite flussi utente, usare il tipo di risorsa authenticationFlowsPolicy.

- Per le Impostazioni di assenza utente esterno, utilizzare il tipo di risorsa externalidentitiespolicy.

- Per le impostazioni del passcode monouso tramite email (ora nella pagina Tutti i provider di identità nel centro di amministrazione di Microsoft Entra), utilizzare la risorsa di tipo emailAuthenticationMethodConfiguration.

Assegnare il ruolo Mittente dell'invito guest a un utente

Con il ruolo Mittente dell'invito guest, è possibile concedere ai singoli utenti la possibilità di invitare ospiti senza assegnargli un ruolo di amministratore con privilegi più elevati. Gli utenti con il ruolo di Invitante ospiti possono invitare ospiti anche quando è selezionata l'opzione Solo gli utenti assegnati a ruoli amministrativi specifici possono invitare ospiti (nelle Impostazioni invito ospiti).

Ecco un esempio che mostra come usare Microsoft Graph PowerShell per aggiungere un utente al ruolo Guest Inviter:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

$roleName = "Guest Inviter"

$role = Get-MgDirectoryRole | where {$_.DisplayName -eq $roleName}

$userId = <User Id/User Principal Name>

$DirObject = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/directoryObjects/$userId"

}

New-MgDirectoryRoleMemberByRef -DirectoryRoleId $role.Id -BodyParameter $DirObject

Log di accesso per gli utenti B2B

Quando un utente B2B accede a un tenant di risorse per collaborare, viene generato un log di accesso sia nel tenant principale che nel tenant delle risorse. Questi log includono informazioni come l'applicazione usata, gli indirizzi di posta elettronica, il nome del tenant e l'ID tenant sia per il tenant principale che per il tenant delle risorse.

Passaggi successivi

Vedere gli articoli seguenti sulla Collaborazione B2B di Microsoft Entra: