Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:  Tenant della forza lavoro

Tenant della forza lavoro  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

Usa le impostazioni di accesso tra tenant di identità esterne per gestire le modalità di collaborazione con altre organizzazioni di Microsoft Entra tramite la collaborazione B2B. Queste impostazioni determinano sia il livello di accesso in ingresso degli utenti nelle organizzazioni esterne di Microsoft Entra alle risorse che il livello di accesso in uscita degli utenti deve avere a organizzazioni esterne. Consentono inoltre di considerare attendibile l'autenticazione a più fattori (MFA) e le attestazioni dei dispositivi (attestazioni conformi e attestazioni aggiunte ibride di Microsoft Entra) da altre organizzazioni di Microsoft Entra. Per informazioni dettagliate e considerazioni sulla pianificazione, vedere Accesso tra tenant in Microsoft Entra External ID.For details and planning considerations, see Cross-tenant access in Microsoft Entra External ID.

Collaborazione tra cloud: Le organizzazioni partner in diversi cloud Microsoft possono configurare la collaborazione B2B tra loro. Prima di tutto, entrambe le organizzazioni devono abilitare la collaborazione tra loro, come descritto in Configurare le impostazioni del cloud Microsoft. È quindi possibile modificare facoltativamente le impostazioni di accesso in ingresso e le impostazioni di accesso in uscita, come descritto di seguito.

Importante

Il 30 agostp 2023 Microsoft ha iniziato a spostare i clienti usando le impostazioni di accesso tra tenant a un nuovo modello di archiviazione. Puoi notare una voce nei log di controllo che ti informa che le impostazioni di accesso tra tenant sono state aggiornate mentre la nostra l'attività automatica esegue la migrazione delle impostazioni. Per una breve arco di tempo durante i processi di migrazione, non potrai apportare modifiche alle impostazioni. Se non puoi apportare una modifica, attendi alcuni istanti e riprova. Al termine della migrazione , non sarà più possibile aggiungere 25 KB di spazio di archiviazione e non saranno previsti altri limiti per il numero di partner che è possibile aggiungere.

Prerequisiti

Attenzione

La modifica delle impostazioni predefinite in ingresso o in uscita in Blocca l'accesso potrebbe bloccare l'accesso business critical esistente alle app nell'organizzazione o nelle organizzazioni partner. Assicurarsi di usare gli strumenti descritti in Accesso tra tenant in Microsoft Entra External ID e consultare gli stakeholder aziendali per identificare l'accesso necessario.

- Esaminare la sezione Considerazioni importanti nella panoramica dell'accesso tra tenant prima di configurare le impostazioni di accesso tra tenant.

- Usare gli strumenti e seguire le indicazioni riportate in Identificare gli accessi in ingresso e in uscita per comprendere quali organizzazioni e risorse Microsoft Entra esterne stanno attualmente accedendo agli utenti.

- Decidi il livello di accesso predefinito che vuoi applicare a tutte le organizzazioni esterne di Microsoft Entra.

- Identificare le organizzazioni Di Microsoft Entra che necessitano di impostazioni personalizzate in modo da poter configurare le impostazioni organizzative .

- Se vuoi applicare le impostazioni di accesso a utenti, gruppi o applicazioni specifici in un'organizzazione esterna, è necessario contattare l'organizzazione per avere informazioni, prima di configurare le impostazioni. Ottenere gli ID oggetto utente, gli ID oggetto gruppo o gli ID applicazione (ID app client o ID app delle risorse) in modo da poter impostare correttamente le impostazioni.

- Se si vuole configurare collaborazione B2B con un'organizzazione partner in un cloud di Microsoft Azure esterno, seguire la procedura descritta in Configurare le impostazioni cloud Microsoft. Un amministratore dell'organizzazione partner deve eseguire la stessa operazione per il tenant.

- Sia l'elenco di elementi consentiti/bloccati sia le impostazioni di accesso tra tenant vengono controllate al momento dell'invito. Se il dominio di un utente si trova nell'elenco degli elementi consentiti, può essere invitato, a meno che il dominio non venga bloccato in modo esplicito nelle impostazioni di accesso tra tenant. Se il dominio di un utente è presente nell'elenco degli elementi bloccati, non può essere invitato, indipendentemente dalle impostazioni di accesso tra tenant. Se un utente non è presente in alcun elenco, vengono controllate le impostazioni di accesso tra tenant per determinare se può essere invitato.

Configurare le impostazioni predefinite

Le impostazioni di accesso tra tenant predefinite si applicano a tutte le organizzazioni esterne per le quali hai creato impostazioni personalizzate specifiche dell'organizzazione. Se vuoi modificare le impostazioni predefinite fornite da Microsoft Entra ID, segui questi passaggi.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza.

Passare a Entra ID>Identità> esterne Impostazioni diaccesso tra tenant e quindi selezionare Impostazioni di accesso tra tenant.

Selezionare la scheda Impostazioni predefinite ed esaminare la pagina di riepilogo.

Per modificare le impostazioni, selezionare il collegamento Modifica impostazioni predefinite in ingresso o il collegamento Modifica impostazioni predefinite in uscita .

Modifica le impostazioni predefinite seguendo i passaggi dettagliati descritti in queste sezioni:

Aggiungere un'organizzazione

Segui questi passaggi per configurare le impostazioni personalizzate per organizzazioni specifiche.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza.

Passare a Entra ID>Identità> esterne Impostazionidi accesso tra tenant e quindi selezionare Impostazioni organizzative.

Selezionare Aggiungi organizzazione.

Nel riquadro Aggiungi organizzazione digitare il nome di dominio completo (o l'ID tenant) per l'organizzazione.

Selezionare l'organizzazione nei risultati della ricerca e quindi selezionare Aggiungi.

L'organizzazione viene visualizzata nell'elenco Impostazioni dell'organizzazione . A questo punto, tutte le impostazioni di accesso per questa organizzazione vengono ereditate dalle impostazioni predefinite. Per modificare le impostazioni per questa organizzazione, selezionare il collegamento Ereditato dal valore predefinito nella colonna Accesso in ingresso o Accesso in uscita .

Modifica le impostazioni dell'organizzazione seguendo i passaggi dettagliati descritti in queste sezioni:

Modificare le impostazioni di accesso in ingresso

Con le impostazioni in ingresso, seleziona gli utenti e i gruppi esterni in grado di accedere alle applicazioni interne scelte. Sia che si configurino le impostazioni predefinite o le impostazioni specifiche dell'organizzazione, i passaggi per la modifica delle impostazioni di accesso tra tenant in ingresso sono gli stessi. Come descritto in questa sezione, passare alla scheda Predefinita o a un'organizzazione nella scheda Impostazioni dell'organizzazione e quindi apportare le modifiche.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza.

Passare a Entra ID>Identità> esterneImpostazioni di accesso tra tenant.

Vai alle impostazioni che vuoi modificare:

- Impostazioni predefinite: per modificare le impostazioni predefinite in ingresso, selezionare la scheda Impostazioni predefinite e quindi in Impostazioni di accesso in ingresso selezionare Modifica impostazioni predefinite in ingresso.

- Impostazioni dell'organizzazione: per modificare le impostazioni per un'organizzazione specifica, selezionare la scheda Impostazioni organizzative, trovare l'organizzazione nell'elenco (o aggiungerne una) e quindi selezionare il collegamento nella colonna Accesso in ingresso .

Segui i passaggi dettagliati per le impostazioni in ingresso da modificare:

Nota

Se si usano le funzionalità di condivisione nativa in Microsoft SharePoint e Microsoft OneDrive con l'integrazione di Microsoft Entra B2B abilitata, è necessario aggiungere i domini esterni alle impostazioni di collaborazione esterna. In caso contrario, gli inviti da queste applicazioni potrebbero non riuscire, anche se il tenant esterno è stato aggiunto nelle impostazioni di accesso tra tenant.

Per modificare le impostazioni di collaborazione B2B in ingresso

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza.

Passare a Entra ID>Identità esterne impostazioni>di accesso tra tenant e quindi selezionare Impostazioni organizzative

Selezionare il collegamento nella colonna Accesso in ingresso e Collaborazione B2B Se si blocca l'accesso per tutti gli utenti e i gruppi esterni, è anche necessario bloccare l'accesso a tutte le applicazioni interne.

Se configuri le impostazioni di accesso in ingresso per un'organizzazione specifica, seleziona un'opzione:

Impostazioni predefinite: selezionare questa opzione se si vuole che l'organizzazione usi le impostazioni in ingresso predefinite (come configurato nelle impostazioni predefinite Se si blocca l'accesso per tutti gli utenti e i gruppi esterni, è necessario bloccare l'accesso a tutte le applicazioni interne. Se le impostazioni personalizzate sono già state configurate per questa organizzazione, è necessario selezionare Sì per confermare che tutte le impostazioni devono essere sostituite dalle impostazioni predefinite. Selezionare Quindi Salva e ignorare il resto dei passaggi di questa procedura.

Personalizza impostazioni: selezionare questa opzione se si desidera personalizzare le impostazioni da applicare per questa organizzazione invece delle impostazioni predefinite. Continua con il resto dei passaggi di questa procedura.

Selezionare Utenti e gruppi esterni.

In Stato di accesso selezionare una delle opzioni seguenti:

- Consenti accesso: consente agli utenti e ai gruppi specificati in Si applica di essere invitati per la collaborazione B2B.

- Blocca l'accesso: impedisce agli utenti e ai gruppi specificati in Si applica a di essere invitato alla collaborazione B2B.

In Si applica a selezionare una delle opzioni seguenti:

- Tutti gli utenti e i gruppi esterni: applica l'azione scelta in Stato di accesso a tutti gli utenti e i gruppi di organizzazioni esterne di Microsoft Entra.

- Selezionare utenti e gruppi esterni (richiede una sottoscrizione microsoft Entra ID P1 o P2): consente di applicare l'azione scelta in Stato di accesso a utenti e gruppi specifici all'interno dell'organizzazione esterna.

Nota

Se si blocca l'accesso per tutti gli utenti e i gruppi esterni, è anche necessario bloccare l'accesso a tutte le applicazioni interne (nella scheda Applicazioni ). Se è stata configurata la sincronizzazione tra tenant, il blocco dell'accesso per tutti gli utenti e i gruppi esterni può bloccare la sincronizzazione tra tenant.

Se si sceglie Seleziona utenti e gruppi esterni, eseguire le operazioni seguenti per ogni utente o gruppo da aggiungere:

- Selezionare Aggiungi utenti e gruppi esterni.

- Nella casella di ricerca del riquadro Aggiungi altri utenti e gruppi digitare l'ID oggetto utente o l'ID oggetto gruppo ottenuto dall'organizzazione partner.

- Nel menu accanto alla casella di ricerca scegliere utente o gruppo.

- Selezionare Aggiungi.

Nota

Non puoi specificare come destinazione utenti o gruppi nelle impostazioni predefinite in ingresso.

Al termine dell'aggiunta di utenti e gruppi, selezionare Invia.

Selezionare la scheda Applicazioni .

In Stato di accesso selezionare una delle opzioni seguenti:

- Consenti accesso: consente alle applicazioni specificate in Si applica di accedere agli utenti di Collaborazione B2B.

- Blocca l'accesso: blocca l'accesso alle applicazioni specificate in Si applica a dagli utenti di Collaborazione B2B.

In Si applica a selezionare una delle opzioni seguenti:

- Tutte le applicazioni: applica l'azione scelta in Stato di accesso a tutte le applicazioni.

- Selezionare le applicazioni (richiede un abbonamento a Microsoft Entra ID P1 o P2): consente di applicare l'azione scelta in Stato di accesso a applicazioni specifiche dell'organizzazione.

Nota

Se si blocca l'accesso a tutte le applicazioni, è anche necessario bloccare l'accesso per tutti gli utenti e i gruppi esterni (nella scheda Utenti e gruppi esterni).

Se si sceglie Seleziona applicazioni, eseguire le operazioni seguenti per ogni applicazione da aggiungere:

- Selezionare Aggiungi applicazioni Microsoft o Aggiungi altre applicazioni.

- Nel riquadro Seleziona digitare il nome dell'applicazione o l'ID applicazione ( ID app client o ID app risorsa) nella casella di ricerca. Quindi, seleziona l'applicazione nei risultati della ricerca. Ripeti la procedura per ogni applicazione che vuoi aggiungere.

- Al termine della selezione delle applicazioni, scegliere Seleziona.

Selezionare Salva.

Considerazioni per consentire le applicazioni Microsoft

Se si desidera configurare le impostazioni di accesso tra tenant per consentire solo un set designato di applicazioni, è consigliabile aggiungere le applicazioni Microsoft illustrate nella tabella seguente. Ad esempio, se si configura un elenco di elementi consentiti e si consente Solo SharePoint Online, l'utente non può accedere alle app personali o registrarsi per l'autenticazione a più fattori nel tenant della risorsa. Per garantire un'esperienza utente finale uniforme, includere le applicazioni seguenti nelle impostazioni di collaborazione in ingresso e in uscita.

| Applicazione | ID risorsa | Disponibile nel portale | Dettagli |

|---|---|---|---|

| App personali | 2793995E-0A7D-40D7-BD35-6968BA142197 | Sì | Pagina di destinazione predefinita dopo l'invito riscattato. Definisce l'accesso a myapplications.microsoft.com. |

| Pannello di accesso app Microsoft | 0000000c-0000-0000-c000-0000000000000 | NO | Usato in alcune chiamate ad associazione tardiva durante il caricamento di determinate pagine all'interno degli accessi personali. Ad esempio, il pannello Informazioni di sicurezza o il commutatore Organizzazioni. |

| Il mio Profilo | 8C59EAD7-D703-4A27-9E55-C96A0054C8D2 | Sì | Definisce l'accesso ai myaccount.microsoft.com portali My Groups e My Access. Alcune schede all'interno del profilo personale richiedono le altre app elencate qui per funzionare. |

| Accessi personali | 19db86c3-b2b9-44cc-b339-36da233a3be2 | NO | Definisce l'accesso all'accesso alle mysignins.microsoft.com informazioni di sicurezza. Consentire a questa app se si richiede agli utenti di registrarsi e usare MFA nel tenant delle risorse( ad esempio, l'autenticazione a più fattori non è attendibile dal tenant principale). |

Alcune applicazioni della tabella precedente non consentono la selezione dall'interfaccia di amministrazione di Microsoft Entra. Per consentire loro, aggiungerli con l'API Microsoft Graph come illustrato nell'esempio seguente:

PATCH https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner’s tenant id>

{

"b2bCollaborationInbound": {

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "2793995e-0a7d-40d7-bd35-6968ba142197",

"targetType": "application"

},

{

"target": "0000000c-0000-0000-c000-000000000000",

"targetType": "application"

},

{

"target": "8c59ead7-d703-4a27-9e55-c96a0054c8d2",

"targetType": "application"

},

{

"target": "19db86c3-b2b9-44cc-b339-36da233a3be2",

"targetType": "application"

}

]

}

}

}

Nota

Assicurarsi di includere tutte le applicazioni aggiuntive che si desidera consentire nella richiesta PATCH perché sovrascriveranno eventuali applicazioni configurate in precedenza. Le applicazioni già configurate possono essere recuperate manualmente dal portale o eseguendo una richiesta GET nei criteri del partner. Ad esempio, GET https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner's tenant id>

Nota

Le applicazioni aggiunte tramite l'API Microsoft Graph che non eseguono il mapping a un'applicazione disponibile nell'interfaccia di amministrazione di Microsoft Entra verranno visualizzate come ID app.

Non è possibile aggiungere l'app Portale di amministrazione Microsoft alle impostazioni di accesso tra tenant in ingresso e in uscita nell'interfaccia di amministrazione di Microsoft Entra. Per consentire l'accesso esterno ai portali di amministrazione Microsoft, usare l'API Microsoft Graph per aggiungere singolarmente le app seguenti che fanno parte del gruppo di app Microsoft Admin Portals:

- Portale di Azure (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Interfaccia di amministrazione di Microsoft Entra (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Portale di Microsoft 365 Defender (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Interfaccia di amministrazione di Microsoft Intune (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Portale di conformità di Microsoft Purview (80ccca67-54bd-44ab-8625-4b79c4dc7775)

Configurare l'ordine di riscatto

Segui questi passaggi per personalizzare l'ordine dei provider di identità che gli utenti guest possono usare per accedere quando accettano l'invito.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza.

Passare a Entra ID>Identità> esterneImpostazioni di accesso tra tenant.

Nella scheda Impostazioni predefinite , in Impostazioni di accesso in ingresso selezionare Modifica impostazioni predefinite in ingresso.

Nella scheda Collaborazione B2B selezionare la scheda Ordine di riscatto .

Sposta i provider di identità verso l'alto o verso il basso per modificare l'ordine in cui gli utenti guest possono accedere quando accettano l'invito. Puoi anche reimpostare l'ordine di riscatto alle impostazioni predefinite qui.

Selezionare Salva.

Puoi anche personalizzare l'ordine di riscatto tramite l'API Microsoft Graph.

Aprire Microsoft Graph Explorer.

Accedere come almeno un amministratore della sicurezza al tenant delle risorse.

Esegui la query seguente per ottenere l'ordine di riscatto corrente:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- In questo esempio, la federazione SAML/WS-Fed IdP verrà spostata all'inizio dell'ordine di riscatto sopra il provider di identità Microsoft Entra. Applica patch allo stesso URI con questo corpo della richiesta:

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

Eseguire di nuovo la query per verificare le modifiche.

Per reimpostare l'ordine di riscatto sulle impostazioni predefinite, esegui questa query:

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

Federazione SAML/WS-Fed (federazione diretta) per i domini verificati di Microsoft Entra ID

Ora puoi aggiungere il dominio verificato di Microsoft Entra ID presente nell’elenco per configurare la relazione di federazione diretta. Prima di tutto è necessario configurare la configurazione della federazione diretta nell'interfaccia di amministrazione o tramite l'API. Assicurati che il dominio non sia verificato nello stesso tenant. Dopo aver impostato la configurazione, puoi personalizzare l'ordine di riscatto. SAML/WS-Fed IdP viene aggiunta all'ordine di riscatto come ultima immissione. Puoi spostarla verso l'alto nell'ordine di riscatto per impostarla sopra il provider di identità Microsoft Entra.

Impedire agli utenti B2B di riscattare un invito usando gli account Microsoft

Per impedire agli utenti guest B2B di riscattare l'invito usando gli account Microsoft esistenti o di crearne uno nuovo per accettare l'invito, segui i passaggi di seguito.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza

Passare a Entra ID>Identità> esterneImpostazioni di accesso tra tenant.

Nella scheda Impostazioni predefinite , in Impostazioni di accesso in ingresso selezionare Modifica impostazioni predefinite in ingresso.

Nella scheda Collaborazione B2B selezionare la scheda Ordine di riscatto .

In Fallback identity providers disable Microsoft service account (MSA).

Selezionare Salva.

È necessario avere almeno un provider di identità di fallback abilitato in qualsiasi momento. Se desideri disabilitare gli account Microsoft, è necessario abilitare la passcode monouso tramite email. Non è possibile disabilitare entrambi i provider di identità di fallback. Tutti gli utenti guest esistenti che hanno eseguito l'accesso con gli account Microsoft continuano a usarlo durante gli accessi successivi. È necessario reimpostare lo stato di riscatto per applicare questa impostazione.

Per modificare le impostazioni di attendibilità in ingresso per le attestazioni dell’MFA e dei dispositivi

Selezionare la scheda Impostazioni attendibilità .

Questo passaggio si applica solo alle impostazioni dell'organizzazione . Se si configurano le impostazioni per un'organizzazione, selezionare una delle opzioni seguenti:

Impostazioni predefinite: l'organizzazione usa le impostazioni configurate nella scheda Impostazioni predefinite . Se le impostazioni personalizzate sono già state configurate per questa organizzazione, selezionare Sì per confermare che tutte le impostazioni devono essere sostituite dalle impostazioni predefinite. Selezionare Quindi Salva e ignorare il resto dei passaggi di questa procedura.

Personalizzare le impostazioni: è possibile personalizzare le impostazioni da applicare per questa organizzazione invece delle impostazioni predefinite. Continua con il resto dei passaggi di questa procedura.

Selezionare una o più delle opzioni seguenti:

Considera attendibile l'autenticazione a più fattori dai tenant di Microsoft Entra: selezionare questa casella di controllo per consentire ai criteri di accesso condizionale di considerare attendibili le attestazioni MFA da organizzazioni esterne. Durante l'autenticazione, Microsoft Entra ID controlla le credenziali di un utente per un'attestazione che l'utente ha completato l'MFA. In caso contrario, viene avviata una richiesta MFA nel tenant principale dell'utente. Questa impostazione non viene applicata se un utente esterno accede usando privilegi di amministratore delegati granulari (GDAP), ad esempio usato da un tecnico di un provider di servizi cloud che amministra i servizi nel tenant. Quando un utente esterno accede usando GDAP, l'MFA è sempre necessaria nel tenant principale dell'utente e sempre attendibile nel tenant della risorsa. La registrazione MFA di un utente GDAP non è supportata all'esterno del tenant principale dell'utente. Se l'organizzazione deve impedire l'accesso ai tecnici del provider di servizi in base all'autenticazione a più fattori nel tenant principale dell'utente, è possibile rimuovere la relazione GDAP nell'interfaccia di amministrazione di Microsoft 365.

Considera attendibili i dispositivi conformi: consente ai criteri di accesso condizionale di considerare attendibili le attestazioni dei dispositivi conformi da un'organizzazione esterna quando gli utenti accedono alle risorse.

Considerare attendibili i dispositivi aggiunti all'ibrido Microsoft Entra: consente ai criteri di accesso condizionale di considerare attendibili le attestazioni dei dispositivi aggiunti all'ambiente ibrido di Microsoft Entra da un'organizzazione esterna quando gli utenti accedono alle risorse.

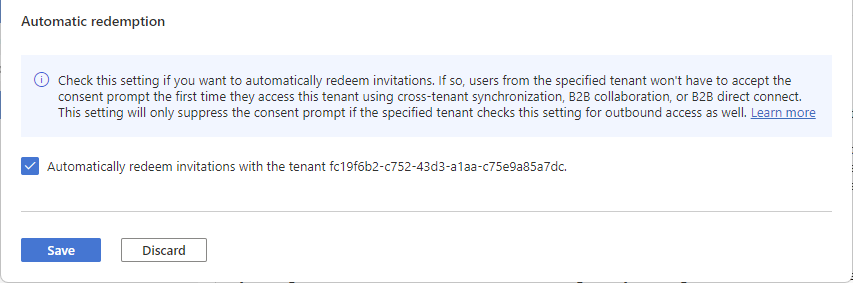

Questo passaggio si applica solo alle impostazioni dell'organizzazione . Esaminare l'opzione Riscatto automatico :

- Riscattare automaticamente gli inviti con il tenant<tenant>: controllare questa impostazione se si desidera riscattare automaticamente gli inviti. In tal caso, gli utenti del tenant specificato non devono accettare la richiesta di consenso la prima volta che accedono a questo tenant usando la sincronizzazione tra tenant, la collaborazione B2B o la connessione diretta B2B. Questa impostazione elimina la richiesta di consenso solo se il tenant specificato controlla anche questa impostazione per l'accesso in uscita.

Selezionare Salva.

Consentire agli utenti di eseguire la sincronizzazione in questo tenant

Se si seleziona Accesso in ingresso dell'organizzazione aggiunta, viene visualizzata la scheda Sincronizzazione tra tenant e la casella di controllo Consenti sincronizzazione utenti in questo tenant . La sincronizzazione tra tenant è un servizio di sincronizzazione unidirezionale in Microsoft Entra ID che automatizza la creazione, l'aggiornamento e l'eliminazione di utenti di collaborazione B2B di tra tenant in un'organizzazione. Per altre informazioni, vedere Configurare la sincronizzazione tra tenant e la documentazione sulle organizzazioni multi-tenant.

Modificare le impostazioni di accesso in uscita

Con le impostazioni in uscita, puoi selezionare quali utenti e gruppi riescono ad accedere alle applicazioni esterne scelte. Sia che si configurino le impostazioni predefinite o le impostazioni specifiche dell'organizzazione, i passaggi per la modifica delle impostazioni di accesso tra tenant in uscita sono gli stessi. Come descritto in questa sezione, passare alla scheda Predefinita o a un'organizzazione nella scheda Impostazioni dell'organizzazione e quindi apportare le modifiche.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza.

Passare a Entra ID>Identità> esterneImpostazioni di accesso tra tenant.

Vai alle impostazioni che vuoi modificare:

Per modificare le impostazioni predefinite in uscita, selezionare la scheda Impostazioni predefinite e quindi in Impostazioni di accesso in uscita selezionare Modifica impostazioni predefinite in uscita.

Per modificare le impostazioni per un'organizzazione specifica, selezionare la scheda Impostazioni dell'organizzazione, individuare l'organizzazione nell'elenco (o aggiungerne una) e quindi selezionare il collegamento nella colonna Accesso in uscita .

Selezionare la scheda Collaborazione B2B .

Questo passaggio si applica solo alle impostazioni dell'organizzazione . Se si configurano le impostazioni per un'organizzazione, selezionare un'opzione:

Impostazioni predefinite: l'organizzazione usa le impostazioni configurate nella scheda Impostazioni predefinite . Se le impostazioni personalizzate sono già state configurate per questa organizzazione, è necessario selezionare Sì per confermare che tutte le impostazioni devono essere sostituite dalle impostazioni predefinite. Selezionare Quindi Salva e ignorare il resto dei passaggi di questa procedura.

Personalizzare le impostazioni: è possibile personalizzare le impostazioni da applicare per questa organizzazione invece delle impostazioni predefinite. Continua con il resto dei passaggi di questa procedura.

Selezionare Utenti e gruppi.

In Stato di accesso selezionare una delle opzioni seguenti:

- Consenti accesso: consente agli utenti e ai gruppi specificati in Si applica di essere invitati alle organizzazioni esterne per la collaborazione B2B.

- Blocca l'accesso: impedisce agli utenti e ai gruppi specificati in Si applica a di essere invitato alla collaborazione B2B. Se blocchi l'accesso per tutti gli utenti e i gruppi, questa operazione blocca anche l'accesso a tutte le applicazioni esterne tramite collaborazione B2B.

In Si applica a selezionare una delle opzioni seguenti:

- Tutti gli <utenti dell'organizzazione>: applica l'azione scelta in Stato di accesso a tutti gli utenti e i gruppi.

- Selezionare <gli utenti e i gruppi dell'organizzazione> (richiede un abbonamento a Microsoft Entra ID P1 o P2): consente di applicare l'azione scelta in Stato di accesso a utenti e gruppi specifici.

Nota

Se si blocca l'accesso per tutti gli utenti e i gruppi, è anche necessario bloccare l'accesso a tutte le applicazioni esterne (nella scheda Applicazioni esterne).

Se scegli < dell'organizzazione>, esegui le operazioni seguenti per ogni utente o gruppo da aggiungere:

- Seleziona < dell'organizzazione>.

- Nel riquadro Seleziona digitare il nome utente o il nome del gruppo nella casella di ricerca.

- Seleziona l'utente o il gruppo nei risultati della ricerca.

- Al termine della selezione degli utenti e dei gruppi da aggiungere, scegliere Seleziona.

Nota

Quando la destinazione è utenti e gruppi, non sarà possibile selezionare gli utenti che hanno configurato l'autenticazione basata su SMS. Ciò è dovuto al fatto che gli utenti che dispongono di una "credenziale federata" nell'oggetto utente vengono bloccati per impedire l'aggiunta di utenti esterni alle impostazioni di accesso in uscita. Come soluzione alternativa, è possibile usare l'API Microsoft Graph per aggiungere direttamente l'ID oggetto dell'utente o definire come destinazione un gruppo a cui appartiene l'utente.

Selezionare la scheda Applicazioni esterne .

In Stato di accesso selezionare una delle opzioni seguenti:

- Consenti accesso: consente alle applicazioni esterne specificate in Si applica di accedere agli utenti tramite Collaborazione B2B.

- Blocca l'accesso: blocca l'accesso alle applicazioni esterne specificate in Si applica a dall'accesso degli utenti tramite Collaborazione B2B.

In Si applica a selezionare una delle opzioni seguenti:

- Tutte le applicazioni esterne: applica l'azione scelta in Stato di accesso a tutte le applicazioni esterne.

- Selezionare applicazioni esterne: applica l'azione scelta in Stato di accesso a tutte le applicazioni esterne.

Nota

Se si blocca l'accesso a tutte le applicazioni esterne, è anche necessario bloccare l'accesso per tutti gli utenti e i gruppi (nella scheda Utenti e gruppi ).

Se si sceglie Seleziona applicazioni esterne, eseguire le operazioni seguenti per ogni applicazione da aggiungere:

- Selezionare Aggiungi applicazioni Microsoft o Aggiungi altre applicazioni.

- Nella casella di ricerca digitare il nome dell'applicazione o l'ID applicazione ( ID app client o ID app risorsa). Quindi, seleziona l'applicazione nei risultati della ricerca. Ripeti la procedura per ogni applicazione che vuoi aggiungere.

- Al termine della selezione delle applicazioni, scegliere Seleziona.

Selezionare Salva.

Per modificare le impostazioni di attendibilità in uscita

Questa sezione si applica solo alle impostazioni dell'organizzazione .

Selezionare la scheda Impostazioni attendibilità .

Esaminare l'opzione Riscatto automatico :

Riscattare automaticamente gli inviti con il tenant<tenant>: controllare questa impostazione se si desidera riscattare automaticamente gli inviti. In tal caso, gli utenti di questo tenant non devono accettare la richiesta di consenso la prima volta che accedono al tenant specificato usando la sincronizzazione tra tenant, la collaborazione B2B o la connessione diretta B2B. Questa impostazione elimina solo la richiesta di consenso se il tenant specificato controlla anche questa impostazione per l'accesso in ingresso.

Selezionare Salva.

Rimuovere un'organizzazione

Quando rimuovi un'organizzazione dalle Impostazioni organizzative, le impostazioni di accesso tra tenant predefinite diventano effettive per tale organizzazione.

Nota

Se l'organizzazione è un provider di servizi cloud per l'organizzazione (la proprietà isServiceProvider nella configurazione specifica del partner Microsoft Graph è true), non sarà possibile rimuovere l'organizzazione.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza.

Passare a Entra ID>Identità> esterneImpostazioni di accesso tra tenant.

Selezionare la scheda Impostazioni dell'organizzazione .

Cerca l'organizzazione nell'elenco e quindi seleziona l'icona del cestino in tale riga.