Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описаны параметры шифрования персональных данных и их настройка с помощью Microsoft Intune или поставщиков служб конфигурации (CSP).

Примечание.

Шифрование персональных данных можно настроить с помощью политик CSP. Содержимое для защиты с помощью шифрования персональных данных можно указать с помощью шифрования персональных данных для известных папок и API шифрования персональных данных.

API шифрования персональных данных можно использовать для создания пользовательских приложений и сценариев, чтобы указать, какое содержимое следует защищать и на каком уровне защищать содержимое. Кроме того, API шифрования персональных данных нельзя использовать для защиты содержимого, пока не будет включена политика шифрования персональных данных.

Параметры шифрования персональных данных

В следующей таблице перечислены необходимые параметры для включения шифрования персональных данных.

| Имя параметра | Описание |

|---|---|

| Включение шифрования персональных данных | Шифрование персональных данных не включено по умолчанию. Прежде чем использовать шифрование персональных данных, необходимо включить его. |

| Автоматический вход и блокировка последнего интерактивного пользователя после перезапуска | Вход с автоматическим перезапуском Winlogon (ARSO) не поддерживается для использования с шифрованием персональных данных. Чтобы использовать шифрование персональных данных, необходимо отключить ARSO. |

Шифрование персональных данных для параметров известных папок

В следующей таблице перечислены параметры настройки шифрования персональных данных для известных папок.

| Имя параметра | Описание |

|---|---|

| Защита рабочего стола | Включите шифрование персональных данных в папке Desktop. |

| Защита документов | Включите шифрование персональных данных в папке Документы. |

| Защита изображений | Включите шифрование персональных данных в папке Рисунки. |

Рекомендации по повышению безопасности шифрования персональных данных

В следующей таблице перечислены рекомендуемые параметры для повышения безопасности шифрования персональных данных.

| Имя параметра | Описание |

|---|---|

| Аварийные дампы в режиме ядра и динамические дампы | Аварийные дампы в режиме ядра и динамические дампы могут привести к тому, что ключи, используемые шифрованием персональных данных для защиты содержимого, будут доступны. Для обеспечения максимальной безопасности отключите аварийные и динамические дампы режима ядра. |

| отчеты об ошибках Windows (WER)/аварийные дампы в пользовательском режиме | Отключение отчетов об ошибках Windows предотвращает аварийные дампы пользовательского режима. Аварийные дампы в пользовательском режиме могут привести к передаче ключей, используемых шифрованием персональных данных для защиты содержимого. Для обеспечения максимальной безопасности отключите аварийные дампы пользовательского режима. |

| Зимняя спячка | Файлы гибернации могут привести к передаче ключей, используемых шифрованием персональных данных для защиты содержимого. Для обеспечения большей безопасности отключите режим гибернации. |

| Разрешает пользователям выбирать, необходим ли ввод пароля при возобновлении работы из режима ожидания с подключением | Если эта политика не настроена на устройствах, присоединенных к Microsoft Entra, пользователи на подключенном резервном устройстве могут изменить время после выключения экрана устройства, прежде чем потребуется пароль для пробуждения устройства. В то время, когда экран отключается, но пароль не требуется, ключи, используемые шифрованием персональных данных для защиты содержимого, могут быть потенциально доступны. Рекомендуется явно отключить эту политику на Microsoft Entra присоединенных устройствах. |

Настройка шифрования персональных данных с помощью Microsoft Intune

Если вы используете Microsoft Intune для управления устройствами, вы можете настроить шифрование персональных данных с помощью политики шифрования дисков, политики каталога параметров или пользовательского профиля.

Политика шифрования дисков

Чтобы настроить устройства с помощью политики шифрования дисков, перейдите в раздел Безопасность конечных> точекШифрование дисков и выберите Создать политику:

- Платформа>Виндоус

- Профиль>Шифрование персональных данных

Введите имя и нажмите кнопку Далее. На странице Параметры конфигурации выберите Включить шифрование персональных данных и настройте параметры при необходимости.

Назначьте политику группе, содержащей в качестве участников устройства или пользователей, которые вы хотите настроить.

Политика каталога параметров

Чтобы настроить устройства с помощью Microsoft Intune, создайте политику каталога параметров и используйте следующие параметры:

| Категория | Имя параметра | Значение |

|---|---|---|

| Шифрование личных данных | Включение шифрования персональных данных (пользователь) | Включение шифрования персональных данных |

| Шифрование личных данных | Защита рабочего стола (пользователь) | Включение защиты для папки "Рабочий стол" |

| Шифрование личных данных | Защита документов (пользователь) | Включение защиты для папки "Документы" |

| Шифрование личных данных | Защита изображений (пользователь) | Включение защиты для папки "Изображения" |

| Административные шаблоны > Компоненты > Windows Параметры входа Windows | Автоматический вход и блокировка последнего интерактивного пользователя после перезапуска | Отключено |

| Дамп памяти | Разрешить динамический дамп | Блокирование |

| Дамп памяти | Разрешить аварийный дамп | Блокирование |

| Административные шаблоны > Компоненты > Windows отчеты об ошибках Windows | Отключение отчеты об ошибках Windows | Enabled |

| Power | Разрешить гибернации | Блокирование |

| Системный > вход в систему административных шаблонов > | Разрешает пользователям выбирать, необходим ли ввод пароля при возобновлении работы из режима ожидания с подключением | Отключена |

Назначьте политику группе, содержащей в качестве участников устройства или пользователей, которые вы хотите настроить.

Совет

Используйте следующий вызов Graph, чтобы автоматически создать политику каталога параметров в клиенте без назначений и область тегов.

При использовании этого вызова выполните проверку подлинности в клиенте в окне Обозреватель Graph. При первом использовании Graph Обозреватель может потребоваться авторизовать приложение для доступа к клиенту или изменить существующие разрешения. Для вызова графа требуются разрешения DeviceManagementConfiguration.ReadWrite.All .

POST https://graph.microsoft.com/beta/deviceManagement/configurationPolicies

Content-Type: application/json

{ "id": "00-0000-0000-0000-000000000000", "name": "_MSLearn_PDE", "description": "", "platforms": "windows10", "technologies": "mdm", "roleScopeTagIds": [ "0" ], "settings": [ { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_admx_credentialproviders_allowdomaindelaylock", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_admx_credentialproviders_allowdomaindelaylock_0", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_errorreporting_disablewindowserrorreporting", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_errorreporting_disablewindowserrorreporting_1", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_windowslogon_allowautomaticrestartsignon", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_windowslogon_allowautomaticrestartsignon_0", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_memorydump_allowcrashdump", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_memorydump_allowcrashdump_0", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_memorydump_allowlivedump", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_memorydump_allowlivedump_0", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "user_vendor_msft_pde_enablepersonaldataencryption", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "user_vendor_msft_pde_enablepersonaldataencryption_1", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_power_allowhibernate", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_power_allowhibernate_0", "children": [] } } } ] }

Настройка шифрования персональных данных с помощью CSP

Кроме того, можно настроить устройства с помощью CSP политики и CSP шифрования персональных данных.

| OMA-URI | Формат | Значение |

|---|---|---|

./User/Vendor/MSFT/PDE/EnablePersonalDataEncryption |

int | 1 |

./User/Vendor/MSFT/PDE/ProtectFolders/ProtectDesktop |

int | 1 |

./User/Vendor/MSFT/PDE/ProtectFolders/ProtectDocuments |

int | 1 |

./User/Vendor/MSFT/PDE/ProtectFolders/ProtectPictures |

int | 1 |

./Device/Vendor/MSFT/Policy/Config/WindowsLogon/AllowAutomaticRestartSignOn |

string | <disabled/> |

./Device/Vendor/MSFT/Policy/Config/MemoryDump/AllowCrashDump |

int | 0 |

./Device/Vendor/MSFT/Policy/Config/MemoryDump/AllowLiveDump |

int | 0 |

./Device/Vendor/MSFT/Policy/Config/ErrorReporting/DisableWindowsErrorReporting |

string | <enabled/> |

./Device/Vendor/MSFT/Policy/Config/Power/AllowHibernate |

int | 0 |

./Device/Vendor/MSFT/Policy/Config/ADMX_CredentialProviders/AllowDomainDelayLock |

string | <disabled/> |

Взаимодействие с пользователем

Если включено шифрование персональных данных, пользовательский интерфейс выглядит следующим образом:

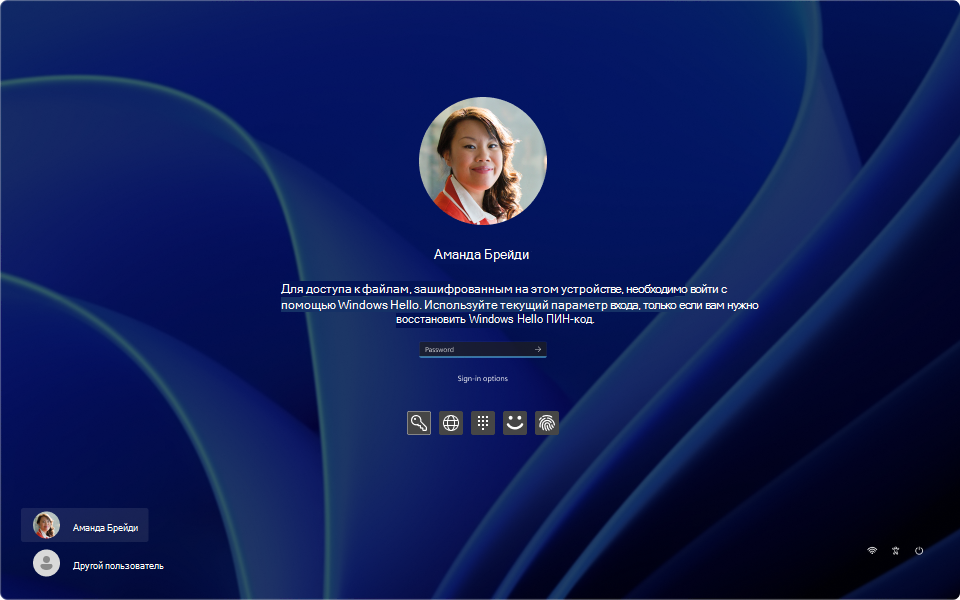

- Доступ к защищенному содержимому шифрования персональных данных возможен только при входе пользователей с использованием Windows Hello (биометрические данные или ПИН-код). Если пользователи входят в систему без Windows Hello, они не смогут открыть зашифрованное содержимое.

- Если пользователь пытается войти без Windows Hello, на экране входа появляется сообщение о том, что для доступа к зашифрованным содержимому пользователь должен войти с помощью Windows Hello

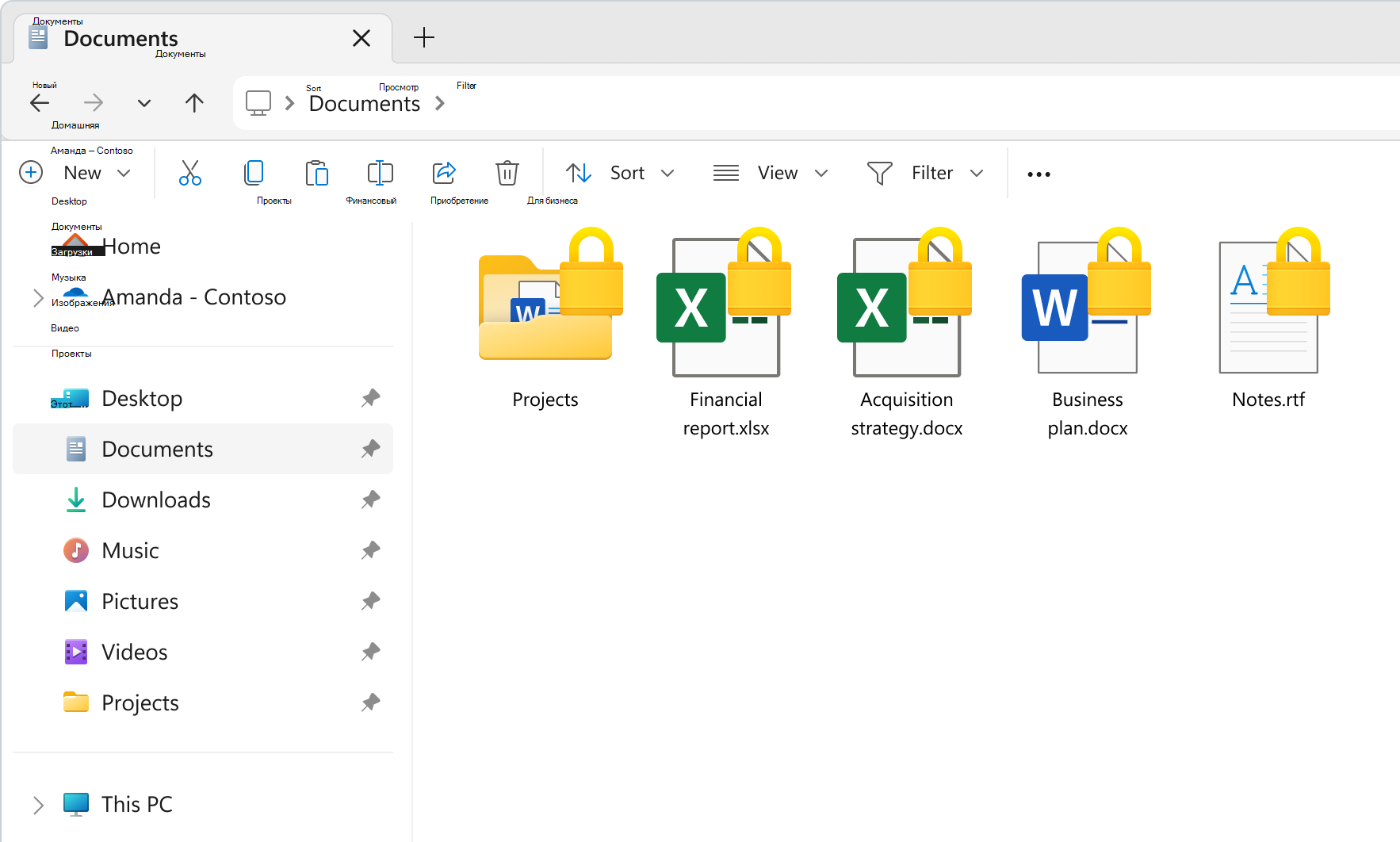

- Данные, защищенные с помощью шифрования персональных данных, имеют замок на значке файла или папки. Значок замка отображается в проводник и на рабочем столе

Отключение шифрования персональных данных

После включения шифрования персональных данных его не рекомендуется отключать. Однако если вам нужно отключить шифрование персональных данных, это можно сделать, выполнив следующие действия.

Отключение шифрования персональных данных с помощью политики шифрования дисков

Чтобы отключить устройства с шифрованием персональных данных с помощью политики шифрования дисков, перейдите в раздел Безопасность конечных> точекШифрование диска и выберите Создать политику:

- Платформа>Виндоус

- Профиль>Шифрование персональных данных

Введите имя и нажмите кнопку Далее. На странице Параметры конфигурации выберите Отключить шифрование персональных данных.

Назначьте политику группе, содержащей в качестве участников устройства или пользователей, которые вы хотите настроить.

Отключение шифрования персональных данных с помощью политики каталога параметров в Intune

Чтобы настроить устройства с помощью Microsoft Intune, создайте политику каталога параметров и используйте следующие параметры:

| Категория | Имя параметра | Значение |

|---|---|---|

| Шифрование личных данных | Включение шифрования персональных данных (пользователь) | Отключение шифрования персональных данных |

Назначьте политику группе, содержащей в качестве участников устройства или пользователей, которые вы хотите настроить.

Отключение шифрования персональных данных с помощью CSP

Вы можете отключить шифрование персональных данных с помощью CSP, используя следующий параметр:

| OMA-URI | Формат | Значение |

|---|---|---|

./User/Vendor/MSFT/PDE/EnablePersonalDataEncryption |

int | 0 |

Расшифровка зашифрованного содержимого

При отключении шифрования персональных данных содержимое, зашифрованное с помощью шифрования персональных данных для известных папок, автоматически расшифровывается. Однако содержимое, зашифрованное с помощью API шифрования персональных данных, не расшифровывается автоматически. Чтобы расшифровать это содержимое, выполните следующие действия.

- Откройте свойства файла

- На вкладке Общие выберите Дополнительно….

- Снимите флажок Шифровать содержимое для защиты данных.

- Выберите ОК, а затем снова ОК

Защищенные файлы также можно расшифровать с помощью cipher.exe, что может быть полезно в следующих сценариях:

- Расшифровка большого числа файлов на устройстве

- Расшифровка файлов на нескольких устройствах

Чтобы расшифровать файлы на устройстве с помощью cipher.exe:

Расшифруйте все файлы в каталоге, включая подкаталоги:

cipher.exe /d /s:<path_to_directory>Расшифруйте один файл или все файлы в указанном каталоге, но не в подкаталогах:

cipher.exe /d <path_to_file_or_directory>

Важно.

После того как пользователь выбирает расшифровку файла вручную, пользователь не сможет повторно защитить файл вручную с помощью шифрования персональных данных.

Дальнейшие действия

- Ознакомьтесь с часто задаваемыми вопросами о шифровании персональных данных