Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Безопасность виртуализации — это основная область инвестиций в Hyper-V. Помимо защиты узлов или других виртуальных машин от ВМ с вредоносными программами необходимо также защитить их от скомпрометированного узла. Это основная опасность для каждой платформы виртуализации сегодня, будь то Hyper-V, VMware или любой другой. Если виртуальная машина выходит из организации (злонамеренно или случайно), эта виртуальная машина может быть запущена в любой другой системе. Защита ценных ресурсов, таких как контроллеры домена, конфиденциальные файловые серверы и системы отдела кадров, — самая приоритетная задача в организации.

Чтобы защититься от скомпрометированного структуры виртуализации, в Windows Server 2016 Hyper-V появились экранированные виртуальные машины. Экранированная виртуальная машина — это виртуальная машина поколения 2 (поддерживаемая в Windows Server 2012 и более поздних версиях), которая имеет виртуальный TPM, шифруется с помощью BitLocker и может работать только на работоспособных и утвержденных узлах в структуре. Благодаря экранированным виртуальным машинам и защищенной структуре поставщики облачных служб или администраторы корпоративного частного облака предоставляют более безопасную среду для клиентских виртуальных машин.

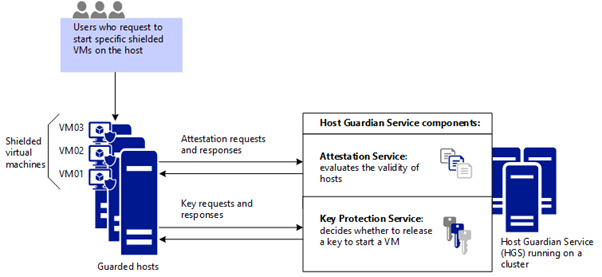

Защищенная структура состоит из:

- 1 Служба защиты узлов (HGS) (обычно кластер из 3 узлов).

- 1 или более защищенных узлов.

- набора экранированных виртуальных машин. На схеме ниже показано, как служба защиты узла использует аттестации, чтобы обеспечить запуск экранированных виртуальных машин только на известных допустимых узлах, и безопасное освобождение ключей для этих виртуальных машин.

Когда клиент создает экранированные виртуальные машины, запущенные в защищенной структуре, узлы Hyper-V и эти виртуальные машины защищаются с помощью службы HGS. HGS предоставляет две различные службы: аттестации и защиты ключей. Служба аттестации гарантирует, что экранированные виртуальные машины могут запускаться только на доверенных узлах Hyper-V, тогда как служба защиты ключей предоставляет ключи, с помощью которых можно включить виртуальные машины и выполнить их динамическую миграцию на другие защищенные узлы.

Дополнительные сведения см. в этом видеоролике: общие сведения о экранированных виртуальных машинах.

Режимы аттестации в решении защищенной структуры

HGS поддерживает различные режимы аттестации для защищенной структуры:

- Аттестация доверенного платформенного модуля (на основе оборудования)

- Аттестация ключей узла (на основе асимметричных пар ключей)

Рекомендуется использовать аттестацию по ключу доверенного платформенного модуля, так как она предоставляет более надежные гарантии, что описано в приведенной ниже таблице. Но в этом случае требуется, чтобы у узлов Hyper-V был доверенный платформенный модуль версии 2.0. Если в настоящее время нет TPM 2.0 или любого доверенного платформенного модуля, можно использовать аттестацию ключа узла. Если вы приобретете новое оборудование и захотите перейти на аттестацию по ключу доверенного платформенного модуля, смените режим аттестации в службе защиты узла без прерывания или с минимальным прерыванием работы структуры.

| Режим аттестации, который вы выбираете для узлов | Гарантии узлов |

|---|---|

| Аттестация по ключу доверенного платформенного модуля: предоставляет самую надежную защиту, но требует дополнительной настройки. Оборудование узла и встроенное ПО должно включать TPM 2.0 и UEFI 2.3.1 с поддержкой безопасной загрузки. | Защищенные узлы утверждены на основе их удостоверения доверенного платформенного модуля, последовательности загрузки и политик целостности кода, чтобы гарантировать, что они выполняют только утвержденный код. |

| Аттестация ключа узла: предназначено для поддержки существующего оборудования узла, где TPM 2.0 недоступен. Такая аттестация требует меньше этапов настройки и совместима со стандартным серверным оборудованием. | Защищенные узлы утверждены на основе владения ключом. |

Другой режим аттестации с именем admin-trusted является устаревшим, начиная с Windows Server 2019. Этот режим основан на защищенном членстве узла в указанной группе безопасности служб домен Active Directory (AD DS). Аттестация ключей узла обеспечивает аналогичную идентификацию узла и упрощает настройку.

Гарантии, предоставляемые службой защиты узла

HGS, а также методы создания экранированных виртуальных машин обеспечивают следующие гарантии.

| Тип гарантии для виртуальных машин | Гарантии экранированных виртуальных машин из службы защиты ключей и от методов создания экранированных виртуальных машин |

|---|---|

| Зашифрованные диски BitLocker (диски ОС и диски данных) | Экранированные виртуальные машины используют BitLocker для защиты своих дисков. Ключи BitLocker, необходимые для загрузки виртуальной машины и расшифровки дисков, защищены виртуальным TPM экранированных виртуальных машин с использованием проверенных в отрасли технологий, таких как безопасная измеряемая загрузка. Хотя экранированные виртуальные машины автоматически шифруют и защищают только диск операционной системы, можно также шифровать диски с данными, подключенные к этим машинам. |

| Развертывание новых экранированных виртуальных машин с "доверенных" дисков и образов шаблонов | При развертывании новых экранированных виртуальных машин клиенты могут указать, каким шаблонам дисков они доверяют. В экранированных шаблонах дисков есть подписи, которые определяются в тот момент, когда их содержимое распознается как надежное. Подписи дисков затем сохраняются в каталоге подписей, который безопасно передается клиентами структуре при создании экранированных виртуальных машин. Во время подготовки экранированных виртуальных машин подпись диска определяется снова и сравнивается с доверенными подписями в каталоге. Если подписи совпадают, машина развертывается. Если подписи не соответствуют, экранированный диск шаблона считается ненадежным, а развертывание завершается сбоем. |

| Защита паролей и других секретов при создании экранированного виртуального машины | При создании виртуальных машин необходимо убедиться, что секреты виртуальных машин, такие как подписи доверенного диска, сертификаты RDP и пароль учетной записи локального администратора виртуальной машины, не разглашаются в структуру. Эти секреты хранятся в файле данных экранирования (PDK-файле) — зашифрованном файле, который защищен ключами клиента и отправлен клиентом в структуру. При создании экранированной виртуальной машины клиент выбирает, какие данные экранирования использовать. При этом секреты безопасно передаются доверенным компонентам внутри защищенной структуры. |

| Управление клиентом, на котором можно запустить виртуальную машину | Данные экранирования также содержат список защищенных структур, в которых разрешен запуск определенной экранированной виртуальной машины. Это полезно в случаях, когда экранированная виртуальная машина обычно находится в локальном частном облаке, но для аварийного восстановления ее нужно перенести в другое облако (частное или общедоступное). Целевое облако или структура должны поддерживать экранированные виртуальные машины, и эти машины должны разрешать запуск в этой структуре. |

Что такое данные экранирования и зачем они нужны

Файл данных экранирования (также называемый файлом данных подготовки, или PDK-файлом) — это зашифрованный файл, который создает клиент или владелец виртуальной машины, чтобы защитить важную информацию о конфигурации виртуальной машины (пароль администратора, протокол удаленного рабочего стола и другие сертификаты с информацией об удостоверениях, учетные данные для присоединения домена и т. д.). Администратор структуры использует файл данных экранирования при создании экранированной виртуальной машины, но не может просматривать и использовать содержащиеся в нем сведения.

Среди прочего, экранирование файлов данных содержит такие секреты, как:

- Учетные данные администратора.

- Файл ответов (unattend.xml).

- Политика безопасности, которая определяет, настроены ли виртуальные машины, созданные с использованием этих данных экранирования, как экранированные или поддерживаемые шифрованием

- Помните, что виртуальные машины, настроенные как экранированные, защищены от администраторов структуры, а поддерживаемые шифрование виртуальных машин не являются

- Сертификат протокола удаленного рабочего стола для безопасного взаимодействия с виртуальной машиной.

- Каталог подписей томов со списком доверенных подписанных шаблонов дисков, которые можно использовать для создания виртуальной машины.

- Предохранитель ключа, определяющий, в каких защищенных структурах может запускаться экранированная виртуальная машина.

Файл данных экранирования (PDK-файл) гарантирует, что виртуальная машина будет создана так, как предполагал клиент. Например, когда клиент помещает файл ответа (unattend.xml) в файл данных экранирования и передает его поставщику услуг размещения, поставщик размещения не может просматривать или вносить изменения в этот файл ответа. Аналогичным образом поставщик размещения не может заменить другой VHDX при создании экранированного виртуальной машины, так как файл данных экранирования содержит подписи доверенных дисков, из-за которые можно создать экранированные виртуальные машины.

На рисунке ниже показан файл данных экранирования и связанные с ним элементы конфигурации.

Типы виртуальных машин, которые могут выполняться в защищенной структуре

В защищенной структуре могут запускаться виртуальные машины одного из следующих типов:

- Обычная виртуальная машина, которая не обеспечивает защиту, представленную только в предыдущих версиях Hyper-V.

- Виртуальная машина с поддержкой шифрования, защиту которой может настроить администратор структуры.

- Экранированная виртуальная машина, защита которой включена и не может быть отключена администратором структуры.

Виртуальные машины с поддержкой шифрования предназначены для случаев, когда есть полное доверие к администратору структуры. Например, предприятие может развернуть защищенную структуру, чтобы выполнять для дисков виртуальной машины шифрование неактивных данных с целью соответствия требованиям. Администраторы структуры по-прежнему могут использовать удобные средства управления, например подключения к консоли виртуальной машины, PowerShell Direct и другие повседневные средства управления и устранения неполадок.

Экранированные виртуальные машины предназначены для структур, где данные и состояние виртуальной машины должны быть защищены как от администраторов структуры, так и от ненадежного программного обеспечения, которое может выполняться на узлах Hyper-V. К примеру, экранированные виртуальные машины никогда не разрешат подключение к консоли виртуальной машины, тогда как для виртуальных машин с поддержкой шифрования администратор структуры может включить или отключить эту защиту.

В следующей таблице перечислены различия между поддерживаемыми шифрованием и экранированных виртуальными машинами.

| Возможность | Второе поколение. Поддержка шифрования | Второе поколение. Экранирование |

|---|---|---|

| Безопасная загрузка | Да, необходимо, но есть возможность настройки | Да, необходимо, применяется принудительно |

| Виртуальный доверенный платформенный модуль | Да, необходимо, но есть возможность настройки | Да, необходимо, применяется принудительно |

| Шифрование состояния виртуальной машины и трафика динамической миграции | Да, необходимо, но есть возможность настройки | Да, необходимо, применяется принудительно |

| Компоненты интеграции | Настраивается администратором структуры | Некоторые компоненты интеграции заблокированы (например, обмен данными, PowerShell Direct) |

| Подключение к виртуальной машине (консоль), HID-устройства (например, клавиатура, мышь) | Включено, отключить невозможно | Включен на узлах, начиная с Windows Server версии 1803; Отключены на более ранних узлах |

| Последовательные или COM-порты | Поддерживается | Отключено (нельзя включить) |

| Присоединение отладчика (к процессу виртуальной машины)1 | Поддерживается | Отключено (нельзя включить) |

1 Традиционные отладчики, которые присоединяются непосредственно к процессу, например WinDbg.exe, блокируются для экранированных виртуальных машин, так как рабочий процесс виртуальной машины (VMWP.exe) является защищенным светом процесса (PPL). Альтернативные методы отладки, такие как те, которые используются LiveKd.exe, не блокируются. В отличие от экранированных виртуальных машин рабочий процесс для шифрования поддерживаемых виртуальных машин не выполняется как PPL, поэтому традиционные отладчики, такие как WinDbg.exe, будут продолжать работать нормально.

Как экранированные виртуальные машины, так и виртуальные машины с поддержкой шифрования продолжают поддерживать стандартные возможности управления структуры, в том числе динамическую миграцию, реплику Hyper-V, контрольные точки виртуальной машины и т. д.

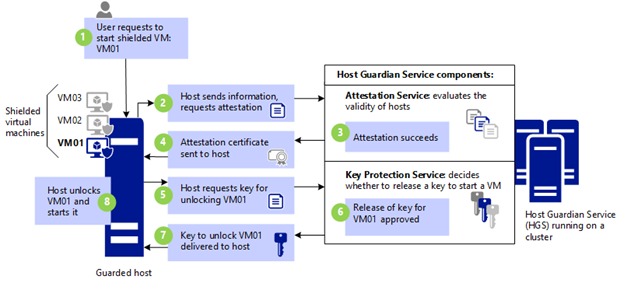

Служба защиты узла в действии. Включение экранированной виртуальной машины

Включается виртуальная машина VM01. Прежде чем защищенный узел может использовать экранированную виртуальную машину, сначала необходимо подтвердить, что он работоспособна. Чтобы доказать работоспособность, он должен представить сертификат работоспособности в службе защиты ключей (KPS). Он передается в ходе аттестации.

Узел запрашивает аттестацию. Защищенный узел запрашивает аттестацию. Режим аттестации устанавливается службой защиты узла.

Аттестация доверенного платформенного модуля: узел Hyper-V отправляет сведения, которые включают:

сведения, определяющие доверенный платформенный модуль (ключ подтверждения);

сведения о процессах, запущенных в течение последней последовательности загрузки (журнал TCG);

Сведения о политике целостности кода (CI), применяемой на узле.

Аттестация происходит при запуске узла, а затем каждые 8 часов. Если по какой-то причине узел не имеет сертификата аттестации при попытке запуска виртуальной машины, это также активирует аттестацию.

Аттестация ключа узла: узел Hyper-V отправляет общедоступную половину пары ключей. HGS проверяет, зарегистрирован ли ключ узла.

Аттестация по группе доверенного администратора. Узел Hyper-V отправляет билет Kerberos, который определяет группы безопасности, в которые входит узел. HGS проверяет, принадлежит ли узел к группе безопасности, которую ранее настроил доверенный администратор HGS.

Аттестация завершается успешно (или с ошибкой). Режим аттестации определяет, какие проверки необходимы для успешного подтверждения работоспособности узла. При аттестации доверенного доверенного платформенного модуля проверяется удостоверение доверенного платформенного модуля узла, измерения загрузки и политика целостности кода. При аттестации ключа узла проверяется только регистрация ключа узла.

Сертификат аттестации отправляется на узел. Если аттестация выполнена успешно, сертификат работоспособности отправляется на узел, а узел считается защищенным (авторизованным для запуска экранированных виртуальных машин). Узел использует сертификат работоспособности для авторизации службы защиты ключей, чтобы безопасно освободить ключи, необходимые для работы экранированных виртуальных машин.

Узел запрашивает ключ виртуальной машины. Защищенный узел не имеет ключей, необходимых для питания на экранированных виртуальных машинах (VM01 в этом случае). Чтобы получить необходимые ключи, защищенный узел должен предоставить службе защиты ключей следующее:

- текущий сертификат работоспособности;

- зашифрованный секрет (предохранитель ключа), содержащий необходимые для включения VM01 ключи. Секрет зашифрован с использованием других ключей, известных только службе защиты ключей.

Ключ освобождается. Служба защиты ключей проверяет сертификат работоспособности на допустимость. Сертификат не должен быть просрочен, и служба защиты ключей должна доверять службе аттестации, выдавшей его.

Ключ возвращается на узел. Если сертификат работоспособности действителен, KPS пытается расшифровать секрет и безопасно вернуть ключи, необходимые для работы с виртуальной машиной. Ключи шифруются для защищенных виртуальных машин узла.

Размещение в VM01.

Словарь терминов, касающихся защищенной структуры и экранированной виртуальной машины

| Термин | Определение |

|---|---|

| Служба защиты узла | Роль сервера Windows, который установлен на защищенном кластере серверов без операционной системы. Он может оценить работоспособность узла Hyper-V и освободить ключи для работоспособных узлов во время включения или динамической миграции экранированных виртуальных машин. Эти две возможности играют главную роль в решении экранированной виртуальной машины и называются службой аттестации и службой защиты ключей соответственно. |

| Защищенный узел | Узел Hyper-V, на котором могут запускаться экранированные виртуальные машины. Узел можно рассматривать только в том случае, если он считается работоспособным службой аттестации HGS. Экранированные виртуальные машины не могут быть перенесены или перенесены на узел Hyper-V, который еще не прошел аттестацию или не удалось выполнить аттестацию. |

| Защищенная структура | Это обобщающий термин для описания структуры узлов Hyper-V и их службы защиты. Структура может запускать экранированные виртуальные машины и управлять ими. |

| Экранированная виртуальная машина | Виртуальная машина, которая может запускаться только на защищенных узлах и защищена от просмотра, несанкционированного изменения и кражи данных администраторами вредоносных систем и вредоносными программами. |

| Администратор структуры | Администратор общедоступного или частного облака, который может управлять виртуальными машинами. В контексте защищенной структуры администратор структуры не имеет доступа к экранированных виртуальных машинах или политикам, определяющим, на каких узлах экранированные виртуальные машины могут работать. |

| Администратор службы защиты узла | Доверенный администратор общедоступного или частного облака, который может управлять политикой и материалами шифрования для защищенных узлов, то есть таких, на которых может запускаться экранированная виртуальная машина. |

| Файл данных подготовки или файл данных экранирования (PDK-файл) | Зашифрованный файл, который создается клиентом или пользователем для хранения важной информации о конфигурации виртуальной машины и защиты этой информации от несанкционированного доступа. Например, файл данных экранирования может содержать пароль, который будет назначен учетной записи локального администратора при создании виртуальной машины. |

| Безопасность на основе виртуализации (VBS) | Среда обработки и хранения на основе Hyper-V, защищенная от администраторов. Виртуальный безопасный режим предоставляет системе возможность хранить ключи операционной системы, которые не отображаются администратору операционной системы. |

| Виртуальный доверенный платформенный модуль | Виртуализированная версия доверенного платформенного модуля (TPM). Начиная с Hyper-V в Windows Server 2016, можно предоставить виртуальное устройство TPM 2.0, чтобы виртуальные машины могли быть зашифрованы, так же как физический TPM позволяет шифровать физический компьютер. |

Дополнительные справочники

- Защищенная структура и экранированные виртуальные машины

- Блог: Центр обработки данных и блог о частной облачной безопасности

- Видео: введение в экранированные Виртуальные машины

- Видео: обзор экранированных виртуальных машин с Windows Server 2016 Hyper-V