Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Отладчик Windows (WinDbg) — это отладчик в режиме ядра и пользовательском режиме, включенный в средства отладки для Windows. В этой статье приведены упражнения, помогающие приступить к использованию WinDbg в качестве отладчика в режиме ядра.

Сведения о получении WinDbg см. в разделе "Скачать и установить отладчик Windows" (WinDbg).

Настройка отладки в режиме ядра

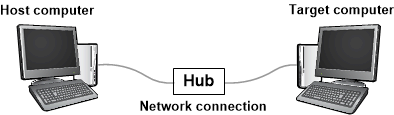

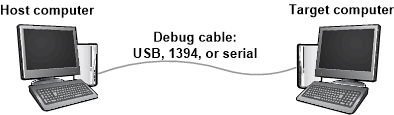

A kernel-mode debugging environment typically has two computers, the host computer and the target computer. Отладчик выполняется на хост-компьютере, а код, который отлаживается, выполняется на целевом компьютере. Компьютер и целевое устройство соединены отладочным кабелем.

Отладчики Windows поддерживают следующие типы кабелей:

- Ethernet

- USB 3.0

- Serial (also called null modem)

Для обеспечения скорости и надежности следует использовать кабель Ethernet с локальным сетевым концентратором. На следующей схеме показан узел и целевой компьютер, подключенный к отладке с помощью кабеля Ethernet:

Для более старых версий Windows можно использовать прямой кабель, например последовательный кабель:

Запустите процесс, выполнив процедуру установки для требуемой конфигурации:

Сведения о настройке узлов и целевых компьютеров см. в статье Настройка отладки в режиме ядра вручную.

Сведения о подключении отладчика к Hyper-V виртуальной машине см. в статье Настройка отладки сети для узла виртуальной машины — отладка ядра по сети (KDNET).

Установка сеанса отладки в режиме ядра

После настройки узла и целевого компьютера и подключения к ним с помощью отладочного кабеля можно установить сеанс отладки в режиме ядра.

Перейдите к инструкциям, приведенным в статье, используемой для процесса установки. Например, если вы настроили узел и целевые компьютеры для отладки по кабелю Ethernet для отладки в режиме ядра, следуйте инструкциям в статье "Настройка отладки сетевого ядра KDNET".

Запуск отладки с помощью WinDbg

Чтобы приступить к работе с WinDbg для сеанса отладки, выполните следующие действия.

На хост-компьютере откройте WinDbg и установите сеанс отладки в режиме ядра с целевым компьютером.

Open the debugger documentation CHM (.chm) file by selecting Help>Contents.

Документация по отладчику также доступна в интернете в средствах отладки для Windows. Дополнительные сведения см. в разделе "Установка отладчика Windows".

При установке сеанса отладки в режиме ядра WinDbg может автоматически перейти на целевой компьютер. If WinDbg doesn't break in, select Debug>Break.

В командной строке в нижней части окна WinDbg выполните следующие команды:

Задайте путь символа с помощью команды Sympath (Путь символа ).

.sympath srv*Выходные данные похожи на этот пример:

Symbol search path is: srv* Expanded Symbol search path is: cache*;SRV*https://msdl.microsoft.com/download/symbolsThe symbol search path tells WinDbg where to look for symbol program database (PDB) files (.pdb). Отладчику требуются файлы символов для получения сведений о модулях кода, таких как имена функций и имена переменных.

Run the .reload command so WinDbg starts finding and loading symbols files.

.reload

View a list of loaded modules with the lm command.

lmВыходные данные похожи на этот пример:

0:000>3: kd> lm start end module name fffff800`00000000 fffff800`00088000 CI (deferred) ... fffff800`01143000 fffff800`01151000 BasicRender (deferred) fffff800`01151000 fffff800`01163000 BasicDisplay (deferred) ... fffff800`02a0e000 fffff800`03191000 nt (pdb symbols) C:\...\ntkrnlmp.pdb fffff800`03191000 fffff800`03200000 hal (deferred) ...Start the target computer running again with the g (Go) command.

gBreak in to the target computer again by selecting Debug>Break.

Выполните команду dt (тип отображения) и проверьте

_FILE_OBJECTтип данных в модулеnt:dt nt!_FILE_OBJECTВыходные данные похожи на этот пример:

0:000>0: kd> dt nt!_FILE_OBJECT +0x000 Type : Int2B +0x002 Size : Int2B +0x008 DeviceObject : Ptr64 _DEVICE_OBJECT +0x010 Vpb : Ptr64 _VPB ... +0x0c0 IrpList : _LIST_ENTRY +0x0d0 FileObjectExtension : Ptr64 VoidВыполните команду x (Проверка символов) и просмотрите некоторые символы в модуле

nt:x nt!\*CreateProcess\*Выходные данные похожи на этот пример:

0:000>0: kd> x nt!*CreateProcess* fffff800`030821cc nt!ViCreateProcessCallbackInternal (<no parameter info>) ... fffff800`02e03904 nt!MmCreateProcessAddressSpace (<no parameter info>) fffff800`02cece00 nt!PspCreateProcessNotifyRoutine = <no type information> ...Выполните команды bu (Задать точку останова) и bl (список точек останова), чтобы задать и проверить точки останова:

buИспользуйте команду и задайте точку останова в вызове Windows в подпрограммуMmCreateProcessAddressSpace. Затем выполните команду и убедитесь,blчто задана точка останова.bu nt!MmCreateProcessAddressSpace blВыходные данные похожи на этот пример:

0:000>0: kd> bu nt!MmCreateProcessAddressSpace 0: kd> bl 0 e fffff800`02e03904 0001 (0001) nt!MmCreateProcessAddressSpaceВведите

g(Go), чтобы разрешить запуск целевого компьютера.gЦелевой компьютер разбивается на отладчик, когда Windows вызывает подпрограмму

MmCreateProcessAddressSpace.Если целевой компьютер немедленно не переходит в отладчик, выполните несколько действий на целевом компьютере. Например, откройте Блокнот и сохраните файл.

Просмотрите трассировку стека с помощью

.reloadкоманд и k (Display Stack Backtrace):.reload kВыходные данные похожи на этот пример:

0:000>2: kd> k Child-SP RetAddr Call Site ffffd000`224b4c88 fffff800`02d96834 nt!MmCreateProcessAddressSpace ffffd000`224b4c90 fffff800`02dfef17 nt!PspAllocateProcess+0x5d4 ffffd000`224b5060 fffff800`02b698b3 nt!NtCreateUserProcess+0x55b ... 000000d7`4167fbb0 00007ffd`14b064ad KERNEL32!BaseThreadInitThunk+0xd 000000d7`4167fbe0 00000000`00000000 ntdll!RtlUserThreadStart+0x1dSelect View>Disassembly. Then select Debug>Step Over (or select F10).

Enter step commands a few more times as you watch the output in the Disassembly window.

Снимите точку останова с помощью команды bc (точка останова clear).

bc *Введите

g(Go), чтобы разрешить запуск целевого компьютера.gTo break in again, select Debug>Break, or select CTRL-Break.

View a list of all processes with the !process command:

!process 0 0Выходные данные похожи на этот пример:

0:000>0: kd> !process 0 0 **** NT ACTIVE PROCESS DUMP **** PROCESS ffffe000002287c0 SessionId: none Cid: 0004 Peb: 00000000 ParentCid: 0000 DirBase: 001aa000 ObjectTable: ffffc00000003000 HandleCount: <Data Not Accessible> Image: System PROCESS ffffe00001e5a900 SessionId: none Cid: 0124 Peb: 7ff7809df000 ParentCid: 0004 DirBase: 100595000 ObjectTable: ffffc000002c5680 HandleCount: <Data Not Accessible> Image: smss.exe ... PROCESS ffffe00000d52900 SessionId: 1 Cid: 0910 Peb: 7ff669b8e000 ParentCid: 0a98 DirBase: 3fdba000 ObjectTable: ffffc00007bfd540 HandleCount: <Data Not Accessible> Image: explorer.exeСкопируйте адрес для процесса, например

ffffe00000d52900, и просмотрите сведения о процессе с!processпомощью команды. Замените<process-address>часть адресом процесса:!process <process-address> 2Выходные

ffffe00000d52900данные для процесса отображают следующие потоки в процессе:0:000>0:000>0: kd> !process ffffe00000d52900 2 PROCESS ffffe00000d52900 SessionId: 1 Cid: 0910 Peb: 7ff669b8e000 ParentCid: 0a98 DirBase: 3fdba000 ObjectTable: ffffc00007bfd540 HandleCount: Image: explorer.exe THREAD ffffe00000a0d880 Cid 0910.090c Teb: 00007ff669b8c000 ffffe00000d57700 SynchronizationEvent THREAD ffffe00000e48880 Cid 0910.0ad8 Teb: 00007ff669b8a000 ffffe00000d8e230 NotificationEvent ffffe00000cf6870 Semaphore Limit 0xffff ffffe000039c48c0 SynchronizationEvent ... THREAD ffffe00000e6d080 Cid 0910.0cc0 Teb: 00007ff669a10000 ffffe0000089a300 QueueObjectCopy the address for a thread, such as

ffffe00000e6d080, and view the thread information with the !thread command. Замените<thread-address>часть адресом потока:!thread <thread-ddress>Выходные

ffffe00000e6d080данные для потока содержат следующие сводные сведения:0: kd> !thread ffffe00000e6d080 THREAD ffffe00000e6d080 Cid 0910.0cc0 Teb: 00007ff669a10000 Win32Thread: 0000000000000000 WAIT: ... ffffe0000089a300 QueueObject Not impersonating DeviceMap ffffc000034e7840 Owning Process ffffe00000d52900 Image: explorer.exe Attached Process N/A Image: N/A Wait Start TickCount 13777 Ticks: 2 (0:00:00:00.031) Context Switch Count 2 IdealProcessor: 1 UserTime 00:00:00.000 KernelTime 00:00:00.000 Win32 Start Address ntdll!TppWorkerThread (0x00007ffd14ab2850) Stack Init ffffd00021bf1dd0 Current ffffd00021bf1580 Base ffffd00021bf2000 Limit ffffd00021bec000 Call 0 Priority 13 BasePriority 13 UnusualBoost 0 ForegroundBoost 0 IoPriority 2 PagePriority 5 ...View all the device nodes in the Plug and Play device tree with the !devnode command:

!devnode 0 1Выходные данные похожи на этот пример:

0:000>0: kd> !devnode 0 1 Dumping IopRootDeviceNode (= 0xffffe000002dbd30) DevNode 0xffffe000002dbd30 for PDO 0xffffe000002dc9e0 InstancePath is "HTREE\ROOT\0" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) DevNode 0xffffe000002d9d30 for PDO 0xffffe000002daa40 InstancePath is "ROOT\volmgr\0000" ServiceName is "volmgr" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) DevNode 0xffffe00001d49290 for PDO 0xffffe000002a9a90 InstancePath is "STORAGE\Volume\{3007dfd3-df8d-11e3-824c-806e6f6e6963}#0000000000100000" ServiceName is "volsnap" TargetDeviceNotify List - f 0xffffc0000031b520 b 0xffffc0000008d0f0 State = DeviceNodeStarted (0x308) Previous State = DeviceNodeStartPostWork (0x307) ...Просмотрите узлы устройства и их аппаратные ресурсы с помощью

!devnodeкоманды:!devnode 0 9Выходные данные похожи на этот пример:

0:000>... DevNode 0xffffe000010fa770 for PDO 0xffffe000010c2060 InstancePath is "PCI\VEN_8086&DEV_2937&SUBSYS_2819103C&REV_02\3&33fd14ca&0&D0" ServiceName is "usbuhci" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) TranslatedResourceList at 0xffffc00003c78b00 Version 1.1 Interface 0x5 Bus #0 Entry 0 - Port (0x1) Device Exclusive (0x1) Flags (0x131) - PORT_MEMORY PORT_IO 16_BIT_DECODE POSITIVE_DECODE Range starts at 0x3120 for 0x20 bytes Entry 1 - DevicePrivate (0x81) Device Exclusive (0x1) Flags (0000) - Data - {0x00000001, 0x00000004, 0000000000} Entry 2 - Interrupt (0x2) Shared (0x3) Flags (0000) - LEVEL_SENSITIVE Level 0x8, Vector 0x81, Group 0, Affinity 0xf ...Просмотрите узел устройства с именем службы "диск" с

!devnodeпомощью команды:!devnode 0 1 diskВыходные данные похожи на этот пример:

0: kd> !devnode 0 1 disk Dumping IopRootDeviceNode (= 0xffffe000002dbd30) DevNode 0xffffe0000114fd30 for PDO 0xffffe00001159610 InstancePath is "IDE\DiskST3250820AS_____________________________3.CHL___\5&14544e82&0&0.0.0" ServiceName is "disk" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) ...Выходные данные

!devnode 0 1команды показывают адрес объекта физического устройства (PDO) узла.Copy the address of a PDO, such as

0xffffe00001159610, and view the PDO details with the !devstack command. Замените<PDO-address>часть информацией о PDO:!devstack <PDO-address>Выходные данные для потока PDO

0xffffe00001159610показывают следующий стек устройств:0:000>0: kd> !devstack 0xffffe00001159610 !DevObj !DrvObj !DevExt ObjectName ffffe00001d50040 \Driver\partmgr ffffe00001d50190 ffffe00001d51450 \Driver\disk ffffe00001d515a0 DR0 ffffe00001156e50 \Driver\ACPI ffffe000010d8bf0Get information about the disk.sys driver object with the !drvobj command and the driver name "disk":

!drvobj disk 2В выходных данных показаны подробные сведения об объекте драйвера:

0:000>0: kd> !drvobj disk 2 Driver object (ffffe00001d52680) is for: \Driver\disk DriverEntry: fffff800006b1270 disk!GsDriverEntry DriverStartIo: 00000000 DriverUnload: fffff800010b0b5c CLASSPNP!ClassUnload AddDevice: fffff800010aa110 CLASSPNP!ClassAddDevice Dispatch routines: [00] IRP_MJ_CREATE fffff8000106d160 CLASSPNP!ClassGlobalDispatch [01] IRP_MJ_CREATE_NAMED_PIPE fffff80002b0ab24 nt!IopInvalidDeviceRequest [02] IRP_MJ_CLOSE fffff8000106d160 CLASSPNP!ClassGlobalDispatch [03] IRP_MJ_READ fffff8000106d160 CLASSPNP!ClassGlobalDispatch ... [1b] IRP_MJ_PNP fffff8000106d160 CLASSPNP!ClassGlobalDispatchВыходные данные

!drvobjкоманды показывают адреса подпрограмм отправки, напримерCLASSPNP!ClassGlobalDispatch. Задайте и проверьте точку останова в подпрограммеClassGlobalDispatchс помощью следующих команд:bu CLASSPNP!ClassGlobalDispatch blВведите

g(Go), чтобы разрешить запуск целевого компьютера.gЦелевой компьютер разбивается на отладчик, когда Windows вызывает подпрограмму

ClassGlobalDispatch.Если целевой компьютер не врезается в отладчик немедленно, выполните несколько действий на целевом компьютере. Или, например, откройте Блокнот и сохраните файл.

Просмотрите трассировку стека со следующими командами:

.reload kВыходные данные похожи на этот пример:

2: kd> k Child-SP RetAddr Call Site ffffd000`21d06cf8 fffff800`0056c14e CLASSPNP!ClassGlobalDispatch ffffd000`21d06d00 fffff800`00f2c31d volmgr!VmReadWrite+0x13e ffffd000`21d06d40 fffff800`0064515d fvevol!FveFilterRundownReadWrite+0x28d ffffd000`21d06e20 fffff800`0064578b rdyboost!SmdProcessReadWrite+0x14d ffffd000`21d06ef0 fffff800`00fb06ad rdyboost!SmdDispatchReadWrite+0x8b ffffd000`21d06f20 fffff800`0085cef5 volsnap!VolSnapReadFilter+0x5d ffffd000`21d06f50 fffff800`02b619f7 Ntfs!NtfsStorageDriverCallout+0x16 ...Чтобы завершить сеанс отладки, используйте команду qd (Выход и отсоединение ).

qd

Сводка команд

Следующие ссылки содержат дополнительные сведения о командах, описанных в этой статье.

- .sympath (задать путь к символам)

- .reload (модуль перезагрузки)

- x (проверка символов)

- g (Go)

- dt (тип отображения)

- lm (список загруженных модулей)

- k (обратная отрисовка стека отображения)

- bu (Установка точки останова)

- BL (список точек останова)

- bc (точка останова ясно)

- !process

- !thread

- !devnode

- !devstack

- !drvobj

- qd (Выход и отсоединение)

For more information about menu commands like Debug>Break and Help>Contents, see the Get started with WinDbg (user-mode) article.