Шифрование дисков BitLocker в Windows 11 для изготовителей оборудования

Шифрование диска BitLocker обеспечивает автономные данные и защиту операционной системы, гарантируя, что диск не изменен, пока операционная система находится в автономном режиме. Шифрование диска BitLocker использует TPM (дискретный или встроенное ПО), которое поддерживает статический корневой каталог измерения доверия, определенный группой доверенных вычислений.

Автоматическое шифрование устройств BitLocker

Автоматическое шифрование устройств BitLocker использует технологию шифрования дисков BitLocker для автоматического шифрования внутренних дисков после того, как пользователь завершит работу с интерфейсом Out Of Box (OOBE) на устройствах, отвечающих требованиям к оборудованию.

Примечание.

Автоматическое шифрование устройств BitLocker начинается во время встроенного интерфейса (OOBE). Однако защита включена (вооружена) только после входа пользователей с помощью учетной записи Майкрософт или учетной записи Azure Active Directory. До этого защита приостановлена и данные не защищены. Автоматическое шифрование устройств BitLocker не включено с локальными учетными записями, в этом случае BitLocker можно включить вручную с помощью панель управления BitLocker.

Требования к оборудованию для автоматического шифрования устройств BitLocker

Примечание.

Начиная с Windows 11 версии 24H2 корпорация Майкрософт сократила требования к оборудованию для автоматического шифрования устройств (auto-DE) в Windows:

Auto-DE больше не зависит от аппаратного интерфейса тестирования безопасности (HSTI) или современного резервного режима.

Автоматическое отключение будет включено, даже если обнаружены ненадежные автобусы и интерфейсы прямого доступа к памяти (DMA)

Это означает, что изготовители оборудования не должны добавлять интерфейсы DMA в раздел реестра AllowedBuses: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Эти новые, сокращенные требования автоматически отражаются в тестах HLK, и дальнейшие действия не требуются от изготовителей оборудования.

Автоматическое шифрование устройств BitLocker включено, если:

- Устройство содержит TPM (доверенный модуль платформы), TPM 1.2 или TPM 2.0.

- Безопасная загрузка UEFI включена. Дополнительные сведения см. в статье "Безопасная загрузка ".

- Безопасная загрузка платформы включена

- Платформа является современной резервной или HSTI-соответствие (это требование было удалено с Windows 11 24H2)

- Нет не разрешенных интерфейсов прямого доступа к памяти (DMA) (это требование было удалено с Windows 11 24H2)

Следующие тесты должны пройти до включения автоматического шифрования устройств BitLocker в Windows 11. Если вы хотите создать оборудование, поддерживающее эту возможность, необходимо убедиться, что устройство проходит эти тесты.

TPM: устройство должно включать TPM с поддержкой PCR 7. См. статью System.Fundamentals.TPM20.TPM20.

- Если наличие расширяемых карточек приводит к загрузке драйверов OROM UEFI BIOS во время загрузки, BitLocker не будет использовать привязку PCR7.

- Если вы работаете на устройстве, которое не привязывается к PCR7 и Bitlocker, нет недостатков безопасности, так как BitLocker по-прежнему является безопасным при использовании обычного профиля PCR UEFI (0,2 4,11).

- Любой дополнительный хэш ЦС (даже Windows Prod CA) до окончательного начального ЦС Windows Prod не позволит BitLocker использовать PCR7. Это не имеет значения, если дополнительные хэш или хэши находятся из ЦС UEFI (ака. Microsoft 3-й стороннего ЦС) или другого ЦС.

Безопасная загрузка: включена безопасная загрузка UEFI. См. статью System.Fundamentals.Firmware.UEFISecureBoot.

Современные требования к резервному режиму или проверка HSTI . (удалено с Windows 11 24H2)

Это требование выполняется одним из следующих условий:- Реализованы современные требования к резервному режиму. К ним относятся требования к безопасной загрузке UEFI и защите от несанкционированного DMA.

- Начиная с Windows 10 версии 1703, это требование можно выполнить с помощью теста HSTI:

- Самостоятельное тестирование безопасной загрузки платформы (или дополнительные самозаверяемые тесты, настроенные в реестре), должно сообщаться HSTI, как реализовано и передано.

- Кроме Thunderbolt, HSTI должен сообщать о не разрешенных шинах DMA.

- Если громболт присутствует, HSTI должен сообщить, что Thunderbolt настроен безопасно (уровень безопасности должен быть SL1 — "Авторизация пользователя" или выше).

Вы должны иметь 250 МБ свободного места в верхней части всего необходимого для загрузки (и восстановления Windows, если вы помещаете WinRE в системную секцию). Дополнительные сведения см. в разделах системы и служебных программ.

Если выполнены указанные выше требования, Сведения о системе указывает, что система поддерживает автоматическое шифрование устройств BitLocker. Эта функция доступна в Windows 10 версии 1703 или более поздней. Вот как проверить Сведения о системе.

- Нажмите кнопку " Пуск" и введите сведения о системе

- Щелкните правой кнопкой мыши приложение Сведения о системе и нажмите кнопку "Открыть от имени администратора". Разрешите приложению вносить изменения на устройство, нажав кнопку "Да". Для просмотра параметров шифрования на некоторых устройствах могут потребоваться повышенные разрешения.

- В сводке по системе см. раздел "Поддержка шифрования устройств". Значение будет состоянием, если устройство зашифровано или нет, причины, по которым оно отключено.

Обнаружена не разрешенная шина или устройства DMA

Это Сведения о системе состояние в службе поддержки шифрования устройств означает, что Windows обнаружила по крайней мере одну потенциальную внешнюю шину DMA или устройство, которое может представлять угрозу DMA.

Чтобы устранить эту проблему, обратитесь к IHV, чтобы определить, не имеет ли это устройство внешних портов DMA. При подтверждении IHV, что шина или устройство имеет только внутреннюю DMA, изготовитель оборудования может добавить его в список разрешенных.

Чтобы добавить шину или устройство в разрешенный список, необходимо добавить значение в раздел реестра. Для этого сначала необходимо взять на себя владение разделом реестра AllowedBuses . Выполните следующие действия:

Перейдите к разделу реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses .

Щелкните правой кнопкой мыши раздел реестра и выберите "Разрешения"....

Нажмите кнопку "Дополнительно", щелкните ссылку "Изменить " в поле "Владелец" , введите имя учетной записи пользователя, нажмите кнопку "Проверить имена", а затем нажмите кнопку "ОК" три раза, чтобы закрыть все диалоговые окна разрешений.

Щелкните правой кнопкой мыши раздел реестра и снова выберите "Разрешения".

Нажмите кнопку "Добавить... ", добавьте учетную запись пользователя, нажмите кнопку "Проверить имена", а затем нажмите кнопку "ОК". Затем установите флажок в разделе "Разрешить полный доступ". Затем нажмите кнопку ОК.

Затем под ключом AllowedBuses добавьте пары имен и значений строки (REG_SZ) для каждой помеченной шины DMA, которая определяется как безопасная:

- Ключ: описание понятного имени /устройства

- Значение: PCI\VEN_ID&DEV_ID.

Убедитесь, что идентификаторы соответствуют выходным данным теста HLK. Например, если у вас есть безопасное устройство с понятным именем Contoso PCI Express Root Port, идентификатор поставщика 1022 и идентификатор устройства 157C, вы создадите запись реестра с именем Contoso PCI Express Root Port как REG_SZ тип данных в: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Где значение = "PCI\VEN_1022&DEV_157C"

Примечание. Этот раздел реестра игнорируется начиная с Windows 11 24H2.

Макет раздела шифрования диска BitLocker

Шифрование диска BitLocker использует системную секцию, отдельную от секции Windows. Системный раздел BitLocker должен соответствовать следующим требованиям.

- Системный раздел BitLocker настраивается в качестве активной секции.

- Системный раздел BitLocker не должен быть зашифрован.

- В системном разделе BitLocker должно быть не менее 250 МБ свободного места, выше и за пределами любого пространства, используемого необходимыми файлами. Этот дополнительный системный раздел можно использовать для размещения среды восстановления Windows (RE) и средств OEM (предоставляемых OEM), пока секция по-прежнему соответствует требованию свободного места в 250 МБ.

Дополнительные сведения см. в разделах системы и служебных программ, а также жестких дисках и секциях.

Отключение автоматического шифрования устройств BitLocker

Изготовители оборудования могут отключить шифрование устройств и вместо этого реализовать собственную технологию шифрования на устройстве. Чтобы отключить автоматическое шифрование устройств BitLocker, можно использовать автоматический файл и задать значение PreventDeviceEncryption значение True.

Кроме того, можно обновить раздел реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker :

Значение: PreventDeviceEncryption равно True (1).

Не рекомендуется задавать этот раздел реестра на устройствах с функцией отзыва".

Устранение неполадок тестов BitLocker HLK

Рекомендуемые предварительные требования

Триаж гораздо проще, если вы знаете следующие фрагменты сведений об устройстве под тестом:

- Спецификация TPM (например, 1.2, 2.0)

- Профиль PCR BitLocker (например, 7, 11 или 0, 2, 4, 11)

- Независимо от того, является ли компьютер AOAC или AOAC (например, устройства Surface являются компьютерами AOAC)

Эта информация рекомендуется, но не требуется для выполнения трех операций.

Проблемы С HLK BitLocker обычно связаны с одной из следующих проблем: неправильное толкование результатов теста или проблемы привязки PCR7.

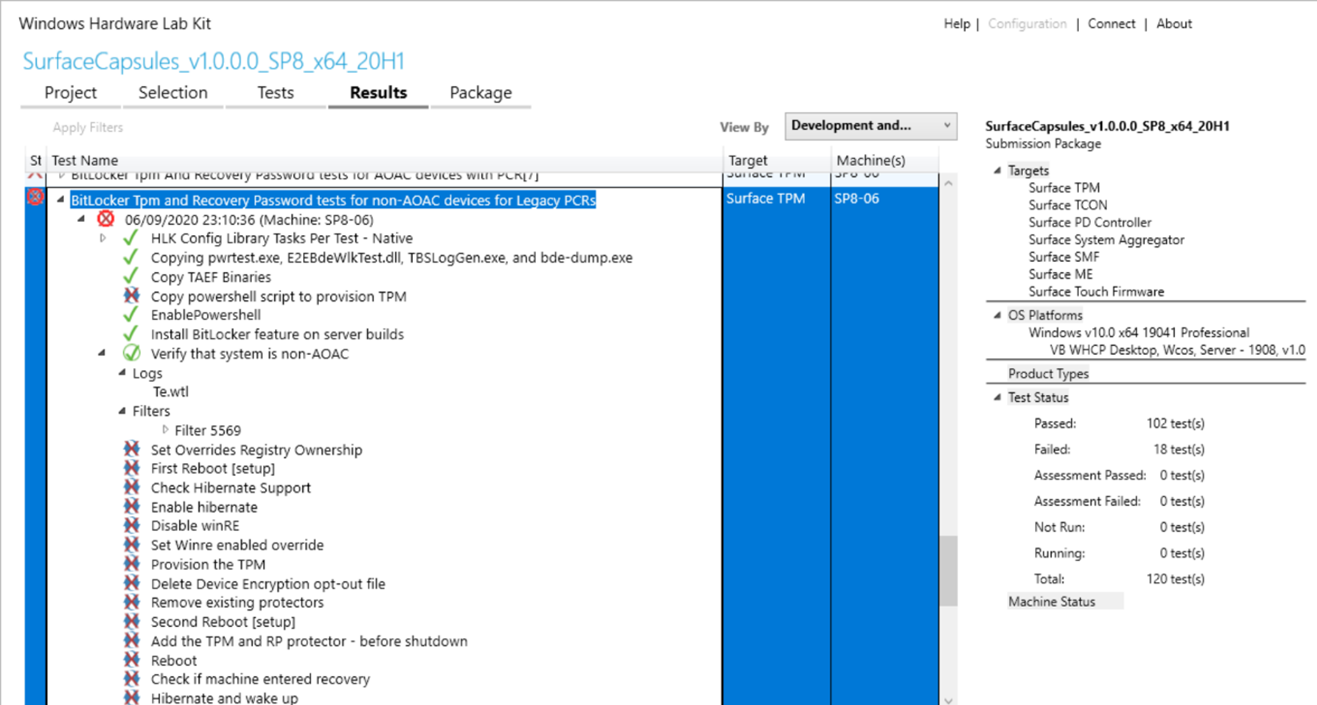

Неправильное понимание результатов теста

Тест HLK состоит из нескольких этапов тестирования. Некоторые этапы тестирования могут завершиться ошибкой, не влияя на успешность или сбой общего теста. Дополнительные сведения о интерпретации страницы результатов см. здесь. Если некоторые шаги теста завершились неудачно, но общий тест проходит (как указано зеленой проверкой рядом с именем теста), остановится здесь. Тест успешно выполнен, и для вашей части не требуется никаких действий.

Три этапа:

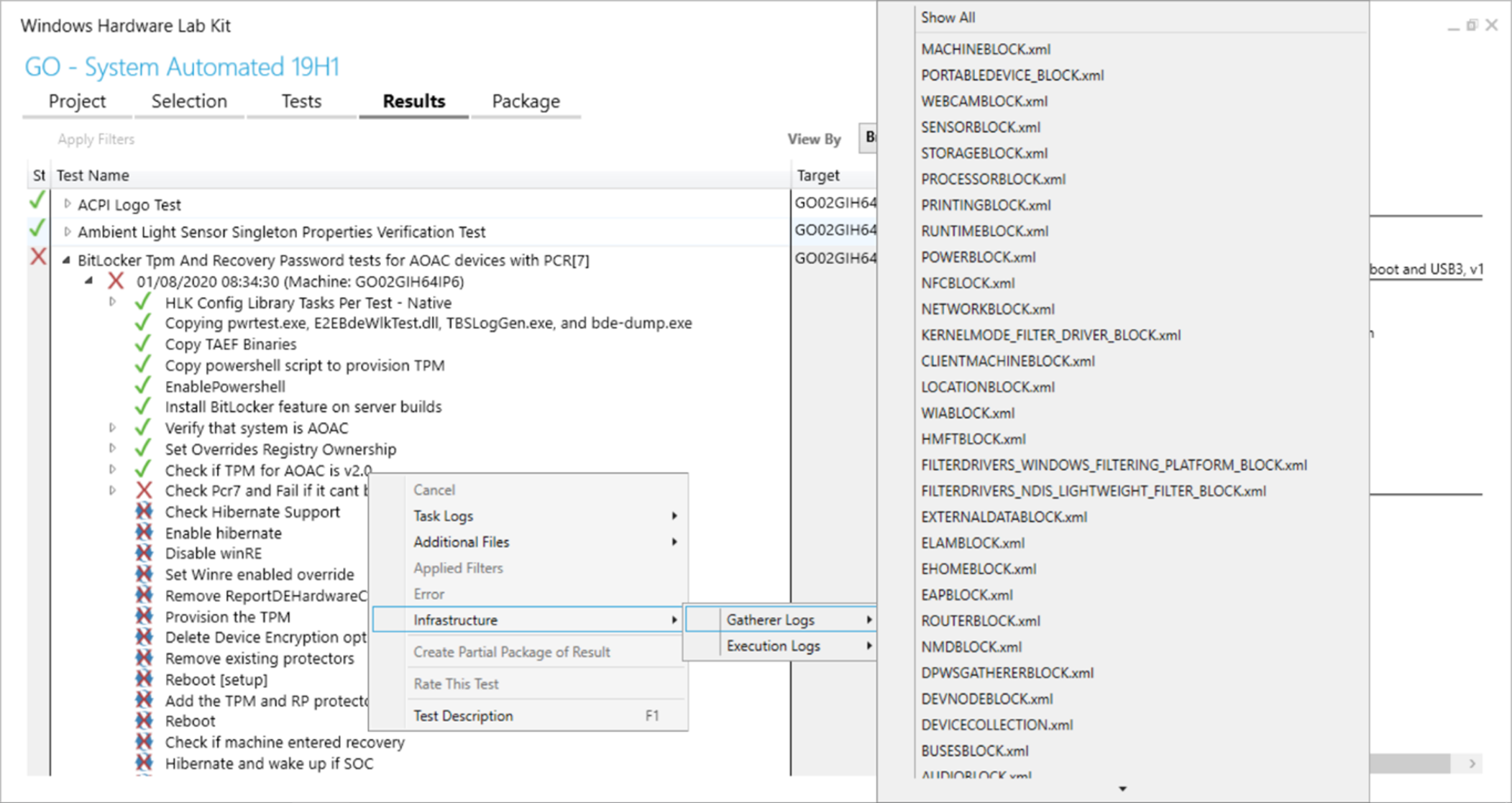

Убедитесь, что вы выполняете правильный тест на компьютере. Щелкните правой кнопкой мыши любой шаг неудачного тестового > журнала > сборщика инфраструктуры > в RUNTIMEBLOCK.xml элемента IsAOAC. Если IsAOAC=true и выполняется тест, отличный от AOAC, игнорируйте сбой и не выполняйте этот тест на компьютере. При необходимости обратитесь к служба поддержки Майкрософт команде за errata для передачи плейлиста.

Определите, применяется ли фильтр к тесту. HLK может автоматически предлагать фильтр для неправильно сопоставленного теста. Фильтр отображается как зеленый флажок внутри круга рядом с тестом. (Обратите внимание, что некоторые фильтры могут показать, что последующие шаги теста завершились сбоем или были отменены.) Изучите расширенные сведения о фильтре, разверив шаг теста с помощью специального значка. Если фильтр не учитывает сбой теста, остановится здесь.

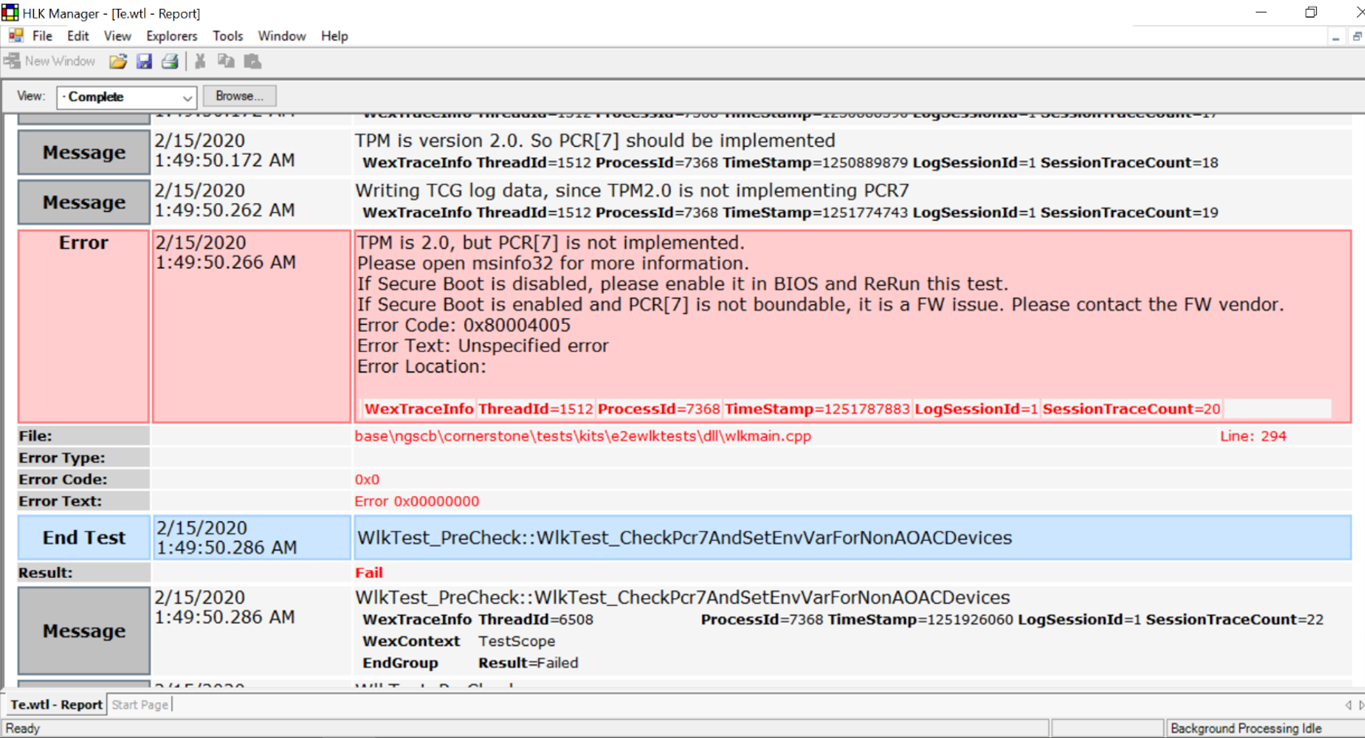

Проблемы PCR7

Распространенная проблема BitLocker, связанная с двумя тестами PCR7, является неудачной привязкой к PCR7.

Три этапа:

Найдите сообщение об ошибке в журналах HLK. Разверните шаг тестового сбоя и изучите журнал Te.wtl. (Вы также можете получить доступ к этому журналу, щелкнув правой кнопкой мыши журналы > задач тестового шага > Te.wtl) Продолжить выполнение действий, если вы видите эту ошибку:

Запустите msinfo32 от имени администратора и проверьте конфигурацию Secure Boot State/PCR7. Тест должен выполняться с помощью безопасной загрузки. Если привязка PCR7 не поддерживается, выполните соответствующий тест HLK устаревшей версии PCR. Если привязка PCR7 невозможна, выполните действия, описанные ниже.

Проверьте журналы ошибок. Щелкните правой кнопкой мыши файлы тестовой задачи > "Дополнительные файлы". Как правило, проблема привязки PCR7 является результатом неправильных измерений в PCR7.

- Журналы событий. Журнал Microsoft-BitLocker-Management содержит ценные сведения об ошибках о том, почему PCR7 нельзя использовать. Тест HLK BitLocker должен выполняться только на компьютере с установленным BitLocker. Журналы событий должны быть проверены на компьютере, создающего их.

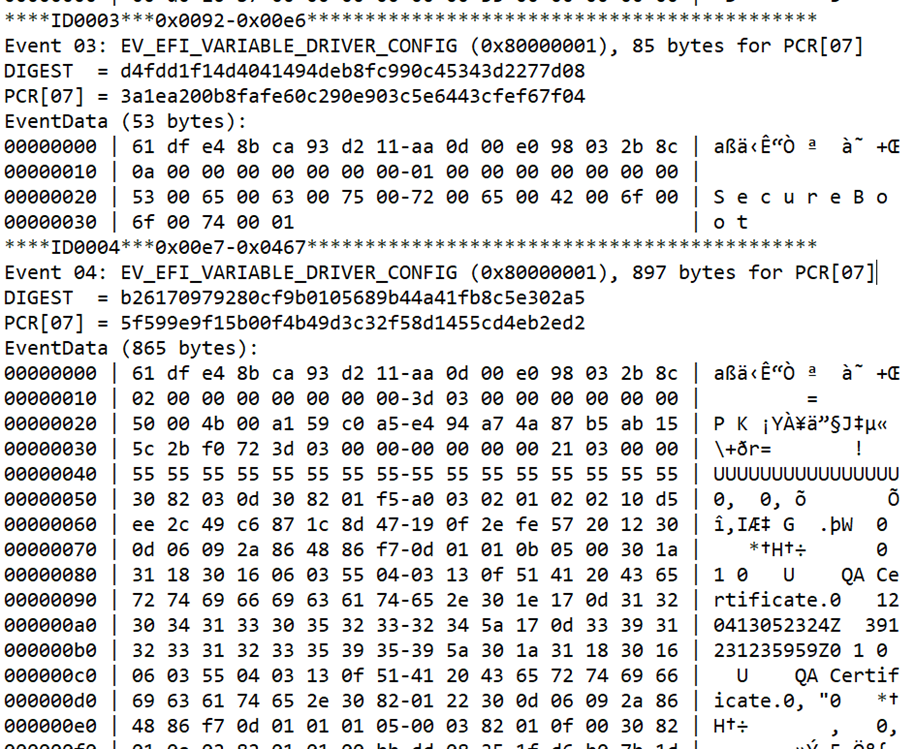

- Измеряемые журналы загрузки. Их также можно найти в C:\Windows\Logs\MeasuredBoot

Анализ измеряемого журнала загрузки с помощью TBSLogGenerator.exe или эквивалента. На контроллере HLK TBSLogGenerator.exe находится в каталоге тестов HLK, где установлен HLK, например C:\Program Files (x86)\Windows Kits\10\Hardware Lab Kit\Test\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe".

- TBSLogGenerator.exe -lf <путь к измеренной журналу>> загрузки OutputLog.txt

- В OutputLog.txt найдите "PCR[07]" и проверьте измерения, перечисленные в порядке. Первое измерение должно выглядеть примерно так:

BitLocker ожидает определенный статический корень измерений доверия статических корней измерений доверия в PCR7, а любые варианты этих измерений часто запрещают привязку к PCR7. Следующие значения должны измеряться (в порядке и без лишних измерений между) в PCR7:

- Содержимое переменной SecureBoot

- Содержимое переменной PK

- Содержимое переменной KEK

- Содержимое переменной EFI_IMAGE_SECURITY_DATABASE (DB)

- Содержимое переменной EFI_IMAGE_SECURITY_DATABASE1 (DBX)

- (необязательно, но общие EV_SEPARATOR)

- Записи в EFI_IMAGE_SECURITY_DATABASE, которые используются для проверки драйверов EFI или приложений загрузки EFI в пути загрузки. BitLocker ожидает только одну запись здесь.

Распространенные проблемы с измеренным журналом загрузки:

- Режим отладки UEFI в

- Отсутствующие переменные PK или KEK: измерение PK/KEK не имеет данных (например, 4 байта 0)

- Недоверенная подпись ЦС UEFI

Некоторые измеренные проблемы загрузки, такие как запуск в режиме отладки UEFI, могут быть устранены тестировщиком. Для других проблем может потребоваться errata, в этом случае вы должны обратиться к группе служба поддержки Майкрософт для получения рекомендаций.

Применение обновлений встроенного ПО к устройствам

Помимо выполнения тестов HLK, изготовители оборудования должны тестировать обновления встроенного ПО с включенной функцией BitLocker. Чтобы запретить устройствам запускать восстановление без необходимости, следуйте приведенным ниже рекомендациям, чтобы применить обновления встроенного ПО:

- Приостановка BitLocker (требуется для устройств, привязанных к PCR[07], только если обновление встроенного ПО изменяет политику безопасной загрузки)

- Примените обновление

- Перезапустите устройство.

- Возобновление BitLocker

Обновление встроенного ПО должно требовать от устройства приостановки Bitlocker только в течение короткого времени, и устройство должно перезапустить как можно скорее. BitLocker можно приостановить программным способом непосредственно перед завершением работы с помощью метода DisableKeyProtectors в инструментарии управления Windows (WMI).