Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

![]()

Конечные точки — это устройства, обращаюющиеся к ресурсам и приложениям организации. Современные рабочие места включают различные устройства, запрашивающие доступ как изнутри, так и за пределами корпоративной сети.

Решения нулевого доверия для конечных точек предназначены для проверки безопасности устройств, обращаюющихся к рабочим данным, включая приложения, работающие на устройствах. Партнеры могут интегрироваться с решениями конечной точки Майкрософт для проверки безопасности устройств и приложений, применения политик минимальных привилегий и подготовки к нарушениям заранее.

Это руководство предназначено для поставщиков программного обеспечения и партнеров по технологиям, которые хотят улучшить свои решения для обеспечения безопасности конечных точек путем интеграции с продуктами Майкрософт.

Руководство по интеграции нулевого доверия для конечных точек

Это руководство по интеграции содержит инструкции по интеграции со следующими продуктами:

- Microsoft Defender для конечной точки, которая помогает корпоративным сетям предотвращать, обнаруживать, исследовать и реагировать на сложные угрозы.

- Microsoft Intune, которая обеспечивает защиту и безопасность для устройств, которые используют сотрудники, и приложений, работающих на этих устройствах.

- Microsoft Defender для Интернета вещей, которая обеспечивает безопасность в операционных сетях (OT).

Microsoft Defender для Endpoint

Microsoft Defender для конечных точек — это платформа безопасности корпоративных конечных точек, предназначенная для предотвращения, обнаружения, исследования и реагирования на сложные угрозы. Он использует сочетание датчиков поведения конечных точек, аналитики облачной безопасности и аналитики угроз.

Defender для конечной точки поддерживает приложения, отличные от Майкрософт , чтобы улучшить возможности обнаружения, исследования и аналитики угроз платформы. Кроме того, партнеры могут расширить существующие предложения безопасности на основе открытой платформы и полного набора API для создания расширений и интеграции с Defender для конечной точки.

На странице возможностей и сценариев партнерства Microsoft Defender для конечных точек рассматриваются несколько категорий поддерживаемых интеграций. Кроме того, другие идеи для сценариев интеграции могут включать:

- Упрощение устранения угроз: Microsoft Defender for Endpoint может предпринимать немедленные или с участием оператора действия для решения оповещений. Партнеры могут использовать действия ответа конечной точки, такие как изоляция компьютера, карантин файла для блокировки IoC в управляемой конечной точке.

- Объединение управления доступом к сети с безопасностью устройства: оценки риска или воздействия можно использовать для реализации и применения политик для доступа к сети и приложению.

Чтобы стать партнером по решению Defender для конечной точки, необходимо выполнить действия, описанные в статье "Стать партнером Microsoft Defender для конечной точки".

Microsoft Intune

Microsoft Intune, которая включает службу Microsoft Intune и Microsoft Configuration Manager, обеспечивает защиту и безопасность устройств, которые используют сотрудники, и приложения, которые работают на этих устройствах. Intune включает политики соответствия устройств, обеспечивающие сотрудникам доступ к приложениям и данным с устройств, которые соответствуют политикам безопасности компании. Она также включает политики защиты приложений, которые предоставляют средства управления безопасностью на основе приложений как для полностью управляемых, так и для сотрудников устройств.

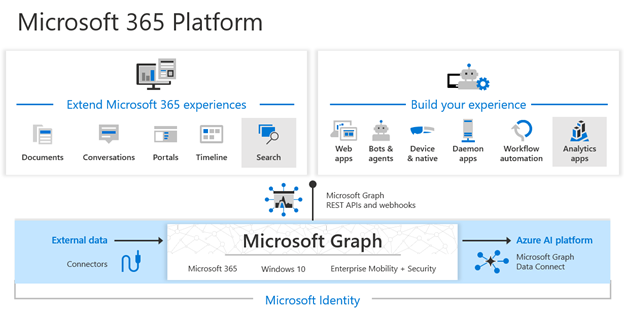

Для интеграции с Microsoft Intune поставщики программного обеспечения используют Microsoft Graph и пакет SDK для управления приложениями Microsoft Intune. Интеграция Intune с API Microsoft Graph позволяет использовать любую из одинаковых функций, предлагаемых консолью администрирования для Intune. Сведения, такие как состояние соответствия устройств, конфигурация политики соответствия требованиям, параметры политики защиты приложений и многое другое можно найти через API Microsoft Graph. Кроме того, вы можете автоматизировать задачи в Intune, которые еще больше улучшают историю нулевого доверия клиента. Общие рекомендации по работе с Intune в Microsoft Graph доступны в репозитории документации Microsoft Graph. Здесь мы сосредоточимся на сценариях, связанных с нулевым доверием.

Проверка соответствия устройств стандартам безопасности и соответствия требованиям

Решения независимых поставщиков программного обеспечения могут использовать сведения о соответствии устройств и политике Intune для поддержки принципа Zero Trust, подразумевающего явную проверку. Данные о соответствии пользователям и устройствам из Intune позволяют приложению поставщика программного обеспечения определить состояние риска устройства, связанное с использованием приложения. Выполняя эти проверки, поставщик программного обеспечения гарантирует, что устройства, использующие службу, соответствуют стандартам безопасности и соответствию требованиям клиентов.

API Microsoft Graph позволяет поставщикам программного обеспечения интегрироваться с Intune с помощью набора API RESTful. Эти API являются теми же, которые используются Центром администрирования Microsoft Intune для просмотра, создания, управления, развертывания и создания отчетов обо всех действиях, данных и активности в Intune. Элементы, интересующие независимые поставщики программного обеспечения, поддерживающие инициативы "Нулевое доверие", — это возможность просматривать состояние соответствия устройств и настраивать правила соответствия и политики. Рекомендации Майкрософт по использованию идентификатора Microsoft Entra и Intune для конфигурации и соответствия требованиям: безопасные конечные точки с нулевым доверием. Правила соответствия Intune являются основой для поддержки условного доступа на устройствах через Microsoft Entra ID. Независимые поставщики программного обеспечения также должны просматривать функцию условного доступа и API- интерфейсы, чтобы понять, как выполнять сценарии соответствия пользователей и устройств и условного доступа.

В идеале вы как независимый поставщик программных решений создаете приложение, которое подключается к API Microsoft Graph как облачное приложение и устанавливает подключение 'служба-слуга'. Мультитенантные приложения предоставляют поставщиков программного обеспечения централизованным определением и контролем приложения и позволяют клиентам индивидуально давать согласие на использование приложений поставщиков программного обеспечения, работающих с данными их арендатора. Просмотрите информацию о аренде в Microsoft Entra ID для регистрации и создания одно- или мультитенантных приложений Microsoft Entra. Проверка подлинности приложения может использовать идентификатор Microsoft Entra для единого входа.

После создания приложения необходимо получить доступ к данным об устройстве и соответствии с помощью API Microsoft Graph. Документацию по использованию Microsoft Graph можно найти в центре разработки Microsoft Graph. API Microsoft Graph — это набор API RESTful, который соответствует стандартам ODATA для доступа к данным и запросам.

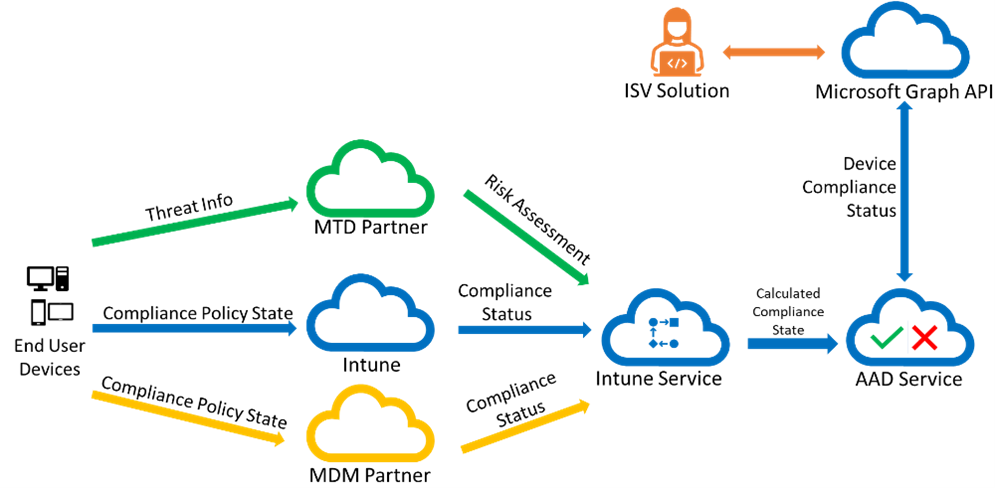

Получение состояния соответствия устройств

На этой схеме показано, как сведения о соответствии устройств передаются с устройства в решение isV. Устройства конечных пользователей получают политики от Intune, партнера по защите мобильных угроз (MTD) или партнера по управлению мобильными устройствами (MDM). После сбора сведений о соответствии с устройствами Intune вычисляет общее состояние соответствия каждого устройства и сохраняет его в идентификаторе Microsoft Entra. Используя API Microsoft Graph, решение может читать и реагировать на состояние соответствия устройств, применяя принципы нулевого доверия.

При регистрации в Intune запись устройства создается в Intune с другими сведениями об устройстве, включая состояние соответствия устройства. Intune перенаправляет состояние соответствия устройства в Microsoft Entra ID, где Microsoft Entra ID также сохраняет состояние соответствия для каждого устройства. Выполнив инструкцию GET https://graph.microsoft.com/v1.0/deviceManagement/managedDevices, вы можете просмотреть все зарегистрированные устройства для клиента и их состояние соответствия. Вы также можете запросить https://graph.microsoft.com/v1.0/devices список зарегистрированных и включенных устройств Microsoft Entra и их состояния соответствия.

Например, этот запрос:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Возвращает:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Вы также можете получить список политик соответствия, их развертываний и состояния пользователей и устройств для этих политик соответствия. Сведения о вызове Graph для получения информации о политике соответствия начинаются здесь: Get deviceCompliancePolicy - Microsoft Graph v1.0. Хороший обзор политик соответствия устройств и их использования находится здесь: Политики соответствия устройств в Microsoft Intune — Azure.

После определения определенной политики вы можете запросить состояние устройства для определенного параметра политики соответствия. Например, если политика соответствия была развернута, чтобы требовать секретный код при блокировке, запросите запрос Get deviceComplianceSettingState для конкретного состояния этого параметра. Этот запрос указывает, соответствует ли устройство или не соответствует параметру блокировки секретного кода. Этот же подход можно использовать для других политик соответствия устройств, развернутых клиентами.

Сведения о соответствии являются основой для функции условного доступа Идентификатора Microsoft Entra. Intune определяет соответствие устройств на основе политик соответствия требованиям и записывает состояние соответствия в идентификатор Microsoft Entra. Затем клиенты используют политики условного доступа для определения того, выполняются ли какие-либо действия для несоответствия, включая блокировку доступа пользователей к корпоративным данным с несоответствующего устройства.

Следуйте принципу доступа к наименьшим привилегиям

Независимый поставщик программного обеспечения, интегрирующийся с Intune, хочет убедиться, что их приложение поддерживает принцип нулевого доверия для применения доступа с минимальными привилегиями. Интеграция Intune поддерживает два важных метода управления доступом — делегированные разрешения или разрешения приложения. Приложение поставщика программного обеспечения должно использовать одну из моделей разрешений. Делегированные разрешения позволяют осуществлять точный контроль над конкретными объектами в Intune, к которым приложение имеет доступ, однако требуют, чтобы администратор вошёл в систему, используя свои учетные данные. В отличие от них, разрешения приложений позволяют приложению поставщика программного обеспечения (ISV) получать доступ к классам данных и объектов, а не к отдельным объектам, без необходимости входа пользователя.

Помимо создания приложения в качестве однотенантного или мультитенантного (предпочтительного) приложения, необходимо указать делегированные или прикладные разрешения, требуемые вашему приложению для доступа к информации Intune и выполнения действий в Intune. Просмотрите сведения о начале работы с разрешениями здесь: настройка разрешений приложения для веб-API.

Microsoft Defender для Интернета вещей

Сетевые архитектуры операционных технологий (OT) часто отличаются от традиционной ИТ-инфраструктуры, используя уникальную технологию с собственными протоколами. Устройства OT также могут иметь устаревшие платформы с ограниченным подключением и энергоснабжением, а также конкретными требованиями к безопасности и уникальными уязвимостями к физическим атакам.

Разверните Microsoft Defender для Интернета вещей чтобы применить принципы нулевого доверия к OT-сети, мониторируя трафик на предмет аномального или несанкционированного поведения по мере прохождения трафика через сайты и зоны. Следите за угрозами и уязвимостями, характерными для устройств OT, снижая риски при обнаружении.

Ускоряйте операции путем совместного использования данных Defender для Интернета вещей в центре управления безопасностью (SOC) и других частях вашей организации. Интегрируйтесь со службами Microsoft, такими как Microsoft Sentinel и Defender for Endpoint, или другими партнерскими службами, включая системы SIEM и системы управления заявками. Рассмотрим пример.

Перенаправите локальные данные оповещений непосредственно в SIEMs, такие как Splunk, IBM QRadar и многое другое. Splunk и IBM QRadar также поддерживают прием центров событий, которые можно использовать для пересылки облачных оповещений из Defender для Интернета вещей.

Интегрируйтесь с менеджером операционных технологий ServiceNow, чтобы импортировать данные Defender для Интернета вещей в ServiceNow и принимать решения, основанные на рисках, с учётом контекста производственного процесса.

Дополнительные сведения можно найти здесь

- Приступайте к мониторингу безопасности OT

- Нулевое доверие и сети OT

- Мониторинг с нулевым доверием

- Каталог интеграции Defender для Интернета вещей