Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Идентификатор Microsoft Entra — это облачная служба управления удостоверениями и доступом Майкрософт. Идентификатор Microsoft Entra предоставляет безопасные решения для проверки подлинности и авторизации, чтобы клиенты, партнеры и сотрудники могли получить доступ к нужным приложениям. Идентификатор Microsoft Entra, условный доступ, многофакторная проверка подлинности, единый вход (SSO) и автоматическая подготовка пользователей упрощают управление удостоверениями и доступом.

Интегрируйте приложения SaaS с идентификатором Microsoft Entra, чтобы отслеживать и настраивать для них доступ. Идентификатор Microsoft Entra имеет коллекцию приложений, которая представляет собой коллекцию приложений SaaS, предварительно созданных с помощью идентификатора Microsoft Entra. Вы также можете добавить собственные пользовательские приложения. Дополнительные сведения см. в пяти шагах по интеграции всех приложений с идентификатором Microsoft Entra.

После добавления приложений в идентификатор Microsoft Entra можно настроить доступ к приложениям и в соответствии с определенными условиями, включив их в область политик удостоверений и доступа к устройствам.

Если у вас уже развернуты Microsoft Defender для облака приложения, вы можете обнаружить приложения SaaS, которые используются в вашей организации. Дополнительные сведения см . в шаге 2 этого решения и поиске теневых ИТ-специалистов в сети.

Добавление приложений в идентификатор Microsoft Entra

Добавление приложений в идентификатор Microsoft Entra позволяет использовать предоставляемые им службы, в том числе:

- Проверка подлинности и авторизация приложений.

- Проверка подлинности и авторизация пользователей.

- Единый вход с помощью федерации или паролей.

- Подготовка пользователей и синхронизация.

- Управление доступом на основе ролей, использующее Microsoft Entra для определения ролей приложений и выполнения проверка авторизации на основе ролей в приложении.

- Службы авторизации OAuth, используемые Microsoft 365 и другими приложениями Майкрософт для авторизации доступа к API и ресурсам.

- Публикация приложений и прокси-сервер для публикации приложения из частной сети в Интернет.

- Атрибуты расширения схемы каталога для хранения дополнительных данных в идентификаторе Microsoft Entra.

Существует несколько способов добавления приложений в идентификатор Microsoft Entra. Самый простой способ начать управление приложениями — использовать коллекцию приложений. Вы также можете добавлять пользовательские приложения. В этом разделе описаны оба способа.

Добавление приложений из коллекции приложений

Идентификатор Microsoft Entra id содержит коллекцию приложений, содержащую коллекцию приложений SaaS, предварительно созданных с помощью идентификатора Microsoft Entra. Просто войдите в Центр администрирования Microsoft Entra и выберите приложения из определенных облачных платформ, избранных приложений или найдите приложение, которое вы хотите использовать.

Дополнительные сведения см. в разделе "Добавление корпоративного приложения " и "Обзор" коллекции приложений Microsoft Entra.

Добавление пользовательских приложений в коллекцию приложений Microsoft Entra

Вы можете разрабатывать собственные облачные приложения и зарегистрировать их в идентификаторе Microsoft Entra. Регистрация их с помощью идентификатора Microsoft Entra позволяет использовать функции безопасности, предоставляемые клиентом Microsoft 365. В Центре администрирования Microsoft Entra можно зарегистрировать приложение в регистрациях приложений или зарегистрировать его с помощью ссылки "Создать собственное приложение" при добавлении нового приложения в корпоративные приложения.

Дополнительные сведения см. в разделе "Что такое управление приложениями в идентификаторе Microsoft Entra ID" и "Запрос на публикацию приложения" в коллекции приложений Microsoft Entra.

Добавление приложений в область политик удостоверений и доступа к устройствам нулевого доверия

Политики условного доступа позволяют назначать элементы управления определенным приложениям, действиям или контексту проверки подлинности. Можно определить такие условия, как то, какой тип устройства может получить доступ к ресурсу, уровням риска пользователя, доверенным расположениям и другим условиям, таким как надежная проверка подлинности. Например, многофакторная проверка подлинности (MFA) помогает защитить доступ к данным и приложениям с дополнительной безопасностью, требуя второй формы проверки.

После добавления приложений в идентификатор Microsoft Entra необходимо добавить их в область политик доступа к удостоверениям нулевого доверия и устройствам.

Обновление распространенных политик

На следующей схеме показаны политики идентификации и доступа к устройству для приложений SaaS и PaaS, в которых выделен набор общих политик условного доступа, область которых необходимо изменить, чтобы включить приложения SaaS.

Для обновления каждой политики убедитесь, что приложения и их зависимые службы включены в назначение облачных приложений.

В этой таблице перечислены политики, которые необходимо проверить со ссылками на каждую политику в наборе общих политик идентификации и доступа к устройствам.

| Уровень защиты | Политики | Description |

|---|---|---|

| Начальная точка | Требовать многофакторную проверку подлинности, если риск входа является средним или высоким | Убедитесь, что облачные приложения и зависимые службы включены в список приложений. |

| Блокировать клиенты, не поддерживающие современную проверку подлинности | Включите приложения и зависимые службы в назначение облачных приложений. | |

| Пользователи с высоким уровнем риска должны изменить пароль | Принудительно заставляет пользователей приложений изменять пароль при входе, если для учетной записи обнаружена активность с высоким риском. | |

| Применение политик защиты данных APP | Убедитесь, что облачные приложения и зависимые службы включены в список приложений. Обновите политику для каждой платформы (iOS, Android, Windows). | |

| Функции корпоративного уровня | Требовать многофакторную проверку подлинности при низком, среднем или высоком риске входа | Убедитесь, что облачные приложения и зависимые службы включены в список приложений. |

| Требовать совместимые компьютеры и мобильные устройства | Убедитесь, что облачные приложения и зависимые службы включены в список приложений. | |

| Специализированная безопасность | Всегда требуется многофакторная проверка подлинности | Независимо от удостоверения пользователя ваша организация использует MFA. |

Дополнительные сведения см. в статье "Рекомендуемые политики приложений Microsoft Defender для облака для приложений SaaS".

Следующий шаг

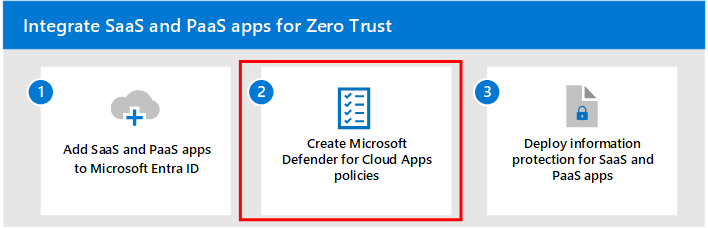

Перейдите к шагу 2, чтобы создать политики приложений Defender для облака.