Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Ключ клиента позволяет управлять ключами шифрования вашей организации и настраивать Microsoft 365 на использование этих ключей для шифрования неактивных данных в центрах обработки данных Майкрософт.

В этой статье описывается создание и настройка необходимых Azure ресурсов, а затем включение ключа клиента. После настройки назначьте политики, определяющие, какие ключи шифруют данные в рабочих нагрузках Microsoft 365.

Общие сведения и дополнительные сведения см. в статье Обзор ключа клиента.

Важно!

Обязательно следуйте рекомендациям в этой статье, помеченным как TIP, IMPORTANT и NOTE. Ключ клиента обеспечивает контроль над корневыми ключами шифрования, которые могут повлиять на всю организацию. Ошибки с этими ключами могут привести к прерыванию работы службы или постоянной потере данных.

Предварительные условия

Перед настройкой ключа клиента убедитесь, что у вас есть:

-

Лицензирование: один из следующих вариантов:

- Office 365 E5

- Microsoft 365 E5

- Microsoft Purview Suite (ранее Соответствие требованиям Microsoft 365 E5)

- Защита информации и управление данными в Microsoft 365 E5

- Безопасность и соответствие требованиям Microsoft 365 для FLW

- Также поддерживаются существующие лицензии на Office 365 Advanced Compliance

- Azure подписки: две платные Azure подписки (бесплатная, пробная версия, спонсорская поддержка, MSDN или поддержка прежних версий не допускаются)

- Разрешения: разрешения администратора Exchange (все операции с ключом клиента выполняются через Exchange Online PowerShell)

-

Модули PowerShell:

- Azure PowerShell (рекомендуется версия 4.4.0 или более поздняя версия) для операций Key Vault/HSM

- Exchange Online PowerShell для операций DEP

- Azure знания: знакомство с основными понятиями клиента Azure Key Vault и Microsoft Entra

Важно!

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Минимизация числа пользователей с ролью глобального администратора помогает повысить безопасность организации. Дополнительные сведения о ролях и разрешениях Microsoft Purview.

Если вам нужна помощь помимо документации, обратитесь к служба поддержки Майкрософт. Чтобы поделиться отзывами или предложениями по ключу клиента или этой документации, посетите сообщество Microsoft 365.

Обзор действий по настройке ключа клиента

Чтобы настроить ключ клиента, выполните следующие задачи по порядку. Остальная часть этой статьи содержит подробные инструкции по каждой задаче или ссылки на дополнительные сведения о каждом шаге процесса.

Важно!

Процесс установки зависит от того, используете ли вы Azure Key Vault или управляемый модуль HSM. Сначала отображаются общие предварительные требования, за которыми следуют инструкции для конкретной конфигурации.

Предварительные требования для всех конфигураций

Настройка для конкретной конфигурации

Варианты подключения

Выберите метод подключения, который применяется к вашему сценарию:

- Подключение с помощью службы подключения ключей клиента (рекомендуется для большинства клиентов)

- Подключение к ключу клиента для SharePoint и OneDrive

- Подключение к ключу клиента для специальных облачных сред

Краткий справочник. Команды установки ключей

Используйте следующие таблицы, чтобы быстро найти команды, необходимые во время установки.

Регистрация субъекта-службы

| Задача | Command |

|---|---|

| Проверьте, зарегистрировано ли приложение подключения к ключу клиента | Get-AzADServicePrincipal -ServicePrincipalName 19f7f505-34aa-44a4-9dcc-6a768854d2ea |

| Регистрация приложения подключения ключа клиента | New-AzADServicePrincipal -ApplicationId 19f7f505-34aa-44a4-9dcc-6a768854d2ea |

| Проверьте, зарегистрировано ли приложение M365DataAtRestEncryption | Get-AzADServicePrincipal -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4 |

| Регистрация приложения M365DataAtRestEncryption | New-AzADServicePrincipal -ApplicationId c066d759-24ae-40e7-a56f-027002b5d3e4 |

| Проверьте, зарегистрировано ли приложение Exchange Online | Get-AzADServicePrincipal -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000 |

| Регистрация приложения Exchange Online | New-AzADServicePrincipal -ApplicationId 00000002-0000-0ff1-ce00-000000000000 |

операции Azure Key Vault

| Задача | Command |

|---|---|

| Создание ключа | Add-AzKeyVaultKey -VaultName <VaultName> -Name <KeyName> -Destination HSM |

| Получение URI ключа | (Get-AzKeyVaultKey -VaultName <VaultName>).Id |

| Проверка срока действия ключа | Get-AzKeyVaultKey -VaultName <VaultName> |

| Истечение срока действия ключа обновления | Update-AzKeyVaultKey -VaultName <VaultName> -Name <KeyName> -Expires (Get-Date -Date "12/31/9999") |

| Резервное копирование ключа | Backup-AzKeyVaultKey -VaultName <VaultName> -Name <KeyName> -OutputFile <BackupFile> |

Управляемые операции HSM

| Задача | Command |

|---|---|

| Создание ключа | Add-AzKeyVaultKey -HsmName <HSMName> -Name <KeyName> -Destination HSM |

| Получение URI ключа | (Get-AzKeyVaultKey -HsmName <HSMName>).Id |

| Проверка срока действия ключа | Get-AzKeyVaultKey -HsmName <HSMName> |

| Истечение срока действия ключа обновления | Update-AzKeyVaultKey -HsmName <HSMName> -Name <KeyName> -Expires (Get-Date -Date "12/31/9999") |

| Резервное копирование ключа | Backup-AzKeyVaultKey -HsmName <HSMName> -Name <KeyName> -OutputFile <BackupFile> |

Подключение ключа клиента

| Задача | Command |

|---|---|

| Установка модуля подключения | Install-Module -Name M365CustomerKeyOnboarding |

| Создание запроса на подключение | New-CustomerKeyOnboardingRequest -Organization <TenantID> -Scenario <MDEP\|EXO> -Subscription1 <SubID1> -KeyIdentifier1 <KeyURI1> -Subscription2 <SubID2> -KeyIdentifier2 <KeyURI2> -OnboardingMode <Validate\|Enable> |

| Просмотр запросов на подключение | Get-CustomerKeyOnboardingRequest -OrganizationID <TenantID> |

| Просмотр неудачных проверок | $request.FailedValidations |

| Просмотр пройденных проверок | $request.PassedValidations |

Создание двух новых подписок Azure

Ключ клиента требует двух Azure подписок. Корпорация Майкрософт рекомендует создавать новые подписки Azure специально для использования с ключом клиента.

Azure Key Vault ключи можно авторизовать только для приложений в том же клиенте Microsoft Entra. Чтобы назначить политики шифрования данных (DEP), создайте обе подписки в одном Microsoft Entra клиенте, используемом вашей организацией. Например, используйте рабочую или учебную учетную запись с соответствующими правами администратора в вашей организации. Пошаговые инструкции см. в статье Регистрация Azure в качестве организации.

Важно!

Ключ клиента требует двух ключей для каждого DEP. Для поддержки этого требования необходимо создать две отдельные подписки Azure. Рекомендуется, чтобы разные члены вашей организации управляли одним ключом в каждой подписке. Эти подписки следует использовать только для администрирования ключей шифрования для Microsoft 365. Эта конфигурация помогает защитить организацию в случае случайного, намеренного или злонамеренного удаления или неправильного управления ключом, который он контролирует.

Соблюдение этих рекомендаций снижает риск человеческих ошибок и упрощает управление ключами клиента.

Регистрация необходимых субъектов-служб

Чтобы использовать ключ клиента, в клиенте должны быть зарегистрированы необходимые субъекты-службы. В следующих разделах показано, как проверка, зарегистрированы ли субъекты-службы в клиенте. Если это не так, выполните командлет New-AzADServicePrincipal .

Регистрация субъекта-службы для приложения подключения ключа клиента

Чтобы проверка, если приложение подключения ключей клиента уже зарегистрировано с соответствующими разрешениями, выполните следующую команду:

Get-AzADServicePrincipal -ServicePrincipalName 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Если он не зарегистрирован, выполните следующую команду:

New-AzADServicePrincipal -ApplicationId 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Регистрация субъекта-службы для приложения M365DataAtRestEncryption

Чтобы проверка, зарегистрировано ли приложение M365DataAtRestEncryption с соответствующими разрешениями, выполните следующую команду:

Get-AzADServicePrincipal -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4

Если он не зарегистрирован, выполните следующую команду:

New-AzADServicePrincipal -ApplicationId c066d759-24ae-40e7-a56f-027002b5d3e4

Регистрация субъекта-службы для приложения Office 365 Exchange Online

Чтобы проверка, зарегистрировано ли приложение Office 365 Exchange Online с соответствующими разрешениями, выполните следующую команду:

Get-AzADServicePrincipal -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000

Если он не зарегистрирован, выполните следующую команду:

New-AzADServicePrincipal -ApplicationId 00000002-0000-0ff1-ce00-000000000000

Действия по настройке для конкретной конфигурации

Важно!

Следующие действия различаются в зависимости от того, используете ли вы Azure Key Vault или управляемый модуль HSM. Используйте вкладки ниже, чтобы выбрать конфигурацию.

Создание Azure Key Vault уровня "Премиум" в каждой подписке

Перед созданием хранилища ключей выполните действия, описанные в статье начало работы с Azure Key Vault. Эти действия помогут вам установить и запустить Azure PowerShell, а также подключиться к подписке. Затем создайте группу ресурсов и хранилище ключей.

Важно!

При создании хранилищ ключей необходимо включить как обратимое удаление , так и защиту от очистки во время начального процесса создания хранилища. Ключ клиента требует, чтобы во всех хранилищах были включены обе функции со сроком хранения в 90 дней. Эти параметры нельзя отключить после включения, поэтому очень важно правильно настроить их с самого начала. Если вы планируете включить брандмауэр в хранилищах ключей, обязательно выберите параметр Разрешить доверенные службы Майкрософт.

При создании хранилища ключей необходимо выбрать номер SKU: Standard или Premium. SKU Standard использует защищенные программными средствами ключи без аппаратного модуля безопасности (HSM), в то время как номер SKU уровня "Премиум" позволяет использовать модули HSM для защиты ключей. Ключ клиента поддерживает хранилища ключей с одним из двух SKU, но корпорация Майкрософт настоятельно рекомендует использовать SKU уровня "Премиум". Стоимость операций одинакова для обоих; Таким образом, единственная разница в ценах заключается в ежемесячной стоимости каждого ключа, защищенного HSM. Сведения о ценах см. в разделе цены Key Vault.

Важно!

Используйте хранилища ключей SKU уровня "Премиум" и защищенные HSM ключи для рабочих данных. Используйте Standard хранилища ключей И ключи SKU только для тестирования и проверки.

Включение обратимого удаления и защиты от очистки

Обратимое удаление позволяет восстановить удаленные ключи или хранилища в течение 90 дней. Защита от очистки предотвращает постоянное удаление до истечения срока хранения. Для ключа клиента требуются обе функции с 90-дневным сроком хранения. Обратимое удаление включено по умолчанию для новых хранилищ; включите его вручную для существующих хранилищ.

Чтобы включить эти функции, см. Azure Key Vault управление восстановлением с обратимым удалением и защитой от очистки.

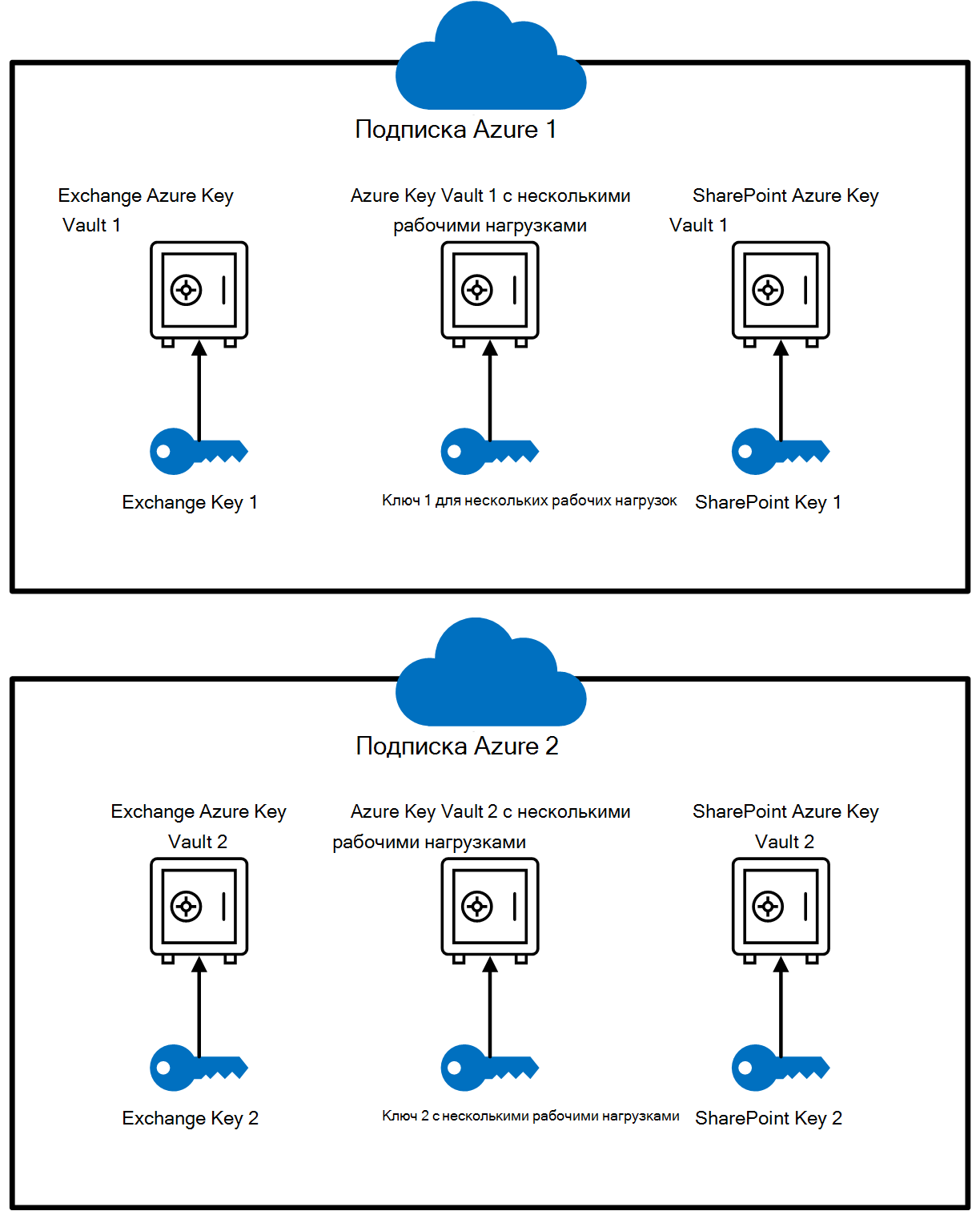

Для каждой рабочей нагрузки Microsoft 365, для которой используется ключ клиента, создайте хранилище ключей в каждой из двух подписок Azure, настроенных ранее.

конфигурация Key Vault

Например, если вы используете ключ клиента для нескольких рабочих нагрузок, сценариев Exchange и SharePoint, вам потребуется три пары хранилищ ключей, в общей сложности шесть. Используйте четкое соглашение об именовании, которое отражает предполагаемое использование DEP, с которым вы связываете хранилища. В следующей таблице показано, как сопоставить каждую Azure Key Vault с каждой рабочей нагрузкой.

| Имя Key Vault | Разрешения для нескольких рабочих нагрузок Microsoft 365 (M365DataAtRestEncryption) | Разрешения для Exchange | Разрешения для SharePoint и OneDrive |

|---|---|---|---|

| ContosoM365AKV01 | Да | Нет | Нет |

| ContosoM365AKV02 | Да | Нет | Нет |

| ContosoEXOAKV01 | Нет | Да | Нет |

| ContosoEXOAKV02 | Нет | Да | Нет |

| ContosoSPOAKV01 | Нет | Нет | Да |

| ContosoSPOAKV02 | Нет | Нет | Да |

Для создания хранилищ ключей также требуется настройка Azure групп ресурсов. Хранилища ключей требуют небольшого объема хранилища, а ведение журнала (если оно включено) также сохраняет данные. Корпорация Майкрософт рекомендует назначить разных администраторов для управления каждой группой ресурсов. Эти роли должны соответствовать администраторам, ответственным за управление связанными ресурсами ключа клиента.

Для Exchange область действия DEP находится на уровне почтового ящика. Каждому почтовому ящику может быть назначена только одна политика, и вы можете создать до 50 политик. Политика SharePoint охватывает все данные в географическом расположении (или географическом расположении) организации, а политика с несколькими рабочими нагрузками охватывает поддерживаемые рабочие нагрузки для всех пользователей в организации.

Важно!

Если вы используете ключ клиента для нескольких рабочих нагрузок, Exchange, SharePoint и OneDrive, создайте два хранилища ключей Azure для каждой рабочей нагрузки. Это означает, что вам потребуется в общей сложности шесть хранилищ ключей.

Назначение разрешений каждому Azure Key Vault

Назначьте необходимые разрешения каждому хранилищу ключей с помощью Azure управления доступом на основе ролей (Azure RBAC) в портал Azure. В этом разделе объясняется, как применить правильные разрешения с помощью RBAC.

Назначение разрешений с помощью метода RBAC

Чтобы назначить (wrapKey, unwrapKeyи get) на Azure Key Vault, назначьте роль пользователя шифрования Key Vault криптослужбы соответствующему приложению Microsoft 365. См. раздел Предоставление приложению разрешения на доступ к Azure Key Vault с помощью Azure RBAC.

При назначении роли найдите следующие имена приложений в клиенте:

Несколько рабочих нагрузок:

M365DataAtRestEncryptionExchange:

Office 365 Exchange OnlineSharePoint и OneDrive:

Office 365 SharePoint Online

Если вы не видите нужное приложение, убедитесь, что оно зарегистрировано в клиенте.

Дополнительные сведения о назначении ролей и разрешений см. в статье Управление доступом на основе ролей для управления доступом к ресурсам подписки Azure.

Назначение ролей пользователей

Ключ клиента требует Key Vault администраторов (для ежедневных задач управления ключами) и Key Vault участников (для назначения разрешений и ролей). По умолчанию администраторы не могут удалять ключи, чтобы предотвратить потерю данных.

Подробные инструкции см. в разделе Azure встроенных ролей для операций Key Vault плоскости данных.

Добавление ключа в каждую Key Vault путем создания или импорта ключа

Добавить ключи в Azure Key Vault можно двумя способами: создать ключ непосредственно в хранилище или импортировать существующий ключ. Создание ключа в Azure проще, но импорт ключа обеспечивает полный контроль над тем, как создается ключ. Используйте ключи RSA. Ключ клиента поддерживает длину ключа RSA до 4096 бит. Azure Key Vault не поддерживает оболочку и распаку с помощью клавиш с эллиптической кривой (EC).

Сведения о добавлении ключа в каждое хранилище см. в разделе Add-AzKeyVaultKey.

Если вы предпочитаете создать ключ в локальной среде, а затем импортировать его в Azure, выполните действия, описанные в разделе Создание и передача ключей, защищенных HSM, для Azure Key Vault. Используйте инструкции по Azure, чтобы добавить ключ в каждую Key Vault.

Проверка срока действия ключей

Чтобы проверка, что у ключей нет даты окончания срока действия, выполните командлет Get-AzKeyVaultKey.

Для Azure Key Vault:

Get-AzKeyVaultKey -VaultName <vault name>

Ключ клиента не может использовать ключи с истекшим сроком действия. Любая операция с использованием ключа с истекшим сроком действия завершается сбоем и может привести к сбоям службы.

После установки дата окончания срока действия не может быть удалена, но вы можете изменить ее. Если необходимо использовать ключ с датой окончания срока действия, обновите его до 12/31/9999 и используйте устаревший метод подключения.

Предостережение

Не устанавливайте даты окончания срока действия ключей шифрования, используемых с ключом клиента. Служба подключения ключей клиента принимает только ключи без даты окончания срока действия.

Чтобы изменить дату окончания срока действия, используйте командлет Update-AzKeyVaultKey :

Update-AzKeyVaultKey -VaultName <vault name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Резервное копирование ключа Azure Key Vault

После создания или изменения ключа необходимо немедленно создать резервную копию. Храните резервные копии как в сетевых, так и в автономных расположениях, чтобы предотвратить потерю данных.

Чтобы создать резервную копию ключа в Azure Key Vault, используйте командлет Backup-AzKeyVaultKey.

Важно!

Если ключ удаляется без резервной копии, его невозможно восстановить. Всегда создавайте резервную копию после любого изменения или создания ключа.

Получение URI для каждого ключа Azure Key Vault

После настройки key Vault и добавления ключей выполните следующую команду, чтобы получить универсальный код ресурса (URI) для каждого ключа. Эти URI требуются при создании и назначении DEP; Поэтому обязательно сохраните их в безопасном месте.

Выполните следующую команду в Azure PowerShell — один раз для каждого Key Vault:

(Get-AzKeyVaultKey -VaultName <vault name>).Id

Подключение с помощью службы подключения ключей клиента

Служба подключения ключей клиента Microsoft 365 позволяет включить ключ клиента в клиенте. Эта служба автоматически проверяет необходимые ресурсы ключа клиента. При желании вы можете проверить ресурсы отдельно перед включением.

Важно!

В настоящее время эта служба недоступна для следующих сценариев:

- Клиент специальных облаков. См . раздел Подключение к ключу клиента для специальных облачных сред.

- SharePoint и OneDrive. См . раздел Подключение к ключу клиента для SharePoint и OneDrive.

Учетная запись, используемая для подключения, должна иметь следующие разрешения:

- Разрешения на регистрацию субъекта-службы: регистрация необходимых субъектов-служб.

- Роль читателя: на каждом Azure Key Vault, используемом в командлете onboarding.

M365CustomerKeyOnboarding Установка модуля PowerShell

Войдите в свою подписку Azure с помощью Azure PowerShell. Инструкции см. в статье Вход с помощью Azure PowerShell.

Установите последнюю версию

M365CustomerKeyOnboardingмодуля из коллекция PowerShell.

- Чтобы убедиться, что используется последняя версия, проверка вкладку Журнал версий в нижней части страницы модуля.

- Скопируйте и вставьте команду install в сеанс и запустите ее.

- Если появится соответствующий запрос, выберите Да для всех , чтобы продолжить.

Использование двух разных режимов подключения

При использовании службы подключения ключей клиента доступны два разных режима подключения: проверка и включение. Каждый режим служит для разных целей в процессе адаптации.

При выполнении командлета (как описано в разделе Создание запроса на подключение) укажите режим с помощью -OnboardingMode параметра .

Проверка

Validate Используйте режим , чтобы убедиться, что конфигурация ресурса ключа клиента правильна. Этот режим не вносит никаких изменений в вашу среду.

Важно!

Этот режим можно запускать столько раз, сколько потребуется, особенно после внесения изменений в конфигурацию.

Включение

Enable Используйте режим , когда будете готовы подключить клиент к ключу клиента. Этот режим включает ключ клиента для рабочей нагрузки, указанной -Scenario с помощью параметра .

Если вы хотите включить ключ клиента для нескольких рабочих нагрузок и Exchange, выполните командлет дважды, по одному разу для каждой рабочей нагрузки.

Перед запуском в режиме включения убедитесь, что в результатах проверки отображается значение Пройдено в разделе ValidationResult.

Важно!

Для успешного выполнения процесса подключения в режиме включения ресурсы должны пройти все проверки в Validate режиме включения.

Создание запроса на подключение

Первым шагом в процессе подключения является создание нового запроса. В PowerShell результаты командлета можно хранить в переменной с помощью символа $ , за которым следует имя переменной.

В этом примере запрос на подключение хранится в переменной с именем $request:

$request = New-CustomerKeyOnboardingRequest -Organization <tenantID> -Scenario <Scenario> -Subscription1 <subscriptionID1> -KeyIdentifier1 <KeyURI1> -Subscription2 <subscriptionID2> -KeyIdentifier2 <KeyURI2> -OnboardingMode <OnboardingMode>

| Параметр | Описание | Пример |

|---|---|---|

-Organization |

Идентификатор клиента (формат GUID) | abcd1234-abcd-efgh-hijk-abcdef123456 |

-Scenario |

Рабочая нагрузка: MDEP (несколько рабочих нагрузок) или EXO (Exchange) |

MDEP или EXO |

-Subscription1 |

Идентификатор подписки первого Azure | p12ld534-1234-5678-9876-g3def67j9k12 |

-KeyIdentifier1 |

URI ключа для первого ключа AKV/HSM | https://exampleVault1.vault.azure.net/keys/customerKey1 |

-Subscription2 |

Идентификатор второй Azure подписки | 21k9j76f-ed3g-6789-8765-43215dl21pbd |

-KeyIdentifier2 |

URI ключа для второго ключа AKV/HSM | https://exampleVault2.vault.azure.net/keys/customerKey2 |

-OnboardingMode |

Validate (только тестирование) или Enable (тестирование и включение) |

Validate или Enable |

Вход с учетными данными администратора клиента

При появлении запроса откроется окно браузера. Войдите с помощью учетной записи администратора клиента с необходимыми привилегиями для завершения подключения.

Просмотр сведений о проверке и включении

После успешного входа вернитесь в окно PowerShell. Выполните переменную, используемую при создании запроса на подключение, чтобы просмотреть ее выходные данные:

$request

Вы получаете выходные данные, включая ID, CreatedDate, ValidationResultи EnablementResult.

| Выходные данные | Описание |

|---|---|

ID |

Идентификатор, связанный с созданным запросом на подключение. |

CreatedDate |

Дата создания запроса. |

ValidationResult |

Индикатор успешной или неудачной проверки. |

EnablementResult |

Индикатор успешного или неудачного включения. |

Клиент, готовый к использованию ключа клиента, показывает успешно как для, так ValidationResult и EnablementResult , как показано на следующем снимке экрана:

Если оба значения показывают успешно, перейдите к разделу Дальнейшие действия.

Сведения об устранении неполадок с неудачными проверками

Если проверка завершается ошибкой во время подключения, выполните следующие действия, чтобы изучить причину. Этот процесс помогает определить, какие ресурсы ключа клиента настроены неправильно.

- Выведите список всех запросов на подключение для клиента, чтобы найти

RequestIDтот, который вы хотите изучить:

Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID>

- Сохраните конкретный запрос на подключение в переменную:

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Просмотрите сведения о сбое проверки:

$request.FailedValidations

Каждое правило проверки содержит следующие поля:

- ExpectedValue: какая должна быть конфигурация ресурса.

- ActualValue: что было обнаружено в вашей среде.

- Область действия: первые пять символов идентификатора подписки, которые помогают определить, в какой подписке (и связанном с ней Key Vault) возникла проблема.

- Сведения. Описание первопричины и рекомендации по устранению проблемы.

В следующей таблице приведены общие правила проверки и способы устранения сбоев.

| RuleName | Описание | Решение |

|---|---|---|

OrganizationHasRequiredServicePlan |

Проверяет наличие необходимых лицензий в вашей организации. | См. раздел Необходимые компоненты. |

KeyNeverExpires |

Гарантирует, что срок действия ключа не истек. | См. инструкции по проверке срока действия ключей в настройке для конкретной конфигурации. |

KeyOperationsSupported |

Проверяет, поддерживает ли ключ необходимые операции для рабочей нагрузки. | См. инструкции по назначению разрешений в разделе Настройка для конкретной конфигурации. |

RecoveryLevel |

Проверяет, соответствует Recoverableли уровень восстановления ключа . |

Убедитесь, что включены защита от обратимого удаления и очистки. См. статью Включение обратимого удаления и защиты от очистки для Azure Key Vault или Создание подготовки группы ресурсов и активация управляемого модуля HSM для управляемого модуля HSM. |

SubscriptionInRequestOrganization |

Подтверждает, что ваша Azure подписка принадлежит вашей организации. | Убедитесь, что подписка создана в указанном клиенте. |

SubscriptionsCountPerScenario |

Подтверждает, что были предоставлены две подписки. | Убедитесь, что запрос на подключение включает две подписки. |

SubscriptionUniquePerScenario |

Гарантирует, что вы используете две уникальные подписки для каждого сценария. | Двойная проверка, что оба идентификатора подписок отличаются. |

VaultExistsinSubscription |

Подтверждает, что akv/Managed HSM является частью указанной подписки. | Проверьте, создан ли Key Vault или HSM в правильной подписке. |

Проверка пройденных проверок

Чтобы просмотреть, какие проверки были успешно выполнены в процессе подключения, выполните следующие действия.

- Сохраните конкретный запрос на подключение в переменной "$request".

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Выполните следующую команду, чтобы отобразить все пройденные проверки:

$request.PassedValidations

Эта команда возвращает список всех проверок, успешно прошедших для выбранного запроса на подключение.

Подключение к ключу клиента для специальных облачных сред

Если клиент находится в GCC-H, DoD или M365 под управлением 21Vianet, сначала выполните все необходимые действия по настройке ключа клиента.

Для клиентов GCC-H и DoD обратитесь к служба поддержки Майкрософт и запросите подключение для арендаторов государственных организаций.

Для клиентов в Microsoft 365, управляемой компанией 21Vianet (Китай), настройте ресурсы ключа клиента с помощью Azure, управляемых порталом 21Vianet. Затем обратитесь к служба поддержки Майкрософт и запросите подключение для клиента.

Подключение к ключу клиента для SharePoint и OneDrive

Чтобы подключиться к ключу клиента для SharePoint и OneDrive, Azure Key Vault должны соответствовать следующим предварительным требованиям:

- Включите обратимое удаление и защиту от очистки во время начального процесса создания хранилища. См. раздел Включение обратимого удаления и защиты от очистки для Azure Key Vault.

Если это необходимо, выполните действия, описанные в статье Создание DEP для использования с SharePoint и OneDrive.

Дальнейшие действия

После выполнения действий по настройке, описанных в этой статье, вы можете создать и назначить DEP. Подробные инструкции см. в разделе Управление ключом клиента.