Влияние различных технологий на вход в Microsoft Teams

Если вам нужно понять, как такие технологии, как единый вход (SSO), современная проверка подлинности (MS) и многофакторная проверка подлинности (MA), влияют на работу пользователей при входе, эта статья поможет прояснить, что пользователи и администраторы могут ожидать видеть. В ней также описано поведение входа в систему для устройств macOS, Android и iOS, принцип работы входа с использованием нескольких учетных записей, удаление автоматически заполненных учетных данных или "предварительное заполнение" на экране входа, ограничение входа и упрощение входа с помощью входа без домена на общих и управляемых мобильных устройствах.

Добавьте в закладки эту статью, если ваша роль включает в себя сведения об ожидаемом поведении Microsoft Team во время входа.

Пользователи Microsoft Teams и Windows: рекомендации по входу

Корпорация Майкрософт рекомендует организациям использовать последние версии Windows 10 с гибридным присоединением к домену или конфигурацией Microsoft Entra присоединения. Использование новейших версий гарантирует, что учетные записи пользователей заполняются в веб-диспетчере учетных записей Windows, что, в свою очередь, обеспечивает единый вход в Teams и другие приложения Майкрософт. Единый вход обеспечивает улучшенное взаимодействие с пользователем (автоматический вход в систему) и более оптимальное состояние безопасности.

В Microsoft Teams используется современная проверка подлинности, чтобы обеспечить простой и безопасный вход в систему. Чтобы узнать, как пользователи входят в Teams, см. статью Вход в Teams.

Как современная проверка подлинности (MA) влияет на вход: что пользователи будут видеть, когда включен ma

Современная проверка подлинности является частью процесса, который позволяет Teams узнать, что пользователи уже ввели свои учетные данные( например, свой рабочий адрес электронной почты и пароль) в другом месте, и им не нужно вводить их снова, чтобы запустить приложение. Взаимодействие зависит от нескольких факторов, например, работают ли пользователи в операционной системе Windows или на Компьютере Mac.

Поведение при входе также будет зависеть от того, включена ли в вашей организации однофакторная проверка подлинности или многофакторная проверка подлинности. При многофакторной проверке подлинности обычно используется проверка учетных данных с помощью телефона, предоставления уникального кода, ввода ПИН-кода или представления отпечатка пальца.

Современная проверка подлинности доступна для всех организаций, использующих Teams. Если пользователи не могут завершить этот процесс, может возникнуть основная проблема с конфигурацией Microsoft Entra вашей организации. Дополнительные сведения см. в статье Почему у меня возникают проблемы со входом в Microsoft Teams?

Ниже приведены сведения о поведении, ожидаемом пользователями в каждом современном сценарии проверки подлинности.

Если пользователи уже вошли в Windows или в другие приложения Office с помощью рабочей или учебной учетной записи, при запуске Teams они сразу же перенаправляются в приложение. Им не потребуется вводить свои учетные данные.

Корпорация Майкрософт рекомендует использовать Windows 10 версии 1903 или более поздней для оптимального единого входа.

Если пользователи не вошли в свою рабочую или учебную учетную запись Майкрософт нигде, при запуске Teams им будет предложено выполнить однофакторную или многофакторную проверку подлинности (SFA или MFA). Этот процесс зависит от выбранной процедуры входа в организации.

Если пользователи выполнили вход на компьютере, подключенном к домену, при запуске Teams может потребоваться пройти еще один шаг проверки подлинности. Это зависит от того, выбрана ли в организации обязательная MFA или компьютер сразу требует MFA для входа. Если компьютер сразу требует MFA для входа, при открытии Teams приложение запускается автоматически.

На присоединенных к домену компьютерах, когда единый вход невозможен, Teams может предварительно заполнить свой экран входа именем участника-пользователя (UPN). Бывают случаи, когда это может не потребоваться, особенно если в вашей организации используются разные имена участника-службы в локальной среде и в Microsoft Entra ID. В этом случае можно использовать следующий раздел реестра Windows, чтобы отключить предварительное заполнение имени участника-пользователя:

Computer\HKEY_CURRENT_USER\Software\Microsoft\Office\Teams

SkipUpnPrefill(REG_DWORD)

0x00000001 (1)Примечание.

Пропуск или игнорирование предварительного заполнения имени пользователя для имен пользователей, которые заканчиваются на .local или .corp", по умолчанию включен, поэтому вам не нужно задавать раздел реестра, чтобы отключить их.

Вход в Microsoft Teams в другую учетную запись на компьютере, присоединенном к домену

У пользователей компьютера, присоединенного к домену, может не быть возможности входить в Teams с другой учетной записью этого же домена Active Directory.

Пользователи macOS и запросы на вход в Microsoft Teams

В macOS Teams предложит пользователям ввести имя пользователя и учетные данные и может запрашивать многофакторную проверку подлинности в зависимости от параметров вашей организации. После ввода пользователем учетных данных ему не потребуется указывать их снова. С этого момента Teams будет запускаться автоматически при работе пользователя на этом компьютере.

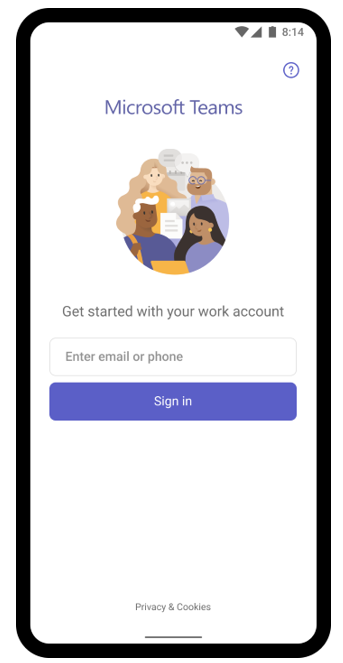

Вход в Microsoft Teams для пользователей iOS и Android

После входа мобильные пользователи увидят список всех учетных записей Microsoft 365, которые находятся в системе в настоящее время или ранее выполняли вход на этом устройстве. Пользователи могут нажать любую учетную запись для входа. Существует два сценария входа на мобильных устройствах:

Если выбранная учетная запись в настоящее время входит в другие приложения Office 365 или Microsoft 365, пользователь переходит непосредственно в Teams. Пользователю не потребуется вводить свои учетные данные.

Если пользователь нигде не вошел в свою учетную запись Microsoft 365, ему будет предложено выполнить однофакторную или многофакторную проверку подлинности (SFA или MFA) в зависимости от того, какие политики входа настроены в вашей организации.

Примечание.

Чтобы пользователи пользовались интерфейсом sign-n, как описано в этом разделе, на их устройствах должен быть запущен Teams для iOS версии 2.0.13 (сборка 2020061704) или более поздней версии, а также Teams для Android версии 1416/1.0.0.2020061702 или более поздней.

Использование Microsoft Teams с несколькими учетными записями

Приложение Teams для iOS и Android поддерживает одновременное использование нескольких рабочих или учебных и нескольких личных учетных записей. Классические приложения Teams будут поддерживать одновременно одну рабочую/учебную и одну личную учетную запись с декабря 2020 года. Поддержка нескольких рабочих/учебных учетных записей будет реализована позже.

На следующих изображениях показано, как пользователи могут добавить несколько учетных записей в мобильные приложения Teams.

Ограничение входа в Microsoft Teams

Организация может захотеть ограничить использование корпоративных приложений на управляемых устройствах, например, чтобы ограничить возможности учащихся или сотрудников получать доступ к данным из других организаций или использовать корпоративные приложения для личных сценариев. Эти ограничения можно применить с помощью политик устройств, распознаваемых приложениями Teams.

Ограничение входа в Microsoft Teams на мобильных устройствах

Приложение Teams для iOS и Android на зарегистрированных устройствах можно настроить так, чтобы в приложении была подготовлена только одна корпоративная учетная запись. Эта возможность работает с любым поставщиком MDM, который использует управляемый канал Конфигурация приложений для iOS или канал Android Enterprise для Android.

Для пользователей, зарегистрированных в Microsoft Intune, можно развернуть параметры конфигурации учетной записи с помощью портала Intune.

Когда конфигурация учетной записи будет настроена в поставщике MDM, а пользователь зарегистрирует свое устройство, на страницах входа Teams для iOS и Android будут отображаться только разрешенные учетные записи. Пользователь может нажать любую из разрешенных учетных записей на этой странице, чтобы выполнить вход.

Настройте следующие параметры конфигурации на портале Azure Intune для управляемых устройств.

| Платформа | Ключ | Значение |

|---|---|---|

| iOS | IntuneMAMAllowedAccountsOnly |

Включено. Единственной разрешенной учетной записью является управляемая учетная запись пользователя, определяемая ключом IntuneMAMUPN. Отключено (или любое значение, не соответствующее параметру Enabled) без учета регистра: разрешена любая учетная запись. |

| iOS | IntuneMAMUPN | UPN учетной записи, которой разрешен вход в Teams. Для устройств, зарегистрированных в Intune, может использоваться маркер {{userprincipalname}} для представления зарегистрированной учетной записи. |

| Android | com.microsoft.intune.mam.AllowedAccountUPNs | Разрешены только управляемые учетные записи пользователей, определенные этим ключом. Одно или несколько имен участников-пользователей (UPN), разделенных точками с запятой (;). Для устройств, зарегистрированных в Intune, может использоваться маркер {{userprincipalname}} для представления зарегистрированной учетной записи. |

После настройки конфигурации учетной записи приложение Teams ограничит возможность входа, чтобы предоставлять доступ только разрешенным учетным записям на зарегистрированных устройствах.

Сведения о создании политики конфигурации приложений для управляемых устройств с iOS и iPadOS см. в статье Добавление политик конфигурации приложений для управляемых устройств с iOS и iPadOS.

Сведения о создании политики конфигурации приложений для управляемых устройств с Android см. в статье Добавление политик конфигурации приложений для управляемых устройств с Android.

Ограничение входа в Teams на настольных устройствах

Приложения Microsoft Teams в Windows и macOS получают поддержку политик устройств, ограничивающих вход в вашу организацию. Эти политики можно настраивать с помощью обычных решений для управления устройствами, например MDM (управление мобильными устройствами), а также с помощью объектов групповой политики.

Если эта политика настроена на устройстве, пользователи могут выполнять вход только с учетными записями, размещенными в клиенте Microsoft Entra, который включен в список разрешенных клиентов, определенный в политике. Эта политика применяется ко входу всех учетных записей, включая первую учетную запись и дополнительные учетные записи. Если ваша организация охватывает несколько клиентов Microsoft Entra, в список разрешенных можно включить несколько идентификаторов клиентов. Ссылки на добавление другой учетной записи могут по-прежнему отображаться в приложении Teams, но они не будут работать.

Примечание.

- Политика ограничивает только вход. Это не ограничивает возможность приглашения пользователей в качестве гостя в других клиентах Microsoft Entra или переключения на другие клиенты (где пользователи были приглашены в качестве гостя).

- Для этой политики требуется Teams для Windows версии 1.3.00.30866 или более поздней либо Teams для macOS версии 1.3.00.30882 (выпуск в середине ноября 2020 г.).

Политики для Windows. Файлы административных шаблонов (ADMX/ADML) доступны в Центре загрузки (понятное имя параметра политики в файле административного шаблона: "Ограничивать вход в Teams для учетных записей в определенных клиентах"). Кроме того, вы можете вручную настроить разделы в реестре Windows:

- Имя значения: RestrictTeamsSignInToAccountsFromTenantList

- Тип значения: строка

- Данные значения: идентификатор клиента или список идентификаторов клиентов, перечисленных через запятую

- Путь: один из следующих

Computer\HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Cloud\Office\16.0\Teams Computer\HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Office\16.0\Teams Computer\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\16.0\Teams

Пример: SOFTWARE\Policies\Microsoft\Office\16.0\Teams\RestrictTeamsSignInToAccountsFromTenantList = ИД клиента или SOFTWARE\Policies\Microsoft\Office\16.0\Teams\RestrictTeamsSignInToAccountsFromTenantList = ИД клиента 1,ИД клиента 2,ИД клиента 3

Политики для macOS. На устройствах под управлением macOS используйте файл PLIST, чтобы развернуть ограничения входа. Профиль конфигурации представляет собой файл с расширением .PLIST, содержащий записи, которые состоят из ключа (определяющего имя параметра) и значения (оно зависит от типа параметра). При этом значения могут быть как простыми (числовое значение), так и сложными (многоуровневый список параметров).

- Домен: com.microsoft.teams

- Ключ: RestrictTeamsSignInToAccountsFromTenantList

- Тип данных: строка

- Примечания: введите отдельный список запятых Microsoft Entra идентификаторов клиентов.

Глобальный вход и Microsoft Teams

Улучшенный интерфейс входа на общем устройстве обеспечивает простой бесплатный вход для сотрудников frontline. Сотрудник может выбрать устройство в пуле общих устройств и выполнить единый вход, чтобы "оно принадлежало ему" в течение смены. В конце смены сотрудник может выполнить глобальный выход с устройства. Дополнительные сведения см. в разделе Выход из Teams. При этом будут удалены все личные и корпоративные сведения с устройства, чтобы его можно было вернуть в пул устройств. Чтобы получить эту возможность, устройство должно быть настроено в режиме общего доступа. Перед выходом из него обязательно завершите любое активное собрание или вызов на устройстве.

Android. Сведения о настройке устройств Android в общем режиме см. в статье Использование режима общего устройства в Android.

iOS. Сведения о настройке устройства в режиме общего доступа в iOS см. в статье Использование режима общего устройства в iOS. Скачайте приложение Teams из магазина приложений, как только устройство будет настроено в режиме общего доступа.

Интерфейс входа похож на стандартный интерфейс входа Teams.

Упрощение входа с помощью входа без домена

Вы можете упростить вход в Teams для iOS и Android, предварительно заполив доменное имя на экране входа для пользователей на общих и управляемых устройствах. Пользователи входят в систему, вводя первую часть имени участника-пользователя (без доменного имени). Например, если имя пользователя имеет [email protected] значение или [email protected], пользователи могут войти, используя только "123456" или "adelev", соответственно, и их пароль.

Вход в Teams выполняется быстрее и проще, особенно для сотрудников, таких как сотрудники первой линии на общих устройствах, которые регулярно входят в систему и выходят.

Примечание.

Чтобы пользователи пользовались возможностями входа, описанными в этом разделе, на их устройствах должна быть запущена teams для iOS версии 6.6.0 или более поздней или Teams для Android версии 1416/1.0.0.2024053003 или более поздней.

| Имя | Значение |

|---|---|

| domain_name | Строковое значение, указывающее домен добавляемого клиента. Используйте значение с разделителями с запятой, чтобы добавить несколько доменов. |

| enable_numeric_emp_id_keypad | Логическое значение, используемое для указания того, что идентификатор сотрудника является числовым и что клавиатура номера должна быть включена для простого ввода. Если значение не задано, откроется буквенно-цифровая клавиатура. |

Teams использует конфигурацию приложения, которая работает с любым поставщиком MDM, который использует управляемый канал Конфигурация приложений для iOS или канал Android Enterprise для Android.

Если вы используете Microsoft Intune, см. статью Управление взаимодействием в Teams для iOS и Android с помощью Microsoft Intune.

Чтобы применить политику конфигурации приложений с помощью API Graph, см. раздел Тип ресурса managedDeviceMobileAppConfiguration.

Включение входа без домена для пользовательских приложений

Для входа без домена в Teams используется канал конфигурации приложений, который поддерживается всеми основными поставщиками MDM. Все сторонние или пользовательские бизнес-приложения на Android и iOS могут поддерживать вход без домена, а также некоторые дополнительные возможности.

Выполните следующие действия, чтобы реализовать вход без домена в приложении:

Настройте ключ конфигурации приложения domain_name для приложения.

Используйте Управляемые Конфигурация приложений и Android в enterprise для чтения конфигурации. Ниже приведен пример чтения значения в коде iOS и Android.

iOS:

UserDefaults.standard.object(forKey:"com.apple.configuration.managed")["domain_name"]Андроид:

appRestrictions.getString("domain_name")Узнайте больше о том, как читать и применять управляемые конфигурации , а также настраивать и тестировать установку с помощью TestDPC.

Настройте процесс входа, чтобы получить имя пользователя и предварительно заполнить полученный domain_name на экране. Если вы используете библиотеку проверки подлинности Майкрософт (MSAL), вы можете выполнить следующий вызов, чтобы получить запись маркера, собирая имя пользователя на экране.

Вход в SMS

Проверка подлинности на основе SMS позволяет пользователям выполнять вход без указания или даже знания имени пользователя и пароля. Пользователи введите свой номер телефона в запросе на вход и получают код проверки подлинности SMS, который используется для завершения входа. Этот метод проверки подлинности упрощает доступ к приложениям и службам, особенно для сотрудников первой линии.

Дополнительные сведения см. в статье Настройка и включение для пользователей проверки подлинности на основе SMS с помощью Microsoft Entra ID.

URL-адреса и диапазоны IP-адресов для Microsoft Teams

Для Teams требуется подключение к Интернету. Для ознакомления с конечными точками, которые должны быть доступны для клиентов, использующих Teams в планах Office 365, государственных и других облаках, см. статью URL-адреса и диапазоны IP-адресов Office 365.